वर्डप्रेस एक्सएमएल-आरपीसी एक सुंदर दिनांकित कार्यक्षमता है जिसे वर्डप्रेस सीएमएस में बेक किया गया है। यह एक वर्डप्रेस साइट और अन्य वेब या मोबाइल प्रौद्योगिकियों के बीच संचार को मानकीकृत करने का एक साधन है। यदि आप एक वर्डप्रेस उपयोगकर्ता हैं, तो यह ट्यूटोरियल आपको बताएगा कि XML-RPC क्या है और अपनी सुरक्षा के लिए इसे अक्षम करना क्यों एक अच्छा विचार है।

XML-RPC कैसे काम करता है

आपकी वर्डप्रेस वेबसाइट वेब पर काम करने के लिए डिज़ाइन की गई है। यह HTML, CSS और PHP जैसी कोर वेब तकनीकों का उपयोग करता है। ये सभी फ़ाइलें आपके होस्टिंग सर्वर के अंदर फ़ोल्डरों में अच्छी तरह से टिकी हुई हैं।

जब कोई विज़िटर आपके डोमेन नाम या उसके किसी डेरिवेटिव पर क्लिक करता है, तो वे आपके वेबपेज पर पहुंच जाते हैं। वह विशिष्ट फ़ोल्डर जिसमें वह जानकारी है जिसे वे अपने ब्राउज़र में डाउनलोड करना चाहते हैं। अब ब्राउज़र इस जानकारी की व्याख्या करता है और उन्हें दिखाता है।

लेकिन क्या होगा यदि आप ब्राउज़र का उपयोग करके अपनी वेबसाइट तक नहीं पहुंचना चाहते हैं? क्या होगा यदि आप इसे कस्टम व्यवस्थापक सॉफ़्टवेयर या यहां तक कि किसी मोबाइल एप्लिकेशन से एक्सेस करना चाहते हैं?

वर्डप्रेस एक्सएमएल-आरपीसी इस समस्या को कवर करता है।

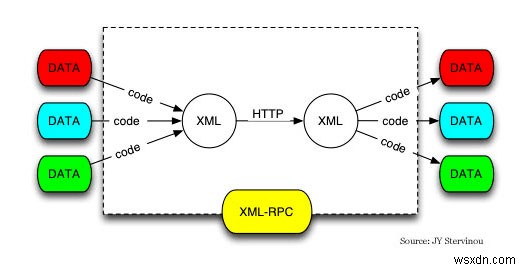

एक्सएमएल-आरपीसी एक एपीआई है जो आवश्यक जानकारी को एक साधारण एक्सएमएल फाइल के अंदर लपेटता है और इसे मोबाइल ऐप या रिमोट सॉफ्टवेयर पर भेजता है। मोबाइल एप्लिकेशन तब इस जानकारी को अपने स्वयं के पूर्व-कॉन्फ़िगर डिज़ाइन के साथ फुलाता है। इस मामले में मोबाइल ऐप को अब पर्याप्त वेबपेज फ़ाइलों को डाउनलोड करने की आवश्यकता नहीं है, और आप अभी भी अपने डेटा को निफ्टी ऐप में एक्सेस कर सकते हैं।

जितना अच्छा लगता है, एकमात्र मुद्दा यह है कि जब भी आप एक्सएमएल-आरपीसी के माध्यम से प्रमाणित करना चाहते हैं तो आपको अपना उपयोगकर्ता नाम और पासवर्ड भेजना होगा। यह इसे हैकर के हमले के प्रति बहुत संवेदनशील बनाता है।

XML-RPC आपको कैसे असुरक्षित बनाता है

XML-RPC आपकी साइट को कम से कम दो तरीकों से हमले के लिए असुरक्षित बनाता है:क्रूर बल के हमले और लॉगिन क्रेडेंशियल की चोरी ।

<एच3>1. ब्रूट फ़ोर्स अटैक्सहमलावर एक क्रूर बल के हमले का उपयोग करके आपकी वेबसाइट को संक्रमित करने का प्रयास करते हैं।

एक क्रूर बल का हमला केवल अनुमान लगाने का खेल है। जब तक वे सफल नहीं हो जाते तब तक हमलावर आपके पासवर्ड का बार-बार अनुमान लगाने का प्रयास करता है।

यह प्रति सेकंड कई हज़ार बार होता है ताकि वे कम समय में लाखों संयोजनों को आज़मा सकें।

एक वर्डप्रेस साइट पर आप अपनी वेबसाइट के लिए लॉगिन प्रयासों को सीमित करके आसानी से क्रूर बल के हमलों को सीमित कर सकते हैं। हालाँकि, XML-RPC के साथ समस्या यह है कि यह आपकी साइट पर लॉगिन प्रयासों को सीमित नहीं करता है।

एक हमलावर आपके सर्वर को बेवकूफ बनाकर अनुमान लगा सकता है कि वे एक व्यवस्थापक हैं जो कुछ जानकारी प्राप्त करना चाहते हैं। और क्योंकि उनके पास सही क्रेडेंशियल नहीं हैं, वे अभी तक आपकी साइट तक नहीं पहुंच पा रहे हैं, इसलिए वे बिना किसी अंत के कई बार कोशिश करते रहते हैं।

चूंकि परीक्षणों की संख्या की कोई सीमा नहीं है, इसलिए उन्हें पहुंच प्राप्त करने से पहले यह केवल समय की बात है। इस तरह एक हैकर XML-RPC DDOS अटैक (सर्वर को ओवरलोड और क्रैश करने के लिए XML-RPC को "पिंगबैक" अनुरोधों की तरंगें भेजकर) आसानी से एक साइट को नीचे ला सकता है।

<एच3>2. लॉगिन जानकारी को इंटरसेप्ट करना/चोरी करना

एक्सएमएल-आरपीसी की एक और कमजोरी अक्षम प्रमाणीकरण प्रणाली है। हर बार जब आप अपनी वेबसाइट तक पहुंचने का अनुरोध भेजते हैं, तो आपको अपना लॉगिन क्रेडेंशियल भी जमा करना होगा। इसका मतलब है कि आपका उपयोगकर्ता नाम और पासवर्ड सामने आ गया है।

सूचना के इस पैकेट को इंटरसेप्ट करने के लिए हैकर्स कोने-कोने में दुबके हुए हो सकते हैं। एक बार जब वे सफल हो जाते हैं, तो उन्हें अब क्रूर बल के हमलों की कठोरता से गुजरने की आवश्यकता नहीं होती है। वे केवल आपके मान्य क्रेडेंशियल्स का उपयोग करके आपकी वेबसाइट में प्रवेश करते हैं।

क्या मुझे WordPress में XML-RPC को अक्षम करना चाहिए?

वर्डप्रेस संस्करण 3.5 के बाद से, एक्सएमएल-आरपीसी कोड में इतना सुधार हुआ है कि वर्डप्रेस टीम ने इसे डिफ़ॉल्ट रूप से सक्षम होने के लिए पर्याप्त सुरक्षित समझा। यदि आप अपनी वर्डप्रेस साइट को प्रबंधित करने के लिए मोबाइल एप्लिकेशन या रिमोट सॉफ़्टवेयर पर निर्भर हैं, तो आपको शायद XML-RPC को अक्षम नहीं करना चाहिए।

यदि आप अपने सर्वर की सुरक्षा के प्रति बहुत सचेत हैं, तो इसे अक्षम करना बेहतर होगा क्योंकि यह एक संभावित तरीके को कवर करता है जिसका उपयोग हैकर आपकी साइट पर हमला करने के लिए कर सकते हैं।

WordPress में XML-RPC को कैसे निष्क्रिय करें

XML-RPC डिफ़ॉल्ट रूप से WordPress में सक्षम है, लेकिन इसे अक्षम करने के कई तरीके हैं।

नोट :यदि आप लोकप्रिय JetPack प्लगइन का उपयोग कर रहे हैं, तो आप XML-RPC को अक्षम नहीं कर सकते, क्योंकि Jetpack के लिए सर्वर के साथ संचार करना आवश्यक है। साथ ही, XML-RPC को अक्षम करने से पहले, सुनिश्चित करें कि आपका कोई भी प्लगइन या थीम इसका उपयोग नहीं कर रहा है।

XML-RPC अक्षम करना

1. अपने थीम फ़ोल्डर का पता लगाएँ (आमतौर पर "wp-content/themes/" में), और "functions.php" फ़ाइल खोलें।

2. फ़ाइल के अंत में निम्न आदेश चिपकाएँ:

// Disable use XML-RPC add_filter( 'xmlrpc_enabled', '__return_false' );

"फ़ंक्शंस.php" फ़ाइल सहेजें। यह वर्डप्रेस में XML-RPC कार्यक्षमता को बंद कर देगा। ध्यान दें कि यह विधि केवल XML-RPC को अक्षम करती है, लेकिन यह हैकर्स को आपकी साइट पर हमला करने से नहीं रोकती है क्योंकि xml-rpc.php फ़ाइल आसपास है।

XML-RPC फ़ाइल तक पहुंच को अवरुद्ध करना

हैकर्स को हमला करने से रोकने का सबसे अच्छा तरीका एक्सएमएल-आरपीसी फ़ाइल तक पहुंच को अवरुद्ध करना है।

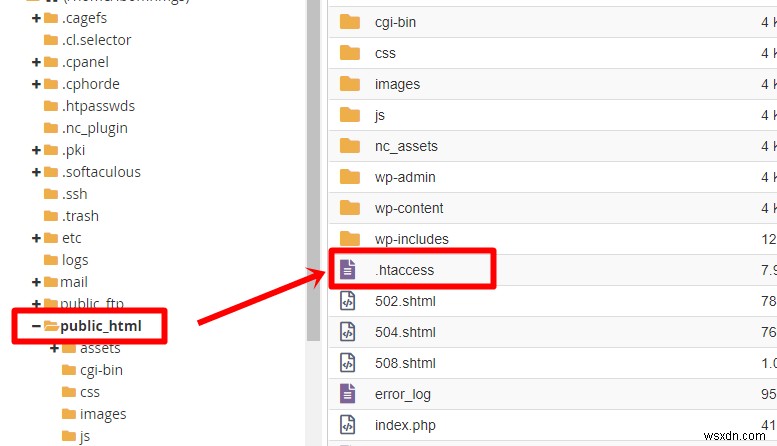

अपाचे सर्वर

यदि आपकी वर्डप्रेस साइट अपाचे सर्वर पर चल रही है (यदि आप अपने वर्डप्रेस इंस्टॉलेशन फ़ोल्डर में ".htaccess" फ़ाइल देखते हैं, तो आप निश्चित रूप से सुनिश्चित हो सकते हैं कि आपकी साइट अपाचे सर्वर पर होस्ट की गई है), इन चरणों का पालन करें।

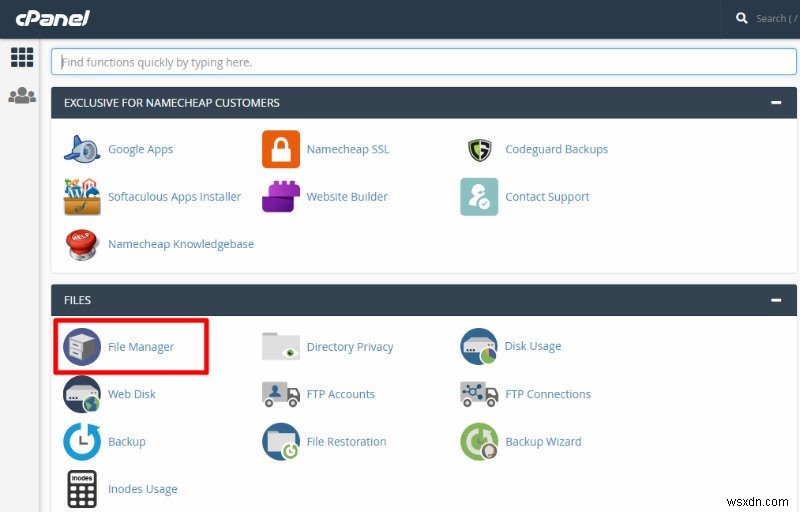

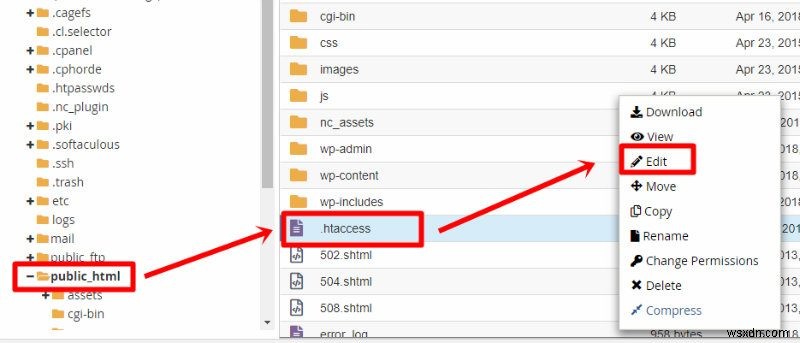

1. अपने सीपीनल में लॉग इन करें। फ़ाइल प्रबंधक के लिए खोजें।

2. फ़ाइल प्रबंधक खोलें। "public_html" फ़ोल्डर और फिर ".htaccess" दस्तावेज़ पर नेविगेट करें।

3. फ़ाइल को संपादित करने के लिए राइट-क्लिक करें।

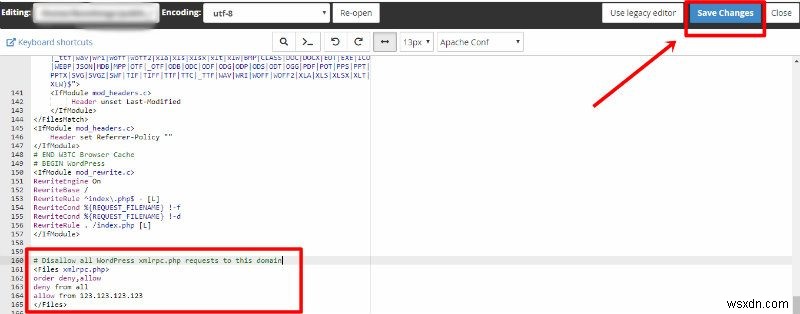

4. फ़ाइल के नीचे निम्न कोड पेस्ट करें:

# Disallow all WordPress xmlrpc.php requests to this domain <Files xmlrpc.php> order deny,allow deny from all </Files>

5. सहेजें और बाहर निकलें।

Nginx सर्वर

Nginx सर्वर के लिए, निम्न कोड को अपने सर्वर कॉन्फ़िग फ़ाइल में पेस्ट करें:

# nginx block xmlrpc.php requests

location /xmlrpc.php {

deny all;

} अब आपकी साइट हमलों से सुरक्षित है।

निष्कर्ष में

क्रूर बल के हमले और डेटा चोरी साइट स्वामियों के लिए समस्याएँ खड़ी करते रहेंगे। यह सुनिश्चित करना आपका कर्तव्य है कि आपकी साइट सुरक्षित है। XML-RPC को अक्षम करना ऐसा करने का एक प्रभावी तरीका है। उपरोक्त मार्गदर्शिका का पालन करें, और अपनी वेबसाइट और विज़िटर्स को अभी हैकर्स से बचाएं।