WordPress XML-RPC को अक्षम करने का एक त्वरित तरीका खोज रहे हैं? हालांकि ऐसा करने से पहले, विचार करें कि आप ऐसा क्यों कर रहे हैं।

संभवतः आपके पास और भी बहुत से प्रश्न हैं:

- Xmlrpc.php क्या है?

- यह कितना बड़ा सुरक्षा जोखिम है?

- क्या xmlrpc.php को अक्षम करने से खतरा स्वतः समाप्त हो जाता है?

इस लेख में, हम इन सभी और अन्य सवालों के जवाब देने जा रहे हैं।

टीएल; डॉ: WordPress पर XML-RPC को अक्षम करना वास्तविक समाधान नहीं है। जल्दी या बाद में, हैकर्स को शोषण करने के लिए कुछ अन्य भेद्यता मिल जाएगी। हम अनुशंसा करते हैं कि आप बॉट्स और दुर्भावनापूर्ण आईपी को ब्लॉक करने के बजाय एक शक्तिशाली वर्डप्रेस फ़ायरवॉल स्थापित करें।

क्या आपकी वेबसाइट XML-RPC के कारण हैक की जा रही है?

अच्छा नहीं।

क्या हो रहा है कि हैकर्स यूजरनेम और पासवर्ड के कॉम्बिनेशन को आजमाकर आपकी वेबसाइट तक पहुंचने की कोशिश कर रहे हैं। लेकिन घबराएं नहीं, आपकी वेबसाइट अभी तक हैक नहीं हुई है।

हमने लगभग हर साइट को इसका अनुभव करते देखा है। यदि आपने मजबूत पासवर्ड का उपयोग किया है, तो इस वजह से आपकी साइट के हैक होने की संभावना कम है। हमने जिन 10,000+ हैक की गई साइटों को देखा है, उनमें से 5% से भी कम को ऐसे हमलों के कारण हैक किया गया है।

हालाँकि, इस प्रकार के हमले - जिन्हें जानवर बल के हमलों के रूप में जाना जाता है - सर्वर संसाधनों का उपयोग करते हैं। भले ही आपने अपने लॉगिन और व्यवस्थापक पृष्ठों को सुरक्षित कर लिया हो, फिर भी ये हमले उन पृष्ठों को पूरी तरह से बायपास कर देते हैं, जिससे सर्वर ओवरलोड हो जाता है।

इसे रोकने के लिए, एक अच्छा फ़ायरवॉल स्थापित करना महत्वपूर्ण है।

XML-RPC क्या है?

XML-RPC एक वर्डप्रेस फीचर है जो वर्डप्रेस और अन्य सिस्टम के बीच डेटा ट्रांसफर को सक्षम बनाता है। इसे अब बड़े पैमाने पर REST API द्वारा बदल दिया गया है, लेकिन अभी भी पश्च संगतता के लिए इंस्टॉलेशन में शामिल है।

XML-RPC तृतीय-पक्ष ऐप्स को आपकी वर्डप्रेस वेबसाइट पर सामग्री प्रकाशित करने की अनुमति देता है। उदाहरण के लिए, यदि आप अपने स्मार्टफोन से कोई पोस्ट प्रकाशित करने के लिए वर्डप्रेस मोबाइल ऐप का उपयोग करते हैं, तो XML-RPC आपको ऐसा करने की अनुमति देता है।

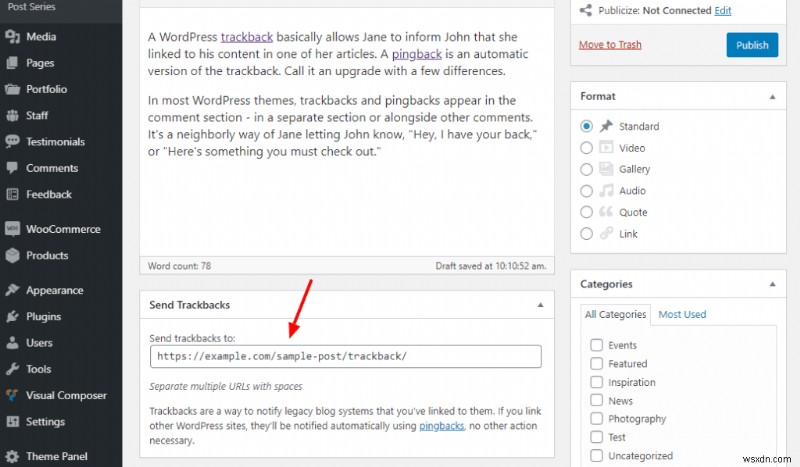

लेकिन यह सब कुछ नहीं कर सकता। वर्डप्रेस इसका इस्तेमाल अन्य ब्लॉगिंग प्लेटफॉर्म के साथ संवाद करने के लिए भी करता है। इसने ट्रैकबैक और पिंगबैक को सक्षम किया।

इसने Jetpack प्लगइन के पुराने संस्करण को भी संचालित किया।

वर्डप्रेस आमतौर पर इसका उपयोग वर्डप्रेस मोबाइल ऐप से कनेक्ट करने के लिए करता है। यदि आपने कभी वर्डप्रेस मोबाइल ऐप का उपयोग किया है, तो आपको याद होगा कि आपको XML-RPC को सक्रिय करना होगा।

इस पूरे सौदे की सबसे अजीब बात यह है कि वर्डप्रेस अब XML-RPC का उपयोग भी नहीं करता है। जब से इसने अपना REST API जारी किया, वर्डप्रेस ने पुराने कोडबेस का उपयोग करना बंद कर दिया।

आपके वर्डप्रेस इंस्टॉलेशन में अभी भी xmlrpc.php फ़ाइल होने का एकमात्र कारण पश्चगामी संगतता है। सरल शब्दों में, यह केवल उन वेबसाइटों के लिए है जो अभी भी वर्डप्रेस के बहुत पुराने संस्करण पर चल रही हैं!

यदि यह आप हैं, तो हम दृढ़ता से अनुशंसा करते हैं कि आप अपनी वेबसाइट का तुरंत बैकअप लें और अपनी वर्डप्रेस कोर फ़ाइलों, थीम और प्लगइन्स को अपडेट करें। WordPress के पुराने संस्करणों पर बने रहना xmlrpc.php से कनेक्ट करने की कोशिश कर रहे हैकर्स की तुलना में कहीं अधिक सुरक्षा जोखिम पैदा कर सकता है।

लब्बोलुआब यह है कि यदि आपका वर्डप्रेस संस्करण 4.7 से अधिक है तो आप वर्डप्रेस पर एक्सएमएल-आरपीसी को सुरक्षित रूप से अक्षम कर सकते हैं। यदि आप प्लगइन का उपयोग कर रहे हैं तो यह जेटपैक को भी प्रभावित नहीं करता है। लेकिन XML-RPC को अक्षम करना अपने आप में एक पूरी तरह से सुरक्षित क्रिया है, लेकिन यह आपकी साइट को हैकर्स से बचाने में मदद नहीं करता है।

हैकर्स XML-RPC पर हमला क्यों करते हैं?

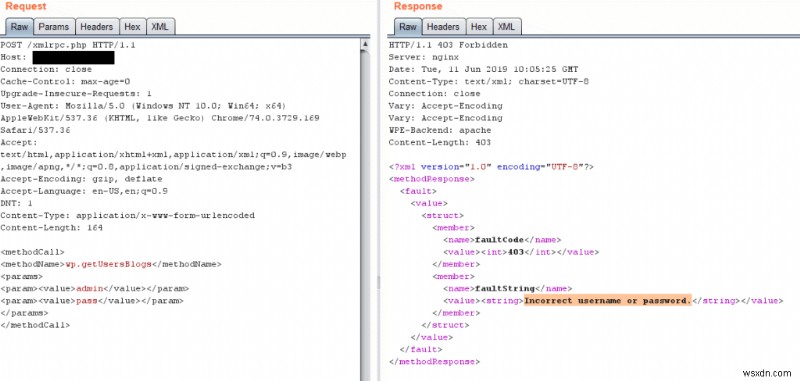

यदि आपने कभी वर्डप्रेस मोबाइल ऐप का उपयोग किया है, तो आपको याद होगा कि वास्तव में परिवर्तन करने से पहले आपको अपनी वेबसाइट पर लॉग इन करना होगा। अब, यह लॉगिन आपके क्रेडेंशियल्स को xmlrpc.php स्क्रिप्ट पर भेजकर होता है, जो तब आपके एक्सेस क्रेडेंशियल्स को मान्य और प्रमाणित करता है।

हैकर्स मूल रूप से वही काम करने की कोशिश करते हैं:xmlrpc.php स्क्रिप्ट एक्सेस क्रेडेंशियल भेजकर अपनी वेबसाइट में लॉग इन करें। सबसे बड़ा जोखिम यह है कि यदि आपका पासवर्ड कमजोर है, और इसका आसानी से अनुमान लगाया जा सकता है। तभी XML-RPC एक सुरक्षा समस्या बन जाती है।

अन्यथा, आप एक अतिभारित सर्वर की संभावना को देख रहे हैं - जो अभी भी बहुत अच्छा नहीं है, आपको याद है, लेकिन आसानी से फ़ायरवॉल से संबोधित किया जाता है।

वर्डप्रेस 4.7 और उच्चतर संस्करण जो बाहरी अनुप्रयोगों से जुड़ने के लिए आरईएसटी एपीआई का उपयोग करते हैं, प्रमाणीकरण के एक रूप का उपयोग करते हैं जिसे ओएथ टोकन कहा जाता है। OAuth किसी बाहरी ऐप से जुड़ने का एक बहुत ही सुरक्षित तरीका है। XML-RPC का सीधे उपयोगकर्ता नाम और पासवर्ड का उपयोग करने का तरीका बिल्कुल भी सुरक्षित तरीका नहीं है।

पर्याप्त समय दिए जाने पर, एक हैकर या बॉट उपयोगकर्ता नाम और पासवर्ड के वेरिएंट को xmlrpc.php से कनेक्ट करने के लिए तब तक भेज सकता है जब तक कि वे सही अनुमान न लगा लें।

इसे क्रूर बल हमला कहा जाता है।

XML-RPC के साथ एक और प्रमुख सुरक्षा समस्या यह है कि इसका उपयोग पिंगबैक के लिए किया जाता था, जो कि वर्डप्रेस पर अलर्ट होते हैं जब कोई आपकी सामग्री से लिंक करता है। खतरा यह है कि एक हैकर आपकी साइट पर पिंगबैक की ज्वारीय लहर भेज सकता है।

इस प्रकार का हमला, जिसे DDoS हमले के रूप में जाना जाता है, आपके सर्वर को अधिभारित कर सकता है, आपके सर्वर संसाधनों को समाप्त कर सकता है, और आपकी वेबसाइट को आपके वेब होस्ट द्वारा निलंबित कर सकता है!

फिर से, REST API ने इस फ़ंक्शन को भी बदल दिया। इसलिए, यदि आप पिंगबैक के शौकीन हैं, तब भी आप वर्डप्रेस पर XML-RPC को सुरक्षित रूप से अक्षम कर सकते हैं।

यदि आप चिंतित हैं कि शायद आप 5% का हिस्सा हैं, और आपकी वेबसाइट हैक हो सकती है, तो उस संभावना को खत्म करने के लिए अभी हमारे मुफ़्त मैलवेयर स्कैनर का उपयोग करें।

क्या आपको XML-RPC को अक्षम करना चाहिए?

हम XML-RPC को बिल्कुल भी अक्षम करने की अनुशंसा नहीं करते हैं।

कारण?

सरल - PHP फ़ाइल को अक्षम करने से आपको कोई फायदा नहीं होता है। XML-RPC को अक्षम करने से हैकर्स और बॉट्स से छुटकारा नहीं मिलता है। यह जानवर बल के हमलों को अंजाम देने के लिए उनका ध्यान केवल wp-login.php पर पुनर्निर्देशित करता है।

दूसरे, प्लगइन आपकी वेबसाइट को धीमा कर देगा, क्योंकि अनुरोध को ब्लॉक करने के लिए इसे लोड करने की आवश्यकता होती है।

अपनी वेबसाइट की सुरक्षा करना अधिक महत्वपूर्ण है, और यदि आप अब तक पढ़ रहे हैं, तो आप शायद अनुमान लगा सकते हैं कि हम फ़ायरवॉल स्थापित करने का सुझाव देंगे। हाँ, वह पुराना शाहबलूत।

WordPress पर XML-RPC को कैसे निष्क्रिय करें?

वर्डप्रेस की सभी चीजों की तरह, आप वर्डप्रेस एक्सएमएल-आरपीसी को दो तरह से अक्षम कर सकते हैं:

- प्लगइन का उपयोग करना

- प्लगइन के बिना

ज्यादातर मामलों में, हम आमतौर पर अनुशंसा करते हैं कि आप वर्डप्रेस पर लगभग कुछ भी करने के लिए एक प्लगइन का उपयोग करें। वर्डप्रेस बैकएंड पर मैन्युअल रूप से कोड बदलने से तबाही हो सकती है। यह एक दुर्लभ उदाहरण है जहां हम किसी भी विधि की अनुशंसा नहीं करते हैं, लेकिन फिर भी हम आपको दिखाएंगे कि किसी भी मामले में दोनों कैसे करें।

सावधानी से आगे बढ़ना याद रखें, और कुछ भी करने से पहले अपनी वेबसाइट का बैकअप लें।

चरण 1:जांचें कि आपकी वेबसाइट पर XML-RPC सक्षम है या नहीं

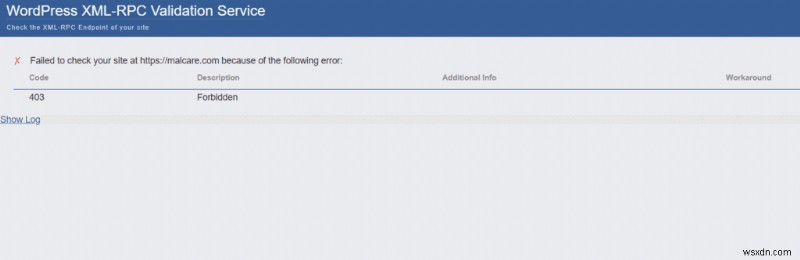

भले ही आपका वर्डप्रेस इंस्टॉलेशन xmlrpc.php के साथ आया हो, इसका मतलब यह नहीं है कि यह अभी भी सक्षम है। इससे पहले कि आप आगे बढ़ें और XML-RPC को अक्षम करने का प्रयास करें, आपको कम से कम यह जांचना चाहिए कि क्या यह अभी भी आपकी वेबसाइट पर सक्रिय है।

वर्डप्रेस एक्सएमएल-आरपीसी सत्यापन सेवा का प्रयोग करें। यह ऐप आपकी वेबसाइट की जांच करेगा और आपको बताएगा कि क्या xmlrpc.php सक्षम है।

यदि आप MalCare के लिए भी ऐसा ही करते हैं, तो आपको एक 403 त्रुटि संदेश दिखाई देगा क्योंकि हमारे पास एक फ़ायरवॉल है।

चरण 2:अपनी वेबसाइट पर XML-RPC अक्षम करें

अपने WordPress पर XML-RPC को हमेशा के लिए अक्षम करने का समय आ गया है।

हम आपको दिखाएंगे कि दो विधियों का उपयोग करके इसे कैसे किया जाए। हालांकि हम फ़ाइल को अक्षम करने की बिल्कुल भी अनुशंसा नहीं करते हैं, फिर भी हम आपको प्लगइन का उपयोग करने के लिए प्रोत्साहित करेंगे यदि आप इसे करने के लिए तैयार नहीं हैं।

विकल्प A:प्लग इन का उपयोग करना

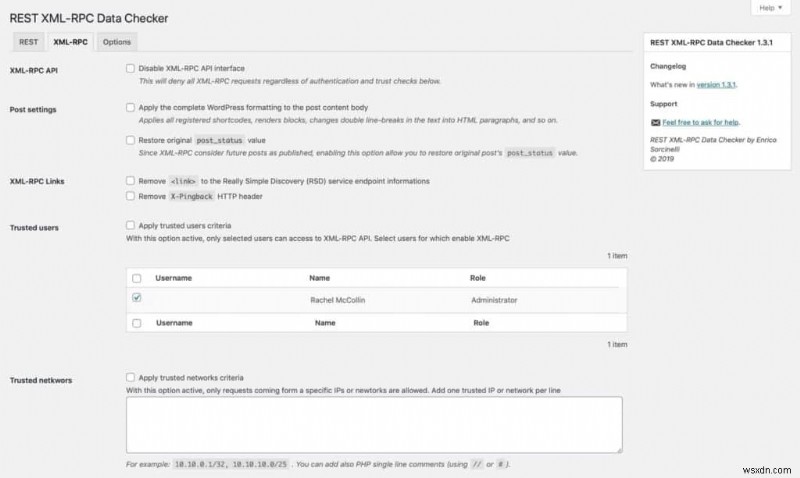

ऐसे ढेर सारे प्लगइन्स हैं जिनका उपयोग आप अपनी वेबसाइट पर XML-RPC को निष्क्रिय करने के लिए कर सकते हैं। हम REST XML-RPC डेटा चेकर प्लगइन का उपयोग करने की सलाह देते हैं।

ध्यान रखें कि आपकी वेबसाइट धीमी हो जाएगी क्योंकि अनुरोध को ब्लॉक करने के लिए प्लगइन को लोड करना होगा। इसके अलावा, हैकर्स इसके बजाय wp-login.php फ़ाइल पर हमला करने के लिए शिफ्ट हो जाएंगे।

तो, यह सुरक्षा के मामले में बिल्कुल कुछ हासिल नहीं करेगा। यदि आप वास्तविक सुरक्षा चाहते हैं, तो हमारा सुझाव है कि आप इसके बजाय MalCare का उन्नत फ़ायरवॉल प्लग इन स्थापित करें।

एक बार जब आप प्लगइन स्थापित कर लेते हैं, तो सेटिंग्स> REST XML-RPC डेटा चेकर पर जाएं। ।

फिर XML-RPC टैब पर क्लिक करें:

आप एपीआई इंटरफ़ेस, वर्डप्रेस पोस्ट, पिंगबैक और ट्रैकबैक को प्रारूपित करने की क्षमता को अक्षम कर सकते हैं। एक अतिरिक्त लाभ के रूप में, आप एक विश्वसनीय उपयोगकर्ता का परिचय भी दे सकते हैं जो अभी भी XML-RPC या विश्वसनीय IP पतों की एक सूची का उपयोग कर सकता है जिसे अवरुद्ध नहीं किया जाएगा।

त्वरित और कुशल! हालाँकि, हम REST टैब के साथ फ़िडलिंग की अनुशंसा नहीं करते हैं। बस सब कुछ डिफ़ॉल्ट रूप से वहीं छोड़ दें।

विकल्प B:प्लगइन के बिना

यह पुस्तक में सबसे खराब संभव विकल्प है। हम अत्यधिक अनुशंसा करते हैं कि आप अगले अनुभाग पर जाएं, जहां हम आपको वास्तव में XML-RPC हमलों से बचाव करना सिखाते हैं।

लेकिन अगर आप XML-RPC को मैन्युअल रूप से अक्षम करने के लिए तैयार नहीं हैं, तो हम दृढ़ता से सुझाव देते हैं कि आप पहले अपनी वेबसाइट का पूरा बैकअप लें।

आपकी वेबसाइट जिस प्रकार के सर्वर का उपयोग कर रही है, उसके आधार पर आप इन दो विधियों में से किसी एक का अनुसरण कर सकते हैं:

.htaccess का उपयोग करके WordPress XML-RPC को अक्षम करें

इस कोड स्निपेट को अपनी .htaccess फ़ाइल में पेस्ट करें:

# Block WordPress xmlrpc.php requests

<Files xmlrpc.php>

order deny,allow

deny from all

allow from xxx.xxx.xxx.xxx

</Files>

यदि आप किसी विशेष आईपी से एक्सएमएल-आरपीसी को बनाए रखना चाहते हैं, तो 5वीं पंक्ति में 'xxx.xxx.xxx.xxx से अनुमति दें', एक्स को अपने आईपी पते से बदलें। अन्यथा, आप बस इस लाइन को हटा सकते हैं।

यदि आपकी वेबसाइट Apache का उपयोग करके होस्ट की गई है, तो आप cPanel या FTP का उपयोग करके अपने सर्वर से कनेक्ट करने में सक्षम होंगे। किसी भी स्थिति में, आप अपनी .htaccess फ़ाइल को एक्सेस कर पाएंगे।

.config का उपयोग करके WordPress XML-RPC को अक्षम करें

Nginx पर होस्ट की गई साइटों के लिए, आप निम्न कोड को Nginx.config फ़ाइल में जोड़ सकते हैं:

location ~* ^/xmlrpc.php$ {

return 403;

}

या, आप बस अपने वेब होस्ट से आपके लिए XML-RPC को अक्षम करने के लिए कह सकते हैं।

फ़िल्टर का उपयोग करके WordPress XML-RPC अक्षम करें

वैकल्पिक रूप से, आप किसी भी प्लग इन में फ़िल्टर जोड़ सकते हैं:

add_filter('xmlrpc_enabled', '__return_false');आप थीम फ़ंक्शन फ़ाइल से भी यही काम कर सकते हैं लेकिन प्लगइन लिखना एक बेहतर अभ्यास है। साथ ही, आप इस पद्धति का उपयोग कर सकते हैं, चाहे आपके पास किसी भी प्रकार का सर्वर क्यों न हो।

फिर, इनमें से कोई भी वास्तव में सहायक विकल्प नहीं है, और मैन्युअल परिवर्तन करना कभी भी एक अच्छा विचार नहीं है। इसलिए, यदि आपको इसे बिल्कुल करना ही है, तो कृपया एक वर्डप्रेस बैकअप तैयार रखें, जब चीजें दक्षिण की ओर जाती हैं।

XML-RPC हमलों को कैसे रोकें?

यह इस लेख का सबसे महत्वपूर्ण खंड है और यह काफी बड़ा है। इसलिए, हमने इसे कई कार्रवाई योग्य चरणों में विभाजित करने का निर्णय लिया है जो आप अपनी वेबसाइट पर XML-RPC हमलों को रोकने के लिए उठा सकते हैं।

चरण 1:जांचें कि क्या आपकी वेबसाइट पहले ही हैक हो चुकी है

पूरी तरह से, आपकी साइट को अभी तक हैक नहीं किया गया है।

लेकिन आपको अभी भी केवल मामले में इसकी पुष्टि करने की आवश्यकता है। यदि आपकी वेबसाइट वास्तव में हैक की गई है, तो आपको पहले इससे मैलवेयर हटाना होगा अन्यथा XML-RPC को अक्षम करने का कोई मतलब नहीं होगा।

यह पुष्टि करने का सबसे आसान तरीका है कि आपकी साइट हैक की गई है या नहीं, मालकेयर के मुफ़्त मैलवेयर स्कैनर का उपयोग करना है। MalCare के स्कैनर को सेट होने में बहुत कम समय लगता है और यह कुछ ही सेकंड में वेबसाइट पर अज्ञात मैलवेयर का भी पता लगा सकता है।

अगर आपको MalCare पर हैक की गई साइट की चेतावनी दिखाई देती है, तो आपको बस 'ऑटोक्लीन' बटन दबाना है।

MalCare 60 सेकंड में संपूर्ण मैलवेयर हटाने का ध्यान रखता है।

चरण 2:वर्डप्रेस फ़ायरवॉल स्थापित करें

एक्सएमएल-आरपीसी कमजोरियों को संभालने का यह सही तरीका है। एक वर्डप्रेस फ़ायरवॉल का उपयोग करें जो उन बॉट्स को ब्लॉक करने के लिए सुसज्जित है जो xmlrpc.php से कनेक्ट करने का प्रयास कर रहे हैं।

फ़ाइल को अक्षम करना काम नहीं करता है। हैकर्स बस आगे wp-login.php को हैक करने की कोशिश करना शुरू कर देते हैं।

एकमात्र समस्या यह है कि फायरवॉल आमतौर पर बहुत देर से प्रभावी होते हैं। हर बार जब कोई हैकर xmlrpc.php या wp-login.php से जुड़कर हैक करने की कोशिश करता है, तो पूरी वर्डप्रेस साइट उसके साथ लोड हो जाती है।

यही कारण है कि हम MalCare के उन्नत फ़ायरवॉल का उपयोग करने की सलाह देते हैं:

- आपकी वेबसाइट लोड होने से पहले बॉट और हैकर्स को पीछे हटाना

- क्लाउडफ्लेयर की तरह आपकी वेबसाइट की लोडिंग गति को धीमा नहीं करता

- 250,000+ वेबसाइटों के नेटवर्क से सीखकर दुर्भावनापूर्ण आईपी के डेटाबेस को लगातार अपडेट करता है जो इसे सुरक्षित रखता है

यदि आपकी वेबसाइट MalCare द्वारा सुरक्षित है, तो सभी बॉट और हैकर्स को XML-RPC से कनेक्ट करने का प्रयास करने पर मिलेगा या WP-Login 403 त्रुटि है। इस तरह की त्रुटि किसी हैकर को और आगे जाने से तुरंत हतोत्साहित कर सकती है।

लोग आपको XML-RPC को अक्षम करने की सलाह क्यों देते हैं?

कई कारण। आइए प्रत्येक पर गौर करें, ताकि आप समझ सकें कि कोई (हाँ, वर्डप्रेस प्रबंधन ब्लॉग भी मायने रखता है) इस कार्रवाई की सिफारिश क्यों करता है। (भले ही यह कुछ हद तक बैंड-सहायता समाधान हो।)

हमारे कई पाठक (आप की तरह) अपनी वर्डप्रेस वेबसाइट पर XML-RPC को अक्षम करना चाहते हैं, इसका एक सबसे बड़ा कारण यह है कि उन्होंने सर्वर संसाधन समस्याओं का अनुभव किया है। . लॉग को देखने पर, हो सकता है कि आपने xmlrpc.php फ़ाइल में बहुत सारी हिट देखी हों।

हो सकता है कि आप जेटपैक का उपयोग करते हों, और आपको जेटपैक स्थापित करते समय एक कॉन्फ़िगरेशन त्रुटि का सामना करना पड़ा हो . फिर आपने इस अजीब-सी आवाज़ वाली फ़ाइल की खोज की, और इस बारे में बहुत सारी चीज़ें पढ़ीं कि यह कैसे एक भेद्यता है।

या आपने एक स्कैनर का इस्तेमाल किया, जिसने इस तरह की चेतावनी दी:

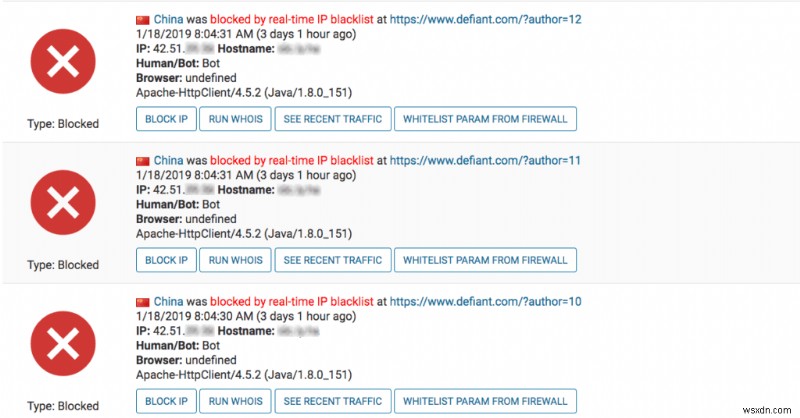

यह वर्डफ़ेंस ट्रैफ़िक लॉग . का स्क्रीनशॉट है ।

एक सुरक्षा प्लगइन आपको दिखाता है कि वर्डप्रेस पर XML-RPC के माध्यम से बॉट आपकी साइट को हैक करने का प्रयास कर रहे हैं। तो, आपकी स्वाभाविक प्रवृत्ति इस विकल्प को पूरी तरह से अक्षम करना है।

आपको क्या नहीं करना चाहिए और क्यों?

आईपी पते ब्लैकलिस्ट करें

आप सोच सकते हैं कि हैकर्स को ब्लॉक करने के लिए मैन्युअल रूप से आईपी को ब्लॉक करना एक अच्छा तरीका है। वास्तव में, यह वही है जो बहुत सारे सुरक्षा "गुरु" समर्थन करेंगे। लेकिन यह काम नहीं करता है। यदि आप एक आईपी पते को अवरुद्ध करते हैं, तो एक क्रूर बल बॉट आपकी साइट पर हमला करने के लिए बस दूसरे आईपी पते का उपयोग करना शुरू कर देगा।

XML-RPC हटाना

अपने वर्डप्रेस इंस्टॉलेशन से xmlrpc.php फ़ाइल को हटाने के बारे में भी न सोचें। यह आपकी साइट को पूरी तरह से बर्बाद कर देगा और अगर ऐसा नहीं भी करता है, तो अगली बार जब आप वर्डप्रेस को अपडेट करेंगे तो फाइल ठीक वापस आ जाएगी।

आगे क्या?

वर्डप्रेस सुरक्षा में सुधार करना कोई एक और किया हुआ सौदा नहीं है। हां, फ़ायरवॉल स्थापित करना शुरू करने का एक शानदार तरीका है, लेकिन हम अनुशंसा करते हैं कि आप अपनी वेबसाइट पर एक पूर्ण वर्डप्रेस सुरक्षा ऑडिट करें ताकि यह पता लगाया जा सके कि आप और क्या सुधार कर सकते हैं।

यदि आपने पहले से ही मालकेयर स्थापित किया है, तो आपको सहज ज्ञान युक्त डैशबोर्ड के भीतर बहुत सारे सुझाव मिलेंगे। बस आगे बढ़ें और सुरक्षा स्कैन करें और निर्देशों का पालन करें।

जैसा कि आपको जल्दी पता चल जाएगा, अपनी वर्डप्रेस वेबसाइट सुरक्षा को सख्त करना एक अच्छा विचार है। फिर से, आप इसे कुछ साधारण क्लिकों में पूरा करने के लिए निर्देशों का पालन कर सकते हैं।

सुरक्षा का एक और महत्वपूर्ण पहलू हमेशा जानकारी में रहना है।

यदि कोई नई वर्डप्रेस भेद्यता है, तो आपको इसके बारे में जानना होगा और इससे पहले कि यह आपकी वेबसाइट को भी प्रभावित करे, पहले उपाय करें।

अक्सर पूछे जाने वाले प्रश्न

एक्सएमएल-आरपीसी क्या है?

XML-RPC,XML रिमोट कॉल प्रक्रिया के लिए खड़ा है। यह एक प्रोटोकॉल है जिसका उपयोग पुराने ब्लॉगिंग सिस्टम द्वारा XML एन्कोडिंग के साथ HTTP कनेक्शन का उपयोग करके ब्लॉग से कनेक्ट करने के लिए किया जाता है। सीधे शब्दों में कहें, यह एक प्रोटोकॉल है जो उपयोगकर्ताओं को वर्डप्रेस जैसे ब्लॉगिंग प्लेटफॉर्म से दूर से कनेक्ट करने की अनुमति देता है।

एक्सएमएल-आरपीसी किसके लिए प्रयोग किया जाता है?

XML-RPC, वर्डप्रेस मोबाइल ऐप जैसे थर्ड-पार्टी ऐप्स से दूर से वर्डप्रेस से कनेक्ट करने का एक तरीका है। जब भी कोई व्यक्ति आपकी पोस्ट को ट्रैकबैक और पिंगबैक के माध्यम से लिंक करता है तो यह आपको एक सूचना भी भेजता है।

मैं XML-RPC को कैसे अक्षम कर सकता हूं?

आप REST XML-RPC डेटा चेकर प्लगइन जैसे प्लगइन का उपयोग करके XML-RPC को अक्षम कर सकते हैं। हालाँकि, XML-RPC को अक्षम करना हैकर्स को आपकी वर्डप्रेस वेबसाइट में हैक करने की कोशिश करने से नहीं रोकता है। हमलों को रोकने के लिए, आपको इसके बजाय MalCare का उन्नत फ़ायरवॉल प्लग इन स्थापित करना चाहिए।

मेरे पास कैप्चा या 2FA है। क्या वे अब भी XML-RPC का उपयोग करके पासवर्ड क्रैक कर सकते हैं?

Captcha और Two-Factor Authentication (2FA) प्लगइन्स अतिरिक्त सुरक्षा के लिए हैं। वे XML-RPC हैक से वास्तविक सुरक्षा प्रदान नहीं करते हैं।

अधिकांश कैप्चा और वर्डप्रेस 2FA प्लगइन्स केवल वर्डप्रेस लॉगिन पेज को सुरक्षित करेंगे, एक्सएमएल-आरपीसी स्क्रिप्ट को नहीं। यह सुनिश्चित करने के लिए कि यह XML-RPC के माध्यम से लॉगिन को रोकता है, अपने सुरक्षा प्लगइन के साथ दोबारा जांचें।

क्या मैं दुर्भावनापूर्ण IP पतों को काली सूची में डाल सकता हूं?

यह एक स्पष्ट समाधान की तरह लगता है - बस हैकर के आईपी पते को ब्लॉक कर दें और आप सुरक्षित रहेंगे।

इस विचार में मत खेलो। यह हैकर्स के साथ व्हेक-ए-मोल खेलने जैसा है। वे आईपी पते बदलते रहेंगे और दूसरे आईपी पते का उपयोग करके आपकी साइट पर हमला करेंगे। इसका कोई अंत नहीं है।

केवल MalCare की फ़ायरवॉल जैसी कोई चीज़ ही आपकी मदद कर सकती है। यह बॉट प्रोटेक्शन के साथ आता है जो देश या डिवाइस से दुर्भावनापूर्ण आईपी को स्वचालित रूप से ब्लॉक कर देगा। उन्नत फ़ायरवॉल अपने नेटवर्क पर 250,000+ साइटों से सीखता है और बॉट और दुर्भावनापूर्ण आईपी को पहचानता है इससे पहले कि वे एक हमले को माउंट कर सकें। यह सब आपकी साइट को धीमा किए बिना।

फिर भी, यदि आप अभी भी हमेशा के लिए दुर्भावनापूर्ण आईपी को एक बार में ब्लॉक करना चाहते हैं, तो यह लेख आपकी मदद करेगा।

क्या मैं केवल XML-RPC फ़ाइल को हटा नहीं सकता? वर्डप्रेस अब इसका उपयोग नहीं करता है।

यह मत करो। यहां तक कि अगर XML-RPC फ़ाइल गायब है, तो भी आपकी साइट को कनेक्ट करने का प्रयास करने वाले बॉट्स द्वारा अतिभारित होना जारी रहेगा। बड़ा जोखिम यह है कि किसी वर्डप्रेस कोर फ़ाइल को जानबूझकर हटाना आपकी साइट को पूरी तरह से बर्बाद कर सकता है।

सबसे बुरी बात यह है कि अगले वर्डप्रेस अपडेट के दौरान xmlrpc.php बस फिर से इंस्टॉल हो जाएगा, जो फ़ाइल को हटाने के उद्देश्य को विफल कर देता है।