आजकल, वेब ट्रैफ़िक का एक बड़ा हिस्सा HTTPS का उपयोग करके एन्क्रिप्ट किया गया है। यह तेजी से प्रचलित हो रहा है, खासकर लेट्स एनक्रिप्ट की शुरुआत के बाद से, एक सर्टिफिकेट अथॉरिटी (सीए) जो उद्योग में प्रमुख कंपनियों द्वारा समर्थित है। आइए एनक्रिप्ट 90-दिन की वैधता के साथ एसएसएल/टीएलएस प्रमाणपत्र पूरी तरह से निःशुल्क प्रदान करता है।

आम तौर पर, प्रमाणपत्र एक या अधिक विशिष्ट डोमेन नामों से जुड़े होते हैं, इसलिए यदि आपके पास "www.example.com" के लिए प्रमाणपत्र है, तो आप इसका उपयोग केवल इस सटीक डोमेन नाम के साथ कर सकते हैं। दूसरी ओर, वाइल्डकार्ड प्रमाणपत्र मूल डोमेन नाम के लिए जारी किए जाते हैं और इसका उपयोग मूल डोमेन के किसी भी उप डोमेन के साथ किया जा सकता है। उदाहरण के लिए, *.example.com के लिए वाइल्डकार्ड प्रमाणपत्र का उपयोग "www.example.com," "account.example.com," "mail.example.com," आदि के लिए किया जा सकता है। इसलिए, वाइल्डकार्ड प्रमाणपत्र लाभ लाते हैं। केवल अपने सभी वर्तमान और भविष्य के उप डोमेन के लिए एक ही प्रमाणपत्र प्राप्त करने और नवीनीकृत करने की आवश्यकता है।

उबंटू, डेबियन और अन्य डेबियन-आधारित वितरणों पर लेट्स एनक्रिप्ट से पंजीकृत डोमेन नाम के लिए वाइल्डकार्ड प्रमाणपत्र प्राप्त करने का तरीका यहां दिया गया है।

<एच2>1. acme.sh इंस्टॉल करनालेट्स एनक्रिप्ट ऑटोमेटेड सर्टिफिकेट मैनेजमेंट एनवायरनमेंट (एसीएमई) प्रोटोकॉल का उपयोग यह सत्यापित करने के लिए करता है कि आप अपने डोमेन नाम के मालिक हैं और प्रमाणपत्र जारी / नवीनीकृत करते हैं। Acme.sh शेल स्क्रिप्ट में कार्यान्वित एक लोकप्रिय ACME क्लाइंट है। इसे स्थापित करने के लिए, आपको सबसे पहले git स्थापित करना होगा:

sudo apt update sudo apt install -y git

जीथब से रिपोजिटरी डाउनलोड करें:

git clone https://github.com/Neilpang/acme.sh.git

क्लोन निर्देशिका दर्ज करें और स्थापना स्क्रिप्ट प्रारंभ करें:

cd acme.sh/ ./acme.sh --install

Acme.sh का उपयोग शुरू करने के लिए अपने शेल सत्र को पुनः लोड करें:

exec bash

2. वाइल्डकार्ड प्रमाणपत्र जारी करने के लिए acme.sh का उपयोग करना।

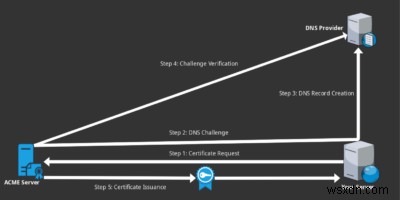

वाइल्डकार्ड प्रमाणपत्र जारी करने के लिए Let’s Encrypt के लिए, आपको एक DNS-आधारित चुनौती को हल करना होगा जिसे डोमेन सत्यापन (DV) के रूप में जाना जाता है। Acme.sh कई प्रमुख DNS प्रदाताओं के एपीआई के साथ आसानी से एकीकृत हो जाता है और इस प्रक्रिया को पूरी तरह से स्वचालित करता है।

क्लाउडफ्लेयर

यदि आप Cloudflare की DNS सेवा का उपयोग कर रहे हैं, तो अपने खाते में लॉग इन करें और अपनी वैश्विक API कुंजी को कॉपी करें। इसे अपने सिस्टम पर एक पर्यावरण चर के रूप में सहेजें:

export CF_Key="your_cloudflare_api_key" export CF_Email="your_cloudflare_email_address"

अब आप वाइल्डकार्ड प्रमाणपत्र का अनुरोध कर सकते हैं:

acme.sh --issue --dns dns_cf -d '*.example.org'

नाम सस्ता

यदि आप NameCheap नेमसर्वर का उपयोग कर रहे हैं, तो API एक्सेस को सक्षम करने के लिए उनके निर्देशों का पालन करें, फिर आवश्यक चर निर्यात करें:

export NAMECHEAP_SOURCEIP="your_server_ip" export NAMECHEAP_USERNAME="your_namecheap_username" export NAMECHEAP_API_KEY="your_namecheap_api_key"

वाइल्डकार्ड प्रमाणपत्र का अनुरोध करें:

acme.sh --issue --dns dns_namecheap -d '*.example.org'

DigitalOcean

यदि आपका डोमेन DigitalOcean के DNS का उपयोग करता है, तो पढ़ने और लिखने की अनुमति के साथ एक व्यक्तिगत एक्सेस टोकन बनाने पर उनके निर्देशों का पालन करें। अपनी एपीआई कुंजी/टोकन निर्यात करें:

export DO_API_KEY="your_digitalocean_api_token"

वाइल्डकार्ड प्रमाणपत्र का अनुरोध करें:

acme.sh --issue --dns dns_dgon -d '*.example.org'

GoDaddy

यदि आपका डोमेन GoDaddy के DNS का उपयोग करता है, तो अपनी API कुंजी और गुप्त को कॉपी करें। उन्हें अपने परिवेश में निर्यात करें:

export GD_Key="your_godaddy_api_key" export GD_Secret="your_godaddy_api_secret"

वाइल्डकार्ड प्रमाणपत्र का अनुरोध करें:

acme.sh --issue --dns dns_gd -d '*.example.org'

वल्चर

यदि आप Vultr के DNS का उपयोग कर रहे हैं, तो आपको अपने व्यक्तिगत एक्सेस टोकन या "DNS प्रबंधित करें" विशेषाधिकारों के साथ एक उप-प्रोफ़ाइल की आवश्यकता होगी।

export VULTR_API_KEY="your_vultr_api_key"

वाइल्डकार्ड प्रमाणपत्र का अनुरोध करें:

acme.sh --issue --dns dns_vultr -d '*.example.org'

रैकस्पेस

यदि आप रैकस्पेस का उपयोग कर रहे हैं, तो आपको अपने उपयोगकर्ता नाम और एपीआई कुंजी की आवश्यकता होगी। उन्हें नीचे दिखाए अनुसार निर्यात करें:

export RACKSPACE_Username="your_rackspace_username" export RACKSPACE_Apikey="your_rackspace_api_key"

वाइल्डकार्ड प्रमाणपत्र का अनुरोध करें:

acme.sh--issue --dns dns_rackspace -d '*.example.org'

मैन्युअल प्रक्रिया

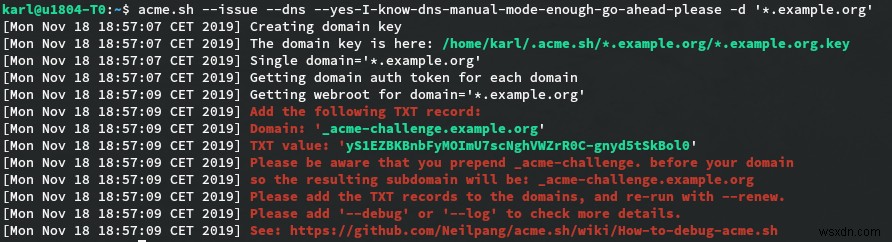

यदि आप अपने DNS विक्रेता द्वारा प्रदान किए गए API का उपयोग नहीं करना चाहते हैं या करने में असमर्थ हैं, तो आप डोमेन सत्यापन चुनौती को पूरा करने के लिए मैन्युअल रूप से एक DNS रिकॉर्ड बना सकते हैं, हालांकि आपको अपने डोमेन को नवीनीकृत करने के लिए इस मैन्युअल प्रक्रिया को नियमित रूप से दोहराना होगा।

acme.sh --issue --dns --yes-I-know-dns-manual-mode-enough-go-ahead-please -d '*.example.org'

यह आदेश एक सत्यापन टोकन प्रदर्शित करेगा जिसे आपको DNS TXT रिकॉर्ड के रूप में जोड़ना होगा।

टोकन को कॉपी करें और अपने DNS कंट्रोल पैनल में लॉग इन करें। _acme-challenge . के लिए TXT प्रकार का एक नया DNS रिकॉर्ड बनाएं उप डोमेन और टोकन पेस्ट करें।

नया रिकॉर्ड पहुंच योग्य होने के लिए कुछ मिनट प्रतीक्षा करें, फिर प्रमाणपत्र का अनुरोध करें:

acme.sh --renew --yes-I-know-dns-manual-mode-enough-go-ahead-please -d '*.example.org'

फ़ाइल स्थान

आप अपने प्रमाणपत्र और अन्य प्रासंगिक फाइलें अपने होम फोल्डर में ".acme.sh" निर्देशिका में पाएंगे।

- प्रमाणपत्र स्वयं "~/.acme.sh/*.example.org/*.example.org.cer" के रूप में सहेजा जाता है।

- प्रमाणपत्र कुंजी "~/.acme.sh/*.example.org/*.example.org.key" के रूप में सहेजी जाती है। इस फ़ाइल को निजी रखा जाना चाहिए और कभी भी साझा नहीं किया जाना चाहिए।

- पूर्ण श्रृंखला प्रमाणपत्र फ़ाइल, जिसका आप सबसे अधिक उपयोग करेंगे, "~/.acme.sh/*.example.org/fullchain.cer" के रूप में सहेजी जाती है। यह फ़ाइल आपके प्रमाणपत्र को जारी करने वाले प्राधिकारी (मध्यवर्ती प्रमाणपत्र के रूप में जाना जाता है) के साथ जोड़ती है।

ऊपर दिए गए चरणों का पालन करें, और आप Let’s Encrypt वाइल्डकार्ड डोमेन प्रमाणपत्र प्राप्त करने में सक्षम होंगे।