फ़ाइल समावेशन और मनमाना कोड निष्पादन: इस महीने की शुरुआत में, वर्डप्रेस पर बनी एक हवाई जहाज की टिकट वेबसाइट को हैक कर लिया गया था, जिससे सैकड़ों हजारों आगंतुकों का व्यक्तिगत डेटा उजागर हो गया था। हैकर्स हैक क्यों करते हैं, इस पर पहले के एक पोस्ट में, हमने उन सभी कारणों पर चर्चा की, जिसमें हैकर्स हैक करते हैं, जिसमें डेटा चोरी करना, स्पैम ईमेल भेजना शामिल है, वे अपने उत्पादों को रैंक करने के लिए ब्लैक हैट एसईओ तकनीकों का उपयोग भी कर सकते हैं (अनुशंसित पढ़ें - फार्मा हैक) , आदि

यह सीखना कि हैकर्स किसी वेबसाइट को कैसे हैक करते हैं, उन्हें रोकने की कुंजी है, यही वजह है कि हमने पहले के लेख में वर्डप्रेस वेबसाइटों पर किए गए सबसे आम हैक हमलों को सूचीबद्ध किया था।

जब हम सामान्य हैक हमलों के बारे में बात करते हैं, तो आप पाशविक बल के हमलों के बारे में सोचने की बहुत संभावना रखते हैं। लेकिन क्या आप जानते हैं कि फ़ाइल समावेशन और मनमाने कोड निष्पादन भी वर्डप्रेस वेबसाइटों पर किए जाने वाले सबसे आम हैक हमलों में से एक है। इस पोस्ट में, हम इन हमलों को विस्तार से समझने की दृष्टि से इनकी गहराई में जाएंगे।

यह समझने के लिए कि ये हमले कैसे काम करते हैं, सबसे पहले आपको पता होना चाहिए कि इसमें PHP फ़ाइलें शामिल हैं। आप सोच रहे होंगे कि क्यों? ऐसा इसलिए है क्योंकि फ़ाइल समावेशन और मनमाना कोड निष्पादन हमलों दोनों में PHP फ़ाइलों का उपयोग करना शामिल है।

लेकिन PHP फ़ाइल क्या है? किचन कैबिनेट के बारे में सोचें। कैबिनेट के अंदर, चीनी, नमक, मसाले, बर्तन आदि जैसी कई चीजें हैं। इनमें से प्रत्येक वस्तु का रसोई में परोसने का एक उद्देश्य है। एक PHP फ़ाइल एक कैबिनेट है और फाइलों के अंदर कोड वे आइटम हैं जो हैकर द्वारा वांछित कुछ कार्यों के निष्पादन को सक्षम करते हैं। यही कारण है कि हैकर्स किसी अन्य फाइल जैसे जेपीईजी या पीडीएफ फाइल पर एक PHP फाइल अपलोड करना पसंद करते हैं। JPEG और PDF फ़ाइलें निष्पादन योग्य नहीं हैं, यानी हैकर्स इन फ़ाइलों का उपयोग किसी फ़ंक्शन को निष्पादित करने के लिए नहीं कर सकते हैं। कोई उन्हें केवल पढ़ सकता है (अर्थात देख सकता है)। हैक की गई साइट में कोई भी परिवर्तन करने के लिए उनका उपयोग नहीं किया जा सकता है।

एक हैकर जिसने आपकी वेबसाइट के सर्वर पर एक PHP फ़ाइल अपलोड की है, वह आपकी वेबसाइट पर कुछ भी करने के लिए इसका उपयोग कर सकता है। और यही कारण है कि PHP फ़ाइलों का उपयोग फ़ाइल समावेशन और मनमाना कोड निष्पादन हमलों को चलाने के लिए किया जाता है।

फ़ाइल समावेशन हमला क्या है?

इस तरह के एक जटिल वेबसाइट हमले को समझने का सबसे अच्छा तरीका एक वास्तविक परिदृश्य का उदाहरण देना है। मान लीजिए कि आप अपने संस्थान के लिए एक वेबसाइट चलाते हैं और साइट को College.com कहा जाता है। आप कुछ छात्रों को साइट तक पहुंचने की अनुमति देते हैं ताकि वे हाल ही में कॉलेज के एक कार्यक्रम के दौरान ली गई तस्वीरें पोस्ट कर सकें। कोई व्यक्ति आपके द्वारा दी गई पहुंच का दुरुपयोग करता है और वेबसाइट में एक दुर्भावनापूर्ण PHP फ़ाइल (जिसका नाम हैक.php है) अपलोड करता है। इसका उद्देश्य कॉलेज की वेबसाइटों पर नियंत्रण हासिल करना है। जब छात्र दुर्भावनापूर्ण PHP फ़ाइल अपलोड करता है, तो डिफ़ॉल्ट रूप से इसे अपलोड फ़ोल्डर में संग्रहीत किया जाता है। कोई भी जो जानता है वर्डप्रेस की मूल संरचना जानता है कि अपलोड की गई फ़ाइल कहां जाती है।

फाइल एक दरवाजे की तरह काम करती है जो हैकर को फाइल के साथ दूर से इंटरैक्ट करने में सक्षम बनाता है। ध्यान दें कि हैकर का अभी भी साइट पर नियंत्रण नहीं है, उनके पास संचार के लिए बस एक विंडो है। यह समझना आसान बनाने के लिए कल्पना कीजिए कि व्यक्ति ए उस देश में जाना चाहता है जहां उसे अनुमति नहीं है। तो वह एक एजेंट भेजता है, व्यक्ति बी। व्यक्ति ए हैकर है, देश कॉलेज की वेबसाइट के लिए खड़ा है और व्यक्ति बी हैक.php फ़ाइल है।

PHP फ़ाइलें कॉलेज की वेबसाइट पर अपलोड की गईं —-> फ़ाइल वेबसाइट सर्वर में संग्रहीत है

व्यक्ति बी केवल कुछ चीजों में प्रशिक्षित होता है और केवल इतना ही कर सकता है। तो व्यक्ति ए को उसे निर्देश देना होगा कि आगे क्या करना है। उसी तरह, PHP फ़ाइल एक संचार विंडो बनाती है और फिर हैकर से अधिक आदेशों की प्रतीक्षा करती है।

आइए मान लें कि hack.php इस तरह से बनाया गया है जो वेबसाइट में अधिक फाइलों को अपलोड करने में सक्षम बनाता है। हैकर एक फ़ाइल बनाता है (जिसका नाम control.php है) जिसे वह hack.php का उपयोग करके अपलोड करेगा जो पहले से ही वेबसाइट सर्वर में मौजूद है। नई फाइल - control.php हैकर को वेबसाइट तक पूर्ण पहुंच प्रदान करने में सक्षम बनाएगी। वह साइट में control.php फ़ाइल अपलोड करने के लिए hack.php फ़ाइल द्वारा प्रदान की गई विंडो का उपयोग करता है। वेबसाइट सर्वर पर पहले से मौजूद फ़ाइल (hack.php) का उपयोग करके control.php फ़ाइल को अपलोड करने की इस प्रक्रिया को स्थानीय फ़ाइल समावेशन कहा जाता है .

स्थानीय फ़ाइल निष्पादन का एक बड़ा उदाहरण MailChimp वर्डप्रेस प्लगइन के लिए आसान फॉर्म पर देखी गई भेद्यता है (v 6.0.5.5)। MailChimp प्लगइन का उपयोग करके, वेबसाइट के मालिक अपनी वर्डप्रेस साइट पर विभिन्न प्रकार के फॉर्म जोड़ सकते हैं। एक भेद्यता ने हैकर्स को MailChimp फॉर्म का उपयोग करके एक वेबसाइट सर्वर में एक PHP फ़ाइल अपलोड करने की अनुमति दी। एक बार जब फ़ाइल वेबसाइट सर्वर पर संग्रहीत हो जाती है, तो हैकर्स उनके साथ संवाद करने और कोड निष्पादित करने में सक्षम होते हैं जो उन्हें सर्वर को नियंत्रित करने या साइट को कई तरह से नुकसान पहुंचाने में सक्षम बनाते हैं।

यहाँ एक परिदृश्य है:कॉलेज की वेबसाइट में एक फ़ायरवॉल स्थापित है और इसलिए हैकर control.php अपलोड नहीं कर सकता है। जबकि वह एक और अलग फ़ाइल अपलोड नहीं कर सकता, वह एक फ़ाइल को 'शामिल' कर सकता है। इसका मतलब है कि वह hack.php फाइल में एक फाइल डाल सकता है जो पहले से ही कॉलेज वेबसाइट सर्वर पर मौजूद है। यदि हैकर control.php फ़ाइल अपलोड करने में सक्षम था, तो वेबसाइट सर्वर फ़ाइल को पढ़ेगा और उसके अंदर कोड निष्पादित करेगा जिससे हैकर अपनी इच्छानुसार कुछ भी कर सकेगा। लेकिन क्योंकि वह फ़ाइल अपलोड नहीं कर सकता है, उसे सर्वर को control.php फ़ाइल पढ़ने के लिए अन्य तरीके खोजने होंगे। एक हैकर द्वारा बनाया गया पथ ऑनलाइन उपलब्ध है और कॉलेज की वेबसाइट का सर्वर इसे पढ़ने में सक्षम होना चाहिए। इसलिए हैकर एक रास्ता बनाता है और उन्हें ऑनलाइन उपलब्ध कराता है ताकि कॉलेज की वेबसाइट का सर्वर उसे पढ़ सके। सर्वर तब पथ से प्राप्त कोड को निष्पादित करना शुरू कर देता है और चूंकि कोड इस तरह से लिखा जाता है जो हैकर को साइट पर पूर्ण नियंत्रण की अनुमति देता है, हैक अब कॉलेज की वेबसाइट को नियंत्रित करता है। सर्वर को दूरस्थ फ़ाइल पढ़ने की इस प्रक्रिया को दूरस्थ फ़ाइल समावेशन कहा जाता है।

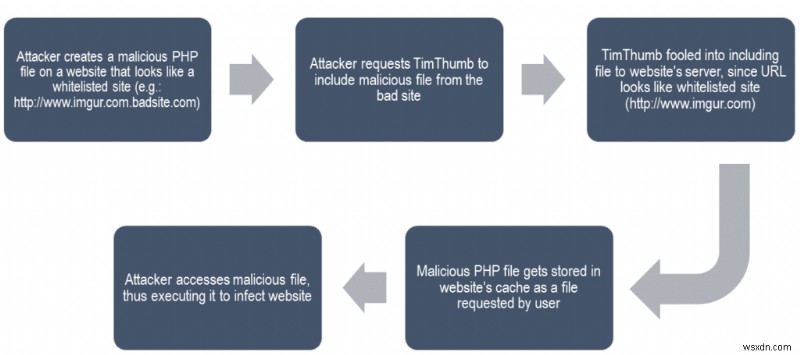

टिमथंब भेद्यता मामला दूरस्थ फ़ाइल समावेशन का एक लोकप्रिय उदाहरण है। टिमथंब एक वर्डप्रेस प्लगइन था जो वर्डप्रेस साइट पर छवियों के आसान संपादन की अनुमति देता था। इसने किसी को भी इमेज शेयरिंग वेबसाइटों जैसे imgur.com और flickr.com से प्राप्त छवियों का उपयोग करने में सक्षम बनाया। टिमथंब इमगुर को एक मान्य साइट (या श्वेतसूचीबद्ध) के रूप में पहचानता है। इस मानदंड का लाभ उठाकर हैकर्स http://www.imgur.com.badsite.com जैसी वैध साइट का उल्लेख करने वाले यूआरएल के साथ फाइलें बनाते हैं। जब वे एक यूआरएल के साथ एक दुर्भावनापूर्ण फ़ाइल अपलोड करते हैं, जैसा कि हमने प्लगइन के ऊपर उल्लेख किया है, तो यह विश्वास करने के लिए मूर्ख बनाया जाता है कि फ़ाइल एक वैध वेबसाइट से आती है। और यह वेबसाइट के सर्वर पर एक दुर्भावनापूर्ण फ़ाइल अपलोड करने की अनुमति देता है। एक प्लगइन में भेद्यता का लाभ उठाकर वेबसाइट सर्वर के बाहर से एक दुर्भावनापूर्ण फ़ाइल को शामिल करने की यह पूरी प्रक्रिया रिमोट फ़ाइल समावेशन है। वेबसाइट सर्वर में दुर्भावनापूर्ण PHP फ़ाइल संग्रहीत होने के बाद, हैकर्स अपनी वांछित क्रियाओं को निष्पादित करने के लिए इसके साथ संवाद कर सकते हैं।

मनमाना कोड निष्पादन हमला क्या है?

अब जब हम जानते हैं कि दूरस्थ और स्थानीय फ़ाइल समावेशन क्या है, तो आइए आगे बढ़ते हैं और समझने की कोशिश करते हैं कि मनमानी कोड निष्पादन क्या है। फ़ाइल समावेशन और मनमाना कोड समावेशन एक दूसरे से संबंधित हैं। फ़ाइल समावेशन के किसी भी मामले में, हैकर्स का उद्देश्य वेबसाइट पर एक मनमाना कोड निष्पादित करना है। आइए स्थानीय फ़ाइल समावेशन के उदाहरण पर वापस जाएं जहां हैकर ने कॉलेज की वेबसाइट में एक hack.php अपलोड किया है और फिर hack.php की मदद से control.php अपलोड किया है। आर्बिट्रेरी कोड एक्ज़ीक्यूशन वाक्यांश एक हैकर की हैक की गई वेबसाइट पर अपनी पसंद के किसी भी आदेश को निष्पादित करने की क्षमता का वर्णन है। एक बार जब PHP फ़ाइलें (hack.php और control.php) वेबसाइट सर्वर पर आ जाती हैं, तो हैकर अपनी इच्छानुसार किसी भी कोड को निष्पादित कर सकता है। उसके द्वारा अपलोड की गई फ़ाइलों से किसी भी कोड को निष्पादित करने की इस प्रक्रिया को मनमाना कोड निष्पादन कहा जाता है।

हैक्स जटिल हैं। इस पोस्ट में, हमने इसे सरल रूप में समझाने की कोशिश की है, लेकिन अगर कोई हिस्सा है जो आपको समझ में नहीं आता है, तो हम अपने पाठकों से हमें लिखने का आग्रह करते हैं। अगली पोस्ट में, हम क्रॉस-साइट स्क्रिप्टिंग (XSS) नामक वर्डप्रेस साइट पर एक और आम हैक हमले पर चर्चा कर रहे हैं। नज़र रखना।