इस साल 24 जून को विंडोज 11 की घोषणा के कारण माइक्रोसॉफ्ट हाल ही में चर्चा में रहा है। लेकिन यही एकमात्र कारण नहीं है कि यह लोगों के बीच चर्चा का विषय बना हुआ है। हाल ही में सामने आई मैलवेयर जानकारी के साथ-साथ इसके द्वारा जारी किए गए कई अपडेट जैसे कुछ अन्य कारण भी हैं।

Microsoft सुरक्षा प्रतिक्रिया केंद्र (MSRC) ने स्वीकार किया है कि उसने एक ड्राइवर को स्वीकार किया जिसमें एक दुर्भावनापूर्ण रूटकिट मैलवेयर शामिल था जो चीन में कमांड-एंड-कंट्रोल (C2) सर्वर के साथ डेटा का आदान-प्रदान कर रहा था। ऐसा लगता है कि कुछ दुर्भावनापूर्ण अभिनेताओं ने रेडमंड की दिग्गज कंपनी को एक नेटफिल्टर ड्राइवर पर हस्ताक्षर करने के लिए धोखा दिया है जिसे गेमिंग वातावरण को लक्षित करने के लिए डिज़ाइन किया गया था। ड्राइवर का उपयोग खिलाड़ी के भौगोलिक स्थान को छिपाने और किसी भी क्षेत्र से खेलने के लिए किया जाता था।

इस मैलवेयर के पहले उदाहरण की पहचान जर्मन साइबर सुरक्षा कंपनी जी डेटा के मैलवेयर विश्लेषक कार्स्टन हैन ने की थी। "" विंडोज विस्टा के बाद से, कर्नेल मोड में चलने वाले किसी भी कोड को ऑपरेटिंग सिस्टम के लिए स्थिरता सुनिश्चित करने के लिए सार्वजनिक रिलीज से पहले परीक्षण और हस्ताक्षर करने की आवश्यकता होती है।" हन ने कहा। "बिना Microsoft प्रमाणपत्र के ड्राइवर डिफ़ॉल्ट रूप से इंस्टॉल नहीं किए जा सकते," उन्होंने जारी रखा।

यह मैलवेयर कैसे काम करता है?

MSRC ने समझाया कि दुर्भावनापूर्ण इरादे वाले लोग इस मैलवेयर का उपयोग अन्य गेमर्स का शोषण करने के लिए करते हैं और एक कीलॉगर का उपयोग करके अपने खाते की साख से समझौता करते हैं। वे डेबिट/क्रेडिट कार्ड की जानकारी और ईमेल पते सहित अन्य जानकारी को हैक करने में भी कामयाब हो सकते थे।

यह ध्यान रखना दिलचस्प है कि नेटफिल्टर एक वैध एप्लिकेशन पैकेज है जो उपयोगकर्ताओं को पैकेट फ़िल्टरिंग को सक्षम करने और नेटवर्क पते का अनुवाद करने की अनुमति देता है। यह नए रूट प्रमाणपत्र भी जोड़ सकता है, एक नया प्रॉक्सी सर्वर सेट कर सकता है, और इंटरनेट सेटिंग्स को संशोधित करने में मदद कर सकता है।

एक बार जब उपयोगकर्ता इस एप्लिकेशन को अपने सिस्टम पर इंस्टॉल कर लेते हैं, तो यह कॉन्फ़िगरेशन जानकारी और अपडेट प्राप्त करने के लिए C2 सर्वर से जुड़ जाता है। माइक्रोसॉफ्ट ने यह भी समझाया कि हमले में नियोजित तकनीक शोषण के बाद होती है, जो इंगित करती है कि प्रतिद्वंद्वी को पहले प्रशासनिक विशेषाधिकार प्राप्त करना होगा और फिर सिस्टम स्टार्टअप के दौरान ड्राइवर को स्थापित करना होगा।

एमएसआरसी ने कहा, "सुरक्षा परिदृश्य तेजी से विकसित हो रहा है क्योंकि खतरे वाले अभिनेताओं ने वेक्टरों की एक विस्तृत श्रृंखला में वातावरण तक पहुंच प्राप्त करने के लिए नए और अभिनव तरीकों की खोज की है।"

हैन को मैलवेयर खोजने का श्रेय दिया जाने वाला मुख्य व्यक्ति था, लेकिन बाद में जोहान आयडिनबास, ताकाहिरो हारुयामा और फ्लोरियन रोथ सहित अन्य मैलवेयर शोधकर्ताओं द्वारा इसमें शामिल हो गया। वह Microsoft की कोड-हस्ताक्षर प्रक्रिया के बारे में चिंतित था और उसे संदेह था कि क्या Microsoft के स्वीकृत ड्राइवर सेट के साथ अन्य मैलवेयर छिपे हुए हैं।

दुर्भावनापूर्ण अभिनेताओं के काम करने का ढंग

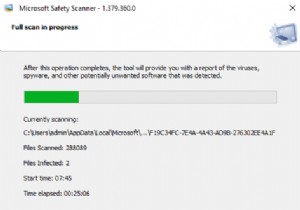

एक बार जब Microsoft को सूचित कर दिया गया, तो यह घटना की जाँच के लिए सभी आवश्यक कदम उठा रहा है और यह सुनिश्चित करने के लिए निवारक उपाय कर रहा है कि यह फिर से न हो। Microsoft ने कहा कि इस बात का कोई सबूत नहीं है कि चोरी किए गए कोड-हस्ताक्षर प्रमाणपत्रों का उपयोग किया गया था। इस मैलवेयर के पीछे के लोगों ने Microsoft के सर्वर पर ड्राइवर सबमिट करने की कानूनी प्रक्रिया का पालन किया और कानूनी रूप से Microsoft द्वारा हस्ताक्षरित बाइनरी भी हासिल कर ली।

माइक्रोसॉफ्ट ने कहा कि ड्राइवरों को तीसरे पक्ष के डेवलपर द्वारा बनाया गया था और विंडोज हार्डवेयर संगतता कार्यक्रम के माध्यम से अनुमोदन के लिए प्रस्तुत किया गया था। इस घटना के बाद, Microsoft ने इस ड्राइवर को सबमिट करने वाले खाते को निलंबित कर दिया और उस खाते द्वारा किए गए सभी सबमिशन को सर्वोच्च प्राथमिकता पर समीक्षा करना शुरू कर दिया।

इसके अतिरिक्त, Microsoft ने कहा कि वह अपनी साझेदार पहुँच नीतियों के साथ-साथ सुरक्षा को और बढ़ाने के लिए इसकी सत्यापन और हस्ताक्षर प्रक्रिया को परिष्कृत करेगा।

माइक्रोसॉफ्ट पर निर्णायक बिंदु नेटफिल्टर ड्राइवर में साइन इन करना स्वीकार करता है जो रूटकिट मालवेयर से लोड किया गया था

Microsoft का दावा है कि मैलवेयर चीन में गेमिंग क्षेत्र पर हमला करने के लिए बनाया गया था और ऐसा लगता है कि यह कुछ ही व्यक्तियों का काम है। ऐसा कोई कनेक्शन नहीं है जो किसी संगठन या उद्यम को मैलवेयर से जोड़ता हो। हालांकि, यह समझना होगा कि किसी भी ऐसे भ्रामक बायनेरिज़ का लाभ किसी के द्वारा बड़े पैमाने पर सॉफ़्टवेयर आरंभ करने के लिए लिया जा सकता है

हमला। अतीत में, इस तरह के हमलों को स्टक्सनेट हमले की तरह सुगम बनाया गया है जिसने ईरान के परमाणु कार्यक्रम पर हमला किया था। ऐसा इसलिए था क्योंकि कोड साइनिंग के लिए उपयोग किए गए प्रमाणपत्र Realtek और JMicron से चोरी हो गए थे।

Microsoft द्वारा Windows 11 लॉन्च करने की तैयारी के साथ, यह घटना Microsoft द्वारा अपने ऑपरेटिंग सिस्टम के साथ प्रदान की जाने वाली सुरक्षा और सुरक्षा के बारे में संदेह पैदा करती है। तुम क्या सोचते हो? कृपया अपने विचार नीचे टिप्पणी अनुभाग में साझा करें। सोशल मीडिया पर हमारा अनुसरण करें - फेसबुक, इंस्टाग्राम और यूट्यूब।