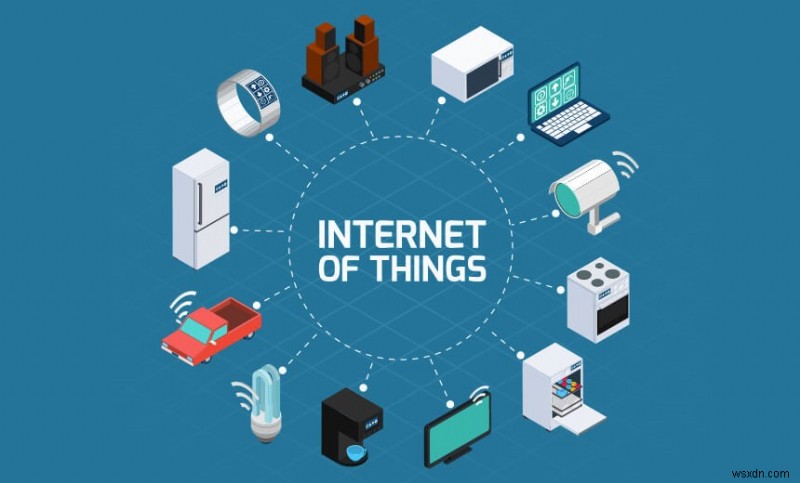

बहुत कम समय में IoT डिवाइस कई उपभोक्ताओं की पसंद बन गए हैं। अत्याधुनिक तकनीक के कारण, IoT कई घरेलू सामान, विभिन्न आधुनिक गैजेट्स, ऑटोमोबाइल आदि को जोड़ने में सक्षम हो गया है। सिस्को की भविष्यवाणी के साथ कि 2020 तक '50 बिलियन कनेक्टेड/IoT डिवाइस होंगे, हम केवल इसके विस्तार की कल्पना कर सकते हैं। एक तकनीक के रूप में IoT। फ़िनलैंड स्थित एक साइबर सुरक्षा एजेंसी ने गार्टनर के एक शोध का हवाला दिया जिसमें कहा गया है कि 2022 तक एक घर में IoT डिवाइसों की संख्या 9 डिवाइसों से बढ़कर 500 डिवाइस हो जाएगी। ज़रूरत न होने पर भी लगभग सभी डिवाइस में IoT कनेक्टिविटी शामिल होगी।

एफ-सिक्योर के मुख्य अनुसंधान अधिकारी मिक्को हिपोनेन के अनुसार, जिन उपकरणों में आईओटी कनेक्टिविटी की कमी है, वे अधिक महंगे होंगे क्योंकि उनमें उपभोक्ता जानकारी नहीं होती है जिसका उपयोग निर्माताओं द्वारा किया जा सकता है। IoT उपकरणों द्वारा उद्यमों को प्रदान किया जाने वाला उपभोक्ता डेटा इस तकनीक को निर्माताओं के लिए अधिक आकर्षक बनाता है। हालांकि, ऐसे डेटा लेनदेन उल्लेखनीय जोखिमों और IoT से संबंधित मुद्दों के साथ होते हैं। निर्माताओं को निकट भविष्य में इन समस्याओं को दूर करना होगा। हर साल, वर्ल्ड इकोनॉमिक फोरम एक रिपोर्ट तैयार करता है जो सबसे बड़े वैश्विक जोखिमों को सूचीबद्ध करता है। रिपोर्ट विश्वसनीय हैं क्योंकि वे दुनिया भर के विभिन्न निर्णय निर्माताओं और विशेषज्ञों द्वारा तैयार की जाती हैं। समुदाय ने रिपोर्ट में IoT को एक प्रमुख रैंक प्रदान की है। इसके अलावा, अगर IoT तकनीक में खामियां हैं या हमलों के प्रति संवेदनशील है, तो तकनीक से संबंधित व्यवसाय प्रभावित होने वाले हैं।

हालांकि IoT में सुरक्षा भेद्यताएं हैं, फिर भी कुछ खामियां हैं जिनका निर्माताओं द्वारा ध्यान रखने की आवश्यकता है।

IoT की खामियां जो आपको पता होनी चाहिए

इस लेख में, हमने प्रमुख IoT कमजोरियों को सूचीबद्ध किया है जिनके बारे में प्रत्येक निर्माता को पता होना चाहिए। आगे पढ़ें!

<एच3>1. दीवार से बंद इंटरनेटवर्ल्ड इकोनॉमिक फोरम का कहना है कि लगातार सीमा पार साइबर हमलों के कारण सरकारी अधिकारियों को राष्ट्रीय या क्षेत्रीय चारदीवारी में इंटरनेट को तोड़ने के लिए मजबूर होना पड़ेगा। निर्णय विनियामक विचलन और आर्थिक संरक्षणवाद जैसे विभिन्न कारणों का परिणाम होगा। यह आईओटी प्रौद्योगिकी के अभ्यास में बाधा उत्पन्न करेगा क्योंकि निर्णय डेटा लेनदेन के प्रवाह को चुनौती देता है। इसके अलावा, वर्ल्ड इकोनॉमिक फोरम की रिपोर्ट में कहा गया है कि यह निर्णय एक अति-वैश्वीकृत ऑनलाइन दुनिया का निर्माण करेगा जो सीमित है। हालांकि कुछ लोग इस फैसले का स्वागत कर सकते हैं, लेकिन बहुमत आंदोलन का विरोध करेगा क्योंकि यह तकनीकी विकास के विकास को कम करता है।

<एच3>2. मेघ आक्रमणक्रॉस-बॉर्डर साइबर हमले क्लाउड प्रदाताओं को लक्षित करेंगे जो आईओटी उपकरणों द्वारा एकत्र किए गए डेटा को संग्रहीत करते हैं। हालांकि सरकारी और निजी दोनों तरह के विभिन्न संगठनों को ऐसे क्लाउड हमलों के बारे में पता है, फिर भी साइबर सुरक्षा ऐसे संभावित खतरों को चुनौती देने के लिए कम सुसज्जित है। एक विश्लेषण के अनुसार, वर्ल्ड इकोनॉमिक फोरम की रिपोर्ट है कि एक सिंगल क्लाउड हाइजैक से 120 बिलियन डॉलर तक का नुकसान हो सकता है। बड़ा नुकसान!

साइबर अपराध के कारण होने वाले नुकसान का मूल्यांकन $1 ट्रिलियन के रूप में किया गया है जबकि प्राकृतिक आपदाओं से होने वाले नुकसान का मूल्य $300 बिलियन है।

<एच3>3. एआई-निर्मित सुरक्षा मुद्देअगर आपको लगता है कि रैनसमवेयर हमलों की तीव्रता पिछले वर्षों की तुलना में बहुत अधिक बढ़ गई है, तो यह सिर्फ शुरुआत है। रैनसमवेयर जैसे साइबर हमले केवल क्लाउड प्रदाताओं के लिए सामने आए हैं। सनीवेल के सुरक्षा रणनीतिकार डेरेक मैनकी कहते हैं कि आने वाले वर्षों में स्थिति और खराब ही होगी। वह आगे कहते हैं कि आने वाले वर्षों में क्लाउड प्रदाताओं पर और अधिक क्रूरता से हमला किया जाएगा क्योंकि वे सांड की आंख बनने जा रहे हैं। अन्य व्यावसायिक सेवाएं भी साइबर अपराधियों द्वारा लक्षित होने जा रही हैं।

बहुत जल्द, सरकारी संस्थाओं, स्वास्थ्य सेवा संगठनों, महत्वपूर्ण बुनियादी ढांचे और विभिन्न व्यवसायों में मैलवेयर के हमले दिखाई देंगे जो पूरी तरह से आर्टिफिशियल इंटेलिजेंस द्वारा डिज़ाइन किए गए हैं। हमले जटिल डेटा विश्लेषण और स्वचालित भेद्यता का पता लगाने पर आधारित होंगे। इसके अलावा, क्वांटम कंप्यूटरों की शुरुआत के साथ, साइबर हमलों का विकास नई ऊंचाइयों तक पहुंच जाएगा।

हालांकि, पॉलिमॉर्फिक मैलवेयर नया नहीं है, यह आर्टिफिशियल इंटेलिजेंस का उपयोग जटिल कोड लिखने के लिए कर रहा है जो मशीन-लर्निंग तकनीकों के माध्यम से परिष्कृत पहचान विधियों को भी चकमा दे सकता है।

<एच3>4. बॉटनेट समस्याएं

IoT डिवाइस हैकर्स के लिए आसान लक्ष्य होते हैं क्योंकि ये डिवाइस अन्य डिवाइसों की तुलना में कमजोर होते हैं। इसके अलावा, IoT कनेक्टेड डिवाइस एक व्यापक आक्रमण क्षेत्र प्रदान करते हैं जिसका हमलावर आसानी से लाभ उठा सकते हैं।

DDoS (डिस्ट्रीब्यूटेड डेनियल-ऑफ-सर्विस) लक्ष्य पर हमला करता है और खराब संरक्षित कनेक्टेड डिवाइस का उपयोग करता है। इस प्रकार हैकर्स भारी समन्वित DDoS हमलों के साथ सार्वजनिक बुनियादी ढांचे को लक्षित कर सकते हैं।

हैकर्स द्वारा नियंत्रित IoT डिवाइस कई कनेक्टेड सेंसर जैसे स्प्रिंकलर कंट्रोलर या थर्मोस्टैट्स को नियंत्रित कर सकते हैं। इसका परिणाम व्यापक स्तर पर महत्वपूर्ण बुनियादी ढाँचे के संसाधनों की सीमित उपलब्धता, वॉटर हैमर अटैक और पावर सर्ज के रूप में हो सकता है। हालांकि, इस तरह के हमलों को बेहतर सॉफ्टवेयर पेश करके रोका जा सकता है जो गलत और आपातकालीन सेंसर डेटा के बीच अंतर कर सकता है। इसलिए मशीनें तय कर सकती हैं कि अलग-अलग डेटा सिग्नल पर कैसे प्रतिक्रिया दी जाए।

<एच3>5. लिमिटेड एआईयह सच है कि वर्तमान आर्टिफिशियल इंटेलिजेंस पेशकशों की बड़ी सीमाएं हैं। बिग डेटा और मशीन आधारित शिक्षण जो आर्टिफिशियल इंटेलिजेंस से संबंधित हैं, बड़ी मात्रा में डेटा का पता लगाने और उपयोग करने में कुशलता से मदद कर सकते हैं। दुर्भाग्य से, प्रक्रिया में बहुत कम मानव हस्तक्षेप होता है और इसलिए यह वांछित परिणाम उत्पन्न नहीं करता है। इसके परिणामस्वरूप एआई की कमी होती है और इसलिए कम स्मार्ट सॉफ़्टवेयर और डिवाइस जो वर्तमान और भविष्य की IoT कमजोरियों को ठीक करने का मौका दे सकते हैं।

बिग डेटा, आर्टिफिशियल इंटेलिजेंस और IoT एक दूसरे से जुड़े हुए हैं। बड़ी मात्रा में डेटा, जो IoT उपकरणों द्वारा एकत्र किया जाता है, को AI संचालित सॉफ़्टवेयर द्वारा संसाधित किया जा रहा है, अधिक मूल्यवान डेटा उत्पन्न होता है। लेकिन अल्प मानव हस्तक्षेप के साथ, सिस्टम का वास्तविक भविष्य कहनेवाला प्रभाव कम होगा। इसका परिणाम खराब-संरक्षित कनेक्टेड उपकरणों के निर्माण में होगा।

सुरक्षा विशेषज्ञों के अनुसार, IoT उपकरणों के साथ आर्टिफिशियल इंटेलिजेंस का सहयोग उपकरणों और डेटा को कनेक्ट और अनुकूलित करेगा। एआई-आधारित सुरक्षा उन्नत स्थितिजन्य जागरूकता और डेटा सुरक्षा एन्क्रिप्शन की पेशकश करेगी।

<एच3>6. आत्मविश्वास की कमीजेमल्टो नाम की एम्स्टर्डम में एक साइबर सुरक्षा एजेंसी ने IoT के विकास में सुरक्षा की भूमिका के बारे में शोध किया। शोध के दौरान यह पाया गया कि 90% ग्राहक सुरक्षा के मामले में IoT उपकरणों पर भरोसा नहीं करते हैं। इसके अतिरिक्त, अधिकांश संगठन और उपभोक्ता चाहते हैं कि सरकार सुरक्षा मानकों को निर्धारित करने के लिए सुरक्षा संबंधी मुद्दों में शामिल हो। रिपोर्ट बताती है कि 90% उपभोक्ता और 96% उद्यम मानते हैं कि IoT सुरक्षा नियमों को लागू किया जाना चाहिए। एक अन्य अध्ययन से पता चलता है कि भले ही 54% उपयोगकर्ता IoT डिवाइस (कम से कम चार) रखते हैं, केवल 14% खुद को कनेक्टेड डिवाइस सुरक्षा पर अच्छी तरह से मानते हैं। अध्ययन में यह भी कहा गया है कि 60% ग्राहकों को लगता है कि उनका डेटा लीक हो सकता है जबकि 65% मानते हैं कि उनके कनेक्टेड डिवाइस को हैकर्स द्वारा नियंत्रित किया जा सकता है।

जैमल्टो के सीटीओ जेसन हार्ट कहते हैं, "यह स्पष्ट है कि उपभोक्ताओं और व्यवसायों दोनों को आईओटी सुरक्षा के बारे में गंभीर चिंताएं हैं और थोड़ा विश्वास है कि आईओटी सेवा प्रदाता और डिवाइस निर्माता आईओटी उपकरणों की रक्षा करने में सक्षम होंगे और इससे भी महत्वपूर्ण बात यह है कि बनाए गए डेटा की अखंडता को संग्रहीत किया जाएगा। और इन उपकरणों द्वारा प्रेषित। जब तक व्यवसायों और उपभोक्ताओं के बीच IoT में विश्वास नहीं होगा, तब तक इसे मुख्यधारा में नहीं अपनाया जाएगा।”

<एच3>7. IoT को समझनायह 2018 है और निर्माता अभी भी परिवर्तनों को पेश करने के तरीकों को बनाने के लिए संघर्ष कर रहे हैं और उपभोक्ताओं के लिए आईओटी का पूर्ण लाभ लेने के लिए प्रभाव स्पष्ट कर रहे हैं। वास्तव में, IoT के विकास ने तकनीक को समझने की मानवीय क्षमता को पीछे छोड़ दिया है।

सुरक्षा में सुधार के लिए कदम:-

#1:जवाबदेह बनें

आईओटी डिवाइस विकसित करने वाली कई कंपनियां प्रौद्योगिकी फर्म नहीं हैं। नतीजतन, वे उपकरणों को डिजाइन करते समय सुरक्षा को ध्यान में रखना भूल जाते हैं। उनमें से कुछ को अच्छी तरह से सुरक्षित IoT उत्पादों को उत्पन्न करने के लिए सर्वोत्तम उद्योग प्रथाओं के बारे में पता नहीं है।

निर्माता जो IoT उत्पाद वितरित करना चाहते हैं, उन्हें यह समझना चाहिए कि IoT डिवाइस असुरक्षित हैं। इसके अलावा, उन्हें इंटरनेट के माध्यम से एक-दूसरे से जोड़ने से हैकर्स द्वारा हमला किए जाने का खतरा बढ़ जाएगा। यदि कंपनियाँ इस वास्तविकता को समझने में विफल रहती हैं, तो वे व्यवसाय में विफल हो जाएँगी। वे अपने ग्राहकों और इंटरनेट दोनों को जोखिम में डाल देंगे।

#2:स्वचालित रूप से अपडेट करें

आईओटी डिवाइस जो स्वचालित रूप से अपडेट नहीं हो सकते हैं हैकर्स के लिए आसान लक्ष्य हैं। हम उस हमले से सबक ले सकते हैं जहां मिराई बॉटनेट ने कई IoT उपकरणों को नियंत्रित किया। प्रभावित उपकरणों को अपडेट करने और कमजोरियों को ठीक करने का कोई तरीका नहीं था। इसलिए उपयोगकर्ताओं को नए डिवाइस खरीदने के लिए मजबूर किया गया जिससे कंपनी की प्रतिष्ठा खराब हुई और व्यवसाय में बाधा आई।

हम Microsoft Windows XP जैसे उत्पादों के उदाहरणों से सीख सकते हैं जहां कंपनी ने सुरक्षा खामियों को दूर करने के लिए ग्राहकों को सुरक्षा सुधार प्रदान किए। इसके अलावा, Microsoft ने उत्पाद उपयोगकर्ताओं का समर्थन करने के लिए ग्राहक सहायता पेशेवरों और सुरक्षा इंजीनियरों को नियुक्त किया।

नेस्ट जैसे निर्माता रखरखाव के लिए $10 प्रति माह खर्च करते हैं। यह Nest को बाज़ार में सर्वश्रेष्ठ IoT डिवाइस निर्माताओं में से एक के रूप में वर्गीकृत करने की अनुमति देता है।

#3:प्रकटीकरण को अपनाएं

किसी उत्पाद में सुरक्षा खामियों को दूर करने में एथिकल हैकर महत्वपूर्ण भूमिका निभाते हैं। उपकरणों में कमजोरियों के बारे में संवाद करने के लिए IoT डिवाइस निर्माताओं को व्हाइट हैट हैकर्स के लिए संपर्क करना चाहिए। आईओटी निर्माताओं को अपनी वेबसाइट पर त्रुटियों और बगों की रिपोर्ट करने के लिए एक वेब फॉर्म या एक ईमेल पता शामिल करना चाहिए। उन्हें अपने सॉफ़्टवेयर और उपकरणों में भेद्यताओं का पता लगाने के लिए बग बाउंटी प्रोग्राम भी स्थापित करने चाहिए।

IoT ने अभी अपनी किशोरावस्था में प्रवेश किया है जहाँ उत्पाद दिन-ब-दिन स्मार्ट और सहज होते जा रहे हैं। वे डेटा को ग्राहक अंतर्दृष्टि में बदलना सीख रहे हैं और इसे आगे मुद्रीकृत कर रहे हैं। नए उपयोग के मामलों को सीखने और बनाने के लिए निर्माता डेटा विज़ुअलाइज़ेशन टेम्प्लेट और एआई आधारित एल्गोरिदम से लाभ उठा सकते हैं। व्यवसायों को यह ध्यान रखना चाहिए कि कोई भी उपकरण या तकनीक बग से पूरी तरह सुरक्षित नहीं है। हालाँकि व्यापक पहुंच के कारण, IoT उत्पाद हमलों के प्रति अधिक संवेदनशील हो गए हैं। इसलिए, यह कंपनी का कर्तव्य है कि वह उपयोगकर्ता डेटा की सुरक्षा के उपायों को बढ़ाए और IoT उपकरणों को साइबर हमलों के प्रति कम संवेदनशील बनाए।