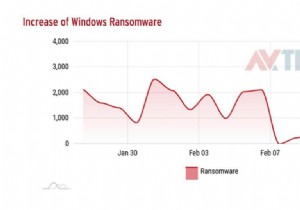

वाना क्राई रैंसमवेयर हमला पहली बार मई 2017 में सामने आया था, यह वानाक्राई रैनसमवेयर क्रिप्टो वर्म द्वारा किया गया एक विश्वव्यापी साइबर हमला था, जिसने माइक्रोसॉफ्ट विंडोज कंप्यूटर को लक्षित किया था क्योंकि वे डेटा एन्क्रिप्ट करते थे और बिटकॉइन क्रिप्टोकरेंसी में फिरौती के भुगतान की मांग करते थे।

कई बड़े संगठनों के शिकार होने के बाद से यह सिलसिला थमा नहीं है। इस रैंसमवेयर हमले का ताजा शिकार इलेक्ट्रॉनिक्स निर्माता एलजी है। कंपनी ने पुष्टि की कि WannaCry रैंसमवेयर द्वारा पीड़ित होने के बाद उसे नेटवर्क के कुछ हिस्सों को बंद करना पड़ा।

दक्षिण कोरिया में एक सेल्फ-सर्विस कियोस्क में एक रैंसमवेयर पाया गया, जब कोड का विश्लेषण किया गया, तो इसे WannaCry के रूप में पहचाना गया, जो एक मैलवेयर है जो फ़ाइल को एन्क्रिप्ट करता है। कुछ महीने से अधिक नहीं हुए हैं जब मैलवेयर ने 150 देशों में 230,000 से अधिक कंप्यूटरों को संक्रमित किया है। हमले का प्रभाव इतना शक्तिशाली था, यूनाइटेड किंगडम की राष्ट्रीय स्वास्थ्य सेवा सहित कुछ बड़े संगठनों को अपने सिस्टम को ऑफ़लाइन करना पड़ा।

जल्द ही, सुरक्षा शोधकर्ता मार्कस हचिंस ने संक्रमण के आगे प्रसार को रोकने के लिए एक किल स्विच की खोज की, और माइक्रोसॉफ्ट ने WannaCry के खिलाफ वर्तमान और पुराने विंडोज संस्करणों के लिए एक पैच जारी किया, हालांकि रैनसमवेयर ने पैच न किए गए सिस्टम को संक्रमित करना जारी रखा।

वानाक्राई एक बार फिर से प्रभाव में आ गया है और दक्षिण कोरिया में एलजी इलेक्ट्रॉनिक्स में स्व-सेवा कियोस्क सिस्टम संक्रमित लक्ष्य था।

एक एलजी प्रवक्ता ने ZDNet को बताया, "हमने KISA की मदद से 14 अगस्त को कुछ सेवा केंद्रों में देरी के कारण दुर्भावनापूर्ण कोड का विश्लेषण किया और पुष्टि की कि यह वास्तव में रैंसमवेयर था। KISA के अनुसार, हाँ, यह WannaCry के नाम से जाना जाने वाला रैंसमवेयर था”।

जब रैंसमवेयर को नेटवर्क पर देखा गया, तो एलजी ने मैलवेयर को संगठन के अन्य हिस्सों में फैलने से रोकने के लिए सेवा केंद्र तक पहुंच को अवरुद्ध कर दिया। इसलिए, कोई डेटा खोया नहीं गया था और कोई फिरौती का भुगतान नहीं किया गया था।

एलजी के अनुसार, हमले के दो दिनों के बाद, संक्रमित सभी मानव रहित रिसेप्शन टर्मिनल सामान्य रूप से काम कर रहे थे और मानव रहित रिसेप्शन टर्मिनलों के लिए सुरक्षा अपडेट रोल किए गए थे जो दुर्भावनापूर्ण कोड से संक्रमित थे।

इस अपडेट ने पुष्टि की कि पैच को हमले से पहले नेटवर्क पर लागू नहीं किया गया था, यही कारण है कि LG WannaCry और अन्य मैलवेयर के प्रति संवेदनशील था।

हालांकि हमले को अवरुद्ध कर दिया गया था और सुरक्षा अद्यतन लागू किए गए थे, LG और KISA अभी भी यह पता लगाने की कोशिश कर रहे हैं कि कैसे WannaCry स्वयं-सेवा केंद्र में नेटवर्क को संक्रमित करने आया।

अब तक, WannaCry तबाही का अपराधी अभी तक सुर्खियों में नहीं आया है, लेकिन दोनों निजी साइबर सुरक्षा फर्मों और जांच करने वाली सरकारी एजेंसियों ने संकेत दिया है कि इस उपद्रव में उत्तर कोरिया की संलिप्तता हो सकती है।

अगस्त की शुरुआत में, वानाक्राई के लिए किए गए फिरौती के भुगतान को भुना लिया गया था। हमले के हाई प्रोफाइल होने के बावजूद, वानाक्राई के पीछे के कोड को निम्न गुणवत्ता वाला कहा गया था और उपयोगकर्ता एन्क्रिप्टेड होने के बाद भी फ़ाइलों तक पहुंच प्राप्त करने में सक्षम थे।

WannaCry, कम गुणवत्ता वाला कोड होने के बावजूद, मैलवेयर जंगल की आग की तरह फैल गया। इस घटना को निश्चित रूप से एक आंख खोलने वाला माना जाना चाहिए क्योंकि इसने अन्य मैलवेयर डेवलपर्स को एक बड़ा उपद्रव करने और बनाने के लिए प्रेरित किया होगा। सुरक्षा को गंभीरता से लेने का यह सही समय है, चाहे वह एक बहुराष्ट्रीय कंपनी हो या एक सामान्य उपयोगकर्ता, साइबर अपराधियों के जहरीले चंगुल से कोई भी सुरक्षित नहीं है।