CentOS, RedHat और Fedora पर आप सुरक्षा अद्यतनों के स्वत:संस्थापन को विन्यस्त कर सकते हैं जैसे ही वे रिपॉजिटरी में दिखाई देते हैं। इस लेख में हम बताएंगे कि यम-क्रॉन . का उपयोग कैसे करें या dnf-स्वचालित CentOS और RHEL Linux पर सुरक्षा अद्यतन नियमित रूप से जाँचने और स्वचालित रूप से स्थापित करने के लिए।

CentOS 7/RHEL 7 पर यम-क्रॉन के साथ स्वचालित अपडेट कॉन्फ़िगर करना

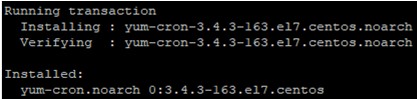

CentOS 7 या RHEL 7 को स्वचालित रूप से अपडेट करने के लिए, आप yum-cron . का उपयोग कर सकते हैं उपकरण, जिसे यम पैकेज मैनेजर का उपयोग करके स्थापित किया जा सकता है:

# yum install -y yum-cron

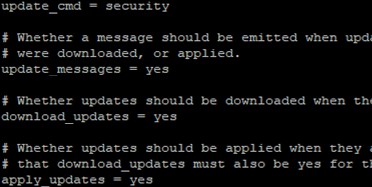

पैकेज स्थापित करने के बाद, कॉन्फ़िगरेशन फ़ाइल संपादित करें:

# nano /etc/yum/yum-cron.conf

और निम्नलिखित परिवर्तन करें:

update_cmd =securityupdate_messages =yesdownload_updates =yesapply_updates =yes

इन मापदंडों का मतलब है कि सुरक्षा अद्यतन स्वचालित रूप से डाउनलोड और स्थापित होना चाहिए। अन्य सभी अपडेट पर ध्यान नहीं दिया जाता है, और आप उन्हें मैन्युअल रूप से इंस्टॉल कर सकते हैं।

आप इन विकल्पों का भी उपयोग कर सकते हैं:सुरक्षा-गंभीरता:गंभीर - केवल महत्वपूर्ण सुरक्षा अपडेट इंस्टॉल करें;

न्यूनतम-सुरक्षा - बग समाधान और सुरक्षा अपडेट इंस्टॉल करें;

न्यूनतम-सुरक्षा-गंभीरता:गंभीर - केवल बग फिक्स और महत्वपूर्ण अपडेट इंस्टॉल करें।

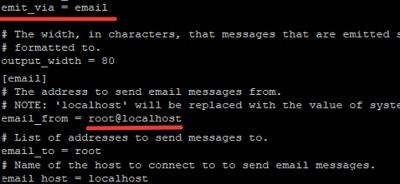

यदि आपके सर्वर पर मेल ट्रांसफर एजेंट (एमटीए) कॉन्फ़िगर किया गया है, तो आप कॉन्फ़िगरेशन फ़ाइल में निर्दिष्ट ईमेल पते पर स्वचालित ईमेल सूचनाएं सक्षम कर सकते हैं:

emit_via =emailemail_from =server32@localhostemail_to =update_alerts@woshub.commail_host =smtpgw.woshub.com

आप कुछ संकुल को स्वत:अद्यतन स्थापना कार्य से बाहर कर सकते हैं। पैकेज के नामों को बहिष्कृत करें . में जोड़ें [आधार] खंड का क्षेत्र, उदाहरण के लिए:

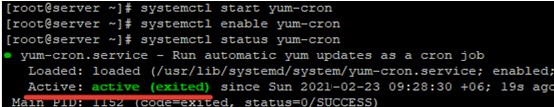

<पूर्व>बहिष्कृत करें =mysql* कर्नेल* php*कॉन्फ़िगरेशन फ़ाइल में परिवर्तन सहेजें, yum-cron . प्रारंभ करें सेवा इसे स्टार्टअप में जोड़ें:

# systemctl start yum-cron

# systemctl enable yum-cron

आपको सुरक्षा अद्यतन स्थापना के बारे में जानकारी ईमेल द्वारा प्राप्त होगी या आप लॉग फ़ाइल /var/log/yum.log की जांच करेंगे। . समय को लॉग में सही ढंग से प्रदर्शित करने के लिए, सुनिश्चित करें कि आपके Linux डिवाइस पर समय एक विश्वसनीय NTP होस्ट के साथ सिंक्रनाइज़ है।

यम-सुरक्षा आपके Linux इंस्टेंस में टूल गायब हो सकता है। इस स्थिति में, जब आप कमांड चलाने का प्रयास करते हैं तो आपको निम्न त्रुटि प्राप्त हो सकती है:# yum upgrade –security

कमांड लाइन त्रुटि:ऐसा कोई विकल्प नहीं:—सुरक्षा

उपयुक्त पैकेज स्थापित करके समस्या का समाधान किया जाता है:

# yum install -y yum-security

CentOS 8 या RHEL 8 पर Dnf-स्वचालित के साथ स्वचालित सुरक्षा अपडेट

CentOS 8 और RHEL 8 पर, yum पैकेज मैनेजर को dnf . से बदल दिया गया था , और संकुल को संस्थापित/अद्यतन/निकालने के लिए dnf का उपयोग करने की अनुशंसा की जाती है (हालाँकि, yum अभी भी dnf के प्रतीकात्मक लिंक के रूप में काम कर रहा है)। सुरक्षा अद्यतनों की स्वचालित स्थापना को कॉन्फ़िगर करने के लिए, dnf-स्वचालित . स्थापित करें :

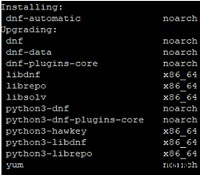

# dnf install -y dnf-automatic

इस कमांड को चलाने के बाद, dnf-Automatic इंस्टॉल हो जाएगा और कुछ पैकेज अपडेट हो जाएंगे।

dnf-स्वचालित कॉन्फ़िगरेशन फ़ाइल /etc/dnf/automatic.conf . है :

# nano /etc/dnf/automatic.conf

आपको कॉन्फिग फाइल में कुछ विकल्प बदलने की जरूरत है:

upgrad_type =securitydownload_updates =yesapply_updates =yesemit_via =emailemail_from =server2@localhost

ई-मेल सूचनाएं प्राप्त करने के लिए, अपना एसएमटीपी पता दर्ज करें।

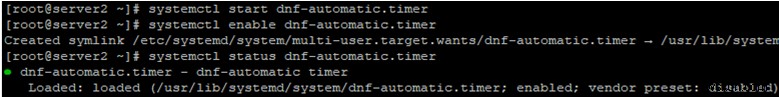

dnf-स्वचालितचलाएं सेवा:

# systemctl start dnf-automatic.timer

# systemctl enable dnf-automatic.timer

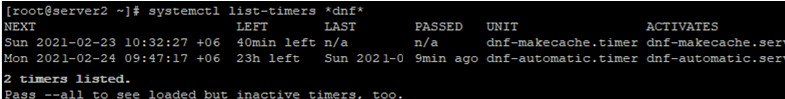

आप इस आदेश का उपयोग करके अपने स्वचालित अपडेट कार्यों को देख सकते हैं:

# systemctl list-timers *dnf*

आप ईमेल द्वारा अद्यतन लॉग प्राप्त कर सकते हैं या स्थानीय लॉग फ़ाइल /var/log/dnf.rpm.log देख सकते हैं ।

स्वचालित अद्यतन संस्थापन आपके सॉफ़्टवेयर के लिए जितनी जल्दी हो सके सुरक्षा अद्यतन और बग समाधान स्थापित करके इंटरनेट में आपके Linux सर्वर की सुरक्षा और सुरक्षा को बढ़ाने की अनुमति देता है। ज्यादातर मामलों में, व्यवस्थापक नियंत्रण के बिना उत्पादन सर्वर पर स्वत:अद्यतन स्थापना एक खराब समाधान है। लेकिन कुछ मामलों में, स्वचालित अपडेट महत्वपूर्ण होता है या सुरक्षा जोखिम अस्थायी सेवा की अनुपलब्धता के जोखिमों से अधिक होते हैं।