इस लेख में, हम रैंसमवेयर का पता लगाने और उसे ब्लॉक करने के लिए Windows Server 2012 R2 चलाने वाले फ़ाइल सर्वर पर फ़ाइल सर्वर संसाधन प्रबंधक (FSRM) सुविधाओं का उपयोग करने के तरीकों पर विचार करेंगे। विशेष रूप से, हम बताएंगे कि फ़ाइल सर्वर पर FSRM सेवा कैसे स्थापित करें, फ़ाइल स्क्रीनिंग को कॉन्फ़िगर करें, और रैंसमवेयर डिटेक्शन के मामले में उपयोगकर्ता को साझा करने से रोकें।

FSRM का उपयोग करके रैंसमवेयर का पता कैसे लगाएं

यदि फ़ाइल सर्वर संसाधन प्रबंधक (FSRM) सुविधा आपके फ़ाइल सर्वर पर स्थापित नहीं है, तो सर्वर प्रबंधक ग्राफ़िक कंसोल या पावरशेल कमांड प्रॉम्प्ट का उपयोग करके इसे स्थापित करें:

Install-WindowsFeature FS-Resource-Manager -IncludeManagementTools

सुनिश्चित करें कि भूमिका स्थापित हो गई है:

Get-WindowsFeature -Name FS-Resource-Manager

सुविधा स्थापित होने के बाद, सर्वर को पुनरारंभ करें।

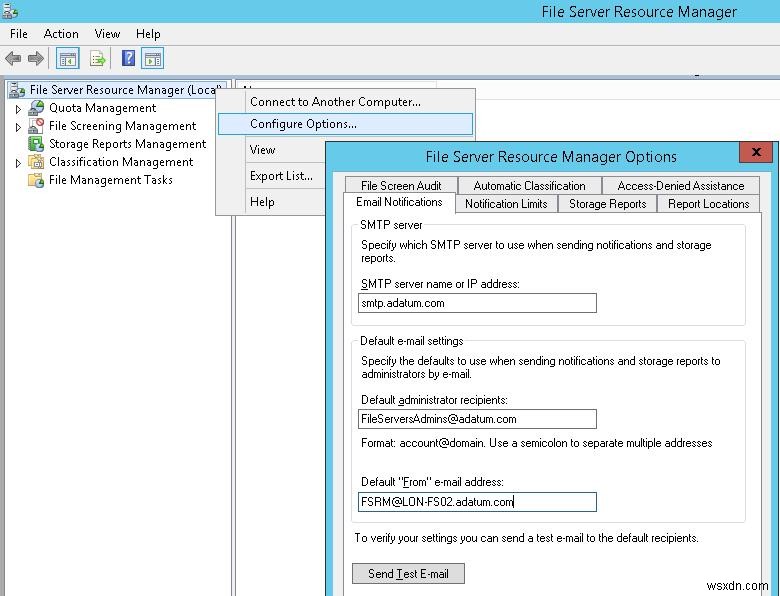

ई-मेल सूचनाएं भेजने के लिए FSRM की SMTP सेटिंग्स को कैसे कॉन्फ़िगर करें

अगला चरण व्यवस्थापकों को ई-मेल सूचनाएं भेजने के लिए FSRM की SMTP सेटिंग्स को कॉन्फ़िगर करना है। ऐसा करने के लिए, fsrm.msc शुरू करें , फ़ाइल सर्वर संसाधन प्रबंधक कंसोल के रूट पर राइट-क्लिक करें और विकल्प कॉन्फ़िगर करें select चुनें ।

एसएमटीपी सर्वर नाम या आईपी पता, व्यवस्थापक और प्रेषक ई-मेल पते निर्दिष्ट करें।

टिप . यदि आपके पास आंतरिक मेल सर्वर नहीं है, तो आप SMTP रिले का उपयोग करके मेल भेजने को कॉन्फ़िगर कर सकते हैं।

यह सुनिश्चित करने के लिए कि एसएमटीपी सर्वर ठीक से कॉन्फ़िगर किया गया है, टेस्ट ई-मेल बटन भेजें। का उपयोग करके एक परीक्षण ई-मेल भेजें।

FSRM की SMTP सेटिंग्स को PowerShell से भी कॉन्फ़िगर किया जा सकता है:

Set-FsrmSetting -AdminEmailAddress "FileServerAdmins@adatum.com" –smtpserver smtp.adatum.com –FromEmailAddress "FSRM@LON-FS02.adatum.com"

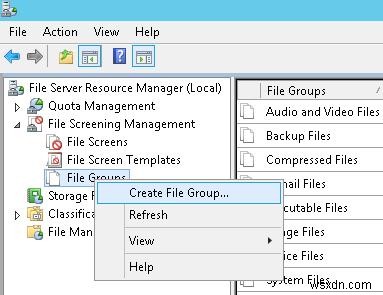

रैंसमवेयर के लिए फ़ाइल एक्सटेंशन का समूह कैसे बनाएं

अगला कदम ज्ञात एक्सटेंशन और फ़ाइल नामों वाली फाइलों का एक समूह बनाना है, जो एन्क्रिप्शन मैलवेयर द्वारा अपने काम के दौरान बनाया गया है।

यह सूची FSRM कंसोल में बनाई जा सकती है। ऐसा करने के लिए, विस्तृत करें फ़ाइल स्क्रीनिंग प्रबंधन -> फ़ाइल समूह और फ़ाइल समूह बनाएं . चुनें ।

आपको समूह का नाम निर्दिष्ट करना होगा (उदाहरण के लिए, क्रिप्टो-फाइलें ) और शामिल करने के लिए फ़ाइलें . का उपयोग करके सूची में सभी ज्ञात एक्सटेंशन दर्ज करें फ़ील्ड.

रैंसमवेयर द्वारा बनाए गए ज्ञात फ़ाइल एक्सटेंशन की सूची काफी लंबी है, इसलिए पावरशेल का उपयोग करके इसे बनाना आसान है।

Windows Server 2012 में, आप निम्नानुसार PowerShell का उपयोग करके फ़ाइल समूह बना सकते हैं:

New-FsrmFileGroup -Name "Crypto-files" –IncludePattern @("_Locky_recover_instructions.txt","DECRYPT_INSTRUCTIONS.TXT", "DECRYPT_INSTRUCTION.TXT", "HELP_DECRYPT.TXT", "HELP_DECRYPT.HTML", "DecryptAllFiles.txt", "enc_files.txt", "HowDecrypt.txt", "How_Decrypt.txt", "How_Decrypt.html", "HELP_RESTORE_FILES.txt", , "restore_files*.txt", "restore_files.txt", "RECOVERY_KEY.TXT", "how to decrypt aes files.lnk", "HELP_DECRYPT.PNG", "HELP_DECRYPT.lnk", "DecryptAllFiles*.txt", "Decrypt.exe", "AllFilesAreLocked*.bmp", "MESSAGE.txt","*.locky","*.ezz", "*.ecc", "*.exx", "*.7z.encrypted", "*.ctbl", "*.encrypted", "*.aaa", "*.xtbl", "*.abc", "*.JUST", "*.EnCiPhErEd", "*.cryptolocker","*.micro","*.vvv")

Windows Server 2008 R2 में, आपको filescrn.exe का उपयोग करना होगा:

filescrn.exe filegroup add /filegroup:"Crypto-files" /members:"DECRYPT_INSTRUCTIONS.TXT|DECRYPT_INSTRUCTION.TXT| DecryptAllFiles.txt|enc_files.txt|HowDecrypt.txt|How_Decrypt.txt| How_Decrypt.html|HELP_TO_DECRYPT_YOUR_FILES.txt|HELP_RESTORE_FILES.txt| HELP_TO_SAVE_FILES.txt|restore_files*.txt| restore_files.txt|RECOVERY_KEY.TXT|HELP_DECRYPT.PNG|HELP_DECRYPT.lnk| DecryptAllFiles*.txt|Decrypt.exe|ATTENTION!!!.txt|AllFilesAreLocked*.bmp| MESSAGE.txt|*.locky|*.ezz|*.ecc|*.exx|*.7z.encrypted|*.ctbl| *.encrypted|*.aaa|*.xtbl|*.EnCiPhErEd|*.cryptolocker|*.micro|*.vvv| *.ecc|*.ezz|*.exx|*.zzz|*.xyz|*.aaa|*.abc|*.ccc|*.vvv|*.xxx| *.ttt|*.micro|*.encrypted|*.locked|*.crypto|*_crypt|*.crinf| *.r5a|*.XRNT|*.XTBL|*.crypt|*.R16M01D05|*.pzdc|*.good| *.LOL!|*.OMG!|*.RDM|*.RRK|*.encryptedRSA|*.crjoker| *.LeChiffre|*.keybtc@inbox_com|*.0x0|*.bleep|*.1999| *.vault|*.HA3|*.toxcrypt|*.magic|*.SUPERCRYPT|*.CTBL|*.CTB2|*.locky"

https://www.bleib-virenfrei.de/ransomware/

https://fsrm.experiant.ca/api/v1/combined

दूसरे मामले में, आप Invoke-WebRequest का उपयोग करके सीधे वेबसर्वर से FSRM के लिए फ़ाइल एक्सटेंशन की अप-टू-डेट सूची डाउनलोड कर सकते हैं

new-FsrmFileGroup -name "Anti-Ransomware File Groups" -IncludePattern @((Invoke-WebRequest -Uri "https://fsrm.experiant.ca/api/v1/combined").content | convertfrom-json | % {$_.filters})

या एक तैयार फ़ाइल का उपयोग करें Crypto_extensions.txt. आप इस फ़ाइल को डिस्क में सहेज सकते हैं और इसके साथ बनाए गए FSRM फ़ाइल समूह को अपडेट कर सकते हैं:

$ext_list = Get-Content .\ransomware_extensions.txt Set-FsrmFileGroup -Name "Crypto-files" -IncludePattern ($ext_list)

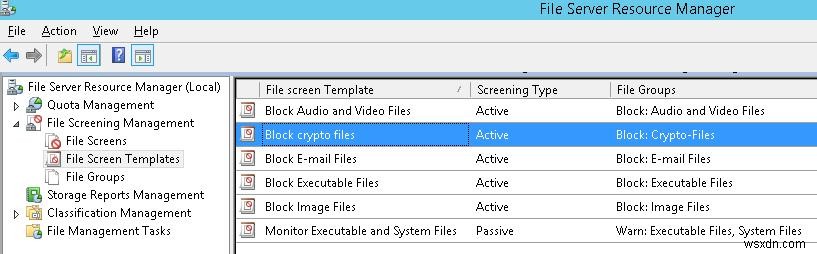

फ़ाइल स्क्रीन टेम्प्लेट कॉन्फ़िगरेशन

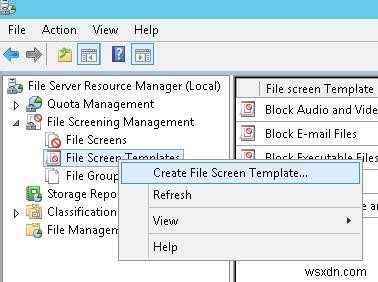

यदि इन फ़ाइलों का पता लगाता है, तो FSRM द्वारा निष्पादित की जाने वाली क्रियाओं को निर्धारित करने के लिए एक नया फ़ाइल स्क्रीन टेम्पलेट बनाएँ। ऐसा करने के लिए, FSRM कंसोल में फ़ाइल स्क्रीन प्रबंधन -> फ़ाइल स्क्रीन टेम्पलेट पर जाएं . फ़ाइल स्क्रीन टेम्प्लेट बनाएं . का चयन करके एक नया टेम्प्लेट बनाएं ।

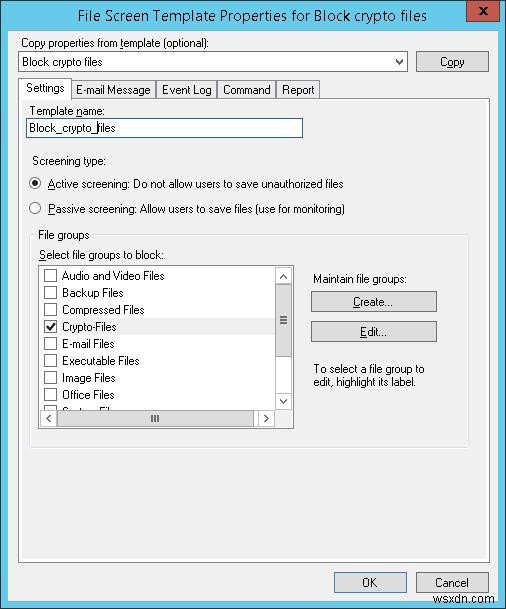

सेटिंग टैब में, टेम्प्लेट नाम निर्दिष्ट करें “Block_crypto_files ”, स्क्रीनिंग प्रकार सक्रिय स्क्रीनिंग (इन फ़ाइल प्रकारों को सहेजने की अनुमति न दें) और फ़ाइल समूहों की सूची में क्रिप्टो-फ़ाइलें चुनें।

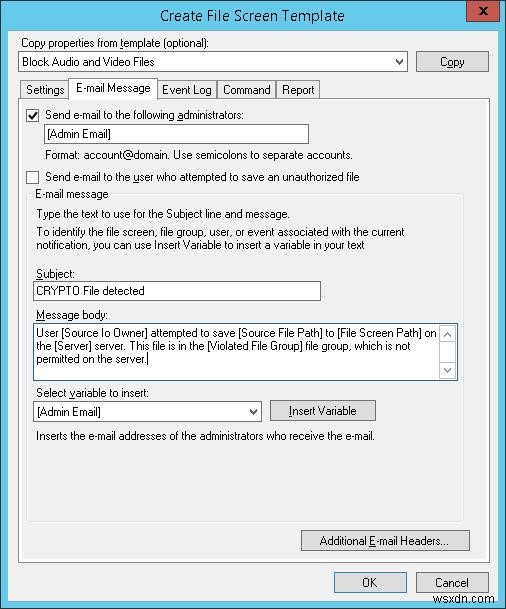

ई-मेल संदेश . में टैब, ई-मेल सूचनाएं भेजने में सक्षम करें और संदेश विषय और मुख्य भाग का पाठ निर्दिष्ट करें।

इवेंट में लॉग करें टैब, केवल उपयोगकर्ता का नाम निर्दिष्ट करने के लिए नोट के साथ सिस्टम लॉग में प्रविष्टि करने की जांच करें:[Source Io Owner]

कमांड . में टैब में, आप चुन सकते हैं कि यदि इनमें से किसी एक फ़ाइल प्रकार का पता चलता है तो क्या करें। हम इस पर थोड़ी देर बाद चर्चा करेंगे।

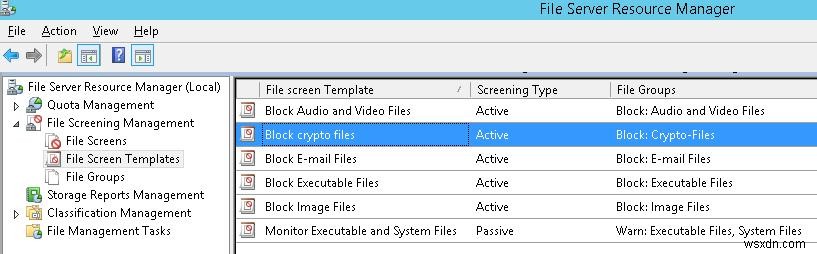

परिवर्तनों को सुरक्षित करें। सूची में एक और टेम्पलेट दिखाई देगा।

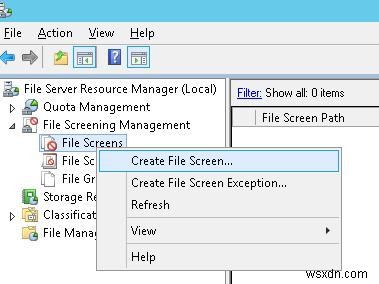

डिस्क या फ़ोल्डर में फ़ाइल स्क्रीन टेम्पलेट कैसे लागू करें

अब आपको केवल बनाए गए टेम्पलेट को अपने सर्वर पर डिस्क या नेटवर्क साझा करने के लिए असाइन करना होगा। FSRM कंसोल में, एक नया नियम बनाएं फ़ाइल स्क्रीन बनाएं ।

फ़ाइल स्क्रीन पथ फ़ील्ड में, स्थानीय डिस्क या उस निर्देशिका का पथ निर्दिष्ट करें जिसे आप रैंसमवेयर से सुरक्षित रखना चाहते हैं, और टेम्प्लेट की सूची में पहले बनाए गए टेम्प्लेट Block_crypto_files का चयन करें।

रैंसमवेयर से संक्रमित उपयोगकर्ता का स्वचालित ब्लॉक

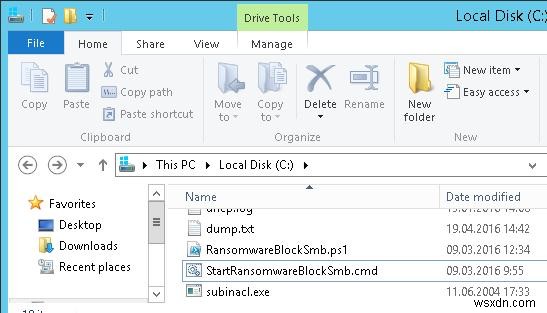

यदि एन्क्रिप्शन मैलवेयर द्वारा बनाई गई फ़ाइलों का पता लगाया जाता है, तो अब आपको उस क्रिया को कॉन्फ़िगर करना होगा जो FSRM करेगा। हम एक तैयार स्क्रिप्ट का उपयोग करेंगे:FSRM और Powershell का उपयोग करके अपने फ़ाइल सर्वर को Ransomware से सुरक्षित रखें (https://gallery.technet.microsoft.com/scriptcenter/Protect-your-File-Server-f3722fce)। यह स्क्रिप्ट क्या करती है? नेटवर्क शेयर में प्रतिबंधित फ़ाइल प्रकार लिखने के प्रयास में, FSRM इस स्क्रिप्ट को चलाता है, जो इवेंट लॉग का विश्लेषण करता है और उपयोगकर्ता को साझा फ़ोल्डर में फ़ाइलें लिखने से रोकता है। इस प्रकार, संक्रमित उपयोगकर्ता की नेटवर्क शेयर तक पहुंच अवरुद्ध हो जाएगी।

इस स्क्रिप्ट को डाउनलोड करें और इसे अपने फ़ाइल सर्वर पर C:\ निर्देशिका के मूल में अनपैक करें। कॉपी SubInACL (एक उपकरण जो नेटवर्क शेयर के लिए अनुमतियों को बदलने की अनुमति देता है) उसी निर्देशिका में। निम्नलिखित फाइलें निर्देशिका में स्थित होनी चाहिए:

- RansomwareBlockSmb.ps1

- RansomwareBlockSmb.cmd शुरू करें

- subinacl.exe

$SubinaclCmd = "C:\subinacl /verbose=1 /share \\127.0.0.1\" + "$SharePart" + " /deny=" + "$BadUser"

और

if ($Rule -match "Crypto-Files")

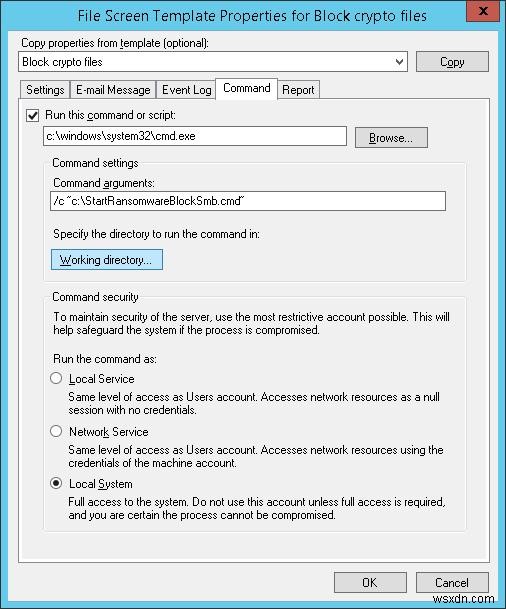

“ब्लॉक क्रिप्टो फ़ाइलें” टेम्पलेट सेटिंग्स के कमांड टैब में, निर्दिष्ट करें कि StartRansomwareBlockSmb.cmd तर्क वाले कमांड प्रॉम्प्ट को प्रारंभ किया जाना चाहिए:

यह आदेश या स्क्रिप्ट चलाएँ: c:\windows\system32\cmd.exe

आदेश तर्क :/c "c:\StartRansomwareBlockSmb.cmd"

कमांड को लोकल सिस्टम के रूप में चलाना होता है।

FSRM सुरक्षा परीक्षण

आइए परीक्षण करें कि FSRM रैंसमवेयर से कैसे सुरक्षा करता है। ऐसा करने के लिए, संरक्षित निर्देशिका में किसी भी एक्सटेंशन के साथ एक फ़ाइल बनाएं और इस एक्सटेंशन को प्रतिबंधित .locky में बदलने का प्रयास करें।

निषिद्ध फ़ाइल को सहेजने का प्रयास करते समय, FSRM लॉग में एक प्रविष्टि करेगा:

Event ID: 8215

Source: SRMSVC

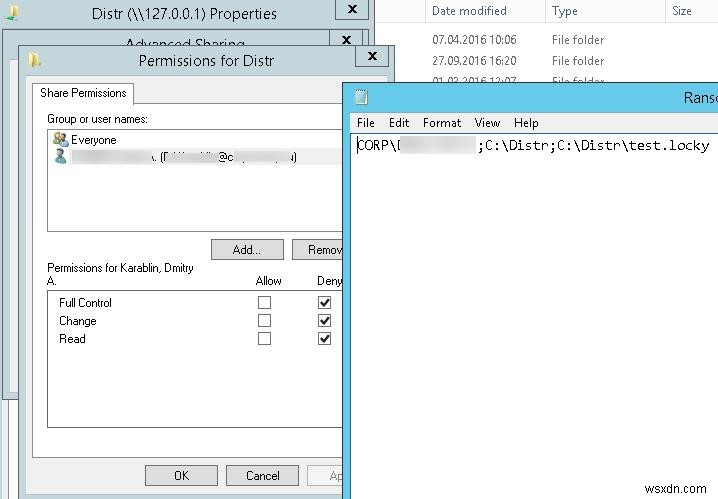

लॉग से डेटा के आधार पर, RansomwareBlockSmb.ps1 स्क्रिप्ट वर्तमान उपयोगकर्ता को शेयर एक्सेस अनुमतियों को बदलकर, इस निर्देशिका तक पहुँचने से रोक देगी।

संरक्षण काम करता है! डिस्क की जड़ में स्थित लॉग में आप निर्देशिका और उपयोगकर्ता खाते को देख सकते हैं जिससे रैंसमवेयर को चलाने का प्रयास किया गया है।

यदि आपको उच्च सुरक्षा स्तर की आवश्यकता है, तो आप फ़ाइलों की काली सूची से श्वेत सूची में स्विच कर सकते हैं, और फिर आप केवल अनुमत फ़ाइल प्रकारों को सहेजने में सक्षम होंगे।

इसलिए, हमने उन उपयोगकर्ताओं के लिए नेटवर्क शेयर एक्सेस को स्वचालित रूप से ब्लॉक करने पर विचार किया है जिनके कंप्यूटर रैंसमवेयर से संक्रमित हैं। स्वाभाविक रूप से, इस तरह से FSRM का उपयोग करने से आपके सर्वर की फ़ाइलों को इस तरह के मैलवेयर से पूरी तरह से सुरक्षित नहीं किया जा सकता है, लेकिन यह सुरक्षा स्तरों में से एक के रूप में उपयुक्त है। अगले लेखों में, हम एन्क्रिप्शन रैंसमवेयर से सुरक्षा के एक अन्य प्रकार पर विचार करेंगे:

- रैंसमवेयर से संक्रमित होने के बाद वीएसएस स्नैपशॉट से उपयोगकर्ता फ़ाइलों को कैसे पुनर्प्राप्त करें

- रैंसमवेयर को रोकने के लिए सॉफ़्टवेयर प्रतिबंध नीतियां