डिफ़ॉल्ट रूप से, केवल डोमेन व्यवस्थापक . के सदस्य समूह के पास दूरस्थ RDP पहुंच . है सक्रिय निर्देशिका के लिए डोमेन नियंत्रक ' डेस्कटॉप। इस लेख में हम दिखाएंगे कि कैसे व्यवस्थापकीय विशेषाधिकार दिए बिना गैर-व्यवस्थापक उपयोगकर्ता खातों के लिए डोमेन नियंत्रकों को आरडीपी पहुंच प्रदान की जाए।

आप में से बहुत से लोग उचित रूप से पूछ सकते हैं:सामान्य डोमेन उपयोगकर्ताओं के पास डीसी डेस्कटॉप तक पहुंच क्यों होनी चाहिए? वास्तव में, छोटे या मध्यम आकार के बुनियादी ढांचे में, जब डोमेन व्यवस्थापक के विशेषाधिकार वाले कई व्यवस्थापक उन्हें बनाए रखते हैं, तो आपको शायद ही इसकी आवश्यकता होगी। ज्यादातर मामलों में, सक्रिय निर्देशिका में कुछ प्रशासनिक अनुमतियों को सौंपना या पावरशेल जस्ट इनफ एडमिनिस्ट्रेशन (जेईए) का उपयोग करना पर्याप्त है।

हालांकि, कई प्रशासकों द्वारा बनाए गए बड़े कॉर्पोरेट नेटवर्क में, विभिन्न सर्वर व्यवस्थापक समूहों, निगरानी टीम, ऑन-ड्यूटी प्रशासकों, या अन्य तकनीकी कर्मचारियों के लिए डीसी (आमतौर पर शाखा कार्यालय डीसी या आरओडीसी) को आरडीपी पहुंच प्रदान करना आवश्यक हो सकता है। साथ ही, समय-समय पर कुछ तृतीय-पक्ष सेवाएँ, जिन्हें डोमेन व्यवस्थापकों द्वारा प्रबंधित नहीं किया जाता है, DC पर परिनियोजित की जाती हैं, और इन सेवाओं को बनाए रखने की आवश्यकता होती है।

टिप. Microsoft एकल सर्वर पर सक्रिय निर्देशिका डोमेन सेवाएँ और दूरस्थ डेस्कटॉप सेवा भूमिका (टर्मिनल सर्वर) स्थापित करने की अनुशंसा नहीं करता है। यदि केवल एक भौतिक सर्वर है, जिस पर आप डीसी और आरडीएस दोनों को तैनात करना चाहते हैं, तो आप वर्चुअलाइजेशन का बेहतर उपयोग करेंगे, क्योंकि माइक्रोसॉफ्ट वर्चुअलाइजेशन लाइसेंसिंग नीति आपको एक ही विंडोज सर्वर मानक लाइसेंस के तहत दो वर्चुअल सर्वर चलाने की अनुमति देती है।

दूर से साइन इन करने के लिए, आपको दूरस्थ डेस्कटॉप सेवाओं के माध्यम से साइन इन करने के अधिकारों की आवश्यकता है

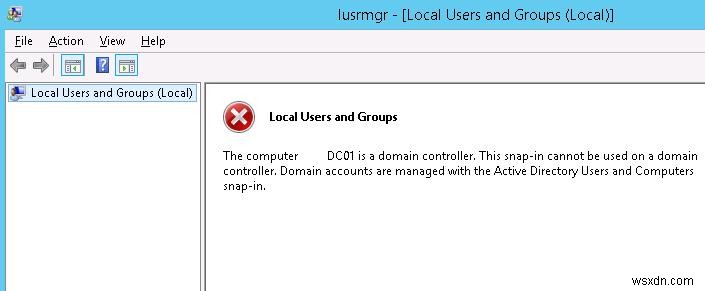

सर्वर को डोमेन नियंत्रक में पदोन्नत करने के बाद, आप कंप्यूटर प्रबंधन एमएमसी स्नैप-इन से स्थानीय उपयोगकर्ताओं और समूहों को प्रबंधित नहीं कर सकते। जब आप स्थानीय उपयोगकर्ता और समूह खोलने का प्रयास करते हैं (lusrmgr.msc ) कंसोल, निम्न त्रुटि प्रकट होती है:

The computer xxx is a domain controller. This snip-in cannot be used on a domain controller. Domain accounts are managed with the Active Directory Users and Computers snap-in.

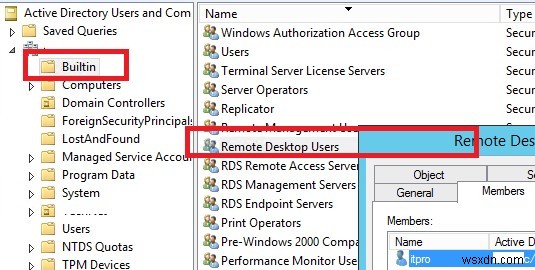

जैसा कि आप देख सकते हैं, डोमेन नियंत्रक पर कोई स्थानीय समूह नहीं हैं। स्थानीय समूह के बजाय दूरस्थ डेस्कटॉप उपयोगकर्ता , DC बिल्ट-इन डोमेन समूह दूरस्थ डेस्कटॉप उपयोगकर्ता . का उपयोग करता है (निर्मित . में स्थित है कंटेनर)। आप इस समूह को ADUC कंसोल से या DC पर कमांड प्रॉम्प्ट से प्रबंधित कर सकते हैं।

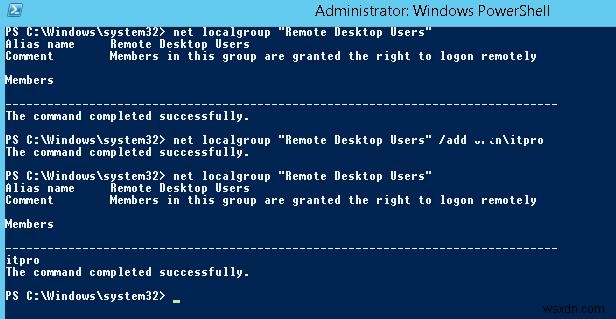

डोमेन समूह के सदस्यों को दूरस्थ डेस्कटॉप उपयोगकर्ता कमांड का उपयोग करके डोमेन नियंत्रक पर प्रदर्शित करें:

net localgroup "Remote Desktop Users"

जैसा कि आप देख सकते हैं, यह खाली है। इसमें एक डोमेन उपयोगकर्ता जोड़ें (हमारे उदाहरण में, यह-प्रो प्रशासनिक विशेषाधिकारों के बिना एक नियमित डोमेन उपयोगकर्ता है):

net localgroup "Remote Desktop Users" /add corp\it-pro

सुनिश्चित करें कि उपयोगकर्ता को इस समूह में जोड़ा गया है:

net localgroup "Remote Desktop Users"

आप यह भी सत्यापित कर सकते हैं कि उपयोगकर्ता अब ADUC (dsa.msc का उपयोग करके दूरस्थ डेस्कटॉप उपयोगकर्ता डोमेन समूह का सदस्य है। ) स्नैप-इन।

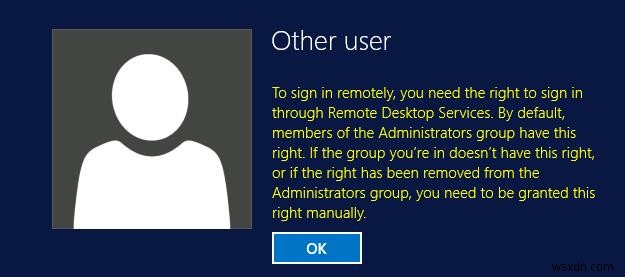

हालाँकि, उसके बाद भी, उपयोगकर्ता अभी भी त्रुटि के साथ दूरस्थ डेस्कटॉप के माध्यम से DC से कनेक्ट नहीं हो सकता है: दूरस्थ रूप से साइन इन करने के लिए, आपको दूरस्थ डेस्कटॉप सेवाओं के माध्यम से साइन इन करने का अधिकार चाहिए। डिफ़ॉल्ट रूप से व्यवस्थापक समूह के सदस्यों के पास यह अधिकार होता है। यदि आप जिस समूह में हैं, उसके पास अधिकार नहीं है, या यदि व्यवस्थापक समूह से अधिकार हटा दिया गया है, तो आपको मैन्युअल रूप से अधिकार दिए जाने की आवश्यकता है।

हालाँकि, उसके बाद भी, उपयोगकर्ता अभी भी त्रुटि के साथ दूरस्थ डेस्कटॉप के माध्यम से DC से कनेक्ट नहीं हो सकता है: दूरस्थ रूप से साइन इन करने के लिए, आपको दूरस्थ डेस्कटॉप सेवाओं के माध्यम से साइन इन करने का अधिकार चाहिए। डिफ़ॉल्ट रूप से व्यवस्थापक समूह के सदस्यों के पास यह अधिकार होता है। यदि आप जिस समूह में हैं, उसके पास अधिकार नहीं है, या यदि व्यवस्थापक समूह से अधिकार हटा दिया गया है, तो आपको मैन्युअल रूप से अधिकार दिए जाने की आवश्यकता है।

समूह नीति:दूरस्थ डेस्कटॉप सेवाओं के माध्यम से लॉग ऑन की अनुमति दें

किसी डोमेन उपयोगकर्ता या समूह को Windows से दूरस्थ RDP कनेक्शन की अनुमति देने के लिए, आपको इसे SeRemoteInteractiveLogonRight देना होगा विशेषाधिकार डिफ़ॉल्ट रूप से, केवल व्यवस्थापक समूह के सदस्यों के पास यह अधिकार होता है। आप दूरस्थ डेस्कटॉप सेवाओं के माध्यम से लॉग ऑन करने की अनुमति . का उपयोग करके यह अनुमति दे सकते हैं नीति।

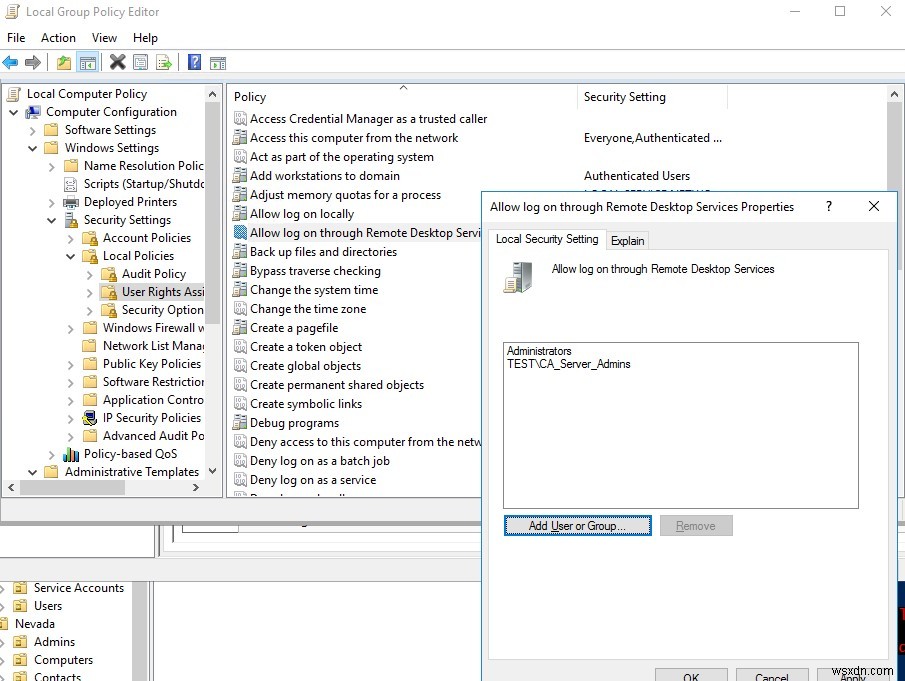

दूरस्थ डेस्कटॉप उपयोगकर्ता समूह के सदस्यों के लिए डोमेन नियंत्रकों से दूरस्थ कनेक्शन की अनुमति देने के लिए आपको अपने डोमेन नियंत्रक पर इस नीति की सेटिंग बदलनी होगी:

- स्थानीय समूह नीति संपादक लॉन्च करें (

gpedit.msc); - जीपीओ अनुभाग पर जाएं कंप्यूटर कॉन्फ़िगरेशन -> विंडोज सेटिंग्स -> सुरक्षा सेटिंग्स -> स्थानीय नीतियां -> उपयोगकर्ता अधिकार असाइनमेंट;

- नीति ढूंढें दूरस्थ डेस्कटॉप सेवाओं के माध्यम से लॉग ऑन की अनुमति दें; सर्वर को DC में पदोन्नत करने के बाद, केवल व्यवस्थापक समूह (ये डोमेन व्यवस्थापक हैं) इस स्थानीय नीति में बने रहते हैं।

- नीति संपादित करें, डोमेन समूह दूरस्थ डेस्कटॉप उपयोगकर्ता जोड़ें (जैसे:

domainname\Remote Desktop Users), या सीधे डोमेन उपयोगकर्ता, या एक समूह (domain\CA_Server_Admins) इसे;

- डीसी पर स्थानीय समूह नीति सेटिंग्स को कमांड का उपयोग करके अपडेट करें:

gpupdate /force

ध्यान दें कि जिस समूह को आपने दूरस्थ डेस्कटॉप सेवाओं के माध्यम से लॉग ऑन करने की अनुमति दें . में जोड़ा है नीति "दूरस्थ डेस्कटॉप सेवाओं के माध्यम से लॉग ऑन अस्वीकार करें . में मौजूद नहीं होनी चाहिए "नीति, क्योंकि इसकी एक उच्च प्राथमिकता है (स्थानीय खातों के तहत नेटवर्क एक्सेस को प्रतिबंधित करने वाला लेख देखें)। इसके अतिरिक्त, यदि आप उन कंप्यूटरों की सूची को प्रतिबंधित कर रहे हैं जिन पर उपयोगकर्ता लॉग ऑन कर सकते हैं, तो आपको AD खाते के गुणों (LogonWorkstations उपयोगकर्ता विशेषता) में DC नाम जोड़ने की आवश्यकता है।

नोट . किसी उपयोगकर्ता को DC पर स्थानीय रूप से (सर्वर कंसोल के माध्यम से) लॉग ऑन करने की अनुमति देने के लिए, आपको "स्थानीय रूप से लॉग ऑन करने की अनुमति दें" नीति में खाता या समूह जोड़ना होगा। . डिफ़ॉल्ट रूप से, यह अनुमति निम्नलिखित डोमेन समूहों के लिए अनुमत है:- बैकअप ऑपरेटर

- प्रशासक

- प्रिंट ऑपरेटर

- सर्वर ऑपरेटर्स

- खाता संचालक

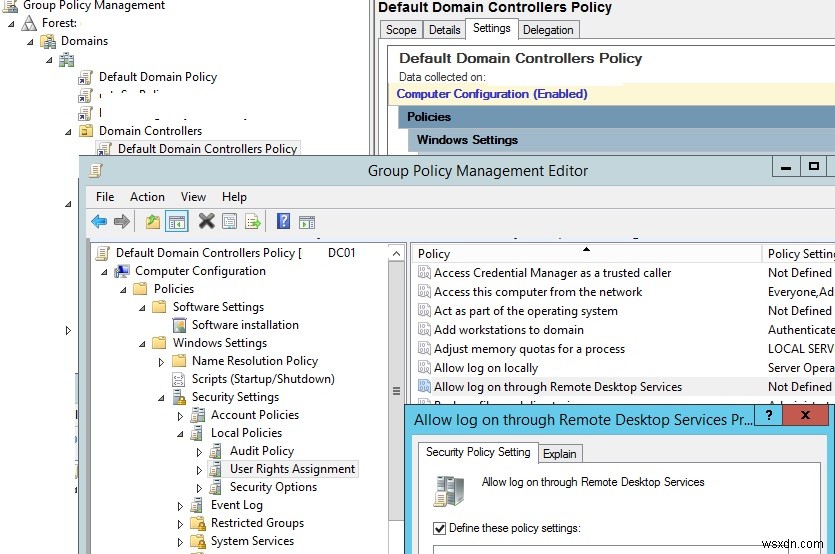

डोमेन में एक नया सुरक्षा समूह बनाना बेहतर है, उदाहरण के लिए, AllowLogonDC और इसमें उपयोगकर्ता खाते जोड़ें जिन्हें डीसी तक दूरस्थ पहुंच की आवश्यकता है। यदि आप एक ही बार में सभी AD डोमेन नियंत्रकों तक पहुँच की अनुमति देना चाहते हैं, तो प्रत्येक DC पर स्थानीय नीति के संपादन के बजाय, उपयोगकर्ता समूह को डिफ़ॉल्ट डोमेन नियंत्रक नीति में जोड़ना बेहतर होगा। GPMC.msc . का उपयोग करके कंसोल (उसी अनुभाग में नीति सेटिंग बदलें:कंप्यूटर कॉन्फ़िगरेशन\Windows Settings\Security Settings\Local Policies\User Rights Assignment -> दूरस्थ डेस्कटॉप सेवाओं के माध्यम से लॉग ऑन करने की अनुमति दें)।

अब आपके द्वारा नीति में जोड़े गए उपयोगकर्ता (समूह) RDP के माध्यम से AD डोमेन नियंत्रकों से जुड़ सकेंगे।

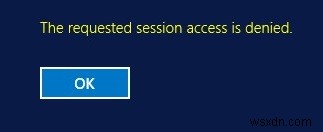

यदि आपको गैर-व्यवस्थापक उपयोगकर्ताओं को DC पर कुछ सेवाओं को प्रारंभ/बंद करने की अनुमति देने की आवश्यकता है, तो निम्न मार्गदर्शिका का उपयोग करें।अनुरोधित RDP सत्र पहुंच अस्वीकृत है

कुछ मामलों में, RDP के माध्यम से किसी डोमेन नियंत्रक से कनेक्ट करते समय, एक त्रुटि दिखाई दे सकती है:

The requested session access is denied.

यदि आप एक गैर-व्यवस्थापक उपयोगकर्ता खाते के अंतर्गत DC से जुड़ रहे हैं, तो यह दो समस्याओं के कारण हो सकता है:

- आप सर्वर कंसोल से कनेक्ट करने का प्रयास कर रहे हैं (

mstsc /admin. का उपयोग करके तरीका)। यह कनेक्शन मोड केवल व्यवस्थापकों के लिए अनुमत है। सामान्य RDP मोड में mstsc.exe क्लाइंट का उपयोग करके सर्वर से कनेक्ट करने का प्रयास करें (बिना/adminविकल्प); - सर्वर में पहले से ही दो सक्रिय RDP सत्र हो सकते हैं (डिफ़ॉल्ट रूप से, आप RDS भूमिका के बिना Windows सर्वर पर एक साथ दो से अधिक RDP सत्रों का उपयोग नहीं कर सकते हैं)। आप व्यवस्थापक अनुमतियों के बिना अन्य उपयोगकर्ताओं को लॉग ऑफ नहीं कर सकते। आपको व्यवस्थापकों द्वारा किसी एक सत्र के जारी होने की प्रतीक्षा करनी होगी।