सक्रिय निर्देशिका वातावरण में नेटवर्क पर किसी अन्य कंप्यूटर तक पहुँचने के लिए स्थानीय खातों (स्थानीय व्यवस्थापक सहित) का उपयोग करने की कई कारणों से अनुशंसा नहीं की जाती है। एक ही स्थानीय व्यवस्थापक उपयोगकर्ता नाम और पासवर्ड का उपयोग अक्सर कई कंप्यूटरों पर किया जाता है, जो एक ही कंप्यूटर से छेड़छाड़ होने पर कई उपकरणों को जोखिम में डाल सकता है (पास-द-हैश हमले की धमकी)। इसके अलावा, स्थानीय खातों के साथ नेटवर्क संसाधनों तक पहुंच को पहचानना और केंद्रीय रूप से निगरानी करना कठिन है, क्योंकि ऐसे ईवेंट AD डोमेन नियंत्रकों पर लॉग नहीं होते हैं।

जोखिम को कम करने के लिए, व्यवस्थापक डिफ़ॉल्ट स्थानीय Windows व्यवस्थापक खाते का नाम बदल सकते हैं। डोमेन के सभी कंप्यूटरों पर स्थानीय व्यवस्थापक पासवर्ड को नियमित रूप से बदलने के लिए, आप MS LAPS टूल (स्थानीय व्यवस्थापक पासवर्ड समाधान) का उपयोग कर सकते हैं। लेकिन ये समाधान सभी स्थानीय उपयोगकर्ता खातों के लिए नेटवर्क पहुंच को प्रतिबंधित करने की समस्या को हल करने में सक्षम नहीं होंगे, क्योंकि कंप्यूटर पर एक से अधिक स्थानीय खाते हो सकते हैं।

आप नेटवर्क से इस कंप्यूटर तक पहुंच से इनकार . का उपयोग करके स्थानीय खातों के लिए नेटवर्क पहुंच को प्रतिबंधित कर सकते हैं नीति। लेकिन इस नीति के लिए उन सभी खातों को स्पष्ट रूप से सूचीबद्ध करना आवश्यक है जिन्हें कंप्यूटर तक नेटवर्क पहुंच से वंचित करने की आवश्यकता है।

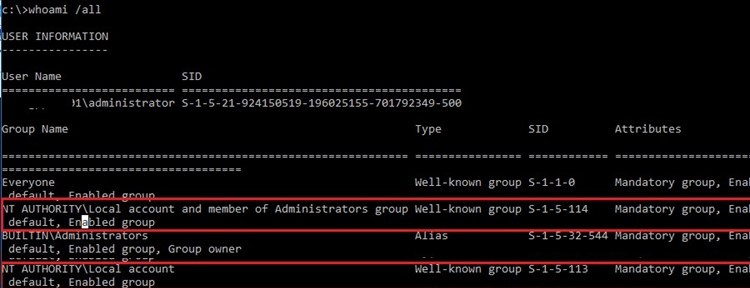

Windows 8.1 और Windows Server 2012 R2 में, नए SID वाले दो नए जाने-माने सुरक्षा समूह दिखाई दिए। एक में सभी स्थानीय उपयोगकर्ता शामिल हैं, और दूसरे में सभी स्थानीय व्यवस्थापक शामिल हैं।

| S-1-5-113 | NT AUTHORITY\Local account | सभी स्थानीय खाते |

| S-1-5-114 | NT AUTHORITY\स्थानीय खाता और व्यवस्थापकों के समूह का सदस्य | व्यवस्थापक विशेषाधिकार वाले सभी स्थानीय खाते |

अब, स्थानीय खातों तक पहुंच को प्रतिबंधित करने के लिए, आप उनके सामान्य SID का उपयोग कर सकते हैं।

इन समूहों को स्थानीय खाते के तहत कंप्यूटर पर लॉगऑन के दौरान उपयोगकर्ता के एक्सेस टोकन में जोड़ा जाता है।

यह सुनिश्चित करने के लिए कि Windows 10/Windows Server 2016 में आपके स्थानीय व्यवस्थापक खाते को दो नए सुरक्षा समूह (NT AUTHORITY\Local account (SID S-1-5-113) असाइन किए गए हैं। और NT AUTHORITY\Local account and member of Administrators group (SID S-1-5-114) ), कमांड चलाएँ:

Whoami /all

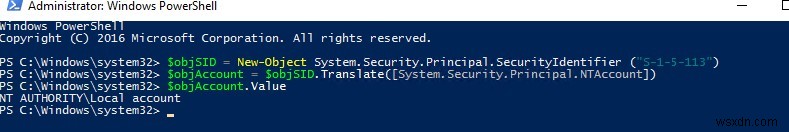

आप निम्न पावरशेल स्क्रिप्ट का उपयोग करके जांच सकते हैं कि ये सुरक्षा समूह आपके विंडोज डिवाइस पर मौजूद हैं या नहीं:

$objSID = New-Object System.Security.Principal.SecurityIdentifier ("S-1-5-113")

$objAccount = $objSID.Translate([System.Security.Principal.NTAccount])

$objAccount.Value

अगर स्क्रिप्ट वापस आती है NT Authority\Local account , तो यह स्थानीय समूह (S-1-5-113 SID के साथ) आपके कंप्यूटर पर मौजूद है।

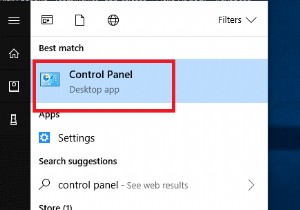

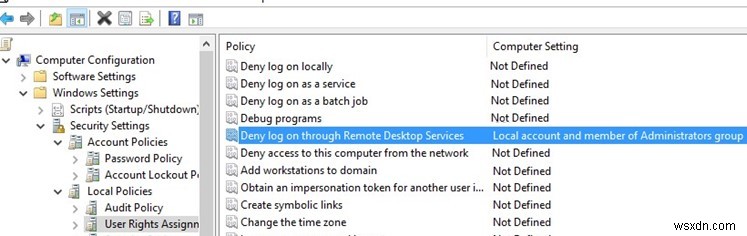

टोकन में इन एसआईडी वाले स्थानीय उपयोगकर्ता खातों के तहत रिमोट नेटवर्क एक्सेस को ब्लॉक करने के लिए, आप जीपीओ अनुभाग से सेटिंग्स का उपयोग कर सकते हैं कंप्यूटर कॉन्फ़िगरेशन -> विंडोज सेटिंग्स -> सुरक्षा सेटिंग्स -> स्थानीय नीतियां -> उपयोगकर्ता अधिकार असाइनमेंट ।

स्थानीय उपयोगकर्ताओं और व्यवस्थापकों के लिए दूरस्थ डेस्कटॉप (RDP) एक्सेस से इनकार करें

दूरस्थ डेस्कटॉप सेवाओं के माध्यम से लॉग ऑन को अस्वीकार करें नीति आपको उन उपयोगकर्ताओं और समूहों को निर्दिष्ट करने की अनुमति देती है जिन्हें दूरस्थ डेस्कटॉप के माध्यम से दूरस्थ रूप से कंप्यूटर पर लॉगऑन करने से स्पष्ट रूप से मना कर दिया गया है। आप स्थानीय और डोमेन खातों के लिए कंप्यूटर पर RDP पहुंच से इनकार कर सकते हैं।

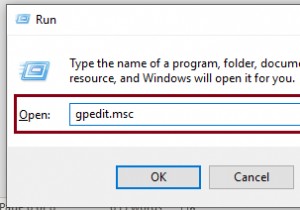

डिफ़ॉल्ट रूप से, व्यवस्थापकों . के लिए Windows पर RDP पहुंच की अनुमति है और स्थानीय दूरस्थ डेस्कटॉप उपयोगकर्ता . के सदस्य समूह।यदि आप केवल स्थानीय उपयोगकर्ताओं (स्थानीय प्रशासकों सहित) के लिए RDP कनेक्शन को प्रतिबंधित करना चाहते हैं, तो स्थानीय GPO संपादक gpedit.msc खोलें (यदि आप इन सेटिंग्स को सक्रिय निर्देशिका डोमेन में कंप्यूटर पर लागू करना चाहते हैं, तो डोमेन समूह नीति संपादक का उपयोग करें – gpmc. एमएससी)। GPO अनुभाग पर जाएँ उपयोगकर्ता अधिकार असाइनमेंट और दूरस्थ डेस्कटॉप सेवाओं के माध्यम से लॉग ऑन को अस्वीकार करें . संपादित करें नीति।

नीति में अंतर्निहित स्थानीय सुरक्षा समूह "स्थानीय खाता और व्यवस्थापक समूह का सदस्य" और "स्थानीय खाता" जोड़ें। कमांड का उपयोग करके स्थानीय समूह नीति सेटिंग अपडेट करें:gpupdate /force ।

अब, यदि आप RDP के माध्यम से स्थानीय उपयोगकर्ता के अंतर्गत अपने कंप्यूटर से कनेक्ट करने का प्रयास करते हैं, तो एक त्रुटि दिखाई देगी:

To sign in remotely, you need the right to sign in through Remote Desktop Services. By default, members of the Remote Desktop Users group have this right. If the group you’re in doesn’t have this right, or if the right has been removed from the Remote Desktop Users group, you need to be granted this right manually.

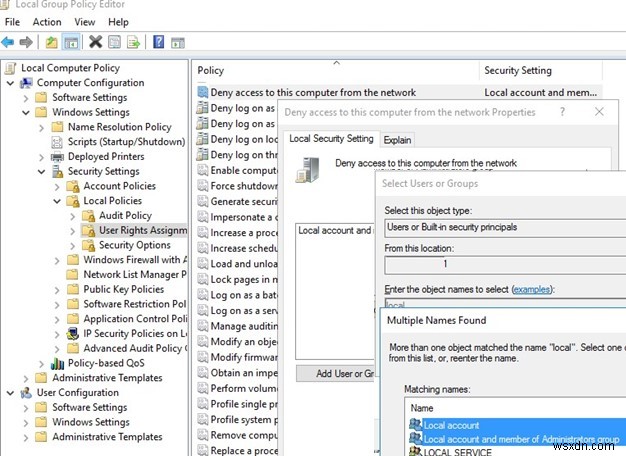

नेटवर्क से कंप्यूटर तक पहुंच से इनकार करें

आप नेटवर्क से इस कंप्यूटर तक पहुंच से इनकार के साथ स्थानीय क्रेडेंशियल के तहत कंप्यूटर तक नेटवर्क पहुंच से इनकार कर सकते हैं। नीति।

स्थानीय समूह “स्थानीय खाता” . जोड़ें और “स्थानीय खाता और व्यवस्थापक समूह के सदस्य” नेटवर्क से इस कंप्यूटर तक पहुंच को अस्वीकार करने के लिए नीति। साथ ही, आपको अतिथि खाते के तहत हमेशा अनाम पहुंच और पहुंच से इनकार करना चाहिए।

डोमेन परिवेश के लिए, हम अनुशंसा करते हैं कि आप नेटवर्क से इस कंप्यूटर तक पहुंच से इनकार करें . का उपयोग करें डोमेन व्यवस्थापकों के खातों के अंतर्गत कार्यस्थानों और डोमेन-सदस्य सर्वरों तक पहुंच को पूरी तरह से अवरुद्ध करने की नीति और एंटरप्राइज़ व्यवस्थापक सुरक्षा समूह। इन खातों का उपयोग केवल डोमेन नियंत्रकों तक पहुँचने के लिए किया जाना चाहिए। यह प्रशासनिक (विशेषाधिकार प्राप्त) खाता हैश और विशेषाधिकार वृद्धि पर कब्जा करने के जोखिम को कम करेगा।

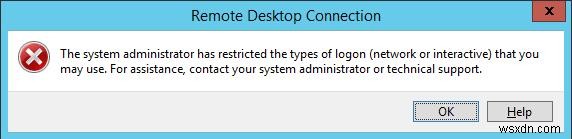

नीति लागू करने के बाद, आप किसी भी स्थानीय विंडोज खाते के तहत नेटवर्क पर इस कंप्यूटर से दूरस्थ रूप से कनेक्ट करने में सक्षम नहीं होंगे। किसी साझा नेटवर्क फ़ोल्डर से कनेक्ट करने का प्रयास करते समय या स्थानीय खाते के अंतर्गत इस कंप्यूटर से नेटवर्क ड्राइव को मैप करने का प्रयास करते समय, एक त्रुटि दिखाई देगी:

Microsoft Windows Network: Logon failure: the user has not been granted the requested logon type at this computers.

स्थानीय व्यवस्थापक खाते के अंतर्गत दूरस्थ डेस्कटॉप कनेक्शन स्थापित करने का प्रयास करते समय (.\administrator ), एक त्रुटि संदेश प्रकट होता है।

The system administrator has restricted the types of logon (network or interactive) that you may use. For assistance, contact your system administrator or technical support.

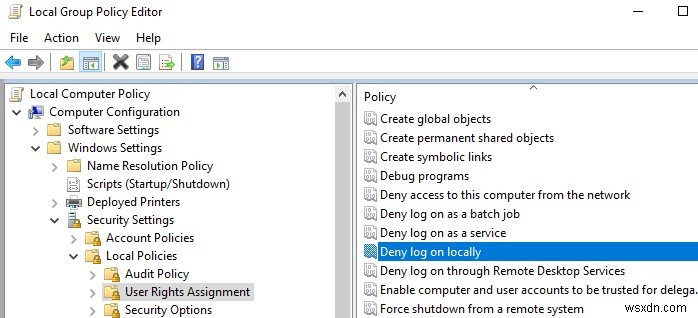

उपयोगकर्ताओं को Windows 10 में स्थानीय रूप से साइन इन करने से मना करें

स्थानीय रूप से लॉग ऑन अस्वीकार करें . का उपयोग करना नीति, आप स्थानीय विंडोज खातों के तहत कंप्यूटर/सर्वर पर इंटरैक्टिव लॉगिन को प्रतिबंधित भी कर सकते हैं। GPO पर जाएँ उपयोगकर्ता अधिकार असाइनमेंट अनुभाग, संपादित करें स्थानीय रूप से लॉग ऑन अस्वीकार करें नीति। इसमें आवश्यक स्थानीय सुरक्षा समूह जोड़ें।

समूह नीति सेटिंग्स को अस्वीकार करने के साथ विशेष रूप से सावधान रहें। यदि गलत तरीके से कॉन्फ़िगर किया गया है, तो आप कंप्यूटर तक पहुंच खो सकते हैं। अंतिम उपाय के रूप में, आप अपनी स्थानीय GPO सेटिंग्स को इस तरह रीसेट कर सकते हैं।

अब, यदि कोई उपयोगकर्ता या व्यवस्थापक किसी स्थानीय खाते के अंतर्गत कंप्यूटर पर लॉगऑन करने का प्रयास करता है, तो एक संदेश दिखाई देगा।

The sign-in method you are trying to use isn’t allowed. For more info, contact your network administrator.

इस प्रकार, आप कंप्यूटर और डोमेन-सदस्य सर्वरों के लिए स्थानीय विंडोज खातों के तहत नेटवर्क एक्सेस से इनकार कर सकते हैं, और कॉर्पोरेट वातावरण की सुरक्षा बढ़ा सकते हैं।