सेल फोन पर फ़िशिंग हमले नए नहीं हैं, लेकिन नए अटैक वैक्टर के कारण अधिक परिष्कृत होते जा रहे हैं। ये अब केवल नकली साइटों के बारे में नहीं हैं जो मूल का मजाक उड़ाने के लिए फोंट और रंग योजनाओं को हथियाते हैं। सोशल मीडिया डेटा चोरी करने और वन-टाइम पासवर्ड (ओटीपी) सुरक्षा को ओवरराइड करने में स्कैमर्स अब बड़े हो गए हैं।

यहां हम पारंपरिक और उन्नत मोबाइल फ़िशिंग हमलों और उनसे निपटने के सर्वोत्तम तरीकों पर चर्चा करेंगे।

पारंपरिक फ़ोन फ़िशिंग हमले

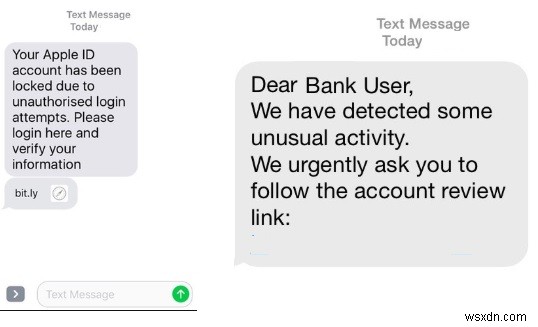

<एच3>1. एसएमएस फ़िशिंगएसएमएस फ़िशिंग हमले इतने सालों से होते आ रहे हैं। तरीके बहुत ज्यादा नहीं बदले हैं - वे अभी भी प्रोत्साहन, भय या भद्दे टिप्पणी के साथ लक्ष्य का ध्यान खींचने पर ध्यान केंद्रित करते हैं। बैंक खाते और क्रेडिट कार्ड की जानकारी के अलावा, फ़िशिंग अपराधी ऐप्पल आईडी लॉगिन, क्रिप्टो-मुद्रा और पेपैल खातों के बाद हैं। यह सारी जानकारी डार्क वेब में लाभ के लिए बेची जा सकती है। वर्तमान में, Apple ID के लिए जाने की दर केवल $15 है, जो यह दर्शाती है कि उनमें से कितने आसानी से उपलब्ध हैं। यदि यह एक बैंकिंग धोखाधड़ी है, तो संभवतः चोर कलाकार ओटीपी की पुष्टि करने के लिए पहले कॉल करेंगे।

इसका मुकाबला कैसे करें :किसी भी लिंक पर क्लिक न करें जो आपको जल्दबाजी में कार्य करने के लिए मजबूर करे। वैध कंपनियां आपको इस तरह से कभी परेशान नहीं करती हैं। इसके अलावा, उन लिंक्स पर फ़ोन मालवेयर सवार हो सकता है।

<एच3>2. रोबोकॉलवॉयस कॉल-आधारित फ़िशिंग प्रयास (जिन्हें "विशिंग" कहा जाता है) एसएमएस की तुलना में थोड़ा अधिक बेशर्म हैं। रोबोकॉलर्स के पास अपने निपटान में नवीनतम तकनीकें हैं:कॉलर आईडी स्पूफ, रिमोट ऑटो-डायलर, क्षेत्र कोड-आधारित नंबर और आपकी व्यक्तिगत जानकारी तक पहुंच। आपको अपने क्रेडिट कार्ड की जानकारी तभी दर्ज करनी होगी जब वे आपको "1" डायल करने के लिए कहें।

इसका मुकाबला कैसे करें :ट्रूकॉलर और रोबोकिलर जैसे कुछ मोबाइल ऐप इन रोबोकॉल को उनके ट्रैक में स्वचालित रूप से रोकने में आपकी सहायता कर सकते हैं। अगर यह एक वास्तविक मानव चोर कलाकार है, तो बस रुको और विनम्र मत बनो।

<एच3>3. सोशल मीडिया फ़िशिंगकैम्ब्रिज एनालिटिका घोटाले के बाद, यह किसी को भी आश्चर्य नहीं करता है कि सोशल मीडिया वेबसाइटें फ़िशिंग हमलों के लिए लक्षित-समृद्ध वातावरण बन गई हैं। सोशल मीडिया स्कैमर मशहूर हस्तियों, आपके सबसे अच्छे दोस्तों और यहां तक कि आपके परिवार के सदस्यों को आपके द्वारा एक थाली में सौंपे गए सभी डेटा के साथ प्रतिरूपित कर सकते हैं। क्रिप्टोक्यूरेंसी स्कैमर्स अपने सोशल मीडिया पोस्ट की जांच करने के बाद संभावित पीड़ितों के लिए खोज करते हैं।

इसका मुकाबला कैसे करें :अपने बारे में अपनी समझदारी बनाए रखें और सोशल मीडिया पर अपनी व्यक्तिगत जानकारी को ओवरशेयर न करें। अपने ऑनलाइन बिटकॉइन संग्रह जैसी चीज़ों के बारे में अपनी बड़ाई न करें।

उन्नत फ़ोन फ़िशिंग हमले

<एच3>1. फ़ोन नंबर "पोर्ट आउट"फ़ोन नंबर "पोर्ट आउट" हमले नवीनतम मोबाइल फ़िशिंग घोटालों में से हैं, और यहां तक कि दूरसंचार कंपनियां भी सलाह जारी कर रही हैं (नीचे देखें)। वे मूल रूप से आपके बैंक खाते की सुरक्षा प्रणाली के केंद्र में हैं:दो-कारक प्रमाणीकरण। जैसा कि यह पता चला है, सुरक्षा की दूसरी परत के रूप में बैंकों और क्रेडिट कार्ड कंपनियों द्वारा ओटीपी पर बढ़ती निर्भरता बिल्कुल सही नहीं है।

हमलावर आपके बारे में व्यक्तिगत जानकारी जैसे फोन नंबर, जन्म तिथि आदि एकत्र करते हैं, और आपके सिम नंबर को किसी अन्य वाहक को पोर्ट करने के लिए "आप" होने का दिखावा करते हैं। यह तेजी से उन वाहक स्टोरों में किया जा रहा है जहां सुरक्षा और सत्यापन ढीली है। कुछ घंटों या दिनों तक आपके फ़ोन नंबर पर नियंत्रण रखने के बाद, वे इसका उपयोग आपके बैंकों से ओटीपी प्राप्त करने के लिए कर सकते हैं। वित्तीय धोखाधड़ी के अलावा, ड्रग डीलर अपने ट्रैक को कवर करने के लिए "पोर्ट आउट" नंबरों का उपयोग कर रहे हैं।

इसका मुकाबला कैसे करें :यदि कोई फ़िशर आपके फ़ोन नंबर का प्रतिरूपण करता है, तो आप वास्तव में बहुत कुछ नहीं कर सकते। लेकिन कुछ बुरा होने से पहले आपको कुछ घंटों का समय मिल सकता है, इसलिए सतर्क रहना महत्वपूर्ण है। यदि आप पाते हैं कि आपका फ़ोन कॉल करने या संदेश भेजने जैसे बुनियादी कार्य करने में असमर्थ है, तो संदेह करें कि उसके साथ छेड़छाड़ की गई है। अपने बैंकों को सूचित करें और उन्हें अपने खातों को फ्रीज करने के लिए कहें। सिम कार्ड को तुरंत ब्लॉक करने के लिए अपने कैरियर को सूचित करें।

<एच3>2. सेल फ़ोन क्लोनिंगसेल फोन क्लोनिंग हमले मोबाइल फ़िशिंग परिवार के लिए नवीनतम जोड़ हैं। अतीत में यह एक फोन के आईएमईआई नंबर में टैप करने के लिए "सिम स्वैपिंग" का उपयोग करके किया जाता था। आजकल यह बिना डिवाइस को छुए भी किया जा सकता है। "किसी फ़ोन को वायरलेस तरीके से क्लोन कैसे करें" पर एक सरल Google खोज कुछ आश्चर्यजनक रूप से आसान ट्यूटोरियल प्रदान करती है।

इनमें से एक तरीका ब्लूटूथ हैकिंग है। एक डाउनलोड किए गए सॉफ़्टवेयर का उपयोग करके, हमलावर किसी अन्य ब्लूटूथ डिवाइस तक पहुंच प्राप्त कर सकते हैं, जो इसके निकटता में है। कनेक्ट करने के बाद, कीस्ट्रोक्स सहित लक्ष्य फोन की गतिविधियों पर दूर से नजर रखी जा सकती है। वास्तव में, यह अवैध भी नहीं है क्योंकि माता-पिता के नियंत्रण समाधान हैं जो आपको दूर से अन्य फोन की निगरानी करने की अनुमति देते हैं।

इसका मुकाबला कैसे करें :इससे बचाव करना वास्तव में कठिन है। सबसे अच्छी बात यह है कि आप केवल सत्यापित स्रोतों से ऐप्स इंस्टॉल कर सकते हैं और उन सभी अनुमतियों को देख सकते हैं जो प्रत्येक ऐप अनुरोध करता है। यदि कोई ऐप किसी ऐसे फ़ंक्शन की अनुमति मांग रहा है जिसकी उसे आवश्यकता नहीं है, तो उसे तुरंत काली सूची में डाल दें या अनइंस्टॉल कर दें।

अंतिम शब्द

सेल फ़ोन फ़िशिंग हमलों के बढ़ते प्रचलन को देखते हुए, यह मान लेना उचित है कि निरंतर सतर्कता से कम कुछ भी आपको सुरक्षित रहने में मदद नहीं करेगा।

क्या आप फोन फिशिंग अटैक के शिकार हुए हैं? कृपया अपने अनुभव साझा करें।