नया वाई-फ़ाई सेट अप कर रहे हैं? आपको जिस प्रकार के पासवर्ड की आवश्यकता है उसे चुनना एक मनमाना विकल्प की तरह लग सकता है। आखिरकार, WEP, WPA, WPA2 और WPA3 सभी में ज्यादातर एक जैसे अक्षर होते हैं।

एक पासवर्ड एक पासवर्ड है, तो क्या अंतर है? लगभग 60 सेकंड से अरबों वर्ष, जैसा कि यह निकला।

सभी वाई-फाई एन्क्रिप्शन समान नहीं बनाए गए हैं। आइए जानें कि इन चार शब्दों में क्या अंतर है और आप अपने घर और संगठन के वाई-फ़ाई की सबसे अच्छी सुरक्षा कैसे कर सकते हैं।

वायर्ड समतुल्य गोपनीयता (WEP)

शुरुआत में WEP था।

वायर्ड समतुल्य गोपनीयता 1997 से एक पदावनत सुरक्षा एल्गोरिथम है जिसका उद्देश्य वायर्ड कनेक्शन को समान सुरक्षा प्रदान करना था। "बहिष्कृत" का अर्थ है, "चलो अब ऐसा नहीं करते हैं।"

यहां तक कि जब इसे पहली बार पेश किया गया था, तब भी यह दो कारणों से उतना मजबूत नहीं था जितना हो सकता था:

- इसका अंतर्निहित एन्क्रिप्शन तंत्र, और

- द्वितीय विश्व युद्ध।

द्वितीय विश्व युद्ध के दौरान, कोड ब्रेकिंग (या क्रिप्टोएनालिसिस) का प्रभाव बहुत बड़ा था। सरकारों ने अपने सर्वोत्तम गुप्त-सॉस व्यंजनों को घर पर रखने का प्रयास करके प्रतिक्रिया व्यक्त की।

WEP के समय के आसपास, क्रिप्टोग्राफिक तकनीक के निर्यात पर अमेरिकी सरकार के प्रतिबंधों के कारण एक्सेस प्वाइंट निर्माताओं ने अपने उपकरणों को 64-बिट एन्क्रिप्शन तक सीमित कर दिया। हालांकि बाद में इसे 128-बिट तक बढ़ा दिया गया था, यहां तक कि एन्क्रिप्शन के इस रूप ने बहुत सीमित संभावित कुंजी आकार की पेशकश की।

यह WEP के लिए समस्याग्रस्त साबित हुआ। छोटे कुंजी आकार के परिणामस्वरूप बलपूर्वक बल देना आसान हो गया, खासकर जब वह कुंजी अक्सर नहीं बदलती है।

WEP का अंतर्निहित एन्क्रिप्शन तंत्र RC4 स्ट्रीम सिफर है। इस सिफर ने अपनी गति और सरलता के कारण लोकप्रियता हासिल की, लेकिन इसकी कीमत चुकानी पड़ी।

यह सबसे मजबूत एल्गोरिदम नहीं है। WEP अपने उपयोगकर्ताओं के बीच एक साझा कुंजी का उपयोग करता है जिसे एक्सेस प्वाइंट डिवाइस पर मैन्युअल रूप से दर्ज किया जाना चाहिए। (पिछली बार आपने अपना वाई-फाई पासवर्ड कब बदला था? ठीक है।)

WEP ने या तो इनिशियलाइज़ेशन वेक्टर के साथ कुंजी को जोड़कर मामलों में मदद नहीं की - यानी, इसने अपने सीक्रेट-सॉस बिट्स को एक साथ मैश किया और सर्वश्रेष्ठ की आशा की।

इनिशियलाइज़ेशन वेक्टर (IV):निम्न-स्तरीय क्रिप्टोग्राफ़िक एल्गोरिथम के लिए निश्चित आकार का इनपुट, आमतौर पर यादृच्छिक।

RC4 के उपयोग के साथ संयुक्त, इसने WEP को विशेष रूप से संबंधित-कुंजी हमले के लिए अतिसंवेदनशील छोड़ दिया। 128-बिट WEP के मामले में, आपके वाई-फाई पासवर्ड को सार्वजनिक रूप से उपलब्ध टूल द्वारा लगभग 60 सेकंड से तीन मिनट में क्रैक किया जा सकता है।

हालांकि कुछ डिवाइस 152-बिट या 256-बिट WEP वेरिएंट की पेशकश करने आए, लेकिन यह WEP के अंतर्निहित एन्क्रिप्शन तंत्र की मूलभूत समस्याओं को हल करने में विफल रहा।

तो हाँ। चलिए अब ऐसा नहीं करते हैं।

वाई-फ़ाई प्रोटेक्टेड एक्सेस (WPA)

एक नए, अंतरिम मानक ने WEP की (कमी) सुरक्षा की समस्या को अस्थायी रूप से "पैच" करने की मांग की। वाई-फ़ाई प्रोटेक्टेड एक्सेस (WPA) नाम निश्चित रूप से लगता है अधिक सुरक्षित, इसलिए यह एक अच्छी शुरुआत है। हालांकि, WPA की शुरुआत पहले दूसरे, अधिक वर्णनात्मक नाम से हुई।

2004 के IEEE मानक में अनुसमर्थित, टेम्पोरल की इंटीग्रिटी प्रोटोकॉल (TKIP) एक गतिशील रूप से उत्पन्न, प्रति-पैकेट कुंजी का उपयोग करता है। भेजे गए प्रत्येक पैकेट में एक अद्वितीय अस्थायी 128-बिट कुंजी होती है, (देखें? वर्णनात्मक!) जो WEP की साझा कुंजी मैशिंग द्वारा लाए गए संबंधित-कुंजी हमलों की संवेदनशीलता को हल करती है।

टीकेआईपी अन्य उपायों को भी लागू करता है, जैसे संदेश प्रमाणीकरण कोड (मैक)। कभी-कभी चेकसम के रूप में जाना जाता है, एक मैक यह सत्यापित करने के लिए एक क्रिप्टोग्राफ़िक तरीका प्रदान करता है कि संदेशों को बदला नहीं गया है।

टीकेआईपी में, एक अमान्य मैक सत्र कुंजी की रीकीइंग को भी ट्रिगर कर सकता है। यदि एक्सेस प्वाइंट को एक मिनट के भीतर दो बार एक अमान्य मैक प्राप्त होता है, तो घुसपैठ की कोशिश को उस कुंजी को बदलकर काउंटर किया जा सकता है जिसे एक हमलावर क्रैक करने का प्रयास कर रहा है।

दुर्भाग्य से, मौजूदा हार्डवेयर के साथ संगतता बनाए रखने के लिए जो WPA "पैच" के लिए था, TKIP ने WEP - RC4 स्ट्रीम सिफर के समान अंतर्निहित एन्क्रिप्शन तंत्र के उपयोग को बरकरार रखा।

हालांकि यह निश्चित रूप से WEP की कमजोरियों में सुधार हुआ, TKIP अंततः नए हमलों के प्रति संवेदनशील साबित हुआ, जिसने WEP पर पिछले हमलों को बढ़ाया।

इन हमलों को तुलनात्मक रूप से निष्पादित करने में थोड़ा अधिक समय लगता है:उदाहरण के लिए, एक के मामले में बारह मिनट और दूसरे में 52 घंटे। हालांकि, यह पर्याप्त से अधिक है, यह मानने के लिए कि टीकेआईपी अब सुरक्षित नहीं है।

WPA, या TKIP, को तब से बहिष्कृत कर दिया गया है। तो चलिए अब ऐसा नहीं करते हैं।

जो हमें लाता है…

वाई-फाई संरक्षित एक्सेस II (WPA2)

एक पूरी तरह से नए नाम के साथ आने के प्रयास को खर्च करने के बजाय, बेहतर वाई-फाई प्रोटेक्टेड एक्सेस II (WPA2) मानक इसके बजाय एक नए अंतर्निहित सिफर का उपयोग करने पर केंद्रित है।

RC4 स्ट्रीम सिफर के बजाय, WPA2 अपने एन्क्रिप्शन प्रोटोकॉल का आधार बनाने के लिए उन्नत एन्क्रिप्शन स्टैंडर्ड (AES) नामक एक ब्लॉक सिफर को नियोजित करता है।

प्रोटोकॉल ही, संक्षिप्त रूप में CCMP, इसकी अधिकांश सुरक्षा को इसके लंबे नाम (मैं मजाक कर रहा हूँ) की लंबाई से खींचता है:काउंटर मोड सिफर ब्लॉक चेनिंग मैसेज ऑथेंटिकेशन कोड प्रोटोकॉल, जो काउंटर मोड CBC-MAC प्रोटोकॉल, या CCM मोड को छोटा करता है। प्रोटोकॉल, या सीसीएमपी। ?

सीसीएम मोड अनिवार्य रूप से कुछ अच्छे विचारों का एक संयोजन है। यह सीटीआर मोड, या काउंटर मोड के माध्यम से डेटा गोपनीयता प्रदान करता है। बहुत अधिक सरलीकृत करने के लिए, यह एक गिनती अनुक्रम के क्रमिक मानों को एन्क्रिप्ट करके सादा टेक्स्ट डेटा में जटिलता जोड़ता है जो दोहराता नहीं है।

CCM, CBC-MAC को भी एकीकृत करता है, जो MAC के निर्माण के लिए एक ब्लॉक सिफर विधि है।

एईएस अपने आप में अच्छी स्थिति में है। एईएस विनिर्देश 2001 में यूएस नेशनल इंस्टीट्यूट ऑफ स्टैंडर्ड एंड टेक्नोलॉजी (एनआईएसटी) द्वारा स्थापित किया गया था। उन्होंने पांच साल की प्रतिस्पर्धी चयन प्रक्रिया के बाद अपनी पसंद बनाई, जिसके दौरान एल्गोरिथम डिजाइन के पंद्रह प्रस्तावों का मूल्यांकन किया गया।

इस प्रक्रिया के परिणामस्वरूप, रिजेंडेल (डच) नामक सिफर के एक परिवार का चयन किया गया, और इनमें से एक सबसेट एईएस बन गया।

दो दशकों के बेहतर हिस्से के लिए, एईएस का उपयोग हर दिन इंटरनेट यातायात के साथ-साथ यू.एस. सरकार में वर्गीकृत जानकारी के कुछ स्तरों की सुरक्षा के लिए किया गया है।

जबकि एईएस पर संभावित हमलों का वर्णन किया गया है, वास्तविक दुनिया के उपयोग में अभी तक कोई भी व्यावहारिक साबित नहीं हुआ है। सार्वजनिक ज्ञान में एईएस पर सबसे तेज़ हमला एक कुंजी-पुनर्प्राप्ति हमला है जो लगभग चार के कारक द्वारा क्रूर-मजबूर एईएस पर सुधार हुआ है। इसमें कितना समय लगेगा? कुछ अरबों साल।

वाई-फाई संरक्षित एक्सेस III (WPA3)

WPA त्रयी की अगली किस्त 1 जुलाई, 2020 से नए उपकरणों के लिए आवश्यक है। WPA2 की सुरक्षा को और बढ़ाने की उम्मीद है, WPA3 मानक शब्द सूची या शब्दकोश हमलों के लिए अधिक लचीला होने के द्वारा पासवर्ड सुरक्षा में सुधार करना चाहता है।

अपने पूर्ववर्तियों के विपरीत, WPA3 भी आगे की गोपनीयता की पेशकश करेगा। यह पहले से आदान-प्रदान की गई जानकारी की सुरक्षा का काफी लाभ जोड़ता है, भले ही एक दीर्घकालिक गुप्त कुंजी से समझौता किया गया हो।

साझा कुंजियों को स्थापित करने के लिए असममित कुंजियों का उपयोग करके TLS जैसे प्रोटोकॉल द्वारा आगे की गोपनीयता पहले से ही प्रदान की जाती है। आप इस पोस्ट में टीएलएस के बारे में अधिक जान सकते हैं।

चूंकि WPA2 को बहिष्कृत नहीं किया गया है, इसलिए WPA2 और WPA3 दोनों ही वाई-फाई सुरक्षा के लिए आपकी शीर्ष पसंद बने हुए हैं।

यदि अन्य अच्छे नहीं हैं, तो वे अभी भी आसपास क्यों हैं?

आप सोच रहे होंगे कि आपका एक्सेस प्वाइंट आपको WPA2 या WPA3 के अलावा कोई विकल्प चुनने की अनुमति क्यों देता है। संभावित कारण यह है कि आप लीगेसी हार्डवेयर का उपयोग कर रहे हैं, जिसे तकनीकी लोग आपकी माँ का राउटर कहते हैं।

चूंकि WEP और WPA का बहिष्करण हाल ही में हुआ है, इसलिए बड़े संगठनों के साथ-साथ आपके माता-पिता के घर में भी पुराने हार्डवेयर को ढूंढना संभव है जो अभी भी इन प्रोटोकॉल का उपयोग करते हैं। यहां तक कि नए हार्डवेयर को भी इन पुराने प्रोटोकॉल का समर्थन करने के लिए व्यवसाय की आवश्यकता हो सकती है।

जबकि मैं आपको एक चमकदार नए टॉप-ऑफ़-द-लाइन वाई-फाई उपकरण में निवेश करने के लिए मनाने में सक्षम हो सकता हूं, अधिकांश संगठन एक अलग कहानी हैं। दुर्भाग्य से, कई अभी तक ग्राहकों की जरूरतों को पूरा करने और उस निचली रेखा को बढ़ाने में साइबर सुरक्षा की महत्वपूर्ण भूमिका से परिचित नहीं हैं।

इसके अतिरिक्त, नए प्रोटोकॉल पर स्विच करने के लिए नए आंतरिक हार्डवेयर या फ़र्मवेयर अपग्रेड की आवश्यकता हो सकती है। विशेष रूप से बड़े संगठनों में जटिल प्रणालियों पर, उपकरणों को अपग्रेड करना आर्थिक या रणनीतिक रूप से कठिन हो सकता है।

अपनी वाई-फ़ाई सुरक्षा बढ़ाएँ

यदि यह एक विकल्प है, तो WPA2 या WPA3 चुनें। साइबर सुरक्षा एक ऐसा क्षेत्र है जो दिन-ब-दिन विकसित होता है, और अतीत में फंसने के गंभीर परिणाम हो सकते हैं।

यदि आप WPA2 या WPA3 का उपयोग नहीं कर सकते हैं, तो अतिरिक्त सुरक्षा उपाय करने के लिए अपना सर्वश्रेष्ठ प्रयास करें।

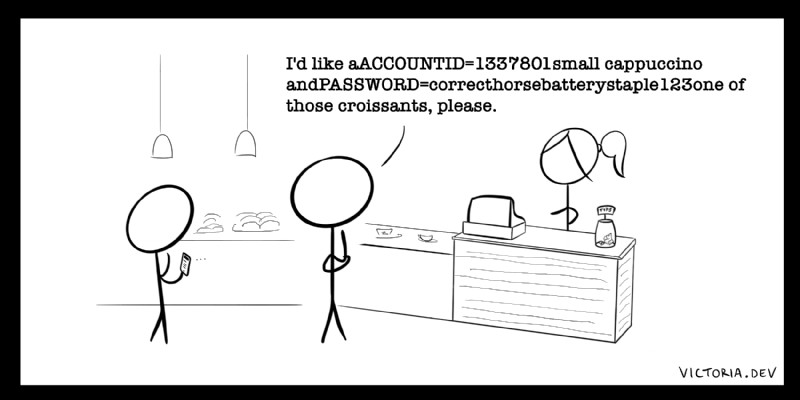

वर्चुअल प्राइवेट नेटवर्क (वीपीएन) का उपयोग करना आपके हिरन के लिए सबसे अच्छा धमाका है। वीपीएन का उपयोग करना एक अच्छा विचार है, इससे कोई फर्क नहीं पड़ता कि आपके पास किस प्रकार का वाई-फाई एन्क्रिप्शन है। खुले वाई-फाई (कॉफी की दुकानों) पर और WEP का उपयोग करने पर, वीपीएन के बिना जाना गैर-जिम्मेदाराना है।

जैसे ही आप अपना दूसरा कैपुचीनो ऑर्डर करते हैं, यह आपके बैंक विवरण को चिल्लाने जैसा है।

एक वीपीएन प्रदाता चुनें जो एक किल स्विच जैसी सुविधा प्रदान करता है जो आपके वीपीएन के डिस्कनेक्ट होने पर आपके नेटवर्क ट्रैफ़िक को अवरुद्ध कर देता है। यह आपको खुले वाई-फाई या WEP जैसे असुरक्षित कनेक्शन पर गलती से सूचना प्रसारित करने से रोकता है। मैंने इस पोस्ट में अपना वीपीएन चुनने के लिए अपने शीर्ष तीन विचारों के बारे में और लिखा।

जब संभव हो, सुनिश्चित करें कि आप केवल उन ज्ञात नेटवर्क से कनेक्ट हैं जिन्हें आप या आपका संगठन नियंत्रित करते हैं।

कई साइबर सुरक्षा हमलों को तब अंजाम दिया जाता है जब पीड़ित एक नकली सार्वजनिक वाई-फाई एक्सेस प्वाइंट से जुड़ते हैं, जिसे एक दुष्ट जुड़वां हमला या वाई-फाई फ़िशिंग भी कहा जाता है।

ये नकली हॉटस्पॉट सार्वजनिक रूप से सुलभ कार्यक्रमों और उपकरणों का उपयोग करके आसानी से बनाए जाते हैं। एक वीपीएन इन हमलों से होने वाले नुकसान को कम करने में भी मदद कर सकता है, लेकिन जोखिम न लेना हमेशा बेहतर होता है।

यदि आप अक्सर यात्रा करते हैं, तो एक पोर्टेबल हॉटस्पॉट खरीदने पर विचार करें जो सेल्युलर डेटा प्लान का उपयोग करता है, या आपके सभी उपकरणों के लिए डेटा सिम कार्ड का उपयोग करता है।

सिर्फ एक्रोनिम्स से कहीं अधिक

WEP, WPA, WPA2 और WPA3 का अर्थ समान अक्षरों के समूह से कहीं अधिक है - कुछ मामलों में, यह अरबों वर्षों का अंतर है और लगभग 60 सेकंड का अंतर है।

अब और अधिक समय के लिए, मुझे आशा है कि मैंने आपको आपके वाई-फाई की सुरक्षा और आप इसे कैसे बेहतर बना सकते हैं, इसके बारे में कुछ नया सिखाया है!

अगर आपको यह पोस्ट अच्छी लगी हो तो मुझे जानना अच्छा लगेगा। मेरे साथ उन हज़ारों लोगों से जुड़ें जो मेरे साथ विक्टोरिया.देव पर सीखते हैं! अधिक प्रोग्रामिंग, साइबर सुरक्षा, और कार्टून डैड चुटकुलों के लिए आरएसएस पर जाएं या सदस्यता लें।