वाईफाई के बिना दुनिया की कल्पना करो। हम अभी भी इंटरनेट से जुड़ने के लिए ईथरनेट केबल के लंबे तारों का उपयोग कर रहे होंगे।

वाईफाई ने हमारे जीवन को कितना आसान बना दिया है, इस बारे में कोई बहस नहीं है। अब हम कॉफी की दुकानों, मेट्रो स्टेशनों और लगभग कहीं भी जाने पर इंटरनेट से जुड़ सकते हैं।

हालाँकि, ईथरनेट की तुलना में वाईफाई भी एक कमजोर नेटवर्क है। जब तक इसे ठीक से सुरक्षित न किया जाए, Wireshark जैसे टूल का उपयोग करके बीच-बीच में हमले करना आसान है।

उदाहरण के लिए, यदि आप किसी स्टारबक्स नेटवर्क से जुड़े हैं, तो उस नेटवर्क से जुड़ा कोई भी व्यक्ति हर दूसरे व्यक्ति के नेटवर्क ट्रैफ़िक को देख सकता है।

जब तक आप वीपीएन का उपयोग नहीं करते हैं या वेबसाइट एचटीटीपीएस का उपयोग नहीं करती है, तब तक आपका डेटा (पासवर्ड और क्रेडिट कार्ड विवरण सहित) पूरे नेटवर्क को दिखाई देगा।

यदि आप किसी कंपनी के लिए काम कर रहे हैं, तो संभावना है कि वे भी वाईफाई नेटवर्क का उपयोग करते हैं। क्या आपने सोचा है कि यह कितना सुरक्षित है? क्या आप जानते हैं कि पार्किंग में मौजूद कोई व्यक्ति आपके नेटवर्क से जुड़ा है और आपकी कंपनी के गोपनीय डेटा को कैप्चर कर रहा है?

Wireshark और Aircrack जैसे टूल के साथ, आप अपने वाईफाई नेटवर्क का सुरक्षा ऑडिट कर सकते हैं। जबकि Wireshark आपको यह देखने में मदद कर सकता है कि आपके नेटवर्क पर क्या हो रहा है, Aircrack एक आक्रामक उपकरण है जो आपको हमला करने और WiFi नेटवर्क तक पहुंच प्राप्त करने देता है।

एक नेटवर्क के खिलाफ बचाव के लिए हमेशा एक हमलावर की तरह सोचना सबसे अच्छा तरीका रहा है। Aircrack के साथ काम करना सीखकर, आप सटीक कदमों को समझने में सक्षम होंगे कि एक हमलावर आपके नेटवर्क तक पहुंच प्राप्त करने के लिए क्या कदम उठाएगा। फिर आप यह सुनिश्चित करने के लिए अपने नेटवर्क का सुरक्षा ऑडिट कर सकते हैं कि यह असुरक्षित नहीं है।

एक त्वरित सुझाव:मैं किसी भी तरह से अवैध आक्रामक उपकरणों के उपयोग को प्रोत्साहित नहीं कर रहा हूं। यह ट्यूटोरियल पूरी तरह से शैक्षिक है और आपके नेटवर्क को बेहतर ढंग से बचाने में आपकी मदद करने के लिए है।

इससे पहले कि हम Aircrack को विस्तार से देखें, यहां कुछ शर्तें दी गई हैं जिन्हें आपको जानना चाहिए।

- पहुंच बिंदु — वह वाई-फ़ाई नेटवर्क जिससे आप कनेक्ट करना चाहते हैं।

- एसएसआईडी — पहुंच बिंदु का नाम। उदाहरण के लिए, "स्टारबक्स"।

- फ़ाइल को पैक करें — पैकेट कैप्चर फ़ाइल। नेटवर्क पर कैप्चर किए गए पैकेट शामिल हैं। Wireshark और Nessus सहित टूल के लिए सामान्य प्रारूप।

- वायर्ड समतुल्य गोपनीयता (WEP) — वायरलेस नेटवर्क के लिए सुरक्षा एल्गोरिदम।

- वाई-फ़ाई सुरक्षित पहुंच (WPA और WPA2) — WEP की तुलना में मजबूत सुरक्षा एल्गोरिदम।

- आईईईई 802.11 — वायरलेस लोकल एरिया नेटवर्क (LAN) प्रोटोकॉल।

- मॉनिटर मोड — राउटर या एक्सेस प्वाइंट से कनेक्ट किए बिना नेटवर्क पैकेट को हवा में कैप्चर करना।

मैंने हाल ही में शीर्ष 100 शर्तों पर एक पोस्ट लिखी है जिसे आपको एक पैठ परीक्षक के रूप में जानना चाहिए। यदि आप रुचि रखते हैं तो आप इसे देख सकते हैं।

एयरक्रैक-एनजी क्या है?

एयरक्रैक एक सॉफ्टवेयर सूट है जो वायरलेस नेटवर्क पर हमला करने और बचाव करने में आपकी मदद करता है।

एयरक्रैक एक उपकरण नहीं है, बल्कि उपकरणों का एक पूरा संग्रह है, जिनमें से प्रत्येक एक विशिष्ट कार्य करता है। इन टूल में डिटेक्टर, पैकेट स्निफ़र, WEP/WPA क्रैकर, इत्यादि शामिल हैं।

Aircrack का मुख्य उद्देश्य पैकेट को कैप्चर करना और पासवर्ड को क्रैक करने के लिए उनमें से हैश को पढ़ना है। एयरक्रैक लगभग सभी नवीनतम वायरलेस इंटरफेस का समर्थन करता है।

Aircrack ओपन-सोर्स है, और Linux, FreeBSD, macOS, OpenBSD और Windows प्लेटफॉर्म पर काम कर सकता है।

Aircrack-ng में 'NG' का अर्थ "नई पीढ़ी" है। Aircrack-ng, Aircrack नामक पुराने टूल का अपडेटेड वर्जन है। Aircrack भी Kali Linux में पहले से इंस्टॉल आता है.

वाईफ़ाई अडैप्टर

इससे पहले कि हम Aircrack के साथ काम करना शुरू करें, आपको एक WiFi अडैप्टर की आवश्यकता होगी। Aircrack केवल एक वायरलेस नेटवर्क इंटरफ़ेस नियंत्रक के साथ काम करता है जिसका ड्राइवर कच्चे निगरानी मोड का समर्थन करता है और 802.11a, 802.11b, और 802.11g ट्रैफ़िक को सूंघ सकता है।

विशिष्ट वाईफाई एडेप्टर (आमतौर पर आपके कंप्यूटर के साथ अंतर्निहित) में अन्य नेटवर्क से ट्रैफ़िक की निगरानी करने की क्षमता नहीं होती है। आप उनका उपयोग केवल वाईफाई एक्सेस प्वाइंट से कनेक्ट करने के लिए कर सकते हैं।

एक एयरक्रैक संगत वाईफाई एडेप्टर के साथ, आप 'मॉनिटर मोड' को सक्षम कर सकते हैं जिसके साथ आप उन नेटवर्क से ट्रैफ़िक को सूँघ सकते हैं जिनसे आप कनेक्ट नहीं हैं। फिर आप उस कैप्चर किए गए डेटा का उपयोग उस नेटवर्क के पासवर्ड को क्रैक करने के लिए कर सकते हैं।

काली लिनक्स के साथ संगत वाईफाई एडेप्टर की सूची यहां देखें।

Aircrack Tools

अब जबकि आप जानते हैं कि आप Aircrack के साथ क्या कर सकते हैं, आइए इसके प्रत्येक टूल पर एक नज़र डालते हैं।

Airmon-ng

Airmon-ng एक स्क्रिप्ट है जो आपके नेटवर्क इंटरफेस कार्ड को मॉनिटर मोड में डालती है। एक बार यह सक्षम हो जाने के बाद, आपको एक्सेस प्वाइंट से कनेक्ट या प्रमाणित किए बिना नेटवर्क पैकेट कैप्चर करने में सक्षम होना चाहिए।

आप airmon-ng . कमांड का उपयोग कर सकते हैं नेटवर्क इंटरफेस और airmon-ng start <interface name> . को सूचीबद्ध करने के लिए मॉनिटर मोड में इंटरफेस शुरू करने के लिए।

# airmon-ng start wlan0

PID Name

718 NetworkManager

870 dhclient

1104 avahi-daemon

1105 avahi-daemon

1115 wpa_supplicant

PHY Interface Driver Chipset

phy0 wlan0 ath9k_htc Atheros Communications, Inc. AR9271 802.11n

(mac80211 monitor mode vif enabled for [phy0]wlan0 on [phy0]wlan0mon)

(mac80211 station mode vif disabled for [phy0]wlan0

उपरोक्त उदाहरण में, आप देख सकते हैं कि नेटवर्क इंटरफ़ेस wlan0 wlan0mon . में बदल दिया गया है —अर्थात इसके लिए मॉनिटर मोड को सक्षम कर दिया गया है।

Airodump-ng

Airodump-ng एक पैकेट कैप्चर यूटिलिटी है जो आगे के विश्लेषण के लिए कच्चे डेटा पैकेट को कैप्चर और सेव करती है। यदि आपके पास आपके कंप्यूटर से जुड़ा GPS रिसीवर है, तो airodump-ng एक्सेस पॉइंट के निर्देशांक भी प्राप्त कर सकता है।

airmon-ng का उपयोग करके मॉनिटर मोड को सक्षम करने के बाद, आप airodump का उपयोग करके पैकेट कैप्चर करना शुरू कर सकते हैं। कमांड चलाना airodump-ng उपलब्ध पहुंच बिंदुओं को सूचीबद्ध करेगा। ESSID (या SSID) वायरलेस नेटवर्क का नाम है।

# airodump-ng

CH 9 ][ Elapsed: 1 min ][ 2007-04-26 17:41 ][ WPA handshake: 00:14:6C:7E:40:80

BSSID PWR RXQ Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID

00:09:5B:1C:AA:1D 11 16 10 0 0 11 54. OPN NETGEAR

00:14:6C:7A:41:81 34 100 57 14 1 9 11e WEP WEP bigbear

00:14:6C:7E:40:80 32 100 752 73 2 9 54 WPA TKIP PSK teddy

BSSID STATION PWR Rate Lost Packets Notes Probes

00:14:6C:7A:41:81 00:0F:B5:32:31:31 51 36-24 2 14

(not associated) 00:14:A4:3F:8D:13 19 0-0 0 4 mossy

00:14:6C:7A:41:81 00:0C:41:52:D1:D1 -1 36-36 0 5

00:14:6C:7E:40:80 00:0F:B5:FD:FB:C2 35 54-54 0 99 teddyAircrack-ng

एक बार जब आप airodump-ng का उपयोग करके पर्याप्त पैकेट प्राप्त कर लेते हैं, तो आप aircrack-ng का उपयोग करके कुंजी को क्रैक कर सकते हैं। WEP / WPA कुंजी को तोड़ने के लिए Aircrack सांख्यिकीय, पाशविक बल और शब्दकोश हमलों का उपयोग करता है।

Aircrack-ng 1.4

[00:00:03] 230 keys tested (73.41 k/s)

KEY FOUND! [ biscotte ]

Master Key : CD D7 9A 5A CF B0 70 C7 E9 D1 02 3B 87 02 85 D6

39 E4 30 B3 2F 31 AA 37 AC 82 5A 55 B5 55 24 EE

Transcient Key : 33 55 0B FC 4F 24 84 F4 9A 38 B3 D0 89 83 D2 49

73 F9 DE 89 67 A6 6D 2B 8E 46 2C 07 47 6A CE 08

AD FB 65 D6 13 A9 9F 2C 65 E4 A6 08 F2 5A 67 97

D9 6F 76 5B 8C D3 DF 13 2F BC DA 6A 6E D9 62 CD

EAPOL HMAC : 52 27 B8 3F 73 7C 45 A0 05 97 69 5C 30 78 60 BD

यह ध्यान रखना महत्वपूर्ण है कि कुंजी को क्रैक करने के लिए आपको पर्याप्त पैकेट की आवश्यकता है। इसके अलावा, एयरक्रैक-एनजी नेटवर्क पैकेट से चाबियों को क्रैक करने के लिए परिष्कृत एल्गोरिदम का उपयोग करता है।

यदि आप इस बारे में अधिक जानने में रुचि रखते हैं कि Aircrack यह कैसे करता है, तो यह एक अच्छा प्रारंभिक बिंदु होगा।

Aireplay-ng

वायरलेस नेटवर्क पर कृत्रिम ट्रैफ़िक बनाने के लिए Aireplay-ng का उपयोग किया जाता है। Aireplay या तो एक लाइव नेटवर्क से ट्रैफ़िक कैप्चर कर सकता है या किसी मौजूदा Pcap फ़ाइल से पैकेट का उपयोग नेटवर्क में इंजेक्ट करने के लिए कर सकता है।

एयरप्ले-एनजी के साथ, आप नकली प्रमाणीकरण, पैकेट इंजेक्शन, कैफ-लट्टे हमले आदि जैसे हमले कर सकते हैं।

Cafe Latte अटैक आपको क्लाइंट डिवाइस से WEP कुंजी प्राप्त करने की अनुमति देता है। आप क्लाइंट से ARP पैकेट कैप्चर करके, उसमें हेरफेर करके और फिर क्लाइंट को वापस भेजकर ऐसा कर सकते हैं।

क्लाइंट तब एक पैकेट उत्पन्न करेगा जिसे एयरोडम्प-एनजी द्वारा कैप्चर किया जा सकता है। अंत में, एयरक्रैक-एनजी का उपयोग संशोधित पैकेट वाले WEP कुंजी फॉर्म को क्रैक करने के लिए किया जा सकता है।

एयरबेस-एनजी

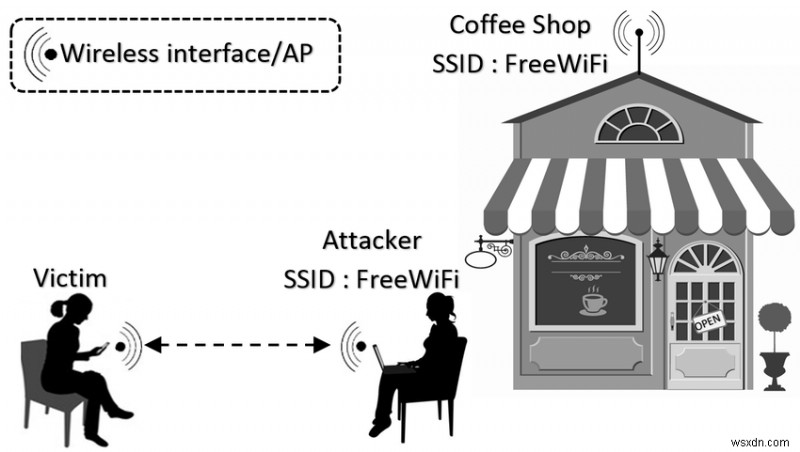

एयरबेस-एनजी का उपयोग हमलावर के कंप्यूटर को एक दुष्ट एक्सेस प्वाइंट में बदलने के लिए किया जाता है, जिससे दूसरे लोग जुड़ सकें।

Airbase का उपयोग करके, आप एक वैध पहुंच बिंदु होने का दिखावा कर सकते हैं और आपके सिस्टम से कनेक्ट होने वाले उपकरणों पर बीच-बीच में हमले कर सकते हैं।

इस हमले को "ईविल ट्विन अटैक . भी कहा जाता है " यह मानते हुए कि आप स्टारबक्स में हैं और उनके वाई-फ़ाई से कनेक्ट करने की कोशिश कर रहे हैं, एक हमलावर उसी नाम से एक और एक्सेस पॉइंट बना सकता है (आमतौर पर बेहतर सिग्नल स्ट्रेंथ के साथ) जिससे आपको लगता है कि एक्सेस पॉइंट स्टारबक्स का है।

नियमित उपयोगकर्ताओं के लिए वैध पहुंच बिंदु और दुष्ट पहुंच बिंदु के बीच अंतर करना कठिन है। इसलिए दुष्ट जुड़वां हमला आज भी हमारे सामने आए सबसे खतरनाक वायरलेस हमलों में से एक है।

इनके अलावा, आपके लिए Aircrack शस्त्रागार में उपयोग करने के लिए कुछ और उपकरण हैं।

- पैकेटफोर्ज-एनजी — इंजेक्शन के लिए एन्क्रिप्टेड पैकेट बनाने के लिए उपयोग किया जाता है।

- एयरडेकैप-एनजी — एयरक्रैक-एनजी के साथ कुंजी को क्रैक करने के बाद WEP/WPA एन्क्रिप्टेड कैप्चर फ़ाइलों को डिक्रिप्ट करता है। यह आपको उपयोगकर्ता नाम, पासवर्ड और अन्य संवेदनशील डेटा तक पहुंच प्रदान करेगा।

- एरोलिब-एनजी — डेटाबेस में पूर्व-गणना किए गए WPA/WPA2 पासफ़्रेज़ को संग्रहीत करता है। पासवर्ड क्रैक करते समय एयरक्रैक-एनजी के साथ प्रयोग किया जाता है।

- Airtun-ng — आभासी सुरंग इंटरफेस बनाता है।

सारांश

वाईफाई की बदौलत दुनिया एक अधिक जुड़ी हुई जगह है। हम लगभग हर एक दिन वाईफाई के लाभों का आनंद लेते हैं। इसके सभी लाभों के साथ, यह एक संवेदनशील नेटवर्क भी है जो हमारी निजी जानकारी को उजागर करने में सक्षम है, अगर हम सावधान नहीं हैं।

आशा है कि इस लेख ने आपको वाईफाई सुरक्षा और एयरक्रैक को विस्तार से समझने में मदद की है। Aircrack के बारे में अधिक जानने के लिए, उनकी आधिकारिक विकि देखें।

यह लेख पसंद आया? मेरे न्यूज़लेटर में शामिल हों और प्रत्येक सोमवार को आपके ईमेल पर भेजे गए मेरे लेखों और वीडियो का सारांश प्राप्त करें। आप यहां मेरा ब्लॉग ढूंढ़ सकते हैं .