डेटा की मात्रा हर पल तेजी से बढ़ रही है और इसलिए आकस्मिक प्रकटीकरण का जोखिम भी है। उनके आकार के बावजूद, संगठनों के पास संवेदनशील जानकारी का बड़ा हिस्सा होता है। समय-समय पर हमें संगठन की सुरक्षा से समझौता किए जाने के बारे में सुनने को मिलता है। ऐसा क्यों होता है? इससे भी बदतर यह है कि कुछ संगठनों के पास हमारे विवरण भी होते हैं, और डेटा प्रबंधन में उनकी अनाड़ीपन भविष्य में हमारे लिए समस्याग्रस्त हो सकती है।

ऐसे कई उदाहरण हैं जो स्पष्ट रूप से कुछ प्रमुख खामियों को दर्शाते हैं जिन पर संगठनों को प्राथमिकता से काम करने की आवश्यकता है! प्रौद्योगिकी, बुनियादी ढांचे और जनशक्ति से सुसज्जित होने के बावजूद, वे कई पहलुओं में पीछे हैं। इसके अलावा, किसी भी बड़े ब्रेक आउट के बाद, वे कमजोरियों के बारे में खुलने के बजाय खुद को ढंकते हुए दिखाई देते हैं, जिससे वे बैठे हुए बतख बन जाते हैं। इसने निश्चित रूप से विभिन्न क्षेत्र विशेषज्ञों का ध्यान खींचा है जो सोचते हैं कि इसके लिए एक नहीं बल्कि कई कारक जिम्मेदार हैं। आश्चर्य है कि वे क्या हैं? इस ब्लॉग को अंत तक पढ़ें और अपनी जिज्ञासा शांत करें!

डेवलपर प्रशिक्षण से वंचित

संस्थाएं रोज नए-नए आवेदन लेकर आ रही हैं। कुछ एप्लिकेशन स्क्रैच से बनाए जा रहे हैं और कुछ दूसरों के कोड को ट्वीव करके तैयार किए गए हैं। जब उनमें से बहुत से विकास होते हैं, तो ट्रैक रखना काफी मुश्किल हो जाता है और इसी तरह सर्वोत्तम सुरक्षा प्रथाओं का कार्यान्वयन भी होता है। यह विकसित किए गए प्रत्येक एप्लिकेशन को हमलों के प्रति संवेदनशील बनाता है। समस्या को कम करने के लिए, संगठनों को सामूहिक रूप से आगे आने और अपने पेशेवरों को प्रशिक्षित करने की आवश्यकता है ताकि बिना किसी परेशानी के खतरों को समाप्त किया जा सके।

जरूर पढ़ें: कैसे छोटे व्यवसाय उपलब्ध संसाधनों के साथ साइबर सुरक्षा में सुधार कर सकते हैं

पहले से परीक्षण की गई तकनीकों पर बहुत अधिक निर्भरता

जीवन की भागदौड़ में, हम में से हर कोई कुछ नया करने की कोशिश करने से पीछे हट जाता है। हम जोखिम लेने से डरते हैं और अपने नियमित लक्ष्यों पर टिके रहते हैं। यह सुनिश्चित करने के लिए कि हमें कहीं भी दोष नहीं दिया गया है, हम पहले से विकसित एप्लिकेशन और सॉफ़्टवेयर का उपयोग करना जारी रखते हैं ताकि हमारे काम में बाधा न आए। इन आवेदनों पर पूरी तरह भरोसा नहीं किया जा सकता है। कुछ समय में, उन्हें भी उन्नयन की आवश्यकता होती है, तो क्यों न कार्यभार संभालें और कुछ ऐसी प्रथाओं के साथ आएं जो हमें लंबे समय में बचा सकें! कोई रास्ता नहीं है, या तो हम अपनी तकनीक विकसित कर सकते हैं या पुरानी प्रथाओं और सॉफ्टवेयर का उपयोग करके जोखिम में रह सकते हैं।

संघर्ष से बचने का प्रयास करें

यह देखा गया है कि जब कुछ खतरों की पहचान की जाती है, तो टीमों को उन्हें ठीक करने के लिए काफी समय देना पड़ता है। इसका मतलब है कि वे या तो खतरे को नजरअंदाज करते हुए आगे काम कर सकते हैं या टीम को विभाजित कर सकते हैं ताकि इसे ठीक किया जा सके। दोनों ही स्थितियों में काम से समझौता हो जाता है। यह टीम और प्रबंधन के बीच संघर्ष का कारण बन सकता है। इससे बचने के लिए, टीम केवल निर्धारित समय के भीतर उत्पाद की डिलीवरी करती है और बाकी को रखरखाव विभाग पर छोड़ देती है। अगर हम वास्तव में इस मुद्दे को दूर करना चाहते हैं, तो अनुभवी पेशेवरों के एक अलग विभाग द्वारा सुरक्षा का ध्यान रखा जाना चाहिए।

इस बात से इंकार करना कि उनका डेटा खतरे के लिए अतिसंवेदनशील है

अधिकांश संगठनों का मानना है कि उनके पास ऐसा कोई डेटा नहीं है जो दूसरों के लिए उपयोगी हो। और यहीं वे गलत हैं! डेटा का हर बिट असुरक्षित है और चोरी होने का खतरा है क्योंकि इन दिनों हैकर्स आपके डेटा के प्रकार के बारे में चिंतित नहीं हैं। वे आपके डेटा को बंधक के रूप में रखने और उसी से लाभ प्राप्त करने की ओर अधिक इच्छुक हैं। इसलिए, यह न सोचें कि आपकी जानकारी बेकार है और इसे सुरक्षित करने के उपाय करें।

केवल महत्वपूर्ण सर्वर सुरक्षित करना

आईटी पेशेवर अक्सर भूल जाते हैं कि उनके सभी सिस्टम जुड़े हुए हैं और पूरी श्रृंखला प्रशासक के नियंत्रण में है। इसलिए, जो कोई भी वहां अपना रास्ता ढूंढता है वह नेटवर्क में सब कुछ एक्सेस या शोषण कर सकता है। यह भी देखा गया है कि कई संगठन लागत कम करने के लिए सुरक्षा परीक्षण, सूचना सुरक्षा बजट और अन्य सुरक्षा उपायों की उपेक्षा करते हैं। हां, कुछ न करने से बेहतर है, लेकिन वैसे भी काफी नहीं है। बाद में शोषण से बचने के लिए, हम अंतिम सुरक्षा के लिए महत्वपूर्ण सर्वर के बजाय सभी नोड्स को शामिल कर सकते हैं।

पासवर्ड हैंडलिंग

आईटी फर्मों में अपने सिस्टम को सुरक्षित करने के लिए सबसे अजीब पासवर्ड का उपयोग करना एक आम बात है। वे कुछ नंबरों और विशेष वर्णों के साथ अपनी कंपनी के नाम या उपयोगकर्ता के नाम का उपयोग करते हैं और उम्मीद करते हैं कि उनका डेटा सुरक्षित रहेगा। यह पागल है! ज्यादातर समय, सुरक्षा भंग करने वाला संगठन के अंदर होता है और आपके बारे में काफी कुछ जानता है। हम अभी भी हमलों से बच नहीं सकते हैं, लेकिन हम कम से कम हैकर्स और क्रैकर्स के काम को थोड़ा मुश्किल बनाने की कोशिश कर सकते हैं। इसलिए, अपने पासवर्ड बुद्धिमानी से चुनें!

बिना उचित योजना के घर से काम करने की अनुमति

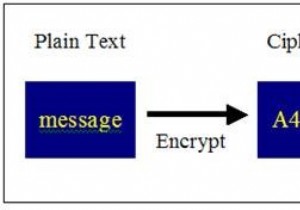

वर्क फ्रॉम होम सुविधा कर्मचारियों और नियोक्ताओं दोनों के लिए वरदान की तरह है, लेकिन इसकी अनुमति देना संगठन के सबसे बड़े दुःस्वप्न को वास्तविकता में बदलने की क्षमता रखता है। इसके पीछे कारण यह है कि नियोक्ता निश्चित रूप से संबंधित पार्टी के साथ जानकारी साझा करने के लिए किसी भी नेटवर्क से जुड़ेगा, लेकिन अगर संचार एन्क्रिप्शन के बिना हो रहा है, तो यह हैकर को डेटा चोरी करने के लिए कहने जैसा है। हम वर्क फ्रॉम होम नीति के खिलाफ नहीं हैं, लेकिन पर्याप्त तैयारी के बाद ही इसकी अनुमति दी जानी चाहिए!

सभी के लिए एक निश्चित प्रकार की सुरक्षा लागू करना

क्या नेटवर्क में सभी सिस्टम समान हैं? नहीं, और इस प्रकार यह सोचना कि एक विशिष्ट प्रकार का सुरक्षा कवच पर्याप्त होगा, मूर्खता से कम नहीं है। अगर हम डेटा उल्लंघनों से बचने के लिए गंभीरता से तैयारी कर रहे हैं तो हमें इससे आगे सोचना होगा। विशेष रूप से डेटा सुरक्षा नीतियां बनाना और लागू करना उसी की ओर पहला कदम हो सकता है।

ये कई कारणों में से कुछ थे जो संगठनों को आसान लक्ष्य बनाते हैं। अपने विचार हमें कमेंट सेक्शन में बताना न भूलें।