यह लेख मेरे नए प्लूरलसाइट कोर्स, "ऑन-प्रिमाइसेस रिसोर्सेज को आपके एडब्ल्यूएस इन्फ्रास्ट्रक्चर से जोड़ना" के भाग से रूपांतरित किया गया था।

क्या आपको कभी-कभी उन संसाधनों से जुड़ने की आवश्यकता होती है जो आपने Amazon वेब सेवाओं पर चला रहे हैं? SSH का उपयोग करके अपने सार्वजनिक EC2 उदाहरणों तक पहुँचना और अपने S3 डेटा को एन्क्रिप्ट करना, सभी उद्देश्यों और उद्देश्यों के लिए पर्याप्त सुरक्षित है। लेकिन बैक-एंड आरडीएस डेटाबेस इंस्टेंस में आने या एडब्ल्यूएस-आधारित डेटा के साथ काम करने के बारे में क्या है जो सार्वजनिक नहीं है? ऐसे सभी कारण हैं जिनकी वजह से व्यवस्थापक ऐसे संसाधनों को आम जनता की पहुंच से दूर रखते हैं। लेकिन अगर आप जरूरत पड़ने पर उन तक नहीं पहुंच पाते हैं, तो वे आपका क्या भला कर सकते हैं?

इसलिए आपको अपने सामान की सुरक्षा करने वाले ACL और सुरक्षा समूहों के आसपास एक सुरक्षित और विश्वसनीय तरीका खोजने की आवश्यकता होगी। प्लूरलसाइट पर अपने "कनेक्टिंग ऑन-प्रिमाइसेस रिसोर्सेज टू योर एडब्ल्यूएस इन्फ्रास्ट्रक्चर" कोर्स में मैं एक समाधान शामिल करता हूं, वह है डायरेक्ट कनेक्ट। लेकिन अगर Direct Connect का प्राइस टैग आपकी कंपनी के लिए बजट-बस्टर है, तो किसी तरह की VPN टनल काम कर सकती है।

वर्चुअल प्राइवेट नेटवर्क क्या है?

वर्चुअल प्राइवेट नेटवर्क (वीपीएन) का उपयोग अक्सर प्रतिबंधित नेटवर्क गतिविधि या अनाम ब्राउज़िंग की अनुमति देने के लिए किया जाता है। लेकिन यह लेख इस बारे में नहीं है।

एक वीपीएन एक पॉइंट-टू-पॉइंट कनेक्शन है जो आपको सार्वजनिक नेटवर्क पर दो साइटों के बीच डेटा को सुरक्षित रूप से स्थानांतरित करने देता है। प्रभावी रूप से, एक सुरंग को भौगोलिक दृष्टि से अलग दो निजी साइटों को एक एकल निजी नेटवर्क में संयोजित करने के लिए डिज़ाइन किया जा सकता है। हमारे संदर्भ में, इसका मतलब होगा कि आपके स्थानीय कार्यालय नेटवर्क को AWS VPC से जोड़ना जो आपके निजी संसाधनों को होस्ट कर रहा है।

ऐसा करने के दो तरीके हैं:

- एडब्ल्यूएस वर्चुअल प्राइवेट गेटवे के शीर्ष पर निर्मित एक प्रबंधित वीपीएन कनेक्शन

- अपने स्वयं के वीपीएन का उपयोग करना।

यह लेख इसे स्वयं करने की विधि पर केंद्रित होगा।

OpenVPN एक्सेस सर्वर

जैसा कि नाम से पता चलता है, ओपनवीपीएन एक ओपन सोर्स प्रोजेक्ट है, और आप हमेशा मुफ्त सामुदायिक संस्करण डाउनलोड करने और अपने वीपीएन सर्वर पर चीजों को सेट करने में सक्षम होते हैं। लेकिन OpenVPN कंपनी EC2 AMI के रूप में एक उद्देश्य-निर्मित OpenVPN एक्सेस सर्वर भी प्रदान करती है जो AWS के अनुकूल एकीकरण और स्वचालित कॉन्फ़िगरेशन टूल के साथ बॉक्स से बाहर आता है।

मैं जो देख सकता हूं, उससे आपके एडब्ल्यूएस वीपीसी के भीतर एएमआई लॉन्च करना और इसे नियंत्रित रिमोट कनेक्शन के लिए खोलना इस काम को पूरा करने का "सही" तरीका बन गया है।

इसकी कीमत क्या है? यदि आप केवल चीजों का परीक्षण कर रहे हैं और एक समय में दो से अधिक कनेक्शन का उपयोग करके वीपीएन तक पहुंचने की योजना नहीं बना रहे हैं, तो एएमआई स्वयं मुफ़्त है। आप अभी भी EC2 इंस्टेंस की नियमित लागतों के लिए हुक पर रहेंगे, लेकिन यदि आपका खाता अभी भी फ़्री टियर के लिए योग्य है, तो आप उसे निःशुल्क भी प्राप्त कर सकते हैं।

एक बार जब आप अपने वीपीएन को सक्रिय उत्पादन में डाल देते हैं, तो आपके द्वारा खरीदा गया लाइसेंस इस बात पर निर्भर करेगा कि आपको कितने समवर्ती कनेक्शन की आवश्यकता होगी। इस पृष्ठ में वे विवरण हैं जिनकी आपको आवश्यकता होगी।

यहाँ हम इस गाइड में क्या करने जा रहे हैं:

- मेरे वीपीसी में पूर्व-स्थापित ओपनवीपीएन एक्सेस सर्वर के साथ एक उबंटू एएमआई चुनें, प्रावधान करें और लॉन्च करें

- एसएसएच का उपयोग करके सर्वर तक पहुंचें और वीपीएन को कॉन्फ़िगर करें

- व्यवस्थापक उपयोगकर्ता सेट करें

- एक स्थानीय मशीन को OpenVPN क्लाइंट के रूप में सेट करें और मेरे AWS VPC में एक निजी इंस्टेंस से कनेक्ट करें

तैयार हैं?

एक OpenVPN एक्सेस सर्वर लॉन्च करना

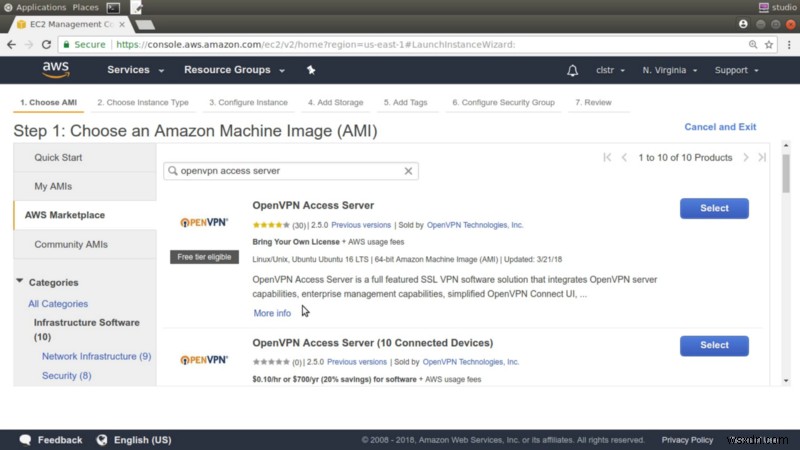

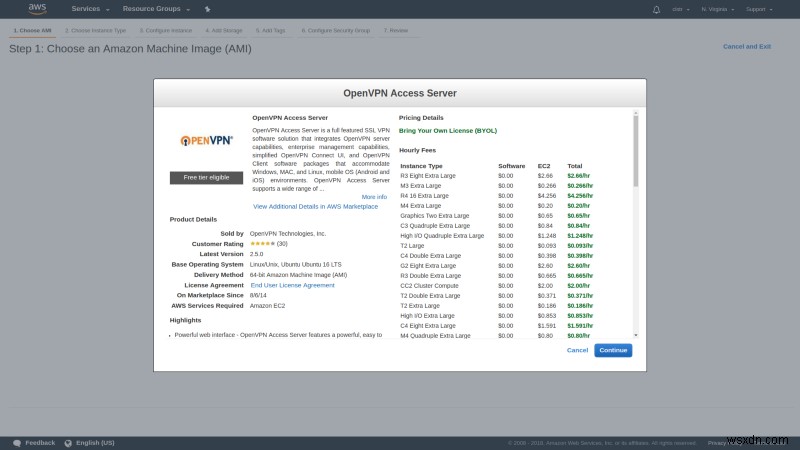

EC2 डैशबोर्ड से - और यह सुनिश्चित करते हुए कि हम सही AWS क्षेत्र में हैं - हमारे वीपीएन सर्वर के रूप में कार्य करने के लिए एक उदाहरण लॉन्च करें। क्विक स्टार्ट एएमआई में से किसी एक का उपयोग करने के बजाय, मैं एडब्ल्यूएस मार्केटप्लेस टैब पर क्लिक करूंगा और "ओपनवीपीएन एक्सेस सर्वर" की खोज करूंगा। OpenVPN कई आधिकारिक छवियां प्रदान करता है जो लाइसेंस से जुड़े हुए क्लाइंट की बढ़ती संख्या की पेशकश करते हैं।

मैं इस उबंटू छवि के साथ जा रहा हूं जो "अपना खुद का लाइसेंस लाओ" व्यवस्था के माध्यम से काम करता है। जैसा कि मैंने पहले लिखा था, हम जो करने जा रहे हैं उसके लिए हमें वास्तव में लाइसेंस की आवश्यकता नहीं होगी।

एएमआई का चयन करने से एक पॉपअप खुलता है जो हमें बताता है कि विभिन्न इंस्टेंस प्रकारों और ईबीएस स्टोरेज विकल्पों का उपयोग करके यह छवि हमें प्रति घंटे कितनी खर्च करेगी। हालांकि, ये केवल नियमित AWS अवसंरचना लागतें हैं, और इसमें लाइसेंस शुल्क शामिल नहीं है।

जब इंस्टेंस टाइप की बात आती है, तो मैं इसे फ्री टियर में रखने के लिए t2.micro में डाउनग्रेड कर दूंगा। एक व्यस्त उत्पादन सर्वर को थोड़ी अधिक शक्ति की आवश्यकता हो सकती है।

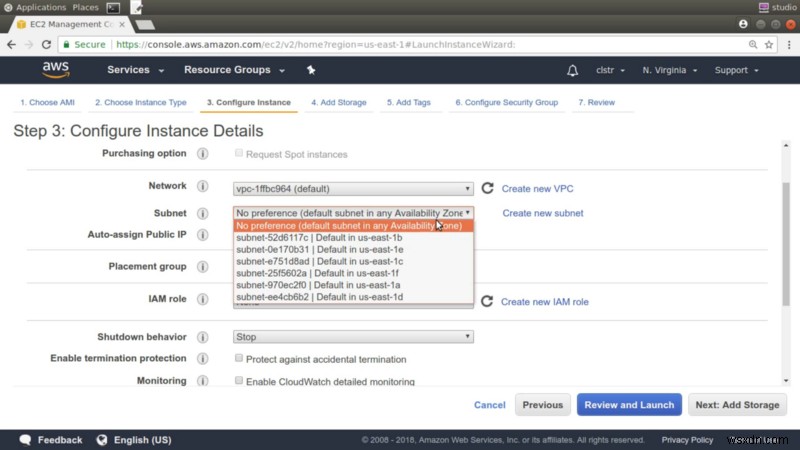

क्योंकि मैं कुछ ही मिनटों में उसी सबनेट में दूसरा इंस्टेंस शुरू करना चाहता हूं, मैं कॉन्फिगर इंस्टेंस विवरण पृष्ठ से "us-east-1b" का चयन करूंगा, और बाद के लिए एक नोट बनाऊंगा।

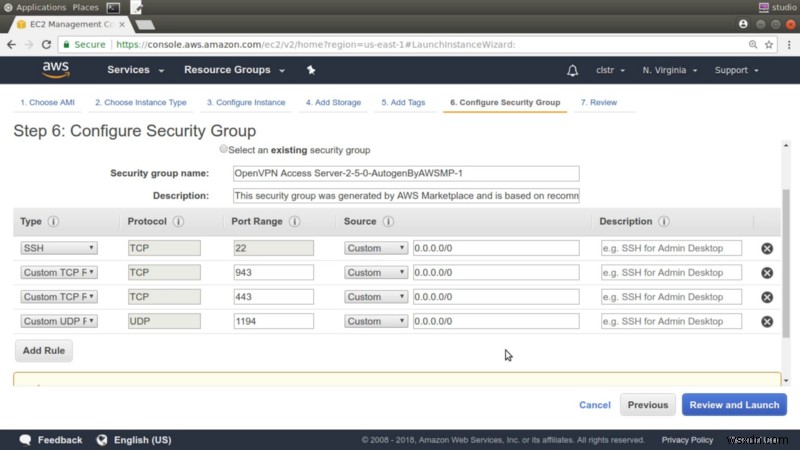

अब सुरक्षा समूह पृष्ठ वह जगह है जहाँ OpenVPN AMI सेटिंग्स वास्तव में चमकती हैं। हमें एक सुरक्षा समूह के साथ प्रस्तुत किया गया है जो हमारी जरूरत की हर चीज को खोलता है। पोर्ट 22 सर्वर में SSH ट्रैफ़िक के लिए है, 943 वह पोर्ट है जिसका उपयोग हम व्यवस्थापक GUI तक पहुँचने के लिए करेंगे, 443 TLS-एन्क्रिप्टेड HTTP ट्रैफ़िक है, और OpenVPN पोर्ट 1194 पर आने वाले क्लाइंट कनेक्शनों को सुनेगा।

नोट :यदि व्यावहारिक है, तो सामान्य रूप से उन नियमों को कड़ा करना एक अच्छा विचार होगा, इसलिए केवल मान्य कंपनी IP पता श्रेणियों के अनुरोध स्वीकार किए जाते हैं, लेकिन यह अल्पकालिक परीक्षण के लिए ठीक रहेगा।

यहां से, मैं अपनी सेटिंग की समीक्षा करूंगा, पुष्टि करूंगा कि मेरे पास सूचीबद्ध SSH एन्क्रिप्शन कुंजी है, और ट्रिगर खींचूंगा।

एक बार इंस्टेंस लॉन्च होने के बाद, मुझे महत्वपूर्ण लॉगिन जानकारी दिखाई जाएगी - इस तथ्य के साथ कि हम जिस उपयोगकर्ता खाते का उपयोग सर्वर में SSH के लिए करेंगे, उसे openvpnas कहा जाता है - और एक त्वरित प्रारंभ मार्गदर्शिका। मुझे उसी जानकारी के लिंक वाला एक ईमेल भी प्राप्त होगा।

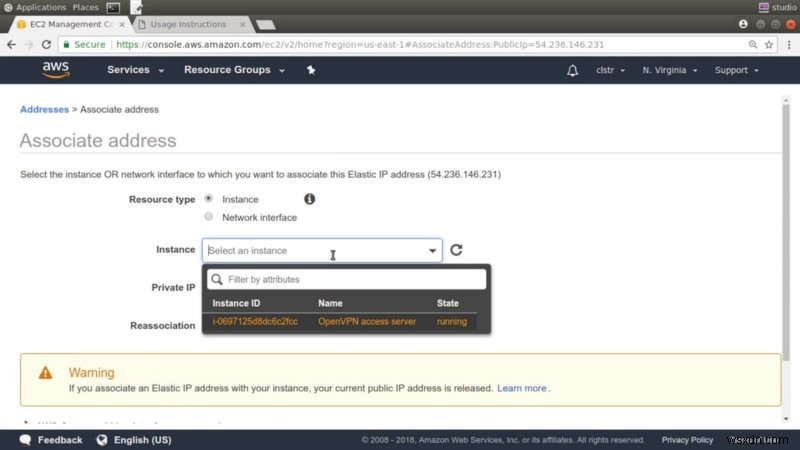

ईसी 2 इंस्टेंस कंसोल में वापस, जबकि नई मशीन बूटिंग खत्म कर देती है, हमें अपना सार्वजनिक आईपी पता दिखाया जाता है। अगर हमें कभी भी इंस्टेंस को रीबूट करने की आवश्यकता होगी, तो इस बात की कोई गारंटी नहीं है कि हमें वही आईपी फिर से मिलेगा, जिससे उचित मात्रा में तबाही हो सकती है। इसलिए इंस्टेंस को इलास्टिक आईपी असाइन करना एक अच्छा विचार है।

ऐसा करने के लिए, मैं इलास्टिक आईपी पर क्लिक करूँगा और फिर नया पता आवंटित करूँगा। नया पता नोट करें और पेज बंद कर दें। अब, उस पते के चयन के साथ, क्रियाएँ और "सहयोगी पता" पर क्लिक करें। मैं इंस्टेंस बॉक्स में एक बार क्लिक करूंगा और मेरा OpenVPN इंस्टेंस - इसके सहायक टैग के साथ - सूचीबद्ध है। मुझे केवल इसे चुनने की जरूरत है, "एसोसिएट" पर क्लिक करें और मेरा काम हो गया। अब से, यह हमारे सर्वर तक पहुँचने के लिए स्थायी सार्वजनिक आईपी होगा।

सर्वर एक्सेस करना

मैं अपने एसएसएच कमांड के हिस्से के रूप में सार्वजनिक आईपी पते को टर्मिनल में पेस्ट करूंगा जो इस उदाहरण के लिए मेरे द्वारा सेट की गई कुंजी जोड़ी को कॉल करता है।

ssh -i KeyPairName.pem openvpnas@<PublicIPAddress>अगर आप विंडोज या मैकओएस मशीन से एक्सेस कर रहे हैं, तो चीजें कुछ अलग तरीके से काम कर सकती हैं, लेकिन डॉक्यूमेंटेशन आपको वह सारी मदद देगा जिसकी आपको जरूरत होगी।

इससे पहले कि मैं इंस्टेंस कंसोल छोड़ दूं, हालांकि, मैं एक और महत्वपूर्ण कार्य करूंगा। चयनित OpenVPN इंस्टेंस के साथ, मैं क्रियाएँ और फिर नेटवर्किंग और फिर "स्रोत / गंतव्य जाँच बदलें" पर क्लिक करूँगा। मैं यह सुनिश्चित करूँगा कि जाँच अक्षम है। जब तक मैं ऐसा नहीं करता तब तक कुछ भी संभव नहीं होगा।

अब मेरे SSH सत्र पर। जैसे ही यह शुरू होता है, मेरा सामना OpenVPN EULA लाइसेंस समझौते और फिर सेटअप विज़ार्ड से होता है। यदि आपको बाद में कोई सेटिंग बदलने की आवश्यकता है तो आप इस आदेश का उपयोग करके कभी भी विज़ार्ड फिर से चला सकते हैं:

sudo ovpn-init — ec2.विज़ार्ड के अधिकांश डिफ़ॉल्ट ठीक काम करेंगे, लेकिन यह जल्दी से समझाने लायक है कि क्या हो रहा है। यहां प्रश्न और कुछ रंगीन कमेंट्री हैं जहां आवश्यक हो:

primary Access Server node? yes [You’d answer no if you were setting up a backup or failover node.]

specify the network interface and IP address to be used by the Admin Web UI [1 — For all interfaces; can be changed to static later.]

specify the port number for the Admin Web UI [default]

specify the TCP port number for the OpenVPN Daemon [default]

Should client traffic be routed by default through the VPN? [no--That’s not the kind of VPN we’re building here. What we’re doing is only about getting remote clients safely and securely into our VPC. The same applies to client DNS traffic.]

Should client DNS traffic be routed by default through the VPN? [no]

Use local authentication via internal DB? [no — can be useful, but we’ll use Linux/AWS authentication for simplicity.]

Should private subnets be accessible to clients by default? [yes — that’s the whole point of the VPN, after all.]

login to the Admin UI as “openvpn”? [yes]

Provide OpenVPN Access Server license key [Unnecessary for testing.]जब विज़ार्ड पूरा हो जाता है, तो मुझे कुछ कनेक्शन जानकारी दिखाई जाती है और नेटवर्क टाइम डेमॉन एनटीपी स्थापित करने की सलाह दी जाती है। इस उबंटू बॉक्स पर यह आवश्यक नहीं होगा, क्योंकि यह पहले से ही स्थापित है और डिफ़ॉल्ट रूप से चल रहा है।

जैसा कि मैंने पहले उल्लेख किया है, मुझे ओपनवीपीएन उपयोगकर्ता को एक पासवर्ड देना होगा ताकि मैं इसका उपयोग वेब जीयूआई में लॉग इन करने के लिए कर सकूं। मैं इसे पासवार्ड कमांड के साथ सूडो के रूप में करता हूं।

sudo passwd openvpnवह सभी सर्वर-साइड सामान हैं जिनकी हमें आवश्यकता होगी। अब मैं वेब GUI में लॉग इन करने के लिए एक ब्राउज़र का उपयोग करने जा रहा हूँ। मैं अपने सर्वर के सार्वजनिक आईपी पते का उपयोग सुरक्षित https उपसर्ग के साथ करता हूं, उसके बाद स्लैश और व्यवस्थापक।

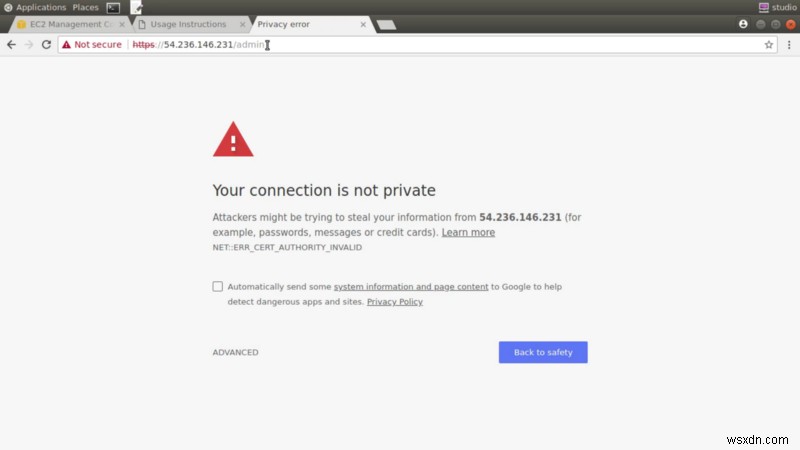

https://<PublicIPAddress>/adminआपको "आपका कनेक्शन निजी नहीं है" चेतावनी मिलेगी क्योंकि हम प्रमाणपत्र प्राधिकारी द्वारा प्रदान किए गए प्रमाणपत्र के बजाय स्व-हस्ताक्षरित प्रमाणपत्र का उपयोग कर रहे हैं।

यह हमारे लिए कोई समस्या नहीं है, क्योंकि हम केवल अपने वीपीएन को अपनी कंपनी के भीतर से चुनिंदा उपयोगकर्ताओं के लिए उजागर कर रहे हैं, और उन्हें हमारे प्रमाणपत्र पर भरोसा करने में सक्षम होना चाहिए। इसलिए मैं चेतावनी पर क्लिक करूँगा, साइन इन करूँगा और EULA से सहमत हूँ।

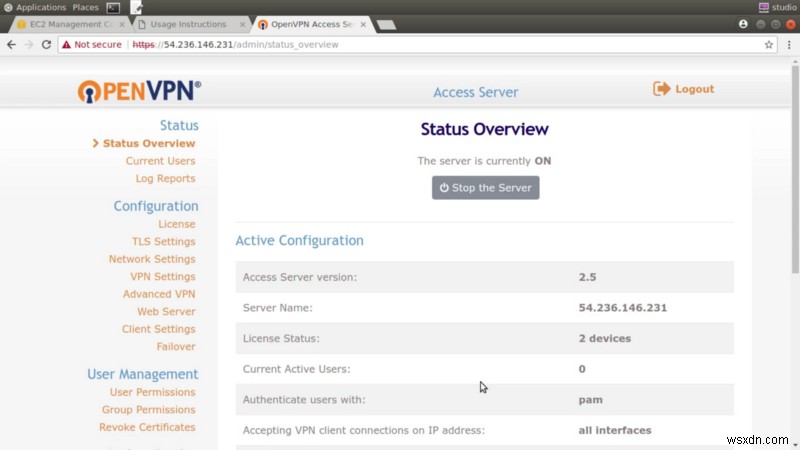

OpenVPN व्यवस्थापक कंसोल द्वारा प्रदान की जाने वाली सुविधाओं की खोज में कुछ समय बिताने के लिए स्वतंत्र महसूस करें।

वीपीएन क्लाइंट सेट करना

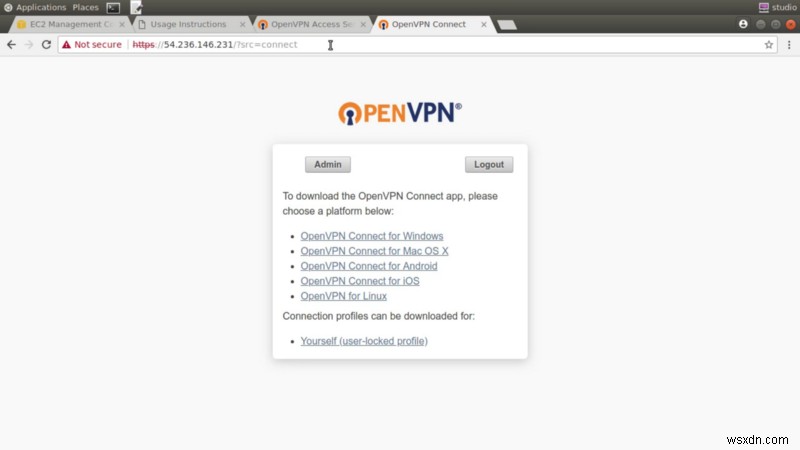

अभी, हालांकि, मैं पहले दिखाए गए वेब एक्सेस पते का उपयोग करके क्लाइंट UI पृष्ठ खोलने जा रहा हूं, लेकिन इस बार स्लैश व्यवस्थापक के बिना। यह एक लॉगिन स्क्रीन से ज्यादा कुछ नहीं है जहां आप पहले की तरह ही ओपनवीपीएन उपयोगकर्ता का उपयोग करके प्रमाणित कर सकते हैं। (आप व्यवस्थापक कंसोल में हमेशा नए उपयोगकर्ता बना सकते हैं।)

लॉगिन स्क्रीन के पीछे, इनमें से किसी भी प्लेटफॉर्म पर OpenVPN क्लाइंट ऐप इंस्टॉल करने के निर्देशों के साथ लिंक का यह सेट है। हालांकि, अंतिम कड़ी को "योरसेल्फ" कहा जाता है।

इसे क्लिक करने से आपको client.ovpn नामक फ़ाइल डाउनलोड करने और सहेजने के लिए संकेत मिलेगा। इस फ़ाइल में सर्वर से मेल खाने के लिए कॉन्फ़िगरेशन सेटिंग्स और वास्तविक कुंजियाँ हैं जिनका उपयोग हम प्रमाणित करने के लिए करेंगे। आप निश्चित रूप से इस फ़ाइल के साथ सावधानी से व्यवहार करना चाहते हैं ताकि यह गलत हाथों में न पड़े। इसमें अनएन्क्रिप्टेड कनेक्शनों पर इसे सादे ईमेल के माध्यम से नहीं भेजना शामिल होगा।

मैं फ़ाइल को स्थानीय रूप से खोलूंगा और सामग्री को कॉपी करूंगा। फिर, अपने स्थानीय नेटवर्क में चल रहे Linux वर्चुअल मशीन के भीतर एक शेल में, मैं client.ovpn नामक एक नई फ़ाइल बनाउंगा और सामग्री को पेस्ट कर दूंगा। यदि आपने क्लाइंट UI में "लिनक्स के लिए OpenVPN" लिंक पर क्लिक किया था पहले, आपने देखा होगा कि Apt पैकेज मैनेजर का उपयोग करके OpenVPN को स्थापित करना आवश्यक एकमात्र अतिरिक्त कदम था - या यदि आप CentOS या Red Hat मशीन पर हैं तो Yum। खैर, यह सिर्फ एक कमांड लेगा। जब यह अपना काम पूरा कर लेगा, तो हम पूरी तरह तैयार हो जाएंगे।

nano client.ovpnsudo apt updatesudo apt install openvpnआगे हम वीपीएन कनेक्शन खोलेंगे। रूट के रूप में — sudo का उपयोग करते हुए — मैं openvpn को कॉन्फ़िग फ़्लैग के साथ टाइप करूँगा जो क्लाइंट की ओर इशारा करता है। ovpn कॉन्फ़िगरेशन फ़ाइल जिसे मैंने अभी बनाया है।

sudo openvpn — config client.ovpnजब प्रमाणित करने के लिए कहा जाए, तो सर्वर पर आपके द्वारा बनाए गए पासवर्ड के साथ openvpn खाते का उपयोग करें।

अब मैं अपने स्थानीय क्लाइंट पर एक दूसरा शेल सत्र खोलूंगा ताकि मैं OpenVPN सर्वर में इसके स्थानीय का उपयोग करके ssh करने का प्रयास कर सकूं IP पता — कुछ ऐसा जो बिना काम कर रहे VPN कनेक्शन के असंभव होगा।

हालांकि पहले, इस मशीन पर सक्रिय सभी नेटवर्क इंटरफेस को सूचीबद्ध करने के लिए ip a चलाएँ।

ip aअपने स्थानीय नेटवर्क के अलावा, आपको tun0 नामक एक भी देखना चाहिए। यह इंटरफ़ेस OpenVPN द्वारा बनाया गया था और आमतौर पर यह 172.16.x.x रेंज के भीतर होगा।

मैं अपनी निजी कुंजी का उपयोग करके दूरस्थ सर्वर में ssh करूँगा - जो निश्चित रूप से, स्थानीय रूप से मौजूद होने की आवश्यकता है - और सर्वर का निजी आईपी पता। अगर यह काम करता है, तो आपके पास खुद एक वीपीएन होगा!

ssh -i KeyPairName.pem openvpnas@<PrivateIPAddress>अंत में, मैं प्रदर्शित करूंगा कि वीपीएन, जैसा कि वर्तमान में कॉन्फ़िगर किया गया है, हमें हमारे अमेज़ॅन वीपीसी के भीतर अन्य निजी संसाधनों तक पहुंच की अनुमति देगा। यह उपयोगी हो सकता है, उदाहरण के लिए, आपके पास वीपीसी में एक डेटाबेस इंस्टेंस चल रहा है जिसे आप सार्वजनिक नेटवर्क में उजागर नहीं कर सकते हैं।

मैं एक मानक Ubuntu EC2 इंस्टेंस लॉन्च करने जा रहा हूं लेकिन मैं नहीं इसे एक सार्वजनिक आईपी दें। मैं वही us-east-1b सबनेट निर्दिष्ट करूंगा जिसका उपयोग हमने OpenVPN सर्वर के लिए चीजों को सरल रखने के लिए किया था। मैं जिस सुरक्षा समूह का उपयोग करूंगा, वह पोर्ट 22 के माध्यम से एसएसएच एक्सेस की अनुमति देगा, लेकिन कुछ नहीं।

एक बार यह चलने के बाद, मैं इसका निजी आईपी पता नोट करूंगा और अपने स्थानीय क्लाइंट के पास वापस जाऊंगा। एक बार जब मुझे यकीन हो जाता है कि इंस्टेंस पूरी तरह से लॉन्च हो गया है, तो मैं उसी निजी कुंजी, "उबंटू" उपयोगकर्ता नाम का उपयोग करने में ssh करूंगा - क्योंकि यह सामान्य उबंटू ईसी 2 इंस्टेंस के लिए डिफ़ॉल्ट है - और वह निजी पता जिसे मैंने अभी कॉपी किया है।

फिर से। यदि यह काम करता है, तो आपके पास अपने एडब्ल्यूएस निजी संसाधनों में पूरी तरह से कॉन्फ़िगर किया गया वीपीएन कनेक्शन होगा। पल का आनंद लें।

अपने सभी सर्वरों को बंद करना न भूलें और जब आप उनका उपयोग कर लें तो अपना इलास्टिक आईपी पता जारी करें। आप अनावश्यक रूप से खर्च नहीं करना चाहते हैं।

यह लेख मेरे नए प्लूरलसाइट पाठ्यक्रम, "ऑन-प्रिमाइसेस रिसोर्सेज को आपके एडब्ल्यूएस इन्फ्रास्ट्रक्चर से जोड़ना" के भाग से रूपांतरित किया गया था। मेरी बूटस्ट्रैप आईटी साइट पर और भी बहुत कुछ है, जिसमें मेरी पुस्तक के लिंक, लिनक्स इन एक्शन, और एक हाइब्रिड कोर्स है जिसे लिनक्स इन मोशन कहा जाता है जो दो घंटे से अधिक के वीडियो और लिनक्स के लगभग 40% टेक्स्ट से बना है। कार्रवाई में।