वर्कफ़्लो संचार को सुरक्षित करने के लिए, आप सिक्योर सॉकेट लेयर (एसएसएल) का उपयोग करने के लिए Oracle® एप्लिकेशन सर्वर को कॉन्फ़िगर कर सकते हैं।

परिचय

यह पोस्ट एसएसएल सक्षम वाले एसएमटीपी/आईएमएपी सर्वर से कनेक्ट होने वाले वर्कफ्लो जावा मेलर के टेस्ट केस को सेट करने के लिए कमांड और टूल्स के उदाहरण का वर्णन करती है।

वर्कफ़्लो जावा मेलर को कॉन्फ़िगर करने के लिए निम्नलिखित विस्तृत चरणों का पालन करें:

चरण 1:पोर्ट खोलें

अपनी नेटवर्क टीम के साथ काम करें और समवर्ती प्रबंधक टायर से निम्नलिखित पोर्ट खोलें:SMTP/SSL Port: 465 और IMAP/SSL Port: 993 ।

Protocol: SMTP/SSL Port: 465

Protocol: IMAP/SSL Port: 993

PROD [<user>@servername ~]$ telnet <SMTP Server Name> 465

Trying XXXXXX...

Connected to SMTP Server Name.

Escape character is '^]'

PROD [<user>@servername ~]$ telnet <IMAP Server Name> 993

Trying XXXXXX...

Connected to IMAP Server Name.

Escape character is '^]'

चरण 2:ईमेल सर्वर से प्रमाणपत्र निर्यात करें।

गोरखनाथ राठौड़, एक डीबीए और ब्लॉगर, अपने 2018 पोस्ट में इस कदम की व्याख्या करते हैं:“एक सुरक्षित संचार चैनल स्थापित करने के लिए, ईमेल सर्वर (एक प्रमाणन प्राधिकरण द्वारा जारी) से प्रमाण पत्र को समवर्ती प्रबंधक टायर पर आयात करने की आवश्यकता है।

"एक विश्वसनीय प्रमाणन प्राधिकरण (यानी Verisign) द्वारा जारी ईमेल सर्वर प्रमाणपत्र, सिस्टम प्रशासक से प्राप्त किया जा सकता है या [निम्न चरणों को पूरा करके] डाउनलोड किया जा सकता है:"

राठौड़ द्वारा बताए गए चरण निम्नलिखित हैं:

उ. अपने मुख्य वेब पेज https://host.domain:port पर पहुंचें।

B. प्रमाणपत्र देखने के लिए पृष्ठ के निचले भाग में स्थित पैडलॉक पर डबल-क्लिक करें। यदि कोई पैडलॉक नहीं है, तो शीर्ष टूलबार पर:फ़ाइल->गुण->प्रमाणपत्र चुनें .

C. प्रमाणन पथ टैब चुनें और:

एक। पहली लाइन पर क्लिक करें और फिर सर्टिफिकेट देखें। यह रूट सर्टिफाइंग अथॉरिटी (CA) का सर्टिफिकेट होगा।

बी। विवरण . पर टैब पर क्लिक करें, फ़ाइल में कॉपी करें . पर क्लिक करें . यह निर्यात विज़ार्ड प्रारंभ करेगा।

सी। जारी रखने के लिए आगे दबाएँ।

डी। बेस-64 एन्कोडेड X.509 (.CER) . चुनें और अगला . क्लिक करें .

इ। ca1 दर्ज करें नाम के रूप में और ठीक . क्लिक करें प्रमाण पत्र निर्यात करने के लिए।

एफ। प्रमाणीकरण-पथ टैब पर प्रत्येक पंक्ति के लिए सभी पूर्ववर्ती चरणों को हर बार फ़ाइल नाम को 1 (यानी, ca2, ca3) से बढ़ाते हुए दोहराएं।

चरण 3:एक कीस्टोर बनाएं

राठौड़ आगे कहते हैं:"समवर्ती प्रबंधक टायर पर एक कीस्टोर बनाएं। प्रमाणपत्र को कीस्टोर में आयात करें।"

राठौड़ मेरे द्वारा प्रदान किए गए कुछ नमूना कोड के साथ निम्नलिखित चरणों का वर्णन करता है:

ए. डिफ़ॉल्ट स्थान (यानी, /home/applmgr का उपयोग करके प्रमाणपत्र रखने वाला कीस्टोर बनाएं। )।बी। एफ़टीपी टूल का उपयोग करके प्रमाणपत्र को समवर्ती प्रबंधक टायर पर अपलोड करें।

[<user>@servername ~]$ ls -lrt ca1.cer ca2.cer ca3.cer ca4.cer

-rw-rw-r-- 1 applmgr applmgr 1472 Jul 17 00:40 ca1.cer

-rw-rw-r-- 1 applmgr applmgr 1646 Jul 17 00:41 ca2.cer

-rw-rw-r-- 1 applmgr applmgr 1756 Jul 17 00:41 ca3.cer

-rw-rw-r-- 1 applmgr applmgr 2800 Jul 17 00:41 ca4.cer

[<user>@servername ~]$ pwd

/home/applmgr

[<user>@servername ~]$ keytool -genkey -alias -keystore -storetype JKS

Enter keystore password:

Re-enter new password:

What is your first and last name?

What is the name of your organizational unit?

What is the name of your organization?

What is the name of your city or locality?

What is the name of your state or province?

What is the two-letter country code for this unit?

Is CN=XXX, OU=XXX, O=XXX, L=XXX, ST=XXX, C=XXX correct?

[no]: yes

Enter key password for <-keystore>

(RETURN if same as keystore password):

Re-enter new password: changeit

C. बनाए गए कीस्टोर में प्रमाणपत्र आयात करें।

[<user>@servername ~]$ ls -la .keystore

-rw-rw-r-- 1 applmgr applmgr 1332 Jul 17 01:04 .keystore

keytool -import -alias my_cert1 -file ca1.cer -keystore .keystore -storepass <keystore password>

keytool -import -alias my_cert2 -file ca2.cer -keystore .keystore -storepass <keystore password>

keytool -import -alias my_cert3 -file ca3.cer -keystore .keystore -storepass <keystore password>

keytool -import -alias my_cert4 -file ca4.cer -keystore .keystore -storepass <keystore password>

D. प्रमाणपत्रों को सत्यापित करें।

[<user>@servername~]$ keytool -list -keystore .keystore

Enter keystore password:

Keystore type: JKS

Keystore provider: SUN

Your keystore contains 5 entries

my_cert4, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 1E:5D:EA:8C:79:E1:89:85:1B:31:62:16:1F:D9:27:6A:56:FD:AB:37

my_cert3, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 27:AC:93:69:FA:F2:52:07:BB:26:27:CE:FA:CC:BE:4E:F9:C3:19:B8

my_cert2, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 34:0B:28:80:F4:46:FC:C0:4E:59:ED:33:F5:2B:3D:08:D6:24:29:64

my_cert1, Jul 17, 2020, trustedCertEntry,

Certificate fingerprint (SHA1): 27:96:BA:E6:3F:18:01:E2:77:26:1B:A0:D7:77:70:02:8F:20:EE:E4

-keystore, Jul 17, 2020, PrivateKeyEntry,

Certificate fingerprint (SHA1): E0:DA:C8:95:4F:FB:A2:82:40:9E:6A:02:A0:82:0F:35:5E:B1:FE:08

ई. MAILER_SSL_TRUSTSTORE सेट करें (यानी, /home/applmgr/.keystore )।

SQL *प्लस से:

[<user>@servername~]$ sqlplus apps/XXXXX @$FND_TOP/sql/afsvcpup.sql

10006 Workflow Notification Mailer DEACTIVATED_SYST WF_MAILER

GSM

Enter Component Id: 10006

10243 SSL Trust store NONE NONE N

N

Enter the Comp Param Id to update: 10243

You have selected parameter: SSL Trust store

Current value of parameter: NONE

Enter a value for the parameter: /home/applmgr/.keystore

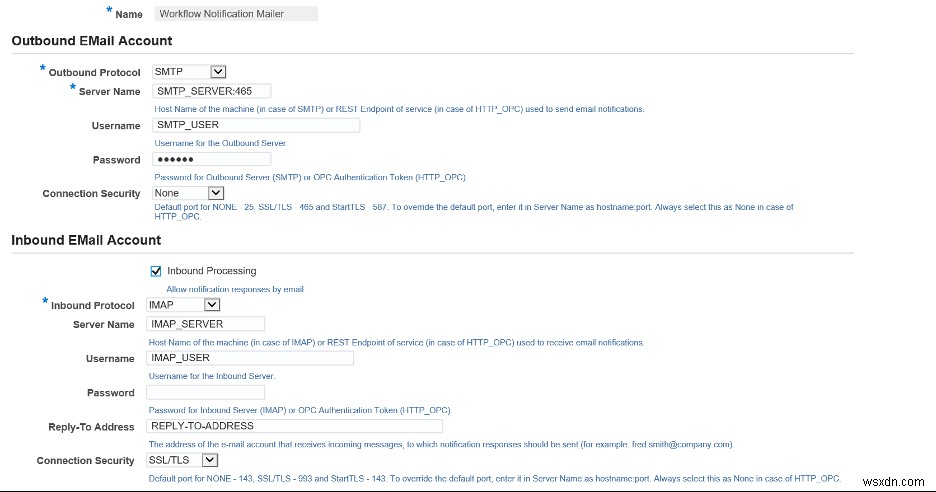

चरण 4:मेलर को IMAPSSL / SMTPSSL के साथ काम करने के लिए कॉन्फ़िगर करें

राठौड़ द्वारा बताए गए चरण निम्नलिखित हैं:

नेविगेशन:OAM>सिस्टम एडमिनिस्ट्रेटर> वर्कफ्लो मैनेजर> नोटिफिकेशन मेलर लिंक पर लॉग ऑन करें ।

A. आउटबाउंड सर्वर नाम दर्ज करें और चेक-बॉक्स मान्य करें आउटबाउंड SSL सक्षम करें।B. इनबाउंड सर्वर नाम, उपयोगकर्ता नाम, पासवर्ड, उत्तर-पता दर्ज करें और चेक-बॉक्स सत्यापित करेंइनबाउंड एसएसएल सक्षम करें ।

चरण 5:R12 इंस्टेंस के लिए डीबगिंग चरण

राठौड़ द्वारा बताए गए चरण निम्नलिखित हैं:

ए. एसएमटीपी

$AFJVAPRG -classpath $AF_CLASSPATH -Dprotocol=smtp \

-Ddbcfile=$FND_SECURE/TEST.dbc \

-Dport=465 -Dssl=Y \

-Dtruststore=/home/applmgr/.keystore \

-Dserver=email.yourdomain.com \

-Daccount=youremail@yourdomain.com -Dpassword=xxxxx \

-Dconnect_timeout=120 -Ddebug=Y \

-DdebugMailSession=Y oracle.apps.fnd.wf.mailer.Mailer

बी। आईएमएपी

$AFJVAPRG -classpath $AF_CLASSPATH -Dprotocol=imap \

-Ddbcfile=$FND_SECURE/TEST.dbc \

-Dport=993 -Dssl=Y \

-Dtruststore=/home/applmgr/.keystore \

-Dserver=email.yourdomain.com \

-Daccount=youremail@yourdomain.com -Dpassword=xxxxx\

-Dconnect_timeout=120 -Ddebug=Y \

-DdebugMailSession=Y oracle.apps.fnd.wf.mailer.Mailer

चरण 6:मेलर को प्रमाणित करें

R12.1.3 में, Oracle वर्कफ़्लो अधिसूचना मेलर SMTP प्रमाणीकरण का समर्थन करता है, जिससे आप SMTP प्रमाणीकरण के लिए कॉन्फ़िगर किए गए एंटरप्राइज़ SMTP सर्वर के साथ सूचना मेलर का उपयोग कर सकते हैं।

Oracle R12.1.3 सुविधाओं पर 2014 की प्रस्तुति के अनुसार:"SMTP प्रमाणीकरण के लिए प्रेषक को मेलसर्वर को स्वयं की पहचान करके प्रमाणित करने की आवश्यकता होती है। सफल प्रमाणीकरण के बाद, मेल सर्वर प्रेषक के सेमेल के प्रसारण की अनुमति देता है। एसएमटीपी प्रमाणीकरण का उपयोग वैध उपयोगकर्ताओं को मेल रिले करने की अनुमति देने के लिए किया जा सकता है, जबकि अनधिकृत उपयोगकर्ताओं, जैसे स्पैमर को रिले सेवा से इनकार करते हुए।

"Oracle वर्कफ़्लो वर्तमान में PLAIN, LOGIN, और DIGST-MD5 प्रमाणीकरण तंत्र का समर्थन करता है।"

चरण 7:सेवाओं को साइकिल करें

कॉन्फ़िगरेशन को पूरा करने के लिए, सभी सेवाओं को रोकें और आवश्यकतानुसार शुरू करें।

निष्कर्ष

एसएसएल संदेश एन्क्रिप्शन, अखंडता और प्रमाणीकरण प्रदान करके संचार को सुरक्षित करता है। पिछले चरणों का पालन और कार्यान्वयन करके, आप आसानी से वर्कफ़्लो संचार सुरक्षित कर सकते हैं।

हमारी डेटा सेवाओं के बारे में अधिक जानें।

कोई टिप्पणी करने या प्रश्न पूछने के लिए प्रतिक्रिया टैब का उपयोग करें। आप हमारे साथ बातचीत भी शुरू कर सकते हैं।