यह ब्लॉग ट्रांसपोर्ट लेयर सिक्योरिटी (TLS) का परिचय देता है और बताता है कि यह सिक्योर सॉकेट लेयर (SSL) से कैसे अलग है। इसमें Oracle® E-Business Suite® (EBS) R12 में TLS को सक्षम करने के लिए आवश्यक चरण-दर-चरण निर्देश भी शामिल हैं।

TLS क्या है?

टीएलएस एसएसएल का एक उन्नत संस्करण है और क्लाइंट और सर्वर के बीच सुरक्षित संचार प्रदान करता है। चूंकि टीएलएस डेटा को एन्क्रिप्ट करने के लिए एक सममित क्रिप्टोग्राफ़ी एल्गोरिदम का उपयोग करता है, डेटा स्थानांतरण एसएसएल का उपयोग करके स्थानांतरण की तुलना में अधिक सुरक्षित और स्थिर है।

EBS के साथ TLS का उपयोग क्यों करें?

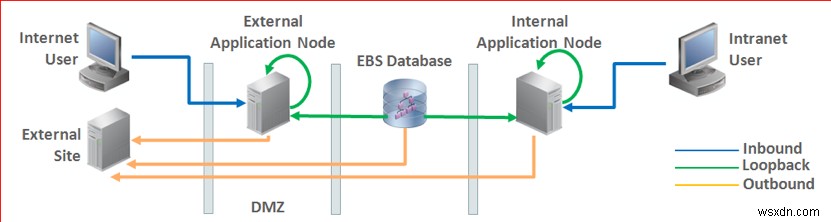

जैसा कि आप शायद जानते हैं, ईबीएस इनबाउंड, आउटबाउंड और लूपबैक कनेक्शन का उपयोग करता है और ईबीएस उपयोगकर्ताओं के साथ व्यावसायिक महत्वपूर्ण जानकारी साझा करता है। इस प्रकार, डेटा चोरी, डेटा छेड़छाड़ और संदेश जालसाजी की अधिक संभावनाएं संभव हैं। हालांकि, टीएलएस को ईबीएस के साथ सक्षम करके, आप इन सभी समस्याओं से बच सकते हैं।

निम्नलिखित छवि ईबीएस में कनेक्शन प्रवाह को दर्शाती है:

छवि स्रोत:Oracle ई-बिजनेस सूट रिलीज़ 12.1 में TLS को सक्षम करना (Doc ID 376700.1)

ईबीएस के साथ टीएलएस लागू करें

TLS को EBS के साथ सक्षम करने के लिए निम्नलिखित कार्य करें:

- Java Development Kit (JDK®) और वेब होम को अपग्रेड करें।

- अनिवार्य पैच लागू करें।

- OpenSSL® कॉन्फ़िगर करें।

- एक .csr उत्पन्न करें फ़ाइल।

- प्रमाणित .csr फ़ाइल किसी प्रमाणपत्र प्राधिकारी (CA) से प्राप्त करें।

- ईबीएस में प्रमाण पत्र डाउनलोड और आयात करें।

- कॉन्फ़िगरेशन में बदलाव करें.

- ऑटोकॉन्फ़िगरेशन चलाएँ।

- यूआरएल सत्यापित करें।

1. JDK और वेब होम को अपग्रेड करें

JDK 7 या इसके बाद के संस्करण में अपग्रेड करें, और वेब होम को संस्करण 10.1.3.5 में अपग्रेड करें।

2. अनिवार्य पैच लागू करें

निम्नलिखित पैच स्थापित करें (या हाल ही में जारी किया गया पैच):

- Oracle Opatch (6880880)

- Oracle क्रिटिकल पैच अपडेट (CPU)

- Oracle HTTP सर्वर (OHS) (27078378)

- Oracle प्रोसेस मैनेजर और नोटिफिकेशन सर्वर (OPMN) (27208670)

- ईबीएस (22724663, 22922530, और 22974534)

3. ओपनएसएसएल कॉन्फ़िगर करें

निम्न आदेशों को निष्पादित करके एक OpenSSL कॉन्फ़िगरेशन फ़ाइल बनाएँ:

cd $INST_TOP/certs/Apache

mkdir WildcardCert

cd $INST_TOP/certs/Apache/WildcardCert

निम्नलिखित बनाएं new.cnf OpenSSL के लिए प्रतिक्रिया फ़ाइल के रूप में उपयोग करने के लिए फ़ाइल:

cat new.cnf

[req]

prompt = no

default_md = sha256

distinguished_name = dn

req_extensions = ext

[dn]

CN = *. corp.aspentech.com

O = Aspen Technology Inc

OU = IT

L = Bedford

ST = Masachett

C = US

[ext]

subjectAltName = DNS:*. corp.aspentech.com

4. एक .csr फ़ाइल जेनरेट करें

.csr . उत्पन्न करने के लिए निम्न चरणों का उपयोग करें फ़ाइल:

-

.csr फ़ाइल बनाने के लिए निम्न कमांड चलाएँ:

$ openssl req -newkey rsa:2048 -nodes -keyout server.key -sha256 -out new.csr -config new.cnf Generating a 2048 bit RSA private key ......................................+++ ........................................................................................+++ writing new private key to 'server.key' -

.csr . सत्यापित करें पर https://www.sslshopper.com/csr-decoder.html

-

अगर जानकारी सही है, तो .csr . भेजें सीए के लिए।

5. सीए से प्रमाणपत्र प्राप्त करें

CA को आपको एक सर्वर प्रमाणपत्र और प्रमाणपत्र श्रृंखला फ़ाइलें भेजनी चाहिए।

6. प्रमाणपत्र फ़ाइलें डाउनलोड और आयात करें

CA से सर्वर प्रमाणपत्र और प्रमाणपत्र श्रृंखला फ़ाइलें प्राप्त करने के बाद, निम्न चरणों का पालन करें:

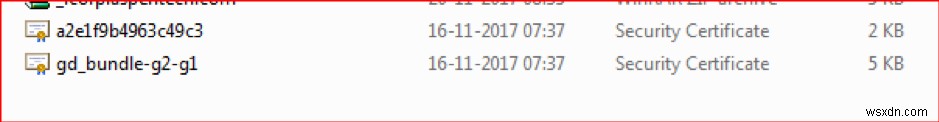

फाइलें डाउनलोड करें

अपने डेस्कटॉप पर संग्रह फ़ाइल डाउनलोड करें, संग्रह को नए फ़ोल्डर में अनज़िप करें, और एक वॉलेट बनाएं। आपको दो फाइलें दिखनी चाहिए, जैसा कि निम्न चित्र में दिखाया गया है:

फ़ाइल जो a2e . से शुरू होती है मुख्य फ़ाइल है, और जो gd . से शुरू होती है मध्यवर्ती फ़ाइल है।

मुख्य फ़ाइल खोलें और रूट . को सहेजें (या मुख्य) प्रमाणपत्र .crt . के रूप में फ़ाइल। इसी तरह, इंटरमीडिएट फ़ाइल खोलें और इसे .crt . के रूप में भी सहेजें फ़ाइल। सर्वर पर सभी फाइलें अपलोड करें।

अपाचे निर्देशिका बनाएं

Apache® निर्देशिका बनाने के लिए निम्न आदेश निष्पादित करें। यदि कोई Apachedirectory पहले से मौजूद है, तो पहले पुरानी Apache निर्देशिका का बैकअप लें।

cd $INST_TOP/certs/

mkdir Apache

एक वॉलेट निर्देशिका बनाएं

एप्लिकेशन नोड पर एक खाली वॉलेट निर्देशिका बनाने के लिए निम्न आदेश निष्पादित करें:

orapki wallet create -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -pwd WalletPasswd123 -auto_login

पिछला आदेश ewallet.p12 . बनाता है और cwallet.sso वॉलेट फ़ोल्डर के अंदर फ़ाइलें (/u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache )।

प्रमाणपत्र कॉपी करें

प्रमाणपत्रों को आयात करने के लिए निम्नलिखित कमांड चलाएँ, इस क्रम में:रूट, सर्वर, इंटरमीडिएट:

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/root.crt" -pwd WalletPasswd123

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/server.crt" -pwd WalletPasswd123

orapki wallet add -wallet /u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/Apache -trusted_cert -cert "/home/appti1/ITK1054693/intermediate.crt " -pwd WalletPasswd123

b64InternetCertificate.txt बनाएं

ca.crt . की सामग्री जोड़ने के लिए निम्न चरणों का पालन करें करने के लिएb64InternetCertificate.txt :

-

संस्करण 10.12 पर जाएं ORACLE_HOME/sysman/config/ ।

-

निम्न आदेश निष्पादित करें:

Cat root.crt >> b64InternetCertificate.txt

वॉलेट को OPMN में कॉपी करें

वॉलेट को ओपीएमएन में कॉपी करने के लिए निम्न चरणों का पालन करें:

- $INST_TOP/certs/opmn पर नेविगेट करें निर्देशिका।

- एक नई निर्देशिका बनाएं जिसका नाम BAK . है ।

- स्थानांतरित करें ewallet.p12 और cwallet.sso $INST_TOP/certs/Apache . से करने के लिए बेक ।

- कॉपी करें ewallet.p12 और cwallet.sso बेक . से से $INST_TOP/certs/opmn . तक ।

परिणाम निम्न उदाहरण के समान होना चाहिए:

[appti1@nchlatiebsa01 opmn]$ pwd

/u01/app/TATII1/inst/apps/TATII1_nchlatiebsa01/certs/opmn

[appti1@nchlatiebsa01 opmn]$ ls -ltr

drwxrwxr-x 2 appti1 appti1 4096 Nov 17 05:34 BAK

-rw------- 1 appti1 appti1 3993 Nov 20 00:05 cwallet.sso

-rw------- 1 appti1 appti1 3965 Nov 20 00:05 ewallet.p12

[appti1@nchlatiebsa01 opmn]$

कैसर्ट फ़ाइल अपडेट करें

JDK cacerts को अपडेट करने के लिए निम्न चरणों का पालन करें फ़ाइल:

-

$OA_JRE_TOP/lib/सुरक्षा पर नेविगेट करें ।

-

मौजूदा कैसर्ट का बैक अप लें फ़ाइल।

-

कॉपी root.crt और server.crt इस निर्देशिका में और यह सुनिश्चित करने के लिए निम्न आदेश जारी करें कि cacerts लिखने की अनुमति है:

$ chmod u+w cacerts -

अपना Apache ca.crt add जोड़ने के लिए निम्न आदेश निष्पादित करें और server.crt करने के लिए कैसर्ट :

$ keytool -import -alias ApacheRootCA -file root.crt -trustcacerts -v -keystore cacerts $ keytool -import -alias ApacheServer -file server.crt -trustcacerts -v -keystore cacerts -

संकेत मिलने पर, कीस्टोर पासवर्ड दर्ज करें। डिफ़ॉल्ट पासवर्ड है

changeit।

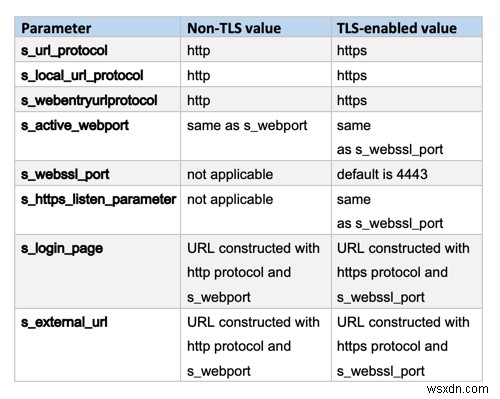

अपडेट पैरामीटर

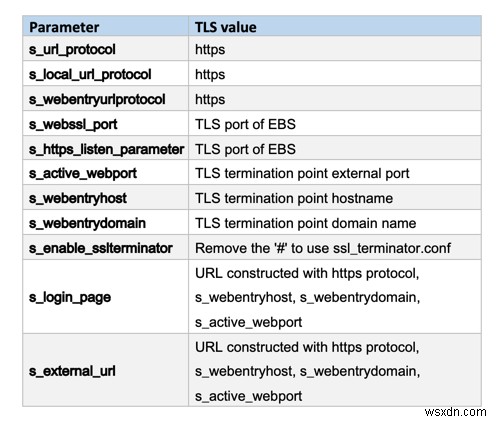

XML फ़ाइल में निम्नलिखित TLS-संबंधित पैरामीटर परिवर्तन करें:

यदि आप एंड-टू-एंड TLS का उपयोग कर रहे हैं, तो निम्न परिवर्तन करें:

7. कॉन्फ़िगरेशन परिवर्तन करें

फाइलों में निम्नलिखित परिवर्तन करें:

(यदि फ़ाइल कस्टम फ़ोल्डर में मौजूद नहीं है, तो एक कस्टम फ़ोल्डर बनाएं और फ़ाइल की प्रतिलिपि बनाएँ।)

FND_TOP>/admin/template/custom/opmn_xml_1013.tmp के लिए:

इस लाइन को टेम्प्लेट में बदलें:

<ssl enabled="true" wallet-file="%s_web_ssl_directory%/opmn"/>

निम्नलिखित प्रतिस्थापन लाइन के साथ:

<ssl enabled="true" openssl-certfile="%s_web_ssl_directory%/Apache/opmn.crt" openssl-keyfile="%s_web_ssl_directory%/Apache/server.key" openssl-password="dummy" openssl-lib="%s_weboh_oh%/lib" ssl-versions="TLSv1.0,TLSv1.1,TLSv1.2" ssl-ciphers="AES128-SHA,AES256-SHA"/>

FND_TOP के लिए>/admin/template/custom/httpd_conf_1013.tmp:

निम्न अनुभाग को संशोधित करें:

<IfDefine SSL>

LoadModule ossl_module libexec/mod_ossl.so

</IfDefine>

निम्नलिखित के लिए:

<IfDefine SSL>

#LoadModule ossl_module libexec/mod_ossl.so

LoadModule ssl_module libexec/mod_ssl.so

</IfDefine>

FND_TOP के लिए>/admin/template/custom/ssl_conf_1013.tmp:

टेम्पलेट में निम्न पंक्ति पर टिप्पणी करें:

#SSLWallet file:%s_web_ssl_directory%/Apache

टेम्पलेट में निम्नलिखित पंक्तियाँ जोड़ें:

SSLCertificateFile %s_web_ssl_directory%/Apache/server.crt

SSLCertificateKeyFile %s_web_ssl_directory%/Apache/server.key

SSLCertificateChainFile %s_web_ssl_directory%/Apache/intermediate.crt

निम्न पंक्ति को बदलें:

SSLCipherSuite HIGH:MEDIUM:!aNULL:+SHA1:+MD5:+HIGH:+MEDIUM

निम्नलिखित प्रतिस्थापन लाइन के साथ:

SSLCipherSuite HIGH:MEDIUM:!aNULL:!RC4:!3DES:!SEED:!IDEA:!CAMELLIA:+HIGH:+MEDIUM

निम्न पंक्ति को बदलें:

SSLProtocol -all +TLSv1 +SSLv3

निम्नलिखित प्रतिस्थापन लाइन के साथ:

SSLProtocol all -SSLv2 -SSLv3

निम्न फाइलों के लिए:

/admin/template/custom/oc4j_properties_1013.tmp /admin/template/custom/oafm_oc4j_properties_1013.tmp /admin/template/custom/forms_oc4j_properties_1013.tmp

निम्न पंक्ति जोड़कर इन कस्टम फ़ाइलों को अपडेट करें:

https.protocols=TLSv1,TLSv1.1,TLSv1.2

8. ऑटोकॉन्फ़िगर चलाएँ

adautocfg.shचलाएं आवेदन स्तर में $ADMIN_SCRIPTS_HOME निर्देशिका।

9. अंतिम सत्यापन करें

URL सत्यापित करें, जो निम्न उदाहरण जैसा दिखना चाहिए:

SQL> select home_url from icx_parameters;

HOME_URL

--------------------------------------------------------------------------------

https://ebstest1.corp.aspentech.com:4443/OA_HTML/AppsLogin

निष्कर्ष

यदि आप ईबीएस का उपयोग करने और महत्वपूर्ण डेटा संचारित करने की योजना बना रहे हैं, तो आपको सर्वर और क्लाइंट के बीच होने वाले इंटरनेट-आधारित संचार के लिए एक सुरक्षित तरीका प्रदान करने के लिए ईबीएस के साथ टीएलएस को सक्षम करना होगा। यह सुनिश्चित करता है कि कोई भी संचार के दौरान डेटा के साथ छेड़छाड़ या हैक न करे।

कोई टिप्पणी करने या प्रश्न पूछने के लिए प्रतिक्रिया टैब का उपयोग करें।

हमारी डेटाबेस सेवाओं के बारे में अधिक जानें।

हम Oracle उत्पादों के विशेषज्ञ हैं, इसलिए Rackspace को आपके Oracle निवेश को अधिकतम करने में मदद करने दें।