रूटकिट का उपयोग हैकर्स द्वारा आपके डिवाइस के भीतर लगातार, प्रतीत होने वाले ज्ञानी मैलवेयर को छिपाने के लिए किया जाता है जो चुपचाप डेटा या संसाधनों की चोरी कर लेता है, कभी-कभी कई वर्षों के दौरान। उनका उपयोग कीलॉगर फैशन में भी किया जा सकता है, जहां आपके कीस्ट्रोक और संचार का सर्वेक्षण किया जाता है, जिससे दर्शकों को गोपनीयता की जानकारी मिलती है।

इस विशेष हैकिंग पद्धति ने 2006 से पहले अधिक प्रासंगिकता देखी, Microsoft Vista से पहले विक्रेताओं को सभी कंप्यूटर ड्राइवरों को डिजिटल रूप से हस्ताक्षर करने की आवश्यकता थी। कर्नेल पैच प्रोटेक्शन (KPP) ने मैलवेयर लेखकों को अपने हमले के तरीकों को बदलने के लिए प्रेरित किया और हाल ही में 2018 तक Zacinlo विज्ञापन धोखाधड़ी ऑपरेशन के साथ, रूटकिट्स ने फिर से स्पॉटलाइट में प्रवेश किया।

रूटकिट पूर्व-डेटिंग 2006 सभी विशेष रूप से ऑपरेटिंग सिस्टम-आधारित थे। डेट्राहेयर मालवेयर परिवार की एक रूटकिट ज़ैसिनलो स्थिति ने हमें फर्मवेयर-आधारित रूटकिट के रूप में और भी अधिक खतरनाक चीज़ दी। भले ही, रूटकिट सालाना देखे जाने वाले सभी मैलवेयर आउटपुट का लगभग एक प्रतिशत ही है।

फिर भी, खतरे के कारण वे पेश कर सकते हैं, यह समझना समझदारी होगी कि रूटकिट का पता लगाना जो पहले से ही आपके सिस्टम में घुसपैठ कर चुके हैं।

Windows 10 (गहराई से) में रूटकिट्स का पता लगाना

विंडोज 10 प्लेटफॉर्म को लक्षित करते हुए खोजे जाने से पहले ज़ैसिनलो वास्तव में लगभग छह साल से चल रहा था। रूटकिट घटक अत्यधिक विन्यास योग्य था और अपनी कार्यक्षमता के लिए खतरनाक मानी जाने वाली प्रक्रियाओं से खुद को सुरक्षित रखता था और एसएसएल संचार को इंटरसेप्ट और डिक्रिप्ट करने में सक्षम था।

यह विंडोज रजिस्ट्री के भीतर अपने सभी कॉन्फ़िगरेशन डेटा को एन्क्रिप्ट और स्टोर करेगा, और जब विंडोज बंद हो रहा था, तो एक अलग नाम का उपयोग करके मेमोरी से डिस्क पर खुद को फिर से लिखें, और इसकी रजिस्ट्री कुंजी को अपडेट करें। इससे इसे आपके मानक एंटीवायरस सॉफ़्टवेयर द्वारा पता लगाने से बचने में मदद मिली।

इससे पता चलता है कि रूटकिट का पता लगाने के लिए एक मानक एंटीवायरस या एंटीमैलवेयर सॉफ़्टवेयर पर्याप्त नहीं है। हालांकि, कुछ शीर्ष स्तरीय एंटी-मैलवेयर प्रोग्राम हैं जो आपको रूटकिट हमले के संदेह के प्रति सचेत करेंगे।

एक अच्छे एंटीवायरस सॉफ़्टवेयर के 5 प्रमुख गुण

आज अधिकांश प्रमुख एंटीवायरस प्रोग्राम रूटकिट का पता लगाने के लिए इन सभी पांच उल्लेखनीय तरीकों का प्रदर्शन करेंगे।

- हस्ताक्षर आधारित विश्लेषण - एंटीवायरस सॉफ़्टवेयर लॉग की गई फ़ाइलों की तुलना रूटकिट के ज्ञात हस्ताक्षरों से करेगा। विश्लेषण व्यवहार के पैटर्न की भी तलाश करेगा जो ज्ञात रूटकिट की कुछ परिचालन गतिविधियों की नकल करते हैं, जैसे आक्रामक पोर्ट उपयोग।

- अवरोधन का पता लगाना - विंडोज ऑपरेटिंग सिस्टम कमांड चलाने के लिए पॉइंटर टेबल का उपयोग करता है जो रूटकिट को कार्य करने के लिए प्रेरित करने के लिए जाने जाते हैं। चूंकि रूटकिट किसी ऐसी चीज को बदलने या संशोधित करने का प्रयास करता है जिसे खतरा माना जाता है, यह आपके सिस्टम को उनकी उपस्थिति के बारे में सूचित करेगा।

- बहु-स्रोत डेटा तुलना - रूटकिट्स, छिपे रहने के अपने प्रयास में, एक मानक परीक्षा में प्रस्तुत कुछ डेटा को बदल सकते हैं। उच्च और निम्न-स्तरीय सिस्टम कॉल के लौटाए गए परिणाम रूटकिट की उपस्थिति को दूर कर सकते हैं। सॉफ्टवेयर हार्ड डिस्क पर फ़ाइल की सामग्री के साथ रैम में लोड की गई प्रक्रिया मेमोरी की तुलना भी कर सकता है।

- अखंडता जांच - प्रत्येक सिस्टम लाइब्रेरी में एक डिजिटल हस्ताक्षर होता है जिसे उस समय बनाया गया था जब सिस्टम को "क्लीन" माना जाता था। डिजिटल हस्ताक्षर बनाने के लिए उपयोग किए गए कोड के किसी भी परिवर्तन के लिए अच्छा सुरक्षा सॉफ्टवेयर पुस्तकालयों की जांच कर सकता है।

- रजिस्ट्री तुलना - अधिकांश एंटीवायरस सॉफ़्टवेयर प्रोग्राम में ये प्रीसेट शेड्यूल पर होते हैं। क्लाइंट फ़ाइल के साथ वास्तविक समय में एक क्लीन फ़ाइल की तुलना की जाएगी, यह निर्धारित करने के लिए कि क्लाइंट एक अप्रतिरोध्य निष्पादन योग्य (.exe) है या नहीं।

रूटकिट स्कैन करना

रूटकिट संक्रमण का पता लगाने के लिए रूटकिट स्कैन करना सबसे अच्छा प्रयास है। अक्सर आपके ऑपरेटिंग सिस्टम पर रूटकिट की पहचान करने के लिए भरोसा नहीं किया जा सकता है और इसकी उपस्थिति निर्धारित करने के लिए एक चुनौती प्रस्तुत करता है। रूटकिट मास्टर जासूस हैं, जो लगभग हर मोड़ पर अपने ट्रैक को कवर करते हैं और सादे दृष्टि में छिपे रहने में सक्षम हैं।

यदि आपको संदेह है कि आपकी मशीन पर रूटकिट वायरस का हमला हुआ है, तो पता लगाने के लिए एक अच्छी रणनीति यह होगी कि कंप्यूटर को बंद कर दिया जाए और एक ज्ञात क्लीन सिस्टम से स्कैन को अंजाम दिया जाए। मेमोरी डंप विश्लेषण के माध्यम से आपकी मशीन के भीतर रूटकिट का पता लगाने का एक निश्चित तरीका है। रूटकिट आपके सिस्टम को दिए गए निर्देशों को छिपा नहीं सकता क्योंकि यह उन्हें मशीन की मेमोरी में निष्पादित करता है।

मैलवेयर विश्लेषण के लिए WinDbg का उपयोग करना

माइक्रोसॉफ्ट विंडोज ने अपना मल्टी-फंक्शन डिबगिंग टूल प्रदान किया है जिसका उपयोग अनुप्रयोगों, ड्राइवरों या ऑपरेटिंग सिस्टम पर डिबगिंग स्कैन करने के लिए किया जा सकता है। यह कर्नेल-मोड और उपयोगकर्ता-मोड कोड को डीबग करेगा, क्रैश डंप का विश्लेषण करने में मदद करेगा, और CPU रजिस्टरों की जांच करेगा।

कुछ विंडोज़ सिस्टम WinDbg के साथ पहले से ही बंडल में आएंगे। जिनके बिना उन्हें इसे Microsoft स्टोर से डाउनलोड करने की आवश्यकता होगी। WinDbg पूर्वावलोकन, WinDbg का अधिक आधुनिक संस्करण है, जो आंखों के दृश्य, तेज़ विंडो, पूर्ण स्क्रिप्टिंग, और मूल कमांड, एक्सटेंशन और वर्कफ़्लोज़ को आसान प्रदान करता है।

कम से कम, आप ब्लू स्क्रीन ऑफ डेथ (बीएसओडी) सहित मेमोरी या क्रैश डंप का विश्लेषण करने के लिए WinDbg का उपयोग कर सकते हैं। परिणामों से, आप मैलवेयर हमले के संकेतक ढूंढ सकते हैं। यदि आपको लगता है कि आपका कोई प्रोग्राम मैलवेयर की उपस्थिति से बाधित हो सकता है, या आवश्यकता से अधिक मेमोरी का उपयोग कर रहा है, तो आप एक डंप फ़ाइल बना सकते हैं और इसका विश्लेषण करने में सहायता के लिए WinDbg का उपयोग कर सकते हैं।

एक पूर्ण मेमोरी डंप महत्वपूर्ण डिस्क स्थान ले सकता है इसलिए कर्नेल-मोड निष्पादित करना बेहतर हो सकता है इसके बजाय डंप या स्मॉल मेमोरी डंप करें। कर्नेल-मोड डंप में क्रैश के समय कर्नेल द्वारा सभी मेमोरी उपयोग की जानकारी होगी। एक छोटे मेमोरी डंप में अलग-अलग सिस्टम जैसे ड्राइवर, कर्नेल, और बहुत कुछ पर बुनियादी जानकारी होगी, लेकिन तुलना में छोटा है।

बीएसओडी क्यों हुआ है, इसका विश्लेषण करने में छोटे मेमोरी डंप अधिक उपयोगी होते हैं। रूटकिट्स का पता लगाने के लिए, एक पूर्ण या कर्नेल संस्करण अधिक सहायक होगा।

कर्नेल-मोड डंप फ़ाइल बनाना

कर्नेल-मोड डंप फ़ाइल तीन तरह से बनाई जा सकती है:

- सिस्टम को अपने आप क्रैश होने देने के लिए नियंत्रण कक्ष से डंप फ़ाइल को सक्षम करें

- सिस्टम को क्रैश करने के लिए बाध्य करने के लिए नियंत्रण कक्ष से डंप फ़ाइल को सक्षम करें

- अपने लिए डिबगर टूल बनाने के लिए उसका उपयोग करें

हम विकल्प संख्या तीन के साथ जा रहे हैं।

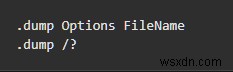

आवश्यक डंप फ़ाइल को निष्पादित करने के लिए, आपको केवल निम्न कमांड को WinDbg की कमांड विंडो में दर्ज करना होगा।

फ़ाइलनाम बदलें डंप फ़ाइल और "?" के लिए उपयुक्त नाम के साथ एक f . के साथ . सुनिश्चित करें कि "f" लोअरकेस है अन्यथा आप एक अलग प्रकार की डंप फ़ाइल बनाएंगे।

एक बार डिबगर ने अपना कोर्स चला लिया (पहले स्कैन में काफी मिनट लगेंगे), एक डंप फ़ाइल बनाई गई होगी और आप अपने निष्कर्षों का विश्लेषण करने में सक्षम होंगे।

यह समझना कि आप क्या ढूंढ रहे हैं, जैसे कि वोलेटाइल मेमोरी (रैम) का उपयोग, रूटकिट की उपस्थिति का निर्धारण करने के लिए अनुभव और परीक्षण की आवश्यकता होती है। यह संभव है, हालांकि एक नौसिखिए के लिए अनुशंसित नहीं है, एक लाइव सिस्टम पर मैलवेयर खोज तकनीकों का परीक्षण करने के लिए। ऐसा करने के लिए फिर से WinDbg के कामकाज पर विशेषज्ञता और गहन ज्ञान की आवश्यकता होगी ताकि गलती से आपके सिस्टम में एक लाइव वायरस को तैनात न किया जा सके।

हमारे छिपे हुए दुश्मन को उजागर करने के लिए अधिक सुरक्षित, अधिक शुरुआती-अनुकूल तरीके हैं।

अतिरिक्त स्कैनिंग विधियां

रूटकिट का पता लगाने के लिए मैनुअल डिटेक्शन और बिहेवियरल एनालिसिस भी विश्वसनीय तरीके हैं। रूटकिट के स्थान की खोज करने का प्रयास करना एक बड़ा दर्द हो सकता है, इसलिए रूटकिट को लक्षित करने के बजाय, आप इसके बजाय रूटकिट जैसे व्यवहारों की तलाश कर सकते हैं।

आप इंस्टॉलेशन के दौरान उन्नत या कस्टम इंस्टॉल विकल्पों का उपयोग करके डाउनलोड किए गए सॉफ़्टवेयर बंडलों में रूटकिट की तलाश कर सकते हैं। विवरण में सूचीबद्ध किसी भी अपरिचित फाइल को देखने के लिए आपको क्या देखना होगा। इन फ़ाइलों को त्याग दिया जाना चाहिए, या आप दुर्भावनापूर्ण सॉफ़्टवेयर के किसी भी संदर्भ के लिए ऑनलाइन त्वरित खोज कर सकते हैं।

फ़ायरवॉल और उनकी लॉगिंग रिपोर्ट रूटकिट खोजने का एक अविश्वसनीय रूप से प्रभावी तरीका है। यदि आपका नेटवर्क जांच के दायरे में है, तो सॉफ़्टवेयर आपको सूचित करेगा, और स्थापना से पहले किसी भी अपरिचित या संदिग्ध डाउनलोड को क्वारंटाइन करना चाहिए।

यदि आपको संदेह है कि रूटकिट पहले से ही आपकी मशीन पर हो सकता है, तो आप फ़ायरवॉल लॉगिंग रिपोर्ट में जा सकते हैं और किसी भी सामान्य व्यवहार की तलाश कर सकते हैं।

फ़ायरवॉल लॉगिंग रिपोर्ट की समीक्षा करना

आईपी ट्रैफिक स्पाई जैसा ओपन-सोर्स एप्लिकेशन बनाकर आप अपनी वर्तमान फ़ायरवॉल लॉगिंग रिपोर्ट की समीक्षा करना चाहेंगे। फ़ायरवॉल लॉग फ़िल्टरिंग क्षमताओं के साथ, एक बहुत ही उपयोगी उपकरण। रिपोर्ट आपको बताएगी कि हमला होने पर क्या देखना आवश्यक है।

यदि आपके पास एक स्टैंडअलोन निकास फ़िल्टरिंग फ़ायरवॉल वाला एक बड़ा नेटवर्क है, तो आईपी ट्रैफिक स्पाई आवश्यक नहीं होगा। इसके बजाय, आपको फ़ायरवॉल लॉग के माध्यम से नेटवर्क पर सभी डिवाइस और वर्कस्टेशन के लिए इनबाउंड और आउटबाउंड पैकेट देखने में सक्षम होना चाहिए।

चाहे आप एक घर या छोटे व्यवसाय सेटिंग में हों, आप अपने आईएसपी द्वारा प्रदान किए गए मॉडेम का उपयोग कर सकते हैं या, यदि आपके पास एक व्यक्तिगत फ़ायरवॉल या राउटर है, तो फ़ायरवॉल लॉग को खींचने के लिए। आप एक ही नेटवर्क से जुड़े प्रत्येक उपकरण के लिए ट्रैफ़िक की पहचान करने में सक्षम होंगे।

Windows फ़ायरवॉल लॉग फ़ाइलों को सक्षम करना भी फायदेमंद हो सकता है। डिफ़ॉल्ट रूप से, लॉग फ़ाइल अक्षम होती है जिसका अर्थ है कि कोई जानकारी या डेटा नहीं लिखा गया है।

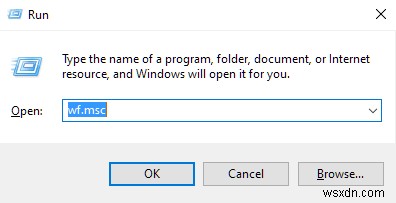

- लॉग फ़ाइल बनाने के लिए, Windows key + R दबाकर रन फ़ंक्शन खोलें ।

- टाइप करें wf.msc बॉक्स में और Enter press दबाएं ।

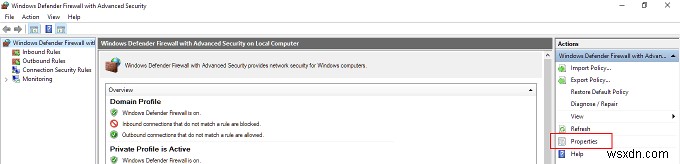

- विंडोज फ़ायरवॉल और उन्नत सुरक्षा विंडो में बाईं ओर मेनू में "स्थानीय कंप्यूटर पर उन्नत सुरक्षा के साथ विंडोज डिफेंडर फ़ायरवॉल" को हाइलाइट करें। "कार्रवाइयां" के अंतर्गत सबसे दाईं ओर स्थित मेनू पर गुण . क्लिक करें ।

- नई डायलॉग विंडो में, "निजी प्रोफ़ाइल" टैब पर नेविगेट करें और कस्टमाइज़ करें चुनें , जो "लॉगिंग" अनुभाग में पाया जा सकता है।

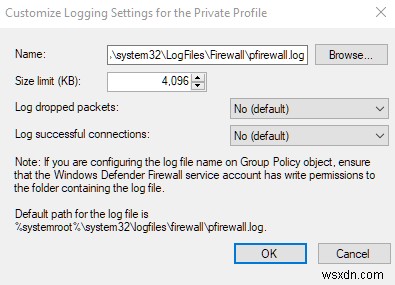

- नई विंडो आपको यह चुनने की अनुमति देगी कि कितनी बड़ी लॉग फ़ाइल लिखनी है, आप फ़ाइल कहाँ भेजना चाहते हैं, और क्या केवल गिराए गए पैकेट, सफल कनेक्शन, या दोनों को लॉग करना है।

- गिराए गए पैकेट वे हैं जिन्हें Windows फ़ायरवॉल ने आपकी ओर से अवरोधित किया है।

- डिफ़ॉल्ट रूप से, Windows फ़ायरवॉल लॉग प्रविष्टियाँ केवल अंतिम 4MB डेटा संग्रहीत करेंगी और %SystemRoot%\System32\LogFiles\Firewall\Pfirewall.log में पाई जा सकती हैं।

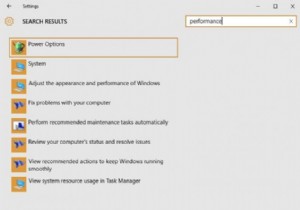

- ध्यान रखें कि लॉग के लिए डेटा उपयोग की आकार सीमा बढ़ाने से आपके कंप्यूटर का प्रदर्शन प्रभावित हो सकता है।

- ठीक दबाएं समाप्त होने पर।

- अगला, "निजी प्रोफ़ाइल" टैब में वही चरण दोहराएं जो आपने अभी-अभी किए थे, केवल इस बार "सार्वजनिक प्रोफ़ाइल" टैब में।

- अब सार्वजनिक और निजी दोनों कनेक्शनों के लिए लॉग जनरेट किए जाएंगे। आप फ़ाइलों को नोटपैड जैसे टेक्स्ट एडिटर में देख सकते हैं या उन्हें स्प्रेडशीट में आयात कर सकते हैं।

- अब आप लॉग की फाइलों को आईपी ट्रैफिक स्पाई जैसे डेटाबेस पार्सर प्रोग्राम में निर्यात कर सकते हैं ताकि आसान पहचान के लिए ट्रैफ़िक को फ़िल्टर और सॉर्ट किया जा सके।

लॉग फ़ाइलों में सामान्य से बाहर किसी भी चीज़ पर नज़र रखें। यहां तक कि सिस्टम की थोड़ी सी भी गलती रूटकिट संक्रमण का संकेत दे सकती है। अत्यधिक CPU या बैंडविड्थ उपयोग की तर्ज पर कुछ, जब आप बहुत अधिक मांग वाली कोई चीज़ नहीं चला रहे हों, या बिल्कुल भी, एक प्रमुख सुराग हो सकता है।