मैलवेयर विभिन्न रूपों और तीव्रता में आता है और यहां हम सबसे खतरनाक मैलवेयर में से एक फाइललेस मैलवेयर के बारे में चर्चा करने जा रहे हैं।

नाम ही बहुत जिज्ञासा पैदा करता है, कि जब कोई फ़ाइल शामिल नहीं है तो यह मैलवेयर कैसे फैल सकता है। अधिक विशेष रूप से, आप सोच रहे होंगे कि फ़ाइल रहित मैलवेयर मेरे पीसी को कैसे जीत सकता है, उदाहरण के लिए, आपने फ़ाइल डाउनलोड भी नहीं की है।

यह भी पढ़ें: मैलवेयर:एक ऐसा युद्ध जिसकी हमने कभी मांग नहीं की हमलावर के दिमाग में थोड़ा घुसने के बारे में क्या ख्याल है? एक हमलावर संभवतः फाइललेस मालवेयर का उपयोग करेगा - आइए अब और गहराई से देखें, क्या हम? फ़ाइल रहित मैलवेयर, जैसा कि नाम से पता चलता है, एक दुर्भावनापूर्ण प्रोग्राम है जो मैलवेयर फैलाने के लिए फ़ाइलों पर निर्भर नहीं करता है। इसका मतलब यह है कि इसे नष्ट करने के लिए किसी फ़ाइल को वायरस से संक्रमित करने की आवश्यकता नहीं है। फिर यह कंप्यूटर का शोषण कैसे करता है? यह हमलों को अंजाम देने के लिए आमतौर पर इस्तेमाल किए जाने वाले एप्लिकेशन और बिल्ट-इन टूल्स का फायदा उठाता है। यह एक पीसी को संक्रमित करने के लिए वैध प्रोग्राम का उपयोग करता है। एक तरह से यह आपके विंडोज पीसी को अपने खिलाफ कर देता है। फाइललेस मालवेयर को पारंपरिक हमले से अलग बनाने वाली बात यह है कि हमलावर संक्रमित पीसी पर कोई कोड इंस्टॉल नहीं करता है और इस तरह फाइललेस मैलवेयर का पता लगाना मुश्किल होता है। फ़ाइल-रहित मैलवेयर LOC या निम्न-अवलोकन योग्य विशेषताओं के हमलों में पड़ता है। ये हमले गुप्त हमले हैं जो अधिकांश सुरक्षा समाधानों द्वारा पता लगाने से बचते हैं। फ़ाइल रहित मैलवेयर आपके कंप्यूटर की रैंडम एक्सेस मेमोरी में संचालित होता है और आपके कंप्यूटर की हार्ड ड्राइव को कभी नहीं छूता है। एक हमलावर इसके बजाय नियंत्रण लेने और हमले को अंजाम देने के लिए कंप्यूटर पर पहले से मौजूद कमजोर सॉफ़्टवेयर का उपयोग करता है। एक बार हमलावर के पास आपके कंप्यूटर तक पहुंच हो जाने के बाद, हमलावर दुर्भावनापूर्ण गतिविधियों को अंजाम देने के लिए विंडोज मैनेजमेंट इंस्ट्रूमेंटेशन (WMI) या विंडोज पॉवरशेल का फायदा उठा सकता है। किसी बिंदु पर, आप सोच रहे होंगे कि पृथ्वी पर यह मेरे सुरक्षा समाधान से कैसे दूर हो सकता है? चूँकि कई सुरक्षा प्रौद्योगिकियाँ इन उपयोगिताओं पर भरोसा करती हैं, दुर्भावनापूर्ण गतिविधियाँ अनभिज्ञ रह सकती हैं। इसके अलावा, चूंकि फ़ाइल-रहित मैलवेयर आपके हार्ड ड्राइव पर सीधे कुछ भी लिखा हुआ नहीं छोड़ता है, ऐसी कोई फ़ाइल संग्रहीत नहीं होती है जिसे सुरक्षा सॉफ़्टवेयर स्कैन कर सके। आगे बढ़ने के लिए, एक फाइललेस मालवेयर कोई पदचिह्न या हस्ताक्षर नहीं छोड़ता है जिसे आपका एंटीवायरस सामान्य रूप से पहचानता है। स्टेज I:

हमलावर कमजोरी का फायदा उठाता है और दूरस्थ पहुँच प्राप्त करने के लिए वेब स्क्रिप्टिंग का उपयोग करता है। चरण II: एक बार हमलावर को पहुंच प्राप्त हो जाने के बाद, वह संक्रमित वातावरण के क्रेडेंशियल प्राप्त करने का प्रयास करता/करती है उस परिवेश में अन्य सिस्टम में जाने के लिए। चरण III: आक्रमणकर्ता अब बैकडोर बनाने के लिए रजिस्ट्री को संशोधित करता है। चरण IV: आक्रमक आवश्यक डेटा एकत्र करता है और इसे एक स्थान पर कॉपी करता है। हमलावर तब आसानी से उपलब्ध टूल का उपयोग करता है और आसानी से उपलब्ध सिस्टम टूल का उपयोग करके डेटा को कंप्रेस करता है। और, हमलावर, अंत में डेटा को एफ़टीपी के माध्यम से अपलोड करके पर्यावरण से हटा देता है। आइए कुछ प्रकार के फाइललेस मालवेयर पर एक नजर डालते हैं - जैसा कि नाम से पता चलता है, इस तकनीक का उपयोग करते हुए, हमलावर दुर्भावनापूर्ण कोड को वैध एप्लिकेशन की मेमोरी में छिपा देता है। WIndows गतिविधि के लिए महत्वपूर्ण प्रक्रियाएं चलने के दौरान मैलवेयर खुद को इंजेक्ट और वितरित करता है। वैध अनुप्रयोगों की बात करते हुए, चूंकि यह MWI और PowerShell जैसे Windows प्रोग्राम का उपयोग करता है, जो आदेश निष्पादित किए जाते हैं उन्हें सुरक्षित माना जाता है, और इस तरह किसी भी लाल झंडे को ट्रिगर नहीं किया जाता है। पहले पॉवेलिक और कोवटर ने पीड़ित के सिस्टम को एक क्लिक बॉट में बदल दिया और क्लिक-थ्रू विज्ञापनों और वेबसाइटों से कनेक्ट कर दिया। इस तरह के हमले में, जब किसी पीड़ित द्वारा किसी दुर्भावनापूर्ण लिंक या फ़ाइल पर क्लिक किया जाता है, तो मैलवेयर एक सामान्य विंडोज़ प्रक्रिया का उपयोग करता है और यहां तक कि रजिस्ट्री में फ़ाइल रहित कोड को लिखने और निष्पादित करने के लिए भी करता है। यह नहीं कह रहा कि यह तकनीक पूरी तरह से बेजान है, लेकिन, एक बात निश्चित है, इसका पता लगाना आसान नहीं है। आइए इसे दो लोकप्रिय हमलों - सैमसम रैंसमवेयर और ऑपरेशन कोबाल्ट किट्टी की मदद से समझाते हैं। जबकि पूर्व अर्ध-फाइललेस था। इस हमले में, प्रारंभिक स्क्रिप्ट के बिना पेलोड का विश्लेषण नहीं किया जा सकता था क्योंकि यह रन-टाइम डिक्रिप्टेड था। साथ ही, इसे निर्माता के अंत में एक पासवर्ड की भी आवश्यकता होती है। ऑपरेशन कोबाल्ट किट्टी की बात करें तो यह एक फ़ाइल रहित हमला था जिसने दुर्भावनापूर्ण PowerShell का उपयोग करके लगभग 6 महीने तक एक एशियाई निगम को निशाना बनाया। विशेष रूप से, एक स्पीयर-फ़िशिंग ईमेल का उपयोग 40 से अधिक सर्वर और पीसी में घुसपैठ करने के लिए किया गया था। फ़ाइल-रहित मैलवेयर एंटीवायरस समाधान को हराने में सक्षम है ((उस पर एक कमजोर) लेकिन इसका मतलब यह नहीं है कि आपके कंप्यूटर पर यह नहीं होना चाहिए। अधिकांश एंटीवायरस समाधान , Microsoft की Windows सुरक्षा सहित, PowerShell (यदि कोई हो) से अनियमित गतिविधियों को विफल करने में सक्षम हैं। नीचे हम कुछ सचेत कदमों की सूची बनाने जा रहे हैं, जिन्हें आपको लेना चाहिए ताकि आप जहाँ तक संभव हो फ़ाइल रहित मैलवेयर से बच सकें।

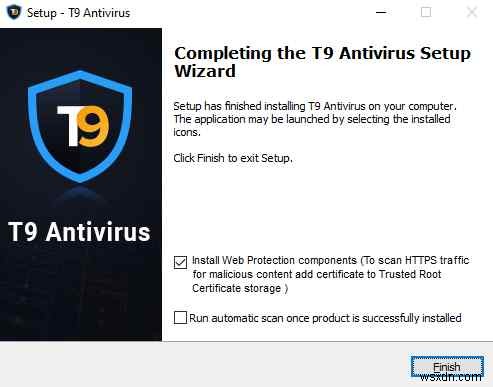

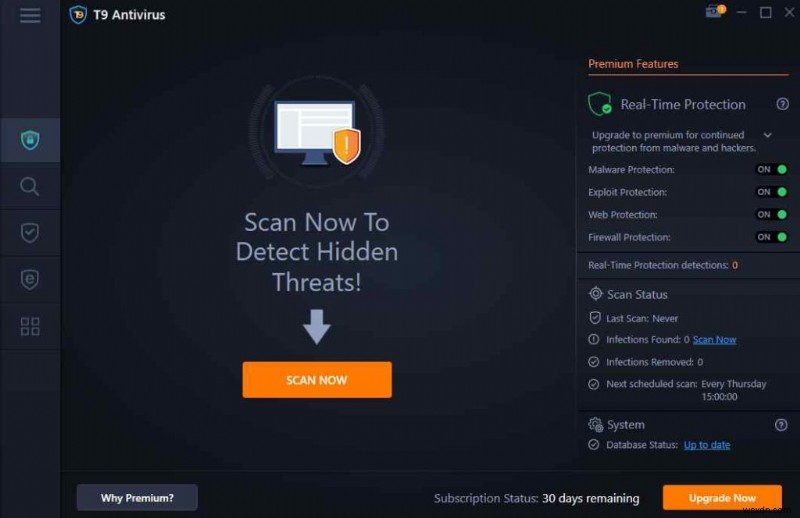

इस एंटीवायरस एप्लिकेशन की कुछ उल्लेखनीय विशेषताएं इस प्रकार हैं - 1. T9 एंटीवायरस डाउनलोड और इंस्टॉल करें

2. एंटीवायरस को अपडेट इंस्टॉल करने दें।

3. नारंगी रंग के अभी स्कैन करें पर क्लिक करें बटन।

4. T9 एंटीवायरस अब किसी भी आसन्न खतरे की तलाश करेगा।

मैलवेयर विभिन्न रूपों और तीव्रता में प्रकट हो सकता है, और जैसा कि हम फाइललेस मालवेयर से देख सकते हैं, खतरे के कर्ता लगातार अपने बचाव को पराजित करने के लिए अपनी क्षमता बढ़ा रहे हैं। इसलिए, यह महत्वपूर्ण है कि हम कभी भी अपने पहरे को कम न रखें, चाहे आप कोई भी हों, एक पूर्ण व्यवसाय निगम या एक व्यक्ति। यदि आपने जो पढ़ा वह आपको पसंद आया, तो इसे अंगूठा दें और इसे अपने दोस्तों और उन सभी के साथ साझा करें जिनकी आप परवाह करते हैं। Q.1. फाइललेस मालवेयर का एक उदाहरण क्या है? Some of the notable examples of Fileless Malware include Code Red Worm (2001), SQL Slammer (2003), Operation Cobalt Kitty, Stuxnet (2010), UIWIX (2017), and Ramnit Banking Trojan. Q.2. What are Fileless Viruses? A Fileless Virus or Fileless Malware does not use traditional executable files to carry out the attack, instead, it turns your Windows computer against itself by exploiting the operating system and legitimate Windows applications. Q.3. Are worms Fileless Malware? The first-ever malware that was classified as Fileless Malware was Code Red Worm which went rampant in 2001. It attacked computers that ran Microsoft’s Internet Information Services (IIS). Another popular work that was memory-only malware was Duqu 2.0. Q.4. Does Windows Defender detect Fileless Malware? Microsoft has also upgraded Windows Defender in a way that it can detect irregular activities from a legitimate program like Windows PowerShell. Microsoft Defender comes with AntiMalware Scan Interface (AMSI, memory scanning, behavior monitoring, and boot sector protection. With the help of these, you can expect to thwart a Fileless Malware. फाइललेस मालवेयर क्या है?

फाइललेस मालवेयर कैसे काम करता है?

फ़ाइल रहित मैलवेयर के विभिन्न चरण क्या हैं?

फ़ाइल रहित मालवेयर हमलों के विभिन्न प्रकार क्या हैं?

– मेमोरी कोड इंजेक्शन –

– विंडोज रजिस्ट्री मैनीपुलेशन –

– स्क्रिप्ट-आधारित तकनीकें-

आप अपने सिस्टम को फ़ाइल मालवेयर से कैसे बचा सकते हैं?

T9 एंटीवायरस कैसे काम करता है?

रैपिंग अप

अक्सर पूछे जाने वाले प्रश्न