केवल-पढ़ने के लिए डोमेन नियंत्रक (RODC) फीचर को पहली बार विंडोज सर्वर 2008 में पेश किया गया था। आरओडीसी का मुख्य उद्देश्य दूरस्थ शाखाओं और कार्यालयों में अपने डोमेन नियंत्रक की सुरक्षित स्थापना है जहां एडीडीएस रोल सर्वर को भौतिक रूप से सुरक्षित करना मुश्किल है। आरओडीसी में सक्रिय निर्देशिका डेटाबेस की केवल-पढ़ने के लिए प्रति है। इसका मतलब यह है कि कोई भी एडी (डोमेन व्यवस्थापक पासवर्ड के रीसेट सहित) में डेटा नहीं बदल सकता है, यहां तक कि डोमेन नियंत्रक होस्ट तक भौतिक पहुंच भी नहीं है।

इस लेख में, हम देखेंगे कि विंडोज सर्वर 2022/2019 पर आधारित एक नया रीड-ओनली डोमेन नियंत्रक कैसे स्थापित किया जाए और इसे कैसे प्रबंधित किया जाए।

सक्रिय निर्देशिका में केवल-पढ़ने के लिए डोमेन नियंत्रक (RODC) क्या है?

यहाँ RODC के सामान्य पठन-लेखन योग्य डोमेन नियंत्रकों से मुख्य अंतर हैं (RWDC )

- RODC AD डेटाबेस की केवल-पढ़ने के लिए प्रतिलिपि रखता है। इसलिए इस डोमेन नियंत्रक के ग्राहक इसमें परिवर्तन नहीं कर सकते;

- RODC AD डेटा और SYSVOL फ़ोल्डर को अन्य डोमेन नियंत्रकों (RWDC) में नहीं दोहराता है, एक तरफ़ा प्रतिकृति का उपयोग किया जाता है;

- RODC AD ऑब्जेक्ट के पासवर्ड हैश और संवेदनशील जानकारी वाली कुछ अन्य विशेषताओं को छोड़कर AD डेटाबेस की पूरी कॉपी रखता है। विशेषताओं के इस सेट को फ़िल्टर की गई विशेषता सेट (FAS) . कहा जाता है . इसमें ms-PKI-AccountCredentials, ms-FVE-RecoveryPassword, ms-PKI-DPAPIMasterKeys आदि विशेषताएँ शामिल हैं। आप इस सेट में अन्य विशेषताएँ जोड़ सकते हैं, जैसे LAPS का उपयोग करते समय ms-MCS-AdmPwd विशेषता में cleartext में संग्रहीत कंप्यूटर पासवर्ड;

- यदि RODC को किसी उपयोगकर्ता से प्रमाणीकरण अनुरोध प्राप्त होता है, तो यह अनुरोध RWDC को अग्रेषित करता है;

- आरओडीसी कुछ उपयोगकर्ताओं के क्रेडेंशियल कैश कर सकता है (यह प्रमाणीकरण को गति देता है और उपयोगकर्ताओं को डोमेन नियंत्रक पर प्रमाणित करने की अनुमति देता है, भले ही आरडब्ल्यूडीसी से कोई कनेक्शन न हो);

- आप गैर-व्यवस्थापक उपयोगकर्ताओं (उदाहरण के लिए, शाखा SysOps के लिए) को RODC के लिए प्रशासनिक और RDP पहुँच प्रदान कर सकते हैं;

- RODC पर DNS सेवा केवल-पढ़ने के लिए मोड में है।

केवल-पढ़ने के लिए डोमेन नियंत्रक को परिनियोजित करने के लिए आवश्यकताएँ।

- सर्वर पर एक स्थिर आईपी असाइन किया जाना है;

- DCs और क्लाइंट के बीच ट्रैफ़िक पास करने के लिए Windows फ़ायरवॉल को अक्षम या सही ढंग से कॉन्फ़िगर करना होगा;

- निकटतम RWDC को DNS सर्वर के रूप में निर्दिष्ट किया जाना चाहिए;

- आप विंडोज सर्वर फुल जीयूआई और विंडोज सर्वर कोर संस्करण दोनों पर आरओडीसी स्थापित कर सकते हैं;

- आपको RODC को उसी AD साइट पर नहीं रखना चाहिए जिस पर RWDC है।

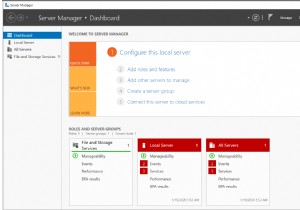

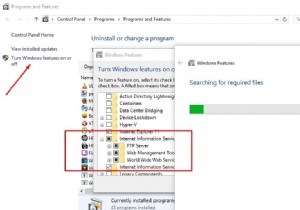

सर्वर प्रबंधक GUI का उपयोग करके RODC स्थापित करना

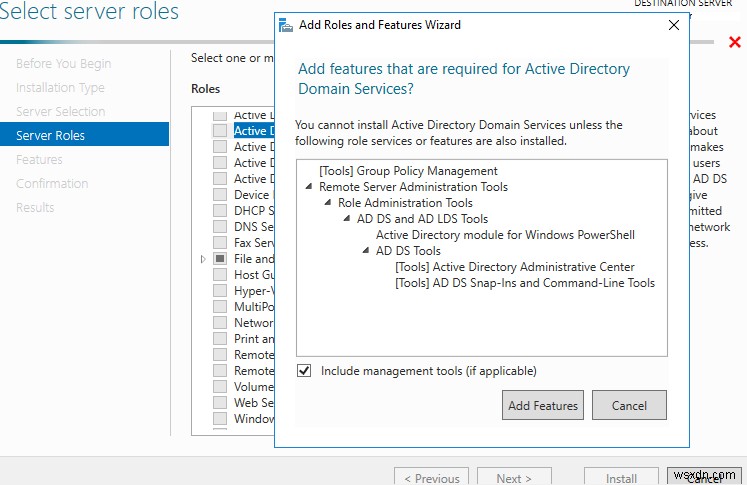

सर्वर प्रबंधक कंसोल खोलें और सक्रिय निर्देशिका डोमेन सेवाएं जोड़ें भूमिका (सभी अतिरिक्त घटकों और प्रबंधन उपकरणों को स्थापित करने के लिए सहमत हैं)।

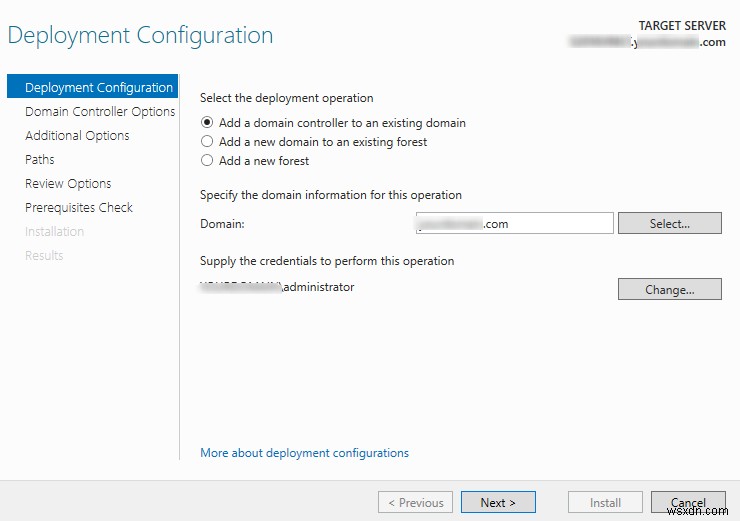

जब आप नए DC के लिए सेटिंग निर्दिष्ट करते हैं, तो मौजूदा डोमेन में डोमेन नियंत्रक जोड़ें . की जांच करें विकल्प, यदि आवश्यक हो तो डोमेन नाम और डोमेन व्यवस्थापक विशेषाधिकारों के साथ उपयोगकर्ता खाते के क्रेडेंशियल निर्दिष्ट करें।

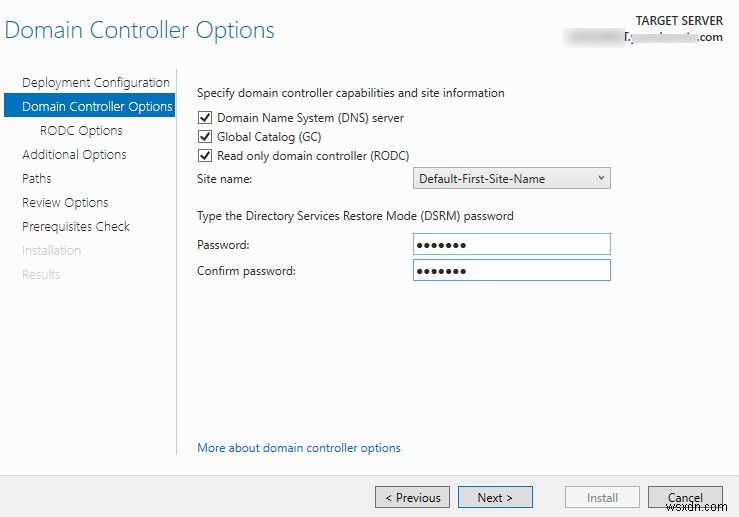

निर्दिष्ट करें कि DNS सर्वर, वैश्विक कैटलॉग (GC), और RODC क्षमताएं स्थापित होनी चाहिए। फिर एक साइट चुनें, जहां नया नियंत्रक स्थित होगा, और पासवर्ड को डीएसआरएम मोड में एक्सेस करने के लिए।

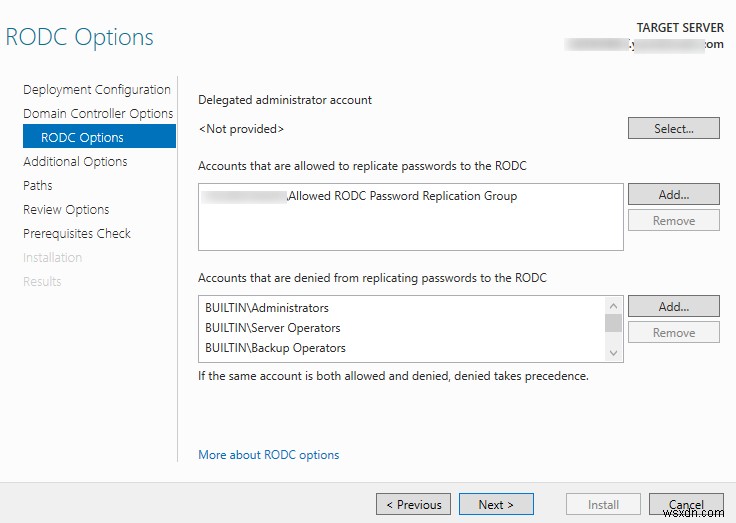

इसके बाद, आपको उस उपयोगकर्ता को निर्दिष्ट करने की आवश्यकता है जिसे आप डोमेन नियंत्रक के लिए व्यवस्थापकीय पहुंच सौंपना चाहते हैं, और उन खातों/समूहों की सूची, जिनके पासवर्ड को आरओडीसी (आप बाद में ऐसा कर सकते हैं) की नकल करने की अनुमति है या अस्वीकार की गई है।

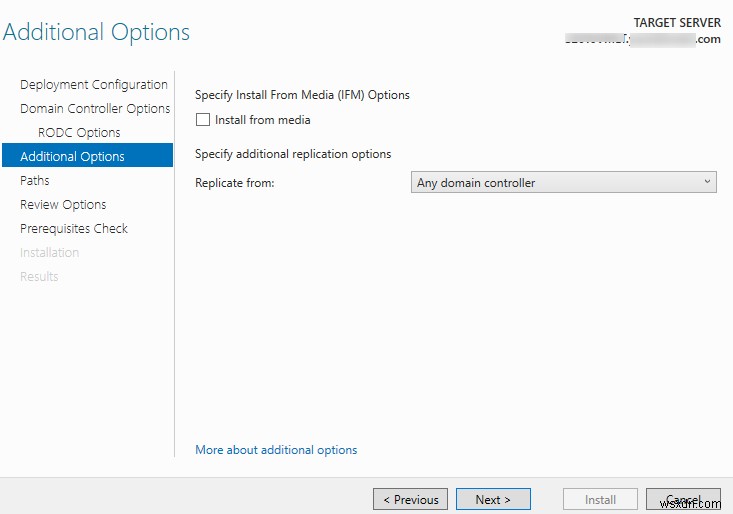

निर्दिष्ट करें कि AD डेटाबेस डेटा को किसी भी DC से दोहराया जा सकता है।

से दोहराएं -> Any domain controller

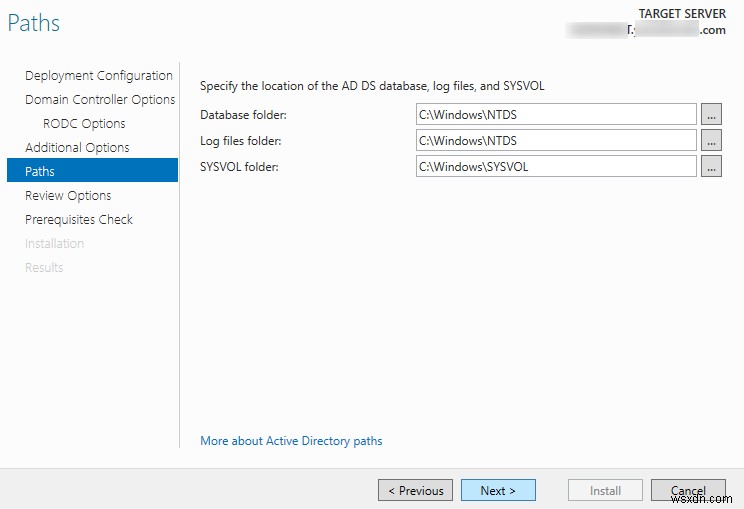

फिर NTDS डेटाबेस, लॉग और SYSVOL फ़ोल्डर के पथ निर्दिष्ट करें (यदि आवश्यक हो तो आप उन्हें बाद में किसी अन्य ड्राइव पर ले जा सकते हैं)।

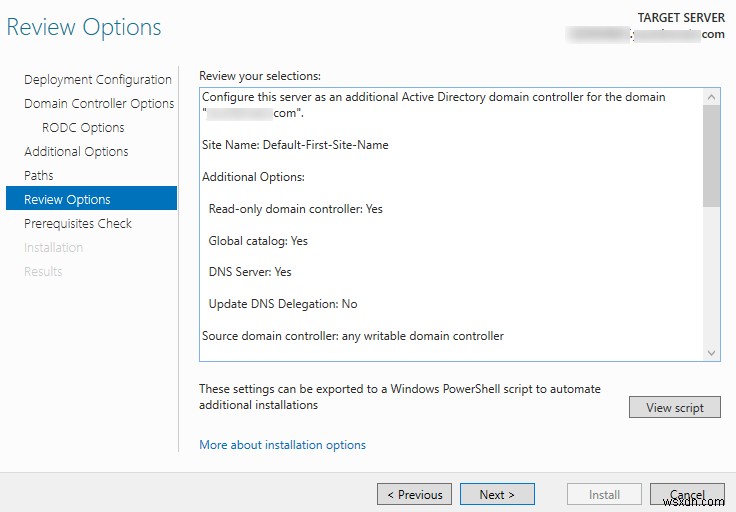

सभी विकल्पों की जाँच करने के बाद, आप ADDS भूमिका स्थापित कर सकते हैं।

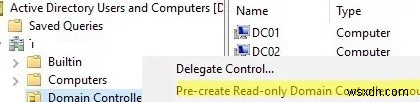

वैकल्पिक रूप से, आप चरणबद्ध . का उपयोग करके RODC परिनियोजित कर सकते हैं विशेषता। इसमें ADUC कंसोल और बेसिक सेटअप में RODC कंप्यूटर अकाउंट को प्री-क्रिएट करना शामिल है। ऐसा करने के लिए, डोमेन नियंत्रक पर राइट-क्लिक करें कंटेनर और केवल-पढ़ने के लिए डोमेन नियंत्रक खाता पूर्व-बनाएं . चुनें ।

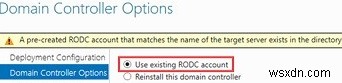

समान नाम वाले सर्वर पर ADDS भूमिका स्थापित करते समय, निम्न संदेश दिखाई देगा:

A Pre-created RODC account that matches the name of the target server exists in the directory. Choose whether to use this existing RODC account or reinstall this domain controller.

मौजूदा RODC खाते का उपयोग करें . चुनें पूर्व-निर्मित RODC ऑब्जेक्ट का उपयोग करने का विकल्प।

भूमिका स्थापना को पूरा करने और सर्वर को पुनरारंभ करने के बाद, आपको एक आरओडीसी नियंत्रक प्राप्त होगा। आप डोमेन नियंत्रक के स्वास्थ्य की जांच कर सकते हैं।

जब ADUC स्नैप-इन (dsa.msc ) आरओडीसी से जुड़ता है, सभी नए एडी ऑब्जेक्ट क्रिएट बटन धूसर हो जाते हैं। साथ ही, आप केवल-पढ़ने के लिए डोमेन नियंत्रक पर AD ऑब्जेक्ट की विशेषताएँ नहीं बदल सकते। Active Directory कंसोल में खोज सहित अन्य सभी क्रियाएँ हमेशा की तरह काम करती हैं।

PowerShell के साथ केवल-पढ़ने के लिए Windows सर्वर DC परिनियोजित करना

PowerShell का उपयोग करके एक नया RODC परिनियोजित करने के लिए, आपको ADDS भूमिका और PowerShell ADDS मॉड्यूल स्थापित करने की आवश्यकता है:

Add-WindowsFeature AD-Domain-Services,RSAT-AD-AdminCenter,RSAT-ADDS-Tools

अब आप आरओडीसी स्थापित कर सकते हैं:

Install-ADDSDomainController -ReadOnlyReplica -DomainName woshub.com -SiteName MUN_Branch1_RO_Site -InstallDns:$true -NoGlobalCatalog:$false

स्थापना समाप्त होने के बाद, cmdlet आपको अपना सर्वर पुनः आरंभ करने के लिए संकेत देगा।

सक्रिय निर्देशिका पावरशेल मॉड्यूल से Get-ADDomainController cmdlet का उपयोग करके अपने डोमेन में DC की सूची बनाएं:

Get-ADDomainController -Filter * | Select-Object Name,IsReadOnly

केवल-पढ़ने के लिए डोमेन नियंत्रक के लिए IsReadOnly विशेषता मान सही होना चाहिए।

अपने डोमेन में सभी आरओडीसी सूचीबद्ध करने के लिए, दौड़ें:

Get-ADDomainController –filter {IsReadOnly –eq $true}

यदि आप पहले एक डोमेन आरओडीसी खाता बनाना चाहते हैं (चरणबद्ध परिनियोजन), तो इस आदेश का उपयोग करें:

Add-ADDSReadOnlyDomainControllerAccount -DomainControllerAccountName MUN-RODC01 -DomainName woshub.com -DelegatedAdministratorAccountName "woshub\mbak" -SiteName MUN_Branch1_RO_Site

डीसी में विंडोज सर्वर होस्ट का प्रचार करते समय, कमांड का उपयोग करें:

Install-ADDSDomainController -DomainName woshub.com -Credential (Get-Credential) -LogPath "C:\Windows\NTDS" -SYSVOLPath "C:\Windows\SYSVOL" -ReplicationSourceDC "MUN-DC01.woshub.com" – UseExistingAccount

RODC पासवर्ड प्रतिकृति नीति और क्रेडेंशियल कैशिंग

प्रत्येक आरओडीसी पर आप उन उपयोगकर्ताओं, कंप्यूटरों और सर्वरों की सूची निर्दिष्ट कर सकते हैं, जिनके पासवर्ड हैश को इस डोमेन नियंत्रक को दोहराने की अनुमति है या इससे इनकार किया गया है।

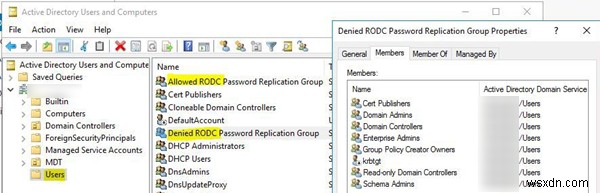

सभी कंप्यूटर, उपयोगकर्ता और सर्वर जिनके पासवर्ड आरओडीसी कैश में संग्रहीत हैं, इस डोमेन नियंत्रक को प्रमाणित करने में सक्षम होंगे, भले ही आरडब्ल्यूडीसी से कोई कनेक्शन न हो।डिफ़ॉल्ट रूप से, डोमेन में दो नए वैश्विक समूह बनाए जाते हैं:

- अनुमति RODC पासवर्ड प्रतिकृति समूह

- अस्वीकृत RODC पासवर्ड प्रतिकृति समूह

डिफ़ॉल्ट रूप से, पहला समूह खाली होता है, और दूसरे में विशेषाधिकार प्राप्त सुरक्षा समूह होते हैं, जिनके पासवर्ड को आरओडीसी पर दोहराया या कैश नहीं किया जा सकता है ताकि उन्हें समझौता होने से रोका जा सके। डिफ़ॉल्ट रूप से, निम्नलिखित समूह यहां शामिल हैं:

- समूह नीति निर्माता स्वामी

- डोमेन व्यवस्थापक

- प्रमाणित प्रकाशक

- एंटरप्राइज़ व्यवस्थापक

- स्कीमा व्यवस्थापक

- खाता krbtgt

- खाता संचालक

- सर्वर ऑपरेटर्स

- बैकअप ऑपरेटर

आरओडीसी पासवर्ड प्रतिकृति अनुमत समूह में आमतौर पर शाखा कार्यालय के उपयोगकर्ता शामिल होते हैं जहां आरओडीसी स्थित है।

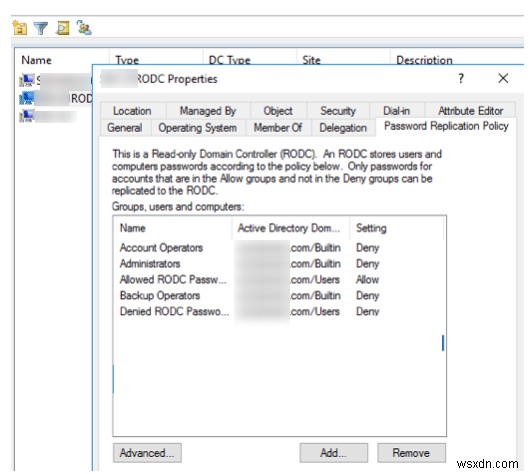

यदि आप एक डोमेन में एकाधिक आरओडीसी तैनात कर रहे हैं, तो प्रत्येक आरओडीसी के लिए ऐसे समूह बनाना सबसे अच्छा है। आप पासवर्ड प्रतिकृति नीति . में समूहों को RODC से आबद्ध कर सकते हैं ADUC कंसोल में सर्वर गुण अनुभाग का टैब।

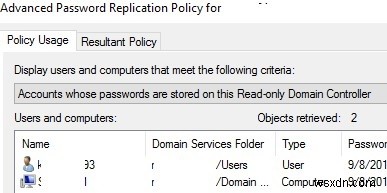

RODC_name के लिए उन्नत पासवर्ड प्रतिकृति नीति . पर , आप देख सकते हैं:

- ऐसे खाते जिनके पासवर्ड इस रीड-ओनली डोमेन नियंत्रक पर संगृहीत हैं - उन उपयोगकर्ताओं और कंप्यूटरों की सूची जिनके पासवर्ड इस आरओडीसी पर कैश किए गए हैं

- इस केवल-पढ़ने के लिए DC को प्रमाणित किए गए खाते - इस रीड-ओनली डोमेन नियंत्रक के साथ वर्तमान में प्रमाणित उपयोगकर्ताओं और कंप्यूटरों की सूची

परिणामी नीति . पर टैब, आप एक उपयोगकर्ता खाते का चयन कर सकते हैं और जांच सकते हैं कि उसका पासवर्ड आरओडीसी पर कैश किया जाएगा या नहीं।

आप PowerShell का उपयोग करके RODC समूहों का प्रबंधन कर सकते हैं। एडी समूह में उपयोगकर्ताओं की सूची बनाएं:

Get-ADGroupMember -Identity "Denied RODC Password Replication Group" | ft Name, ObjectClass

एक विशिष्ट सक्रिय निर्देशिका संगठनात्मक इकाई (OU) से सभी सक्षम उपयोगकर्ताओं को RODC समूह में जोड़ें:

Get-ADUser -SearchBase 'OU=MUN_Branch1,DC=woshub,DC=com' -Filter {Enabled -eq "True"} | ForEach-Object {Add-ADGroupMember -Identity 'Allowed RODC Password Replication Group' -Members $_ -Confirm:$false }

उपयोगकर्ता पासवर्ड कैश को OU से RODC में प्री-पॉप्युलेट करने के लिए, निम्न PowerShell स्क्रिप्ट का उपयोग करें:

$usrs = Get-ADUser -SearchBase 'OU= MUN_Branch1,DC=woshub,DC=com' -Filter {Enabled -eq "True"}

foreach ($usr in $usrs) {

Get-ADObject -identity $usr | Sync-ADObject -Source MUN-DC01 ‑Destination MUN-RODC1 -PasswordOnly

}

आप उन उपयोगकर्ताओं और कंप्यूटरों को सूचीबद्ध कर सकते हैं जिनके पासवर्ड आरओडीसी कैश में हैं:

Get-ADDomainControllerPasswordReplicationPolicyUsage -Identity MUN-RODC1 ‑RevealedAccounts

आप RODC कैश से किसी विशिष्ट उपयोगकर्ता के लिए पासवर्ड नहीं निकाल सकते। हालाँकि, आप ADUC स्नैप-इन के माध्यम से या सेट-ADAccountPassword PowerShell cmdlet के साथ उपयोगकर्ता के पासवर्ड को रीसेट करके इस कैशे को अमान्य कर सकते हैं।