2017 में वापस, Google की एक शोध टीम ने खुलासा किया कि Dnsmasq (डोमेन नाम सिस्टम सॉफ़्टवेयर पैकेज) की कई कमजोरियां थीं जो कनेक्टिविटी उद्देश्यों के लिए डोमेन नामों को उनके संबंधित आईपी पते में अनुवाद करने के लिए DNS नाम समाधान सेवाएं प्रदान करती हैं। उनके निष्कर्षों के कारण, ऑनलाइन बहुत बहस हुई थी। एक दहशत पैदा हो गई और सभी प्रकार के उपयोगकर्ता अपने सिस्टम को Dnsmasq कमजोरियों से बचाने के लिए विकल्पों की तलाश करने लगे।

Google इंजीनियर के सटीक शब्द थे:

<ब्लॉककोट>सितंबर 5th, 2017 तक प्रोजेक्ट git सर्वर पर नवीनतम संस्करण को प्रभावित करने वाली तीन संभावित रिमोट कोड निष्पादन, एक सूचना रिसाव, और सेवा कमजोरियों के तीन इनकार पाया गया

दूसरे शब्दों में, इंजीनियर निजी जानकारी के उल्लंघन की बात कर रहा था। यदि सभी उपकरणों का उपयोग करके शोषण का वास्तव में शोषण किया गया था, तो उपयोगकर्ता अपनी जानकारी को बिना प्राधिकरण के लीक या एक्सेस कर सकते थे।

Dnsmasq क्या है?

Dnsmasq वास्तव में एक DNS फारवर्डर है। यह एक कैशे और डीएचसीपी सर्वर है जिसमें कई अन्य विशेषताएं भी हैं। विभिन्न परियोजनाओं में उपस्थित होने के कारण, यह काफी लोकप्रिय उपकरण है। Google ब्लॉग के अनुसार, Dnsmasq DNS और DHCP जैसे सर्वरों के लिए कार्यक्षमता provides प्रदान करता है . इसके अलावा, यह नेटवर्क बूटिंग और राउटर विज्ञापनों में शामिल है। Dnsmasq का उपयोग निजी नेटवर्क के साथ-साथ खुले इंटरनेट नेटवर्क में भी किया जाता है।

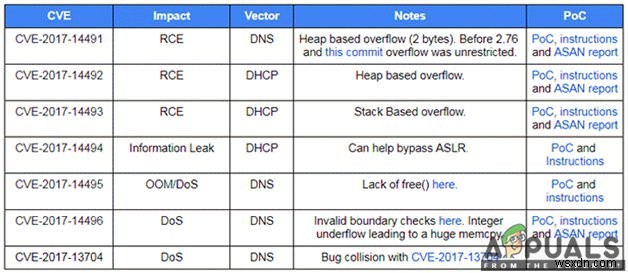

Google की टीम ने अपने सुरक्षा आकलन में सात मुद्दे पाए। एक बार उन्हें मिल जाने के बाद, उनका अगला कदम इन मुद्दों के प्रभाव और प्रत्येक मुद्दे के लिए अवधारणा के प्रमाण की जांच करना था।

Dnsmasq की कमजोरियां

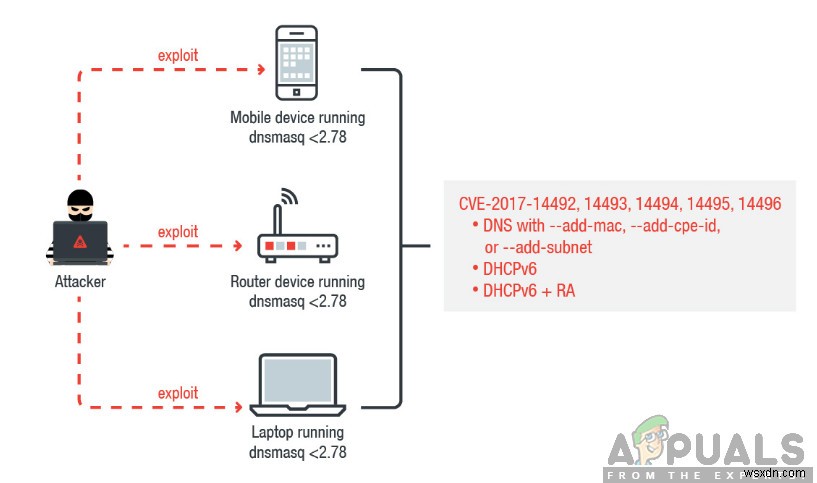

Dnsmasq में विभिन्न कमजोरियाँ हैं और उनमें से कुछ को समझाया गया है। CVE-2017-14491 एक भेद्यता है जो हीप ओवरफ़्लो . के कारण होती है . जब आप DNS अनुरोध करते हैं तो यह चालू हो जाता है। एक और भेद्यता, CVE-2017-14492 DHCP सर्वर . के कारण है . इसी कारण से एक और भेद्यता CVE-2017-14493 है। ये दोनों मेमोरी ओवरफ्लो के कारण हैं। पूर्व ढेर अतिप्रवाह है जबकि बाद वाला एक ढेर अतिप्रवाह है। अवधारणा के प्रमाण से पता चलता है कि ये दोनों IPv6 पर निर्भर हैं।

CVE-2017-14494 एक अन्य भेद्यता है जो DHCP सर्वर में रिसाव से संबंधित है। इस भेद्यता का उपयोग करके, शोषक ASLR को बायपास कर सकते हैं। CVE-2017-14495, CVE-2017-14496, और CVE-2017-13704 अन्य तीन कमजोरियां हैं जो वास्तव में DNS सर्वर में बग हैं। वे DoS का कारण बनते हैं। पहला यह स्मृति को मुक्त न करके इसका कारण बनता है, दूसरा यह विशाल स्मृति पैदा करके करता है जबकि तीसरा यूडीपी पैकेट प्राप्त करने पर दुर्घटनाग्रस्त हो जाता है, जो आकार में बड़ा होता है।

अवधारणाओं का प्रमाण वेबसाइट पर मौजूद है, इसलिए आप जांच सकते हैं कि आपका सिस्टम इनमें से किसी भी कमजोरियों से प्रभावित है या नहीं। इसलिए, यदि शमन हैं, तो आप उन्हें सत्यापित कर सकते हैं और फिर उन्हें तैनात कर सकते हैं। शोडन ने देखा कि 1.2 मिलियन डिवाइस हैं जो Dnsmasq कमजोरियों से प्रभावित हो सकते हैं। इसलिए, अपने डिवाइस की जांच करना महत्वपूर्ण है।

अपने कंप्यूटर की सुरक्षा कैसे करें?

अपने कंप्यूटर को Dnsmasq कमजोरियों से बचाने के लिए, आपको उन्हें पैच करना होगा ताकि बाद में कोई सुरक्षा समस्या न हो। यदि आप Dnsmasq को मैन्युअल रूप से स्थापित करना चाहते हैं, तो आप इसे यहां पा सकते हैं Dnsmasq के लिए स्वीकृत नवीनतम संस्करण 2.78 . है ।

यदि आप Android डिवाइस का उपयोग कर रहे हैं, तो सुरक्षा अपडेट इन मुद्दों को ठीक करेंगे। सुनिश्चित करें कि Dnsmasq को रोकने के लिए आपके डिवाइस में अपडेट डाउनलोड किए गए हैं।

उन उपयोगकर्ताओं के लिए, जो राउटर या IoT उपकरणों का उपयोग कर रहे हैं, आपको विक्रेता की वेबसाइट से संपर्क करना होगा यह देखने के लिए कि क्या उनके उत्पाद प्रभावित होते हैं। यदि वे हैं, तो आप उपलब्ध पैच देख सकते हैं और इसे लागू कर सकते हैं।

अवांछित नेटवर्क से ट्रैफ़िक को अलग करने के लिए, फ़ायरवॉल . का उपयोग करें नियम। जिन सेवाओं या कार्यों का आप अपने डिवाइस पर उपयोग नहीं कर रहे हैं, उन्हें बंद करना हमेशा एक अच्छा विकल्प होता है।