2016 के अंत में खोजा गया, डर्टी गाय एक कंप्यूटर सुरक्षा भेद्यता है जो सभी लिनक्स-आधारित सिस्टम को प्रभावित करती है। आश्चर्य की बात यह है कि यह कर्नेल-स्तरीय दोष 2007 से लिनक्स कर्नेल में मौजूद है, लेकिन केवल 2016 में खोजा गया और इसका फायदा उठाया गया।

आज, हम देखेंगे कि वास्तव में यह भेद्यता क्या है, इससे प्रभावित होने वाले सिस्टम और आप अपनी सुरक्षा कैसे कर सकते हैं।

गंदी गाय की भेद्यता क्या है?

डर्टी काउ भेद्यता एक प्रकार का विशेषाधिकार वृद्धि शोषण है, जिसका अनिवार्य रूप से अर्थ है कि इसका उपयोग किसी भी लिनक्स-आधारित सिस्टम पर रूट-यूज़र एक्सेस प्राप्त करने के लिए किया जा सकता है। जबकि सुरक्षा विशेषज्ञों का दावा है कि इस तरह के कारनामे असामान्य नहीं हैं, इसकी आसान-से-शोषण प्रकृति और यह तथ्य कि यह लगभग 11 वर्षों से अधिक समय से है, बहुत चिंताजनक है।

वास्तव में, लिनुस टॉर्वाल्ड्स ने स्वीकार किया कि उन्होंने इसे 2007 में खोजा था, लेकिन इसे "सैद्धांतिक शोषण" मानते हुए इसकी अवहेलना की।

डर्टी काउ का नाम कर्नेल के मेमोरी मैनेजमेंट सिस्टम में कॉपी-ऑन-राइट (COW) मैकेनिज्म से मिलता है। दुर्भावनापूर्ण प्रोग्राम संभावित रूप से किसी फ़ाइल की केवल-पढ़ने के लिए मैपिंग को लिखने योग्य मैपिंग में बदलने के लिए दौड़ की स्थिति सेट कर सकते हैं। इस प्रकार, एक वंचित उपयोगकर्ता इस दोष का उपयोग सिस्टम पर अपने विशेषाधिकारों को बढ़ाने के लिए कर सकता है।

रूट विशेषाधिकार प्राप्त करके, दुर्भावनापूर्ण प्रोग्राम सिस्टम में अप्रतिबंधित पहुंच प्राप्त करते हैं। वहां से, यह सिस्टम फ़ाइलों को संशोधित कर सकता है, कीलॉगर्स को परिनियोजित कर सकता है, आपके डिवाइस पर संग्रहीत व्यक्तिगत डेटा तक पहुंच सकता है, आदि।

कौन से सिस्टम प्रभावित होते हैं?

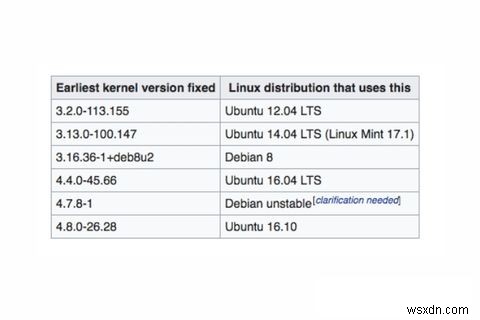

गंदा गाय भेद्यता संस्करण 2.6.22 के बाद से लिनक्स कर्नेल के सभी संस्करणों को प्रभावित करती है, जो 2007 में जारी किया गया था। विकिपीडिया के अनुसार, भेद्यता को कर्नेल संस्करण 4.8.3, 4.7.9, 4.4.26 और नए में पैच किया गया है। शुरुआत में 2016 में एक पैच जारी किया गया था, लेकिन इसने पूरी तरह से समस्या का समाधान नहीं किया, इसलिए बाद में एक पैच नवंबर 2017 में जारी किया गया।

अपनी वर्तमान कर्नेल संस्करण संख्या की जांच करने के लिए, आप अपने Linux-आधारित सिस्टम पर निम्न कमांड का उपयोग कर सकते हैं:

uname - rउबंटू, डेबियन, आर्कलिनक्स जैसे प्रमुख लिनक्स डिस्ट्रो ने सभी उचित सुधार जारी किए हैं। इसलिए यदि आपने पहले से ऐसा नहीं किया है, तो अपने Linux कर्नेल को अपडेट करना सुनिश्चित करें।

चूंकि अधिकांश प्रणालियों को अब पैच कर दिया गया है, जोखिम कम हो गया है, है ना? ठीक है, बिल्कुल नहीं।

जबकि अधिकांश मुख्यधारा के सिस्टम को पैच कर दिया गया है, कई अन्य लिनक्स-आधारित एम्बेडेड डिवाइस हैं जो अभी भी कमजोर हैं। इनमें से अधिकांश एम्बेडेड डिवाइस, विशेष रूप से सस्ते वाले, निर्माताओं से कभी भी अपडेट प्राप्त नहीं करते हैं। दुर्भाग्य से, आप इसके बारे में बहुत कुछ नहीं कर सकते।

इसलिए, इंटरनेट ऑफ थिंग्स (IoT) उपकरणों को प्रतिष्ठित स्रोतों से खरीदना बहुत महत्वपूर्ण है जो बिक्री के बाद विश्वसनीय समर्थन प्रदान करते हैं।

चूंकि Android Linux कर्नेल पर आधारित है, इसलिए अधिकांश Android डिवाइस भी प्रभावित होते हैं।

Dirty Cow Android डिवाइस को कैसे प्रभावित करता है

ZNIU, Dirty COW भेद्यता पर आधारित Android के लिए पहला मैलवेयर है। इसका उपयोग एंड्रॉइड 7.0 नौगट तक किसी भी एंड्रॉइड डिवाइस को रूट करने के लिए किया जा सकता है। जबकि भेद्यता स्वयं Android के सभी संस्करणों को प्रभावित करती है, ZNIU विशेष रूप से ARM/X86 64-बिट आर्किटेक्चर वाले Android उपकरणों को प्रभावित करता है।

ट्रेंड माइक्रो की एक रिपोर्ट के अनुसार, सितंबर 2017 तक, ZNIU ले जाने वाले 300,000 से अधिक दुर्भावनापूर्ण ऐप जंगली में देखे गए थे। चीन, भारत, जापान आदि सहित 50 देशों के उपयोगकर्ता इससे प्रभावित हैं। इनमें से अधिकतर ऐप्स स्वयं को वयस्क ऐप्स और गेम के रूप में प्रच्छन्न करते हैं।

ZNIU Android मैलवेयर कैसे काम करता है

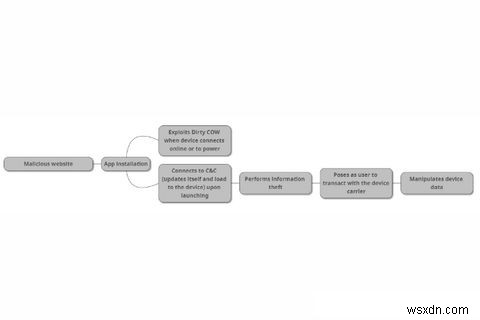

ZNIU से प्रभावित ऐप अक्सर दुर्भावनापूर्ण वेबसाइटों पर एक सॉफ्ट-पोर्न ऐप के रूप में दिखाई देता है, जहां उपयोगकर्ताओं को इसे डाउनलोड करने के लिए बरगलाया जाता है। चूंकि एंड्रॉइड ऐप्स को साइडलोड करना आसान बनाता है, बहुत सारे नौसिखिए उपयोगकर्ता इस जाल में पड़ जाते हैं और इसे डाउनलोड कर लेते हैं।

एक बार संक्रमित ऐप लॉन्च होने के बाद, यह अपने कमांड और कंट्रोल (सी एंड सी) सर्वर से संचार करता है। फिर, यह खुद को सुपर-यूजर अनुमतियां देने के लिए डर्टी गाय की भेद्यता का फायदा उठाता है। हालांकि भेद्यता का दूर से उपयोग नहीं किया जा सकता है, फिर भी दुर्भावनापूर्ण ऐप पिछले दरवाजे लगा सकता है और भविष्य में रिमोट कंट्रोल हमलों को अंजाम दे सकता है।

ऐप को रूट एक्सेस मिलने के बाद, यह कैरियर की जानकारी एकत्र करता है और उनके सर्वर पर वापस भेजता है। यह तब वाहक के साथ एक एसएमएस-आधारित भुगतान सेवा के माध्यम से लेनदेन करता है। फिर, यह वाहक की भुगतान सेवा के माध्यम से धन एकत्र करता है। ट्रेंड माइक्रो के शोधकर्ताओं का दावा है कि भुगतान चीन में स्थित एक डमी कंपनी को निर्देशित किया जाता है।

यदि लक्ष्य चीन के बाहर स्थित है, तो वह वाहक के साथ इन सूक्ष्म लेन-देनों को करने में सक्षम नहीं होगा, लेकिन यह अभी भी अन्य दुर्भावनापूर्ण ऐप्स को स्थापित करने के लिए पिछले दरवाजे को लगाएगा।

मैलवेयर के बारे में एक दिलचस्प बात यह है कि यह किसी का ध्यान नहीं रहने के लिए लगभग $ 3 / माह का सूक्ष्म लेनदेन करता है। लेन-देन पूरा होने के बाद सभी संदेशों को हटाने के लिए यह काफी स्मार्ट है, इस प्रकार इसका पता लगाना कठिन हो जाता है।

आप ZNIU से अपनी सुरक्षा कैसे कर सकते हैं

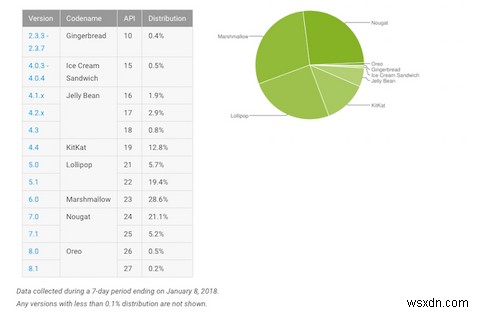

Google ने इस मुद्दे को जल्दी से संबोधित किया और इस समस्या को ठीक करने के लिए दिसंबर 2016 में एक पैच जारी किया। हालांकि, यह पैच Android 4.4 KitKat या बाद के वर्शन पर चलने वाले डिवाइस पर काम करता है।

जनवरी 2018 तक, लगभग 6 प्रतिशत डिवाइस अभी भी 4.4 किटकैट से नीचे का Android संस्करण चला रहे हैं।

हालांकि यह बहुत अधिक नहीं लग सकता है, फिर भी यह काफी संख्या में लोगों को जोखिम में डालता है।

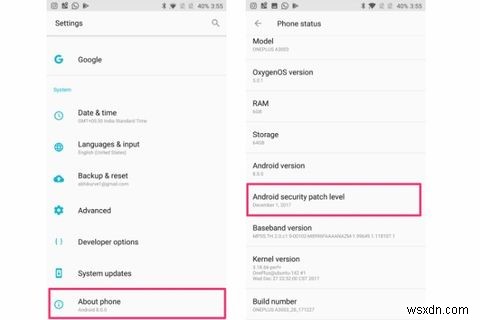

यदि आपका डिवाइस Android 4.4 KitKat और इसके बाद के संस्करण चला रहा है, तो सुनिश्चित करें कि आपके पास नवीनतम सुरक्षा पैच स्थापित है। इसे जांचने के लिए, सेटिंग> फ़ोन के बारे में open खोलें . नीचे तक स्क्रॉल करें और Android सुरक्षा पैच स्तर जांचें ।

यदि स्थापित सुरक्षा पैच दिसंबर 2016 से नया है, तो आपको इस भेद्यता से सुरक्षित रहना चाहिए।

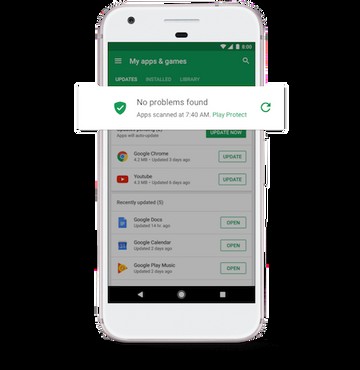

Google ने यह भी पुष्टि की कि Google Play प्रोटेक्ट प्रभावित ऐप्स को स्कैन कर सकता है और आपको सुरक्षित रहने में मदद कर सकता है। लेकिन याद रखें कि Google Play प्रोटेक्ट को Google ऐप्स के साथ ठीक से काम करने के लिए आपके डिवाइस का प्रमाणित होना आवश्यक है। संगतता परीक्षण पास करने के बाद ही निर्माता Google Play प्रोटेक्ट जैसे मालिकाना ऐप को शामिल कर सकते हैं। अच्छी खबर यह है कि अधिकांश प्रमुख निर्माता Google-प्रमाणित हैं। इसलिए जब तक आपके पास वास्तव में एक सस्ता नॉक-ऑफ Android डिवाइस नहीं है, तब तक चिंता की कोई बात नहीं है।

जबकि एंड्रॉइड एंटीवायरस ऐप्स ऐसे एलिवेटेड-अनुमति हमलों का पता लगा सकते हैं, वे इसे रोक नहीं सकते हैं। एंटी-वायरस ऐप्स एंटी-थेफ्ट जैसी अन्य सुविधाओं के लिए उपयोगी हो सकते हैं, लेकिन वे निश्चित रूप से इस मामले में अधिक उपयोग नहीं करते हैं।

अंतिम एहतियात के तौर पर, अज्ञात स्रोतों से ऐप्स इंस्टॉल करते समय आपको सावधान रहना चाहिए। Android 8.0 Oreo अज्ञात स्रोतों से ऐप्स इंस्टॉल करना थोड़ा सुरक्षित बनाता है, लेकिन आपको अभी भी सावधानी से आगे बढ़ना चाहिए।

सुरक्षित रहना:प्रमुख उपाय

यह कोई रहस्य नहीं है कि डर्टी काउ भेद्यता बड़ी संख्या में प्रणालियों को प्रभावित करती है। शुक्र है कि स्थिति को नुकसान पहुंचाने के लिए कंपनियां तेजी से हरकत में आई हैं। अधिकांश लिनक्स-आधारित सिस्टम जैसे उबंटू, डेबियन और आर्क-लिनक्स को पैच कर दिया गया है। Google ने Android पर प्रभावित ऐप्स को स्कैन करने के लिए Play Protect को परिनियोजित किया है।

दुर्भाग्य से, प्रभावित लिनक्स कर्नेल के साथ एम्बेडेड सिस्टम चलाने वाले उपयोगकर्ताओं की एक उचित संख्या शायद कभी भी सुरक्षा अपडेट प्राप्त नहीं करेगी, जिससे उन्हें जोखिम में डाल दिया जाएगा। सस्ते नॉक-ऑफ एंड्रॉइड डिवाइस बेचने वाले निर्माता Google-प्रमाणित नहीं हैं, इस प्रकार अपने खरीदारों को जोखिम में डालते हैं। ऐसे खरीदारों को सुरक्षा अपडेट प्राप्त नहीं होते हैं, Android संस्करण अपडेट की तो बात ही छोड़ दें।

इसलिए, ऐसे निर्माताओं से उपकरणों की खरीद को छोड़ना बेहद जरूरी है। यदि आप एक के मालिक हैं, तो इसे तुरंत अनदेखा करने का समय आ गया है। यहां कुछ बेहतरीन एंड्रॉइड फोन हैं जो आपकी जेब में छेद नहीं करते हैं। हममें से बाकी लोगों को यह सुनिश्चित करना चाहिए कि अपडेट तुरंत स्थापित करें और इंटरनेट पर सुरक्षित रहने के लिए अपने सामान्य ज्ञान का उपयोग करें।

क्या आपका Linux सिस्टम कभी Dirty COW भेद्यता या ZNIU मैलवेयर से प्रभावित था? क्या आप तुरंत सुरक्षा अद्यतन स्थापित करते हैं? नीचे दी गई टिप्पणियों में अपने विचार हमारे साथ साझा करें।