पिछले महीने से, सैकड़ों निन्टेंडो उपयोगकर्ताओं ने बताया है कि उनके खातों को हैक कर लिया गया है और दूरस्थ स्थानों से एक्सेस किया गया है। डार्क वेब पर होस्ट किए गए हैकर फ़ोरम पर 5,00,000 से अधिक ज़ूम खाते अभी चल रहे हैं। हाल ही में, शोधकर्ताओं ने 700 से अधिक दुर्भावनापूर्ण नेटफ्लिक्स और डिज़नी प्लस क्लोनों की पहचान की है जिनका उपयोग हैकर्स द्वारा पीड़ित के डेटा को खंगालने के लिए किया जाता है। ये कपटपूर्ण क्लोन वेबसाइटें या तो नकली सब्सक्रिप्शन के माध्यम से पैसे चुरा रही हैं या सिर्फ बैंकिंग विवरण और अन्य लॉगिन क्रेडेंशियल इकट्ठा करने के लिए उपयोगकर्ता के डेटा का उपयोग कर रही हैं।

क्या आपको पता है कि इन सभी हालिया डेटा चोरी धोखाधड़ी में एक बात समान है? खैर, अब तक इस बात का कोई संकेत नहीं मिला है कि ये सभी धोखाधड़ी कंपनी के स्तर पर एक उल्लंघन का परिणाम है, बल्कि यह क्रेडेंशियल स्टफिंग अटैक के कारण था। . एक प्रकार का क्रूर-बल हमला, जहां उपयोगकर्ता नाम और पासवर्ड का परीक्षण स्वचालित तरीके से वेबसाइटों के खिलाफ किया जाता है, ताकि खाते को अपने कब्जे में ले लिया जा सके।

भाग 1- क्रेडेंशियल स्टफिंग इन एक्शन

एक महत्वपूर्ण पहलू जो ध्यान देने योग्य है, वह यह है कि जब उपयोगकर्ता अपनी डिजिटल गोपनीयता की बात करते हैं तो वे इन दिनों बहुत सुरक्षात्मक होते हैं। आजकल, लोग 'जटिल पासवर्ड' रखते हैं - वह जो संख्याओं और विशेष वर्णों के साथ ऊपरी और निचले दोनों वर्णों का संयोजन होता है। लेकिन दुर्भाग्य से, एक मजबूत पासवर्ड होने के बाद, लोगों को अपनी अन्य साइटों और सेवाओं के लिए एक अद्वितीय पासवर्ड रखने में कठिनाइयों का सामना करना पड़ता है।

आखिरकार, वे सभी के लिए एक ही पासवर्ड रखते हैं। इसका मतलब है, अब हैकर्स को क्रेडेंशियल स्टफिंग करने के लिए विशेष डेटाबेस की आवश्यकता नहीं है। वे बस कुछ बड़े डेटाबेस को संदर्भित कर सकते हैं और उस डेटाबेस से उपयोगकर्ता नाम और पासवर्ड के साथ नेटफ्लिक्स, निन्टेंडो, ज़ूम या किसी अन्य सेवा तक पहुंचने का प्रयास कर सकते हैं।

शोधकर्ताओं के अनुसार, “ज़ूम से संबंधित क्रेडेंशियल स्टफिंग के संचालन के लिए ‘ओपनबुलेट’ का उपयोग किया गया है। . के आधार पर OpenBullet GitHub पेज , यह एक ऑनलाइन परीक्षण उपकरण है जो उपयोगकर्ता डेटा को स्क्रैप करने और पार्स करने के लिए समर्पित रूप से उपयोग किया जाता है। यह क्रेडेंशियल स्टफिंग अटैक को सीधा और आसान बनाने के लिए एक ओपन-सोर्स टूल है।"

तो, बिना देर किए, आइए एक नजर डालते हैं एनाटॉमी ऑफ क्रेडेंशियल स्टफिंग अटैक पर, यह कैसे काम करता है और इसे रोकने के लिए आप क्या कर सकते हैं?

भाग 2- एक क्रेडेंशियल स्टफिंग का एनाटॉमी

खैर, उपयोगकर्ता के खाते को संभालने के लिए क्रेडेंशियल स्टफिंग अटैक एक आसान समाधान है। इसी तरह के क्रेडेंशियल्स का कई बार उपयोग किया जाता है, जो हमले के खतरे को उजागर करता है और अनधिकृत पहुंच प्राप्त करता है। हालांकि इस हमले को रोकना चुनौतीपूर्ण लगता है, यहां तक कि नौसिखिया हैकर भी इस साइबर हमले को विशिष्ट ऑनलाइन टूल के माध्यम से कर सकते हैं जो इंटरनेट पर आसानी से उपलब्ध हैं।

हाल के एक अध्ययन के अनुसार, चौंकाने वाला 43 प्रतिशत वेबसाइटों के माध्यम से जमा किए गए लॉगिन क्रेडेंशियल केवल एक खाता अधिग्रहण का प्रयास है। क्रेडेंशियल स्टफिंग के पीछे एकमात्र कारण पासवर्ड का पुन:उपयोग करना है।

क्रेडेंशियल स्टफिंग अटैक द्वारा सबसे अधिक लक्षित संगठन ई-कॉमर्स, वित्तीय, मनोरंजन और सोशल मीडिया, आईटी, दूरसंचार, परिवहन और खुदरा उद्योगों से हैं।

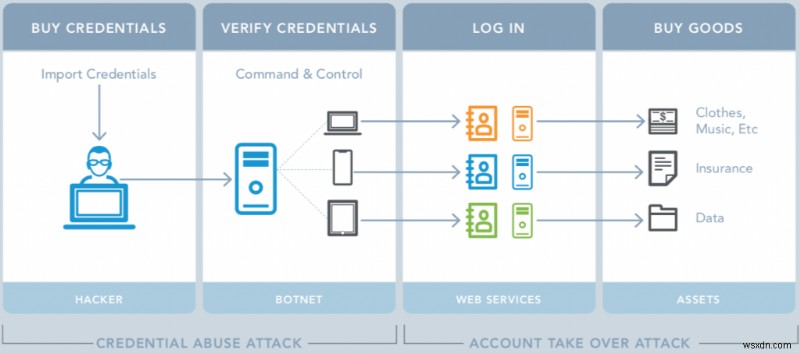

एक सफल क्रेडेंशियल स्टफिंग हमले का परिणाम खाता अधिग्रहण है, जबकि चोरी और वैध क्रेडेंशियल्स को संग्रहीत मूल्य के खाते को खत्म करने या डेटा चोरी करने के लिए तीसरे पक्ष को बेचा जाता है।

क्रेडेंशियल दुरुपयोग और खाता अधिग्रहण का अवलोकन

भाग 3- क्रेडेंशियल स्टफिंग अटैक कैसे काम करता है?

क्रेडेंशियल स्टफिंग करने के लिए हमलावर द्वारा अपनाई जाने वाली विशिष्ट प्रक्रिया नीचे वर्णित है:

हमलावर:

चरण 1- एक बॉट बनाता और सेट करता है, जो आईपी एड्रेस को नकली करते हुए कई खातों में लॉग इन करने के लिए स्वचालित रूप से काम करता है।

चरण 2- इसके अलावा, वे यह जांचने के लिए एक स्वचालित प्रक्रिया चलाते हैं कि चोरी की गई साख कई वेबसाइटों के लिए काम करने योग्य है या नहीं। दुर्भावनापूर्ण प्लेटफ़ॉर्म पर विभिन्न प्रकार के क्रेडेंशियल स्टफिंग टूल उपलब्ध हैं जो वेब पर अनुरोध को उछालने के लिए 'प्रॉक्सी सूचियों' को शामिल करते हैं और ऐसा लगता है कि वे विभिन्न आईपी पते से आ रहे हैं।

चरण 3- वे नियमित रूप से लाभदायक क्रेडेंशियल खोजने के लिए निगरानी करते हैं और (पीआईआई) व्यक्तिगत रूप से पहचान योग्य जानकारी प्राप्त करते हैं, जैसे कि बैंकिंग विवरण और अन्य गोपनीयता-संबंधी डेटा।

चरण 4- वे बाद में उपयोग के लिए खाते की जानकारी रखते हैं, जैसे फ़िशिंग हमलों के साथ लक्ष्यीकरण। वे डेटा को कॉपी भी करते हैं और इसे बेचते हैं या अन्य हैकर्स के उपयोग के लिए (ज्यादातर डार्क वेब पर) प्रकाशित करते हैं।

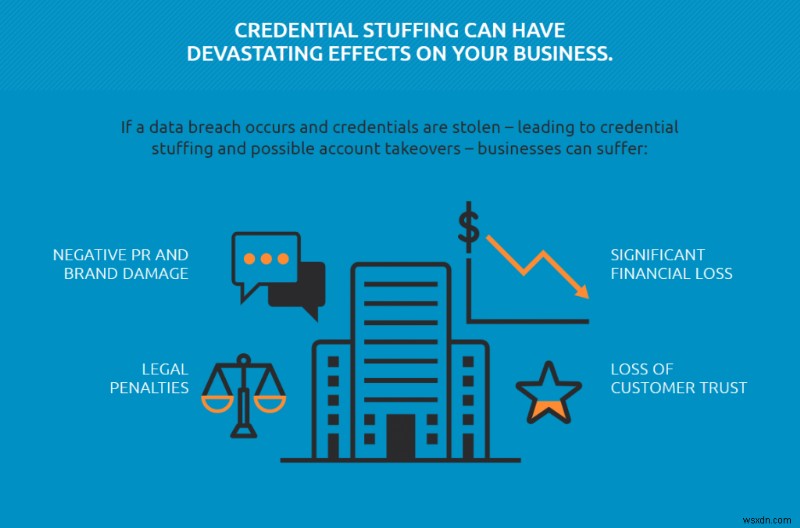

एक बार जब हमलावर पीड़ित के डेटा तक पहुंच प्राप्त कर लेते हैं, तो वे इसका उपयोग विभिन्न प्रकार की शरारतों के लिए करते हैं, जैसे कि समझौता किए गए खातों तक पहुंच बेचना (नेटफ्लिक्स और डिज़नी + की तरह), वैध उपयोगकर्ताओं के रूप में प्रतिरूपण करना और ई-कॉमर्स धोखाधड़ी करना। जबकि उपरोक्त दोनों अपराधों के ग्राहकों के लिए कुछ गंभीर परिणाम हैं, एक अन्य धोखाधड़ी 'कॉर्पोरेट/संस्थागत जासूसी और चोरी' में व्यवसायों के लिए सबसे विनाशकारी होने की संभावना है।

यदि कोई हमलावर कर्मचारी या व्यवस्थापक के डेटा तक पहुंच प्राप्त करता है, तो वे सभी प्रकार की संवेदनशील आंतरिक जानकारी का पता लगा सकते हैं, जिसे वे उच्चतम बोली लगाने वालों को बेच सकते हैं।

- उद्यम में व्यवसायों के लिए साइबर सुरक्षा का क्या महत्व है?

- क्या कंपनियां साइबर हमलों के लिए तैयार हैं?

भाग 4- हैकर्स के बीच क्रेडेंशियल स्टफिंग लोकप्रियता क्यों प्राप्त कर रहा है?

संक्षेप में, क्रेडेंशियल स्टफिंग अटैक बढ़ रहा है क्योंकि तकनीक पूरी तरह से स्वचालित, सीधी और सरल है। चूंकि बाजार जटिल कार्यात्मकताओं के साथ शीर्ष इंटरनेट सुरक्षा समाधानों से भरा हुआ है, इसलिए परिष्कृत और उन्नत विधियों के साथ सिस्टम में हैकिंग, जोरदार हो गई है। इसलिए, क्रेडेंशियल स्टफिंग में शामिल होना एक लागत प्रभावी और प्रभावी होने वाली बुनियादी तकनीकों का उपयोग करके सिस्टम में सेंध लगाना आसान है।

कोई फर्क नहीं पड़ता कि कोई उपयोगकर्ता स्मार्ट और उन्नत सुरक्षा पहचान और सुरक्षा समाधानों पर निर्भर करता है, यदि वह जोखिम भरा व्यवहार करता है, तो हमेशा एक सुरक्षा खामी पैदा हो जाएगी।

एक क्रेडेंशियल स्टफिंग अटैक में, एक उपयोगकर्ता को शिकार बनने के लिए, एकाधिक खातों के लिए एक ही पासवर्ड सेट करने की आवश्यकता होती है। विभिन्न शोधकर्ताओं के अनुसार, सामान्य पासवर्ड रखना सबसे आम गलतियों में से एक है जो एक उपयोगकर्ता करता है जो हैकर्स के लिए त्वरित शोषण को लागू करने के लिए द्वार खोलता है।

भाग 5- वे उपाय जिन्हें आप क्रेडेंशियल स्टफिंग अटैक को रोकने के लिए अपना सकते हैं

क्रेडेंशियल स्टफिंग अटैक से खुद को बचाना बहुत आसान है और इसमें पालन करने के लिए बस कुछ सुरक्षा अभ्यास शामिल हैं।

<मजबूत>1. अच्छा पासवर्ड स्वच्छता बनाए रखें

अपने प्रत्येक खाते के लिए एक ही पासवर्ड का उपयोग करने से बचें। इस प्रकार के हमले इसलिए किए जाते हैं क्योंकि उपयोगकर्ता अपने एकाधिक खातों के लिए समान या समान दिखने वाले पासवर्ड सेट करते हैं।

<मजबूत>2. अपने सभी खातों के लिए बहु-कारक प्रमाणीकरण सक्षम करें

साइबर अपराधी व्यक्तिगत डेटा और अन्य गोपनीयता से संबंधित निशान निकालने के लिए बेहतर और अधिक परिष्कृत तकनीकों के साथ आ रहे हैं। उन्हें रोकने के लिए, एक बहुस्तरीय सुरक्षा दृष्टिकोण एक उत्कृष्ट समाधान उपलब्ध है।

<मजबूत>3. समय-समय पर अपने पासवर्ड रीसेट करें

आपको बेहतर सुरक्षा और गोपनीयता सुनिश्चित करने के लिए इसे अनिवार्य बनाने पर विचार करना चाहिए। सुनिश्चित करें कि आप पहले इस्तेमाल किए गए पासवर्ड का उपयोग नहीं करते हैं।

<मजबूत>4. सुनिश्चित करें कि आप अपने व्यक्तिगत और व्यावसायिक खातों के लिए समान पासवर्ड का उपयोग नहीं करते हैं

खैर, कई कंपनियां हैं जो अपने कर्मचारियों को समय-समय पर डिजिटल सफाई करने के लिए प्रोत्साहित करती हैं। यानी, उन्होंने हर छह महीने में अपना पासवर्ड बदलना अनिवार्य कर दिया है और इसे अपने काम और निजी इस्तेमाल के लिए अलग रखा है।

<मजबूत>5. सुनिश्चित करें कि आप जिस ख़तरनाक सुरक्षा सेवा का उपयोग कर रहे हैं वह त्रुटिरहित है

किसी को यह समझने के लिए प्रतिभाशाली होने की आवश्यकता नहीं है कि एंटीवायरस समाधान को आपके सिस्टम के शीर्ष पर ढाल के रूप में रखना इन दिनों बहुत महत्वपूर्ण है। हम अपने पाठकों से विंडोज़, मैक, एंड्रॉइड, आईफोन और अन्य उपकरणों के लिए सर्वश्रेष्ठ-इन-क्लास एंटीवायरस सुरक्षा के साथ अपने सिस्टम की रक्षा करने का आग्रह करते हैं।

भाग 6- Systweak उपयोगकर्ताओं को क्रेडेंशियल स्टफ़िंग हमलों और खाता अधिग्रहण से कैसे बचाता है?

Systweak सबसे उन्नत समाधानों में से एक लाता है जो उपयोगकर्ताओं को सबसे परिष्कृत हमलों से भी बचाव करने में मदद करता है!

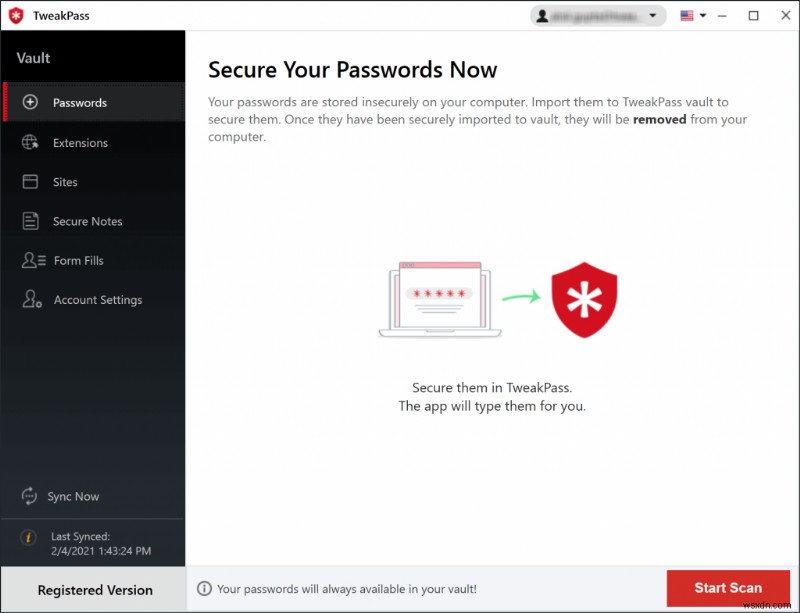

शुरुआत के लिए, यह एक समर्पित पासवर्ड प्रबंधन ऐप प्रदान करता है, TweakPass जो आपके क्रेडेंशियल्स और व्यक्तिगत डेटा की 360-डिग्री सुरक्षा सुनिश्चित करने के लिए AES-256-बिट एन्क्रिप्शन, PBKDF2 SHA-256 और HMac के साथ सुरक्षित एक विशेष वॉल्ट प्रदान करता है। चूंकि हमने सीखा है कि एक ही पासवर्ड का पुन:उपयोग करने से क्रेडेंशियल स्टफिंग का खतरा बढ़ जाता है। यह एक पासवर्ड जेनरेटर सुविधा प्रदान करता है जो आपके सभी खातों, वेबसाइटों और सेवाओं के लिए जटिल और अद्वितीय पासवर्ड सुझाता है। इसके अलावा, यह आवश्यक नहीं है कि आप इन सभी लंबे और मजबूत पासवर्डों को सीखें क्योंकि TweakPass आपके लिए ऐसा करता है। यह आपको कुछ ही सेकंड में क्रेडेंशियल और अन्य व्यक्तिगत डेटा को स्वतः भरने की अनुमति देता है।

Read More About The Password Manager App, Here!

For ultimate identity protection &security, they have Advanced Identity Protector. It is a sophisticated tool that helps users freely transact over multiple sites while keeping their data confidential. It performs a single scan over your machine &detects all the sensitive information related to your identity that may pose a threat &easily be available for hackers to commit crimes in your name. Once you find the hidden traces like Social Security Number, Credit Card Details, Contact Information etc., you can choose the store them in a Secure Vault or get rid of them completely, so that it doesn’t go into wrong hands.

To Know More About This Robust Utility, Click Here!

Part 7 – Bottom Line

There is no scarcity of Internet threats which puts the end consumers at risk and keeps IT Professionals busy. Credential Stuffing is one of the scariest risks that brings a significant threat to users. For these reasons, every individual is advised to use unique passwords, protect their accounts with multi-factor authentication &maintain digital hygiene, especially when they suspect they are using any of the fraudulent websites or services.

MUST-READ:

- Best VPN Solutions For Windows 2020

- Best VPN Clients For Mac Users 2020

- Best VPN Services For Android Devices 2020

- Best Free VPN Apps For iPhone &iPad 2020