अब तक, सॉफ्टवेयर विकास की दुनिया में हर कोई अप्रबंधित ओपन सोर्स प्रोग्राम और टूल्स में निहित गंभीर सुरक्षा जोखिमों से अवगत है। फिर भी कई कंपनियां हैकर्स को आसान शॉट देते हुए उनकी उपेक्षा करती हैं। इसलिए, सुरक्षित रहने और हैकर्स से एक कदम आगे रहने के लिए हमें यह जानना होगा कि सिस्टम में सुरक्षा भेद्यता का पता कैसे लगाया जाए और सुरक्षित रहने के लिए कदम उठाए जाएं।

सुरक्षा भेद्यता कंपनियों का पता लगाने के लिए, सॉफ़्टवेयर परीक्षण के एक प्रकार के सुरक्षा परीक्षण का उपयोग करने की आवश्यकता है। चूंकि यह सिस्टम, नेटवर्क और एप्लिकेशन डेवलपमेंट में सुरक्षा खामियों की पहचान करने में महत्वपूर्ण भूमिका निभाता है।

यहां, हम आप सभी को इस बारे में समझाएंगे कि सुरक्षा परीक्षण क्या है, सुरक्षा परीक्षण का महत्व, सुरक्षा परीक्षण के प्रकार, सुरक्षा भेद्यता पैदा करने वाले कारक, सुरक्षा खतरों के वर्ग और हम अपने सिस्टम के लिए सॉफ़्टवेयर कमजोरियों के खतरे को कैसे ठीक कर सकते हैं।

सुरक्षा परीक्षण क्या है?

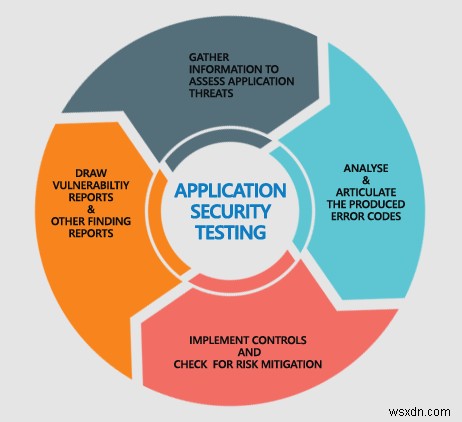

सुरक्षा परीक्षण एक ऐसी प्रक्रिया है जिसे सुरक्षा खामियों का पता लगाने और इन कमजोरियों के माध्यम से डेटा के शोषण से बचाने के तरीके सुझाने के लिए डिज़ाइन किया गया है।

सुरक्षा परीक्षण का महत्व?

वर्तमान परिदृश्य में, सुरक्षा परीक्षण सॉफ़्टवेयर या एप्लिकेशन सुरक्षा कमजोरियों को दिखाने और संबोधित करने का एक निश्चित तरीका है जो निम्नलिखित स्थितियों से बचने में मदद करेगा:

- ग्राहकों के विश्वास की हानि।

- नेटवर्क, सिस्टम और वेबसाइट डाउनटाइम जिससे समय और धन की हानि होती है।

- सिस्टम, नेटवर्क को हमलों से बचाने के लिए निवेश लागत लगाई गई है।

- सुरक्षा उपायों में ढिलाई के कारण कंपनी को कानूनी निहितार्थों का सामना करना पड़ सकता है।

अब जब हम जानते हैं कि सुरक्षा परीक्षण क्या है, तो यह महत्वपूर्ण क्यों है। आइए जानें कि सुरक्षा परीक्षण के प्रकार और वे सुरक्षित रहने में कैसे मदद कर सकते हैं।

सुरक्षा परीक्षण के प्रकार

एप्लिकेशन, नेटवर्क और सिस्टम भेद्यता का पता लगाने के लिए नीचे बताए गए सात मुख्य प्रकार के सुरक्षा परीक्षण विधियों का उपयोग कर सकते हैं:

नोट :इन विधियों का उपयोग सुरक्षा कमजोरियों का पता लगाने के लिए मैन्युअल रूप से किया जा सकता है जो महत्वपूर्ण डेटा के लिए जोखिम हो सकता है।

भेद्यता स्कैनिंग :एक स्वचालित कंप्यूटर प्रोग्राम है जो सुरक्षा खामियों को स्कैन करता है और पहचानता है जो नेटवर्क में सिस्टम के लिए खतरा हो सकता है।

सुरक्षा स्कैनिंग :यह सिस्टम और नेटवर्क भेद्यता की पहचान करने का एक स्वचालित या मैन्युअल तरीका है। यह प्रोग्राम नेटवर्क, वेब एप्लिकेशन और ऑपरेटिंग सिस्टम में संभावित सुरक्षा कमजोरियों का पता लगाने के लिए वेब एप्लिकेशन के साथ संचार करता है।

सुरक्षा ऑडिटिंग :कंपनी की महत्वपूर्ण जानकारी के लिए जोखिम हो सकने वाली खामियों को जानने के लिए कंपनी सुरक्षा का मूल्यांकन करने की एक व्यवस्थित प्रणाली है।

एथिकल हैकिंग :का अर्थ है किसी नेटवर्क या कंप्यूटर पर संभावित खतरों का पता लगाने के लिए कंपनी या सुरक्षा व्यक्ति द्वारा कानूनी रूप से की गई हैकिंग। एथिकल हैकर सिस्टम सुरक्षा को दरकिनार कर एक भेद्यता का पता लगाने के लिए सिस्टम में घुसने के लिए बुरे लोगों द्वारा शोषण किया जा सकता है।

प्रवेश परीक्षण :सुरक्षा परीक्षण जो सिस्टम की कमजोरियों को दिखाने में मदद करता है।

आसन आकलन :जब एथिकल हैकिंग, सुरक्षा स्कैनिंग, और जोखिम आकलन संगठनों को समग्र सुरक्षा की जांच करने के लिए शामिल किया जाता है।

जोखिम आकलन: कथित सुरक्षा भेद्यता में शामिल जोखिम का मूल्यांकन और निर्णय लेने की एक प्रक्रिया है। जोखिम का पता लगाने के लिए संगठन चर्चा, साक्षात्कार और विश्लेषण का उपयोग करते हैं।

सुरक्षा परीक्षण के प्रकार, और सुरक्षा परीक्षण क्या है, यह जानने मात्र से ही हम सुरक्षा परीक्षण में शामिल घुसपैठियों, खतरों और तकनीकों के वर्गों को नहीं समझ सकते हैं।

यह सब समझने के लिए हमें आगे पढ़ने की जरूरत है।

घुसपैठियों के तीन वर्ग:

बुरे लोगों को आमतौर पर नीचे बताए गए तीन वर्गों में वर्गीकृत किया जाता है:

- मास्कर: एक व्यक्ति है जो सिस्टम तक पहुंचने के लिए अधिकृत नहीं है। पहुँच प्राप्त करने के लिए व्यक्तिगत रूप से प्रमाणित उपयोगकर्ता की तरह प्रतिरूपण करता है और पहुँच प्राप्त करता है।

- धोखा देने वाला: एक व्यक्ति है जिसे सिस्टम तक कानूनी पहुंच प्रदान की जाती है, लेकिन वह महत्वपूर्ण डेटा तक पहुंच प्राप्त करने के लिए इसका दुरुपयोग करता है।

- गुप्त उपयोगकर्ता: एक व्यक्ति है जो सिस्टम पर नियंत्रण पाने के लिए सुरक्षा को दरकिनार कर देता है।

खतरों के वर्ग

इसके अलावा, घुसपैठियों के वर्ग में हमारे पास खतरों के विभिन्न वर्ग हैं जिनका उपयोग सुरक्षा कमजोरियों का लाभ उठाने के लिए किया जा सकता है।

क्रॉस-साइट स्क्रिप्टिंग (XSS): यह वेब एप्लिकेशन में पाया जाने वाला एक सुरक्षा दोष है, यह साइबर अपराधियों को क्लाइंट-साइड स्क्रिप्ट को वेब पेजों में डालने की अनुमति देता है ताकि उन्हें दुर्भावनापूर्ण URL पर क्लिक करने के लिए छल किया जा सके। एक बार निष्पादित होने के बाद यह कोड आपके सभी व्यक्तिगत डेटा को चुरा सकता है और उपयोगकर्ता की ओर से कार्रवाई कर सकता है।

अनधिकृत डेटा एक्सेस: SQL इंजेक्शन के अलावा, अस्वीकृत डेटा एक्सेस भी सबसे आम प्रकार का हमला है। इस हमले को करने के लिए, हैकर डेटा तक अनधिकृत पहुंच प्राप्त करता है ताकि इसे सर्वर के माध्यम से एक्सेस किया जा सके। इसमें शामिल हैं, डेटा प्राप्त करने के संचालन के माध्यम से डेटा तक पहुंच, क्लाइंट प्रमाणीकरण जानकारी तक अवैध पहुंच और दूसरों द्वारा की गई गतिविधियों पर नजर रखते हुए डेटा तक अनधिकृत पहुंच।

पहचान छल करना: यह हैकर द्वारा एक नेटवर्क पर हमला करने के लिए उपयोग की जाने वाली एक विधि है क्योंकि उसके पास वैध उपयोगकर्ता की साख तक पहुंच है।

एसक्यूएल इंजेक्शन :वर्तमान परिदृश्य में सर्वर डेटाबेस से महत्वपूर्ण जानकारी प्राप्त करने के लिए हमलावर द्वारा उपयोग की जाने वाली यह सबसे आम तकनीक है। इस हमले में, हैकर सिस्टम की कमजोरियों का फायदा उठाकर सॉफ्टवेयर, वेब एप्लिकेशन आदि में दुर्भावनापूर्ण कोड डाल देता है।

डेटा हेरफेर :जैसा कि नाम से पता चलता है कि यह वह प्रक्रिया है जिसमें हैकर वेबसाइट के मालिक की जानकारी तक पहुंच हासिल करने के लिए साइट पर प्रकाशित डेटा का लाभ उठाता है और इसे कुछ आपत्तिजनक में बदल देता है।

विशेषाधिकार उन्नति: हमले का एक वर्ग है जहां बुरे लोग उच्च स्तर का विशेषाधिकार प्राप्त करने के लिए एक खाता बनाते हैं जो किसी को प्रदान करने के लिए नहीं होता है। यदि सफल हैकर रूट फाइलों तक पहुंच सकता है जो उसे दुर्भावनापूर्ण कोड चलाने की अनुमति देता है जो पूरे सिस्टम को नुकसान पहुंचा सकता है।

यूआरएल हेरफेर :हैकर्स द्वारा उपयोग किए जाने वाले खतरे का एक और वर्ग है जो यूआरएल में हेरफेर करके गोपनीय जानकारी तक पहुंच प्राप्त करता है। यह तब होता है जब एप्लिकेशन सर्वर और क्लाइंट के बीच सूचना स्थानांतरित करने के लिए HTTPS के बजाय HTTP का उपयोग करता है। चूंकि जानकारी को क्वेरी स्ट्रिंग के रूप में स्थानांतरित किया जाता है, इसलिए हमले को सफल बनाने के लिए मापदंडों को बदला जा सकता है।

सेवा से इनकार :यह साइट या सर्वर को नीचे लाने का एक प्रयास है ताकि यह साइट पर अविश्वास करने वाले उपयोगकर्ताओं के लिए अनुपलब्ध हो जाए। आमतौर पर इस हमले को सफल बनाने के लिए बॉटनेट का इस्तेमाल किया जाता है।

सुरक्षा परीक्षण तकनीक

नीचे सूचीबद्ध सुरक्षा सेटिंग्स किसी संगठन को उपर्युक्त खतरों से निपटने में मदद कर सकती हैं। इसके लिए HTTP प्रोटोकॉल, SQL इंजेक्शन और XSS का अच्छा ज्ञान होना आवश्यक है। यदि आपको इन सब का ज्ञान है, तो आप आसानी से पहचानी गई सुरक्षा कमजोरियों को ठीक करने और सिस्टम और सुरक्षित रहने के लिए निम्नलिखित तकनीकों का उपयोग कर सकते हैं।

क्रॉस साइट स्क्रिप्टिंग (XSS): जैसा कि समझाया गया है क्रॉस साइट स्क्रिप्टिंग एक ऐसी विधि है जिसका उपयोग हमलावरों द्वारा एक्सेस प्राप्त करने के लिए किया जाता है इसलिए सुरक्षित रहने के लिए परीक्षकों को XSS के लिए वेब एप्लिकेशन की जांच करने की आवश्यकता होती है। इसका मतलब है कि उन्हें इस बात की पुष्टि करनी चाहिए कि एप्लिकेशन किसी भी स्क्रिप्ट को स्वीकार नहीं करता है क्योंकि यह सबसे बड़ा खतरा है और सिस्टम को खतरे में डाल सकता है।

दुर्भावनापूर्ण कोड निष्पादित करने और डेटा चोरी करने के लिए हमलावर आसानी से क्रॉस साइट स्क्रिप्टिंग का उपयोग कर सकते हैं। क्रॉस साइट स्क्रिप्टिंग में परीक्षण के लिए उपयोग की जाने वाली तकनीकें इस प्रकार हैं:

क्रॉस साइट स्क्रिप्टिंग टेस्टिंग इसके लिए की जा सकती है:

- कम-से-चिह्न

- ग्रेटर-देन साइन

- धर्मोपदेश

पासवर्ड क्रैकिंग: सिस्टम परीक्षण का सबसे महत्वपूर्ण हिस्सा पासवर्ड क्रैकिंग है, गोपनीय जानकारी तक पहुंच प्राप्त करने के लिए हैकर्स पासवर्ड क्रैकिंग टूल का उपयोग करते हैं या सामान्य पासवर्ड, ऑनलाइन उपलब्ध उपयोगकर्ता नाम का उपयोग करते हैं। इसलिए, परीक्षकों को यह गारंटी देने की आवश्यकता है कि वेब एप्लिकेशन जटिल पासवर्ड का उपयोग करता है और कुकीज़ को एन्क्रिप्शन के बिना संग्रहीत नहीं किया जाता है।

इसके अलावा परीक्षक को सुरक्षा परीक्षण की सात विशेषताओं का पालन करते हुए ध्यान रखने की आवश्यकता है और सुरक्षा परीक्षण के तरीके :

- ईमानदारी

- प्रमाणीकरण

- उपलब्धता

- प्राधिकरण

- गोपनीयता

- लचीलापन

- अस्वीकार नहीं

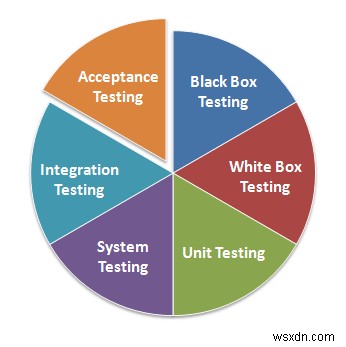

सुरक्षा परीक्षण के तरीके:

- सफेद बॉक्स- परीक्षकों को सभी जानकारी तक पहुंच प्राप्त होती है।

- ब्लैक बॉक्स- परीक्षक को वास्तविक दुनिया के परिदृश्य में सिस्टम का परीक्षण करने के लिए आवश्यक कोई भी जानकारी प्रदान नहीं की जाती है।

- ग्रे बॉक्स- जैसा कि नाम से पता चलता है कि कुछ जानकारी परीक्षक को प्रदान की जाती है और बाकी उन्हें स्वयं जानने की आवश्यकता होती है।

इन विधियों का उपयोग करके संगठन अपने सिस्टम में पहचानी गई सुरक्षा कमजोरियों को पैच कर सकता है। इसके अलावा, सबसे आम बात जो उन्हें ध्यान में रखने की जरूरत है, वह है नौसिखिए द्वारा लिखे गए कोड का उपयोग करने से बचना क्योंकि उनमें सुरक्षा कमजोरियां हैं जिन्हें आसानी से ठीक नहीं किया जा सकता है या कठोर परीक्षण किए जाने तक पहचाना नहीं जा सकता है।

हमें उम्मीद है कि आपको लेख जानकारीपूर्ण लगा होगा और यह आपके सिस्टम में सुरक्षा खामियों को ठीक करने में आपकी मदद करेगा।