फेसबुक में जाये। गूगल के साथ लॉगिन करें। वेबसाइटें नियमित रूप से आसानी से साइन इन करने की हमारी इच्छा का लाभ उठाती हैं ताकि यह सुनिश्चित हो सके कि हम विज़िट करें, और यह सुनिश्चित करें कि वे व्यक्तिगत डेटा पाई का एक टुकड़ा हड़प लें। लेकिन किस कीमत पर? एक सुरक्षा शोधकर्ता ने हाल ही में फेसबुक के साथ लॉगिन . में एक भेद्यता की खोज की कई हजारों साइटों पर सुविधा मिली। इसी तरह, Google ऐप डोमेन नाम इंटरफ़ेस के भीतर एक बग ने लाखों व्यक्तियों के निजी डेटा को जनता के सामने उजागर कर दिया।

ये दो सबसे बड़े घरेलू तकनीकी-नामों का सामना कर रहे गंभीर मुद्दे हैं। जबकि इन मुद्दों को उचित बेचैनी के साथ व्यवहार किया जाएगा और कमजोरियों को ठीक किया जाएगा, क्या जनता को पर्याप्त जागरूकता दी गई है? आइए प्रत्येक मामले को देखें, और आपकी वेब सुरक्षा के लिए इसका क्या अर्थ है।

केस 1:फेसबुक से लॉग इन करें

फेसबुक भेद्यता के साथ लॉगिन आपके खातों को उजागर करता है - लेकिन आपका वास्तविक फेसबुक पासवर्ड नहीं - और आपके द्वारा इंस्टॉल किए गए तृतीय-पक्ष एप्लिकेशन, जैसे कि Bit.ly, Mashable, Vimeo, About.me , और दूसरों की मेजबानी।

Sakurity के सुरक्षा शोधकर्ता Egor Homakov द्वारा खोजे गए महत्वपूर्ण दोष, हैकर्स को फेसबुक कोड में एक निरीक्षण का दुरुपयोग करने की अनुमति देता है। दोष उपयुक्त क्रॉस-साइट अनुरोध जालसाजी . की कमी के कारण उत्पन्न होता है (सीएसएफआर) तीन अलग-अलग प्रक्रियाओं के लिए सुरक्षा:फेसबुक लॉग इन, फेसबुक लॉगआउट और थर्ड पार्टी अकाउंट कनेक्शन। भेद्यता अनिवार्य रूप से एक अवांछित पार्टी को एक प्रमाणित खाते के भीतर कार्रवाई करने की अनुमति देती है। आप देख सकते हैं कि यह एक महत्वपूर्ण मुद्दा क्यों होगा।

फिर भी, फेसबुक ने अभी तक इस मुद्दे को हल करने के लिए बहुत कम करने के लिए चुना है क्योंकि यह बड़ी संख्या में साइटों के साथ अपनी संगतता से समझौता करेगा। तीसरा मुद्दा किसी भी संबंधित वेबसाइट के मालिक द्वारा तय किया जा सकता है, लेकिन पहले दो विशेष रूप से फेसबुक के दरवाजे पर हैं।

फ़ेसबुक द्वारा की गई कार्रवाई की कमी को और उदाहरण देने के लिए, होमकोव ने RECONNECT नामक एक हैकर्स टूल जारी करके इस मुद्दे को और आगे बढ़ाया है। यह बग का फायदा उठाता है, हैकर्स को तृतीय-पक्ष साइटों पर खातों को हाईजैक करने के लिए उपयोग किए जाने वाले कस्टम URL बनाने और सम्मिलित करने देता है। होमाकोव को टूल जारी करने के लिए गैर-जिम्मेदार कहा जा सकता है, लेकिन दोष पूरी तरह से फेसबुक द्वारा भेद्यता को पैच करने से इनकार करने के साथ है एक साल पहले प्रकाश में लाया गया ।

इस दौरान सतर्क रहें। स्पैमयुक्त दिखने वाले पृष्ठों से अविश्वसनीय लिंक पर क्लिक न करें, या उन लोगों से मित्र अनुरोध स्वीकार न करें जिन्हें आप नहीं जानते हैं। फेसबुक ने भी एक बयान जारी कर कहा है:

<ब्लॉकक्वॉट>"यह एक अच्छी तरह से समझा जाने वाला व्यवहार है। लॉगिन का उपयोग करने वाले साइट डेवलपर्स हमारे सर्वोत्तम अभ्यासों का पालन करके और OAuth लॉगिन के लिए हमारे द्वारा प्रदान किए गए 'राज्य' पैरामीटर का उपयोग करके इस समस्या को रोक सकते हैं।"

उत्साहजनक।

केस 1a:किसने मुझसे अनफ्रेंड किया?

अन्य फेसबुक उपयोगकर्ता तीसरे पक्ष के OAuth लॉगिन क्रेडेंशियल चोरी का शिकार होने वाली एक और "सेवा" के शिकार हो रहे हैं। OAuth लॉगिन उपयोगकर्ताओं को सुरक्षा की दीवार को बनाए रखते हुए, किसी भी तृतीय-पक्ष एप्लिकेशन या सेवा में अपना पासवर्ड दर्ज करने से रोकने के लिए डिज़ाइन किया गया है।

अनफ्रेंडअलर्ट . जैसी सेवाएं उन व्यक्तियों का शिकार करें जो यह पता लगाने का प्रयास कर रहे हैं कि किसने अपनी ऑनलाइन मित्रता को त्याग दिया है, व्यक्तियों से अपने लॉगिन क्रेडेंशियल दर्ज करने के लिए कह रहे हैं - फिर उन्हें सीधे दुर्भावनापूर्ण साइट yougotunfriended.com पर भेज रहे हैं। . UnfriendAlert को संभावित रूप से अवांछित प्रोग्राम (PUP) के रूप में वर्गीकृत किया गया है, जो जानबूझकर एडवेयर और मैलवेयर इंस्टॉल कर रहा है।

दुर्भाग्य से, फेसबुक इस तरह की सेवाओं को पूरी तरह से बंद नहीं कर सकता है, इसलिए सेवा उपयोगकर्ताओं पर सतर्क रहने की जिम्मेदारी है और उन चीजों के लिए नहीं जो सच लगती हैं।

केस 2:Google Apps बग

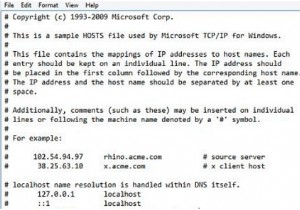

हमारी दूसरी भेद्यता Google Apps में डोमेन नाम पंजीकरण के प्रबंधन में एक दोष से उत्पन्न होती है। यदि आपने कभी कोई वेबसाइट पंजीकृत की है, तो आपको पता चल जाएगा कि प्रक्रिया के लिए आपके नाम, पता, ईमेल पता और अन्य महत्वपूर्ण निजी जानकारी का प्रावधान आवश्यक है। पंजीकरण के बाद, पर्याप्त समय वाला कोई भी व्यक्ति Whois . चला सकता है इस सार्वजनिक जानकारी को खोजने के लिए, जब तक कि आप अपने व्यक्तिगत डेटा को निजी रखने के लिए पंजीकरण के दौरान अनुरोध नहीं करते। यह सुविधा आमतौर पर एक कीमत पर आती है, और पूरी तरह से वैकल्पिक है।

वे व्यक्ति जो eNom और . के माध्यम से साइटों को पंजीकृत कर रहे हैं एक निजी Whois के अनुरोध पर पाया गया कि उनका डेटा 18-महीने या उससे अधिक की अवधि में धीरे-धीरे लीक हो गया था। सॉफ़्टवेयर दोष, 19 फ़रवरी को खोजा गया th और पांच दिन बाद प्लग किया गया, हर बार पंजीकरण नवीनीकृत होने पर निजी डेटा लीक हो गया, संभावित रूप से निजी व्यक्तियों को किसी भी संख्या में डेटा सुरक्षा मुद्दों को उजागर करना।

282,000 बल्क रिकॉर्ड रिलीज़ तक पहुँचना आसान नहीं है। आप वेब पर इस पर ठोकर नहीं खाएंगे। लेकिन यह अब Google के ट्रैक रिकॉर्ड पर एक अमिट दोष है, और इंटरनेट के विशाल क्षेत्रों से समान रूप से अमिट है। और अगर 5%, 10%, या 15% भी अत्यधिक लक्षित, दुर्भावनापूर्ण भाला फ़िशिंग ईमेल प्राप्त करना शुरू करते हैं, तो यह गुब्बारों को Google और eNom दोनों के लिए एक प्रमुख डेटा सिरदर्द में बदल देता है।

केस 3:मुझे धोखा दिया

यह एक बहु नेटवर्क भेद्यता है जो एक हैकर को कई लोकप्रिय साइटों द्वारा लीवरेज किए गए सिस्टम में तीसरे पक्ष के साइन इन का फिर से फायदा उठाने की इजाजत देता है। हैकर पीड़ित के ईमेल पते का उपयोग करके एक पहचानी गई कमजोर सेवा के साथ एक अनुरोध करता है, जिसे पहले कमजोर सेवा के लिए जाना जाता था। हैकर तब नकली खाते के साथ उपयोगकर्ता के विवरण को धोखा दे सकता है, पुष्टि ईमेल सत्यापन के साथ पूर्ण सामाजिक खाते तक पहुंच प्राप्त कर सकता है।

इस हैक के काम करने के लिए, तृतीय-पक्ष साइट को किसी अन्य पहचान प्रदाता का उपयोग करके या स्थानीय व्यक्तिगत वेबसाइट क्रेडेंशियल्स का उपयोग करने की क्षमता का उपयोग करके कम से कम एक अन्य सामाजिक नेटवर्क साइन-इन का समर्थन करना चाहिए। यह फेसबुक हैक के समान है, लेकिन इसे अमेज़ॅन, लिंक्डइन और MYDIGIPASS सहित अन्य वेबसाइटों की एक विस्तृत श्रृंखला में देखा गया है, और संभावित रूप से दुर्भावनापूर्ण इरादे से संवेदनशील सेवाओं में साइन इन करने के लिए इसका उपयोग किया जा सकता है।

यह कोई दोष नहीं है, यह एक विशेषता है

हमले के इस तरीके में शामिल कुछ साइटों ने वास्तव में एक महत्वपूर्ण भेद्यता को रडार के नीचे उड़ने नहीं दिया है:वे सीधे सिस्टम में निर्मित होते हैं। एक उदाहरण ट्विटर है। वेनिला ट्विटर अच्छा है , यदि आपके पास एक खाता है। एक बार जब आप कई खातों का प्रबंधन कर रहे होते हैं, तो विभिन्न उद्योगों के लिए, दर्शकों की एक श्रृंखला तक पहुंचने के लिए, आपको हूटसुइट, या ट्वीटडेक जैसे एप्लिकेशन की आवश्यकता होती है।

ये एप्लिकेशन बहुत ही समान लॉगिन प्रक्रिया का उपयोग करके ट्विटर के साथ संचार करते हैं क्योंकि उन्हें भी आपके सोशल नेटवर्क तक सीधे पहुंच की आवश्यकता होती है, और उपयोगकर्ताओं को समान अनुमतियां प्रदान करने के लिए कहा जाता है। यह कई सामाजिक नेटवर्क प्रदाताओं के लिए एक कठिन परिदृश्य बनाता है क्योंकि तृतीय-पक्ष एप्लिकेशन सामाजिक क्षेत्र में बहुत कुछ लाते हैं, फिर भी उपयोगकर्ता और प्रदाता दोनों के लिए स्पष्ट रूप से सुरक्षा असुविधाएँ पैदा करते हैं।

राउंडअप

हमने तीन सामाजिक साइन-इन कमजोरियों की पहचान की है जिन्हें अब आपको पहचानने और उम्मीद से बचने में सक्षम होना चाहिए। सोशल साइन-इन हैक रातोंरात खत्म होने वाले नहीं हैं। हैकर्स के लिए संभावित भुगतान बहुत अधिक है, और जब फेसबुक जैसी बड़ी प्रौद्योगिकी कंपनियां अपने उपयोगकर्ताओं के सर्वोत्तम हित में कार्य करने से इनकार करती हैं, तो यह मूल रूप से दरवाजा खोल रही है और उन्हें डेटा गोपनीयता डोरमैट पर अपने पैर पोंछने दे रही है।

क्या आपके सामाजिक खाते के साथ किसी तृतीय-पक्ष द्वारा छेड़छाड़ की गई है? क्या हुआ? आप कैसे ठीक हुए?