इंटरनेट पर गोपनीयता लगातार विकसित होने वाला युद्ध का मैदान है। और अच्छे कारण के लिए। सरकारी जासूसी कार्यक्रमों, लगभग दैनिक डेटा उल्लंघनों, और कम-पारदर्शी निगमों से संबंधित खुलासे हैं de rigueur . टिन पन्नी टोपी लाजिमी है; दुनिया भर में अधिक से अधिक नागरिक अपनी गोपनीयता पर ध्यान दे रहे हैं... और यह कहां जा रहा है।

जब एडवर्ड स्नोडेन ने PRISM (NSA) और टेम्पोरा (GCHQ) के वैश्विक निगरानी कार्यक्रमों का खुलासा किया, तो उदासीनता के साथ झटका लगा। जिन लोगों को इस स्तर की निगरानी पर संदेह था, उन्होंने अपने संदेह को सही पाया। लेकिन सड़क पर औसत पुरुष या महिला? बहुतों ने सोचा तक नहीं। इस तरह की निजता का हनन कई लोगों को बहुत परेशान करता है; वे सिर्फ अपराधी, असंतुष्ट और आतंकवादी ही नहीं हैं। निगरानी का यह स्तर सीधे सभी को प्रभावित करता है ।

आपके और मेरे जैसे नियमित नागरिकों की गोपनीयता की रक्षा करने पर केंद्रित कई टूल हैं। हमारे पास सबसे शक्तिशाली टूल में से एक है टोर।

1. आइए बात करते हैं Tor के बारे में

Tor वास्तव में गुमनाम और अप्राप्य ब्राउज़िंग और संदेश प्रदान करता है। इसके अलावा, टोर अपनी खुद की प्याज साइटों और तथाकथित "डीप वेब" तक पहुंच प्रदान करता है - अप्राप्य, छिपी हुई वेबसाइटों का एक नेटवर्क जो हार्ड ड्रग्स से लेकर सेंसर सामग्री तक सब कुछ प्रदान करता है, और प्रतीत होता है कि बीच में सब कुछ।

टोर के रूप में लचीला और सर्वव्यापी के रूप में कुछ ऑनलाइन गोपनीयता विधियां हैं। जब तक एफबीआई ने कई टोर सेवाओं को मैलवेयर से संक्रमित नहीं किया (उनके उपयोगकर्ताओं और सेवा मालिकों को उजागर करना), यह सेवा अभेद्य प्रतीत होती थी। प्याज रूटिंग प्रोटोकॉल के साथ संयुक्त सैन्य-ग्रेड एन्क्रिप्शन, व्यक्तिगत उपयोगकर्ताओं को ट्रेस करना अविश्वसनीय रूप से कठिन बना देता है। इससे भी बेहतर, टोर का उपयोग करना अविश्वसनीय रूप से आसान है, तकनीकी पृष्ठभूमि के बिना उपयोग करने के लिए पर्याप्त सरल होने के लिए बनाया गया है। यदि आप किसी प्रोग्राम को डाउनलोड और इंस्टॉल कर सकते हैं, तो आप Tor का उपयोग करने में सक्षम होंगे।

संक्षेप में, टोर एक शक्तिशाली, उपयोग में आसान सॉफ्टवेयर है जो आपको अपने ऑनलाइन जीवन को निजी रखने की सुविधा देता है। यह मार्गदर्शिका Tor को स्थापित करने, कॉन्फ़िगर करने और उपयोग करने के लिए चरण-दर-चरण मार्गदर्शिका प्रदान करेगी।

2. टोर कैसे काम करता है

Tor को शुरू में "DARPA और यूएस नेवल रिसर्च लेबोरेटरी के सेंटर फॉर हाई एश्योरेंस कंप्यूटर सिस्टम्स के अनुबंध पर" व्यक्तियों द्वारा बनाया गया था। वास्तव में, Tor के लिए अधिकांश धन किसी न किसी रूप में अमेरिकी सरकार से आया है।

टोर एक संक्षिप्त नाम है। यह प्याज राउटर के लिए खड़ा है।

टोर की प्रमुख शक्तियों में से एक अभिगम्यता है। तकनीक का उपयोग करने और उससे लाभ उठाने के लिए यह समझना आवश्यक नहीं है। हालाँकि, मैं यह समझाने जा रहा हूँ कि यह इस खंड में कैसे काम करता है क्योंकि यह वास्तव में काफी दिलचस्प है। यदि आप तकनीकी विवरण में रुचि नहीं रखते हैं, तो बेझिझक अगले अनुभाग पर जाएँ टीओआर ब्राउज़र बंडल स्थापित करना ।

2.1 संक्षेप में आधुनिक क्रिप्टोग्राफी

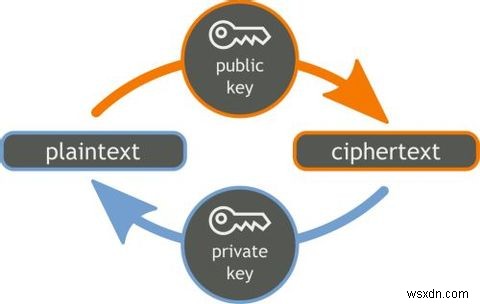

अधिकांश आधुनिक क्रिप्टोग्राफ़िक उपकरण असममित एन्क्रिप्शन . का उपयोग करते हैं . असममित एन्क्रिप्शन आपको जानकारी को एन्कोड और डीकोड करने के लिए दो अलग-अलग "कुंजी" का उपयोग करने की अनुमति देता है। यहाँ चतुर बिट है:एन्कोडिंग और डिकोडिंग कुंजी जुड़े हुए हैं इसलिए वे केवल एक दूसरे के साथ काम करते हैं। हालांकि, एक कुंजी को दूसरे को दिए जाने पर उजागर करने का कोई कारगर तरीका मौजूद नहीं है।

नतीजतन, आप अपनी एन्कोड कुंजी वितरित कर सकते हैं - जिसे आमतौर पर "सार्वजनिक" कुंजी के रूप में संदर्भित किया जाता है - मिलान करने वाली डीकोड कुंजी - "निजी" कुंजी - गुप्त रखते हुए। बदले में, इसका मतलब है कि जो कोई भी आपसे गुप्त रूप से संवाद करना चाहता है, वह आपकी सार्वजनिक कुंजी . का उपयोग कर सकता है एन्कोड करने के लिए एक संदेश। जब संदेश आता है, तो आप अपनी निजी कुंजी . का उपयोग करते हैं डीकोड . करने के लिए यह।

Tor का उपयोग करके होने वाला कोई भी संचार HTTPS का उपयोग करता है। व्यवहार में, इसका मतलब है कि आप और जिस व्यक्ति/साइट/सेवा के साथ आप संचार कर रहे हैं, शुरुआत में अपनी सार्वजनिक कुंजी का आदान-प्रदान करते हैं; यह आप दोनों को दूसरे से सुरक्षित रूप से बात करने की अनुमति देता है (यहां तक कि एक टैप की गई रेखा पर भी)। एक तृतीय-पक्ष सुनने वाला सार्वजनिक कुंजी विनिमय देखेगा। लेकिन उसके बाद सब कुछ समझ से बाहर होगा कि वे डिकोड नहीं कर सकते।

अच्छा लगता है, है ना? ऊपर चर्चा की गई प्याज रूटिंग प्रोटोकॉल का उपयोग करके टोर इसे और भी आगे ले जाता है।

2.2 प्याज रूटिंग:न केवल सब्जियों के लिए

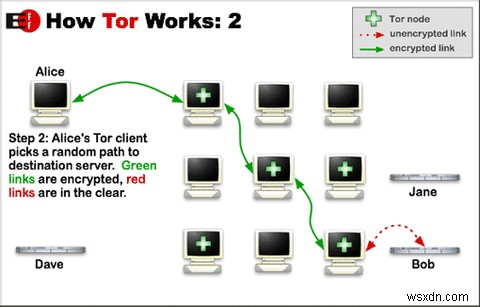

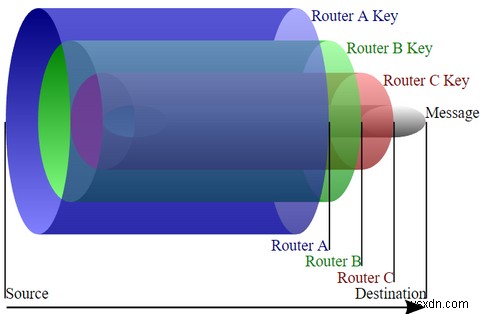

यहां तक कि अगर दो लोग ऐसी भाषा में बात कर रहे हैं जिसे आप नहीं समझते हैं, तब भी आप यह देखकर बहुत कुछ निकाल सकते हैं कि कौन किससे बात करता है। यही वह जगह है जहां प्याज रूटिंग कदम उठाता है। प्याज रूटिंग ऐसा लगता है:प्याज की तरह कई परतों के माध्यम से रूटिंग। यह प्रक्रिया संदेश सामग्री को अस्पष्ट करती है, साथ ही संदेश कहां गया है और कहां जा रहा है।

यह समझने के लिए कि कैसे टोर आपकी पहचान को निजी रखता है, कुछ अंतर्निहित सिद्धांतों को समझना आवश्यक है।

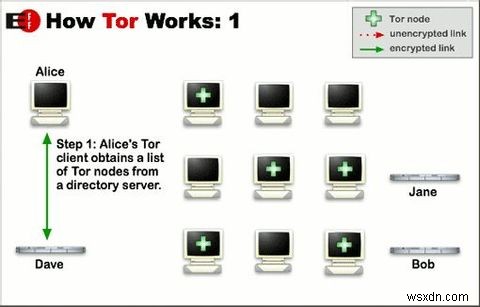

- सभी टोर उपयोगकर्ता एकीकृत पीयर-टू-पीयर नेटवर्क का उपयोग करके अपनी सार्वजनिक कुंजी और आईपी पते की एक प्रति वितरित करते हैं।

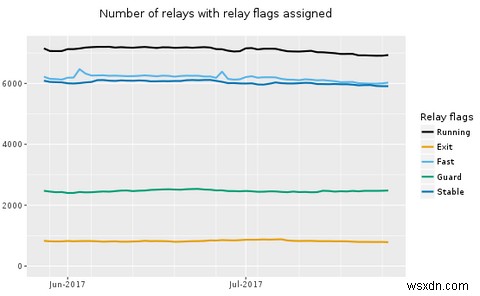

- टोर नेटवर्क गुमनामी रिले की एक प्रणाली का उपयोग करता है, जिसे नोड्स के रूप में भी जाना जाता है। जितने अधिक नोड चल रहे हैं, टोर नेटवर्क उतना ही मजबूत है।

- ट्रांसमिशन में डिक्रिप्टेड डेटा का एकमात्र टुकड़ा अग्रेषण आईपी पता है।

- प्राप्त डेटा में "एक्जिट नोड" का आईपी पता होता है - एन्क्रिप्शन श्रृंखला में अंतिम लिंक

- जबकि टोर एक उत्कृष्ट गुमनामी उपकरण है, निकास नोड समझौता किया जा सकता है .

इन बातों को ध्यान में रखते हुए, निम्नलिखित एक सार उदाहरण है कि कैसे Tor पर एक निजी और एन्क्रिप्टेड संदेश भेजना वास्तव में काम करता है।

- आप अपना टोर-सक्षम ब्राउज़र (क्लाइंट) खोलें। क्लाइंट आपके कंप्यूटर से भेजे गए सभी डेटा पैकेट को एन्क्रिप्ट करता है।

- आपका कंप्यूटर नोड ए को डेटा पैकेट भेजता है।

- नोड ए पहले से एन्क्रिप्टेड डेटा पैकेट को एन्क्रिप्ट करता है, और इसे नोड बी को भेजता है।

- नोड बी पहले से एन्क्रिप्टेड डेटा पैकेट को एन्क्रिप्ट करता है, और इसे नोड सी को भेजता है।

- यह चक्र तब तक जारी रहता है जब तक डेटा पैकेट Node Z - "एक्जिट नोड" तक नहीं पहुंच जाता।

- नोड Z डेटा पैकेट पर एन्क्रिप्शन की सभी परतों को डिक्रिप्ट करता है, और इसे अपने अंतिम गंतव्य तक पहुंचाता है।

और जब कोई आपका संदेश लौटाता है, तो वह उसी प्रक्रिया का अनुसरण करता है, भले ही वह एक अलग मार्ग से हो। एन्क्रिप्शन की कई परतें इंटरसेप्टेड (सूँघने वाले) डेटा पैकेट को डिक्रिप्ट करना बेहद मुश्किल बनाती हैं। डेटा एक तिजोरी के भीतर एक तिजोरी में एक तिजोरी के भीतर एक तिजोरी में प्रसारित होता है, और इसी तरह।

3. TOR ब्राउज़र इंस्टॉल करना

Tor Browser को Install करना आसान है। यह विंडोज, मैक और लिनक्स के लिए उपलब्ध है, लेकिन हम विंडोज के लिए प्रक्रिया से गुजरेंगे। सबसे पहले, https://www.torproject.org/ पर जाएं। 'http' के बाद 's' महत्वपूर्ण है, क्योंकि इसका मतलब है (अन्य बातों के अलावा) कि आपका कंप्यूटर यह सत्यापित कर रहा है कि आप जिस वेबसाइट से बात कर रहे हैं वह वही है जो वह होने का दावा करती है। फिर, बड़े टोर डाउनलोड करें . पर क्लिक करें बटन, और, जब वेबसाइट पर नया पृष्ठ लोड होता है, तो बड़े डाउनलोड टोर ब्राउज़र बटन पर क्लिक करें। (टोर एकमात्र ब्राउज़र नहीं है जो गोपनीयता पर केंद्रित है... यह दूसरों की तुलना में बहुत अधिक करता है।)

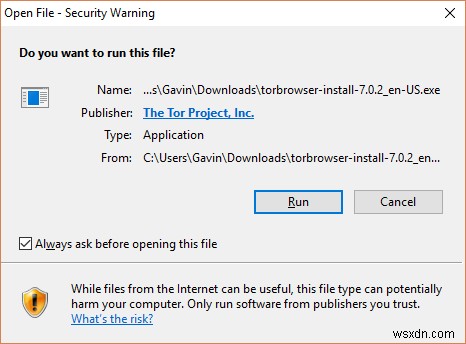

डाउनलोड शुरू हो जाएगा। पूरा होने पर, अपने डाउनलोड फ़ोल्डर में जाएं, और इंस्टॉलर चलाएं। अगर सुरक्षा चेतावनी दिखाई देती है, तो चलाएं . चुनें ।

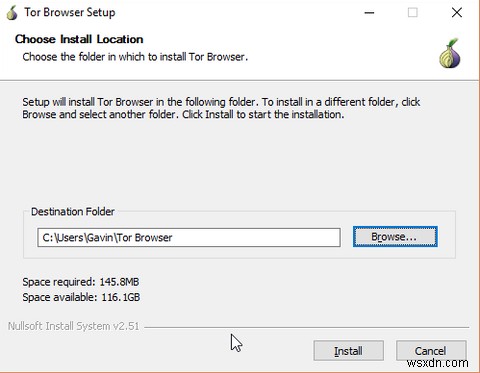

अपनी पसंद की भाषा चुनें, उसके बाद उस निर्देशिका का चयन करें जहाँ आप Tor Browser को स्थापित करना चाहते हैं। इंस्टॉल करें चुनें. ब्राउज़र अब एक्सट्रेक्ट और इंस्टॉल करेगा। पूरा होने पर, आपके पास दो विकल्प होंगे: टोर ब्राउज़र चलाएं , और प्रारंभ मेनू और डेस्कटॉप शॉर्टकट जोड़ें . सुनिश्चित करें कि ये दोनों चेक किए गए हैं, और समाप्त करें . चुनें ।

3.1. टोर ब्राउज़र नेटवर्क सेटिंग्स

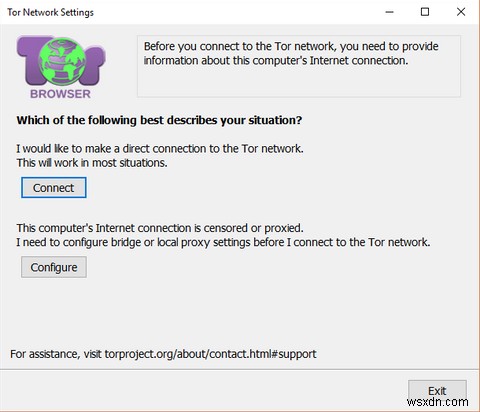

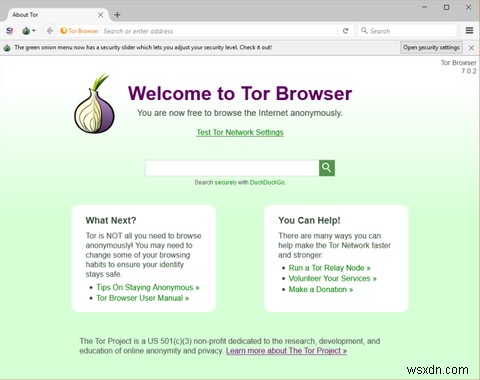

जब आप पहली बार टोर ब्राउज़र खोलते हैं, तो आपको अपनी नेटवर्क सेटिंग्स का चयन करना होगा। इस उदाहरण में, कनेक्ट करें . चुनें . (हम कॉन्फ़िगर करें . को एक्सप्लोर करेंगे एक पल में बटन।) आप एक छोटा लोडिंग बार देखेंगे। जब यह पूरा हो जाएगा तो आप टोर ब्राउज़र में आपका स्वागत है पृष्ठ पर पहुंचेंगे।

यदि क्लाइंट को अपडेट की आवश्यकता है, तो आगे बढ़ने से पहले ऐसा करें। यह बहुत महत्वपूर्ण है। यदि नहीं, तो कृपया ट्यूटोरियल के अगले भाग पर जाएँ।

4. Tor Safely का उपयोग करना

जिन चीजों पर आप तुरंत ध्यान देंगे, उनमें से एक है टोर ब्राउज़र की मोज़िला फ़ायरफ़ॉक्स की समानता। Tor ब्राउज़र Firefox पर आधारित है, लेकिन इसमें TorLauncher, TorProxy, और TorButton के साथ-साथ NoScript और HTTPS एवरीवेयर Firefox एक्सटेंशन शामिल हैं।

अधिकांश भाग के लिए, यह पूरी तरह से सामान्य ब्राउज़र है। उस ने कहा, आपको अपने ब्राउज़ करने के तरीके में थोड़ा बदलाव करना होगा, और आपको अपनी कुछ सबसे अधिक उपयोग की जाने वाली सुविधाएं "टूटी हुई" मिल सकती हैं। (यह ट्रैकर्स और स्क्रिप्ट की सीमा के कारण है)। Tor आपकी निजता की बिल्कुल अलग सुरक्षा करता है।

4.1 सुरक्षित ब्राउज़िंग के लिए युक्तियाँ

Tor गोपनीयता के मोर्चे पर भारी मात्रा में लेग-वर्क करता है। लेकिन अगर आप चाहते हैं कि यह पूरी तरह से प्रभावी हो, तो आपको इंटरनेट का उपयोग करने के तरीके को समायोजित करना होगा।

सीमाओं . से अवगत होना एक अच्छी शुरुआत है टोर और टोर ब्राउज़र का।

- Tor वीपीएन नहीं है . Tor एक प्रॉक्सी है। यह केवल Tor ब्राउज़र के माध्यम से रूट किए गए ट्रैफ़िक की सुरक्षा करता है। तो क्या आपको वीपीएन के साथ टोर का इस्तेमाल करना चाहिए? अच्छा प्रश्न!

- यदि आप जिस व्यक्ति से संवाद कर रहे हैं, वह भौतिक लॉग ले रहा है, तो Tor आपकी रक्षा नहीं कर सकता है। यह आपके आईपी पते की रक्षा कर सकता है और, यदि आप गुमनाम संचार के लिए छद्म नाम का उपयोग करते हैं, तो आपकी पहचान भी सुरक्षित रहेगी।

- Tor तृतीय-पक्ष ब्राउज़र एक्सटेंशन के कार्यों को नियंत्रित नहीं कर सकता है, इसलिए उनका बहुत मजबूत सुझाव है कि आप आधार स्थापना में कोई भी जोड़ न दें (जब तक कि आप वास्तव में नहीं जानते कि आप क्या कर रहे हैं)। दुर्भावनापूर्ण और गैर-दुर्भावनापूर्ण एक्सटेंशन दोनों ही आपको बिना बताए आपकी पहचान प्रकट कर सकते हैं।

- Tor HTTPS को सख्ती से लागू नहीं कर सकता है। HTTPS एवरीवेयर एक्सटेंशन हर साइट पर HTTPS समर्थन को बाध्य करने का प्रयास करता है, और जबकि कई साइटें डिफ़ॉल्ट रूप से मानक का समर्थन करती हैं, टोर उन लोगों के लिए खाता नहीं ले सकता जो नहीं करते हैं।

इसके अलावा, Tor डिफ़ॉल्ट रूप से Google से कनेक्ट नहीं होता है। Google इसका उपयोग करके की गई सभी खोजों के साथ-साथ आपकी इन-ब्राउज़र इंटरनेट गतिविधियों को ट्रैक करने के लिए व्यापक लॉग रखता है। Google ट्रैकिंग के खिलाफ तर्क हैं, और निश्चित रूप से, इसके लिए तर्क हैं। भले ही, Tor स्वागत पृष्ठ डिफ़ॉल्ट रूप से गुमनामी केंद्रित इंटरनेट खोज उपकरण, DuckDuckGo का उपयोग करता है। DDG खोज परिणाम "400 से अधिक स्रोतों" का संकलन हैं। कुछ उपयोगकर्ता DDG खोज परिणामों को पसंद नहीं करते हैं, इसके बजाय StartPage का उपयोग करना पसंद करते हैं (StartPage वास्तविक Google खोज परिणाम देने वाले एक अनाम प्रॉक्सी के रूप में अधिक कार्य करता है)।

इन गोपनीयता उपायों का एक दुष्परिणाम यह है कि कुछ साइटें काम नहीं करेंगी, जबकि अन्य को अतिरिक्त साइन-इन सत्यापन की आवश्यकता होगी। उल्लेखनीय साइटों में YouTube, कुछ एयरलाइन साइटें शामिल हैं (वे प्यार आपको ट्रैक कर रहा है!), ऑनलाइन बैंकिंग पोर्टल, और बहुत कुछ। इसके अलावा, फ्लैश पर निर्भर कोई भी साइट काम करना बंद कर देगी, क्योंकि टोर उस सुरक्षा और गोपनीयता दुःस्वप्न से अच्छी तरह से साफ हो जाता है। (यह समस्या धीरे-धीरे कम हो रही है क्योंकि अधिक साइटें अधिक सुरक्षित HTML5 पर स्विच करती हैं)।

अंत में, ऐसे कई दस्तावेज़ प्रकार हैं जिनमें ऐसे संसाधन हो सकते हैं जो Tor को बाधित करते हैं। ये फ़ाइलें -- उदाहरण के लिए, एक .exe, PDF, या .doc -- आपकी ब्राउज़िंग गतिविधि के बारे में निर्दोष रूप से प्रकट कर सकती हैं। अधिकांश आधुनिक ब्राउज़रों की तरह, जब आप संभावित सुरक्षा जोखिम डाउनलोड करते हैं, तो टोर एक चेतावनी प्रदान करेगा। इस मामले में, ध्यान देना बुद्धिमानी है।

5. टोर को कॉन्फ़िगर करना

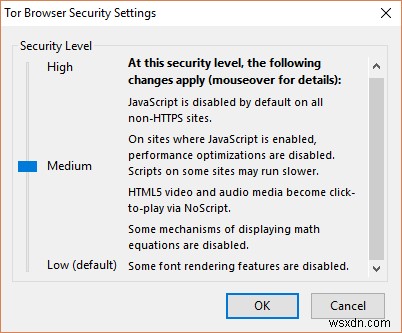

जैसा कि पिछले अनुभाग में कहा गया है, Tor आपकी गोपनीयता की बिल्कुल अलग सुरक्षा करता है। गुमनाम रूप से इंटरनेट ब्राउज़ करना शुरू करने के लिए आपको सुरक्षा सेटिंग्स के साथ खिलवाड़ करने, या अतिरिक्त एक्सटेंशन डाउनलोड करने की आवश्यकता नहीं है। टोर ने एक बार सभी उपयोगकर्ताओं को सुरक्षा और गोपनीयता सेटिंग्स तक पहुंच में अधिक स्वायत्तता की अनुमति दी थी। दुर्भाग्य से, इसका मतलब था कि बहुत सारे जिज्ञासु (और अच्छे अर्थ वाले) व्यक्तियों ने वास्तव में टोर के उद्देश्य को हराकर खुद को इंटरनेट के लिए खोल दिया। चीजों को बेहद सरल रखते हुए, इसके बजाय अब एक सुरक्षा सेटिंग स्लाइडर है।

सुरक्षा स्तर बदलने के लिए, प्याज . चुनें पता बार के साथ आइकन। यह एक ड्रॉपडाउन मेनू खोलेगा; सुरक्षा सेटिंग . चुनें . फिर आप निम्न, मध्यम या उच्च सुरक्षा चुन सकते हैं।

निम्न सुरक्षा (डिफ़ॉल्ट सेटिंग) ट्रैफ़िक को रूट और एन्क्रिप्ट करते हुए सभी ब्राउज़र सुविधाओं को सक्षम करती है।

मध्यम सुरक्षा गैर-HTTPS साइटों पर JavaScript को अक्षम करती है, सभी HTML5 मीडिया को क्लिक-टू-प्ले (स्वतः चलाने के बजाय) में बदल देती है, और कुछ अन्य स्क्रिप्ट को अक्षम कर देती है।

उच्च सुरक्षा सभी साइटों पर जावास्क्रिप्ट को अक्षम करती है, सभी HTML5 मीडिया को क्लिक-टू-प्ले में बदल देती है, और बड़ी संख्या में स्क्रिप्ट को अक्षम कर देती है। जैसे, कुछ फ़ॉन्ट रेंडरिंग सुविधाएँ विफल हो जाएँगी, साथ ही चित्र और आइकन भी।

आपको जिस स्तर की सुरक्षा की आवश्यकता है, वह निश्चित रूप से व्यक्तिपरक है। यदि आप केवल अपने ब्राउज़िंग ट्रैफ़िक को एन्क्रिप्ट करना चाहते हैं, और इंटरनेट पर डेटा की पहचान के साथ थोड़ा कम आना चाहते हैं, तो माध्यम चुनें। यह एक व्यापक इंटरनेट अनुभव और गुमनामी के बीच एक सुखद संतुलन बनाता है।

5.1 प्रतिबंधित देश में Tor का उपयोग करना

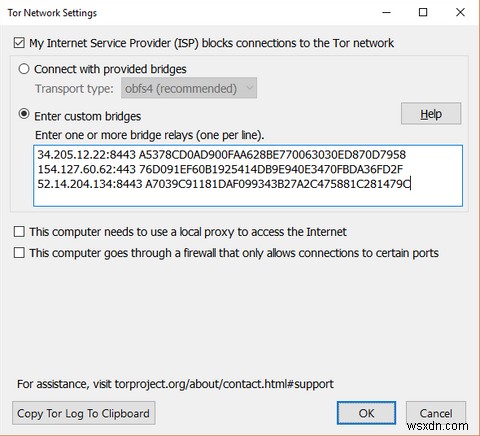

बेशक, टोर के प्रमुख लाभों में से एक दमनकारी सरकारी शासन (या अन्यथा) से आपके इंटरनेट ब्राउज़िंग को निजी रखना है। दुर्भाग्य से, सेंसर ने टॉर को ब्लॉक करने के तरीके खोज लिए हैं। इन मामलों में, प्रतिबंधित उपयोगकर्ता पुल . का उपयोग कर सकते हैं . पुल टोर नेटवर्क पर एक अस्पष्ट रिले बनाता है जो मुख्य निर्देशिका में सूचीबद्ध नहीं है। उम्मीद यह है कि भले ही आपका आईएसपी सभी ज्ञात टीओआर रिले की निगरानी कर रहा हो, वे सभी अस्पष्ट पुलों को अवरुद्ध नहीं कर सकते हैं, बदले में जरूरतमंद लोगों को एक अतिरिक्त कनेक्शन विकल्प प्रदान करते हैं।

ब्रिज का उपयोग करने के लिए, पता बार के साथ प्याज आइकन चुनें, और टोर नेटवर्क सेटिंग्स चुनें। फिर, चेक करें मेरा इंटरनेट सेवा प्रदाता टोर नेटवर्क से कनेक्शन ब्लॉक करता है। एक नया पैनल दिखाई देगा। अब आपके पास कुछ विकल्प हैं:

- दिए गए पुलों से जुड़ें . पूर्व-कॉन्फ़िगर किए गए टोर ब्रिज का उपयोग करना आसान है, और अधिकांश समय, आपको टोर नेटवर्क से कनेक्ट करने की अनुमति देगा। हालांकि, क्योंकि वे आसानी से पहुंच योग्य हैं, एक मौका है कि वे पहले ही सेंसर कर चुके हैं। obfs4 वर्तमान अनुशंसित पुल है, लेकिन आपके स्थान के आधार पर, दूसरा विकल्प बेहतर काम कर सकता है।

- कस्टम ब्रिज दर्ज करें . यदि आप उस टोर ब्रिज का पता जानते हैं जिससे आप विशेष रूप से जुड़ना चाहते हैं, तो उसे यहां दर्ज करें (प्रति पंक्ति एक)। अगर आप नहीं जानते कि टोर ब्रिज का पता कैसे लगाया जाता है, लेकिन आप सुनिश्चित हैं कि आपको एक की आवश्यकता है (ऑटोब्रिज सेटिंग काम नहीं करती हैं), तो Bridges.torproject.org पर जाएं और निर्देशों का पालन करें।

5.2 नोड बनें

डिफ़ॉल्ट रूप से, टॉर नेटवर्क का उपयोग करते हुए, टॉर क्लाइंट मोड में चलेगा, लेकिन इसके संचालन में सक्रिय रूप से योगदान नहीं देगा। इसका मतलब है कि आपकी गोपनीयता बनी हुई है, लेकिन अन्य उपयोगकर्ता आपको नोड के रूप में उपयोग नहीं कर सकते हैं। जो कई लोगों के लिए ठीक है। हालाँकि, यदि आपके पास एक आरामदायक इंटरनेट कनेक्शन है, तो आप टोर नेटवर्क में बैंडविड्थ की एक छोटी राशि का योगदान करने पर विचार कर सकते हैं। यह नेटवर्क को चालू रखने में मदद करेगा।

टोर रिले बनना पहले की तुलना में थोड़ा अधिक कठिन है। पहले (मैं कई टोर ब्राउज़र पुनरावृत्तियों की बात कर रहा हूं, अब), क्लाइंट और रिले मोड के बीच स्विच करने के लिए एक सरल टॉगल था। हालांकि, हम आपको दिखाएंगे कि इसे मैन्युअल रूप से कैसे करें। सबसे पहले, यह अप-टू-डेट लिनक्स वितरण का उपयोग करके सबसे अच्छा काम करता है। मैं Ubuntu 17.04 32-बिट का उपयोग करूँगा।

निम्न आदेश का उपयोग करके Linux के लिए Tor Browser का नवीनतम संस्करण स्थापित करके प्रारंभ करें:

sudo apt install tor

एक बार इंस्टॉल हो जाने पर, टोर कॉन्फ़िगरेशन फ़ाइल खोलने के लिए टेक्स्ट एडिटर का उपयोग करें। मैं विम का उपयोग कर रहा हूं।

sudo vim /etc/tor/torrc

टॉर्क Tor कॉन्फ़िगरेशन फ़ाइल है। कॉन्फ़िगरेशन फ़ाइल संभावित आदेशों पर टिप्पणी करने के लिए "#" का उपयोग करती है। "#" को हटाने से कमांड टॉगल हो जाता है। हमें निम्न आदेशों को सक्षम करने की आवश्यकता है:

- #लॉग नोटिस फ़ाइल /var/log/tor/notices.log -- आपके टोर रिले के लिए लॉगिंग चालू करता है

- #ORPort 9001 - टोर रिले पोर्ट सेट करता है। इसे अपनी पसंद के पोर्ट में बदलें, लेकिन अपने फ़ायरवॉल और राउटर को अपडेट करना याद रखें

- #उपनाम -- अपने टोर रिले के लिए एक उपनाम जोड़ें

- #RelayBandwidthRate xxxx Kbytes -- गैर-पीक समय के दौरान आपके टोर रिले के लिए डेटा दर सेट करता है

- #RelayBandwidthBurst xxxx Kbyte s -- चोटी के "फटने" के लिए डेटा दर सेट करता है

- #AccountingMax xx Gbytes - वह राशि डेटा जो आप टोर नेटवर्क की पेशकश कर सकते हैं। एमबाइट्स . पर स्विच करें या किबाइट्स यदि आवश्यक हुआ। सीमा आने वाले और पर लागू होती है निवर्तमान उदा. अगर आप 5 Gbytes सेट करते हैं, तो 10GB तक उपलब्ध है

जब आप अपनी डेटा दरें निर्धारित कर लें, तो ":x . का उपयोग करके कॉन्फ़िगरेशन सहेजें " आदेश। मैंने चीजों को स्पष्ट करने के लिए प्रक्रिया का विवरण देते हुए एक छोटा वीडियो बनाया है।

आप शीर्ष 10 रिले सहित वैश्विक टोर रिले आँकड़े, ग्लोब.rndm.de पर देख सकते हैं।

5.3 निकास नोड

जो अधिक महत्वाकांक्षी हैं वे टोर निकास नोड चलाने का विकल्प चुन सकते हैं। निकास नोड टोर नेटवर्क और आपके कंप्यूटर के बीच अंतिम हॉप है - आप हर बार जब आप टोर का उपयोग करते हैं तो आप एक का उपयोग करते हैं। टोर नेटवर्क के संचालन के लिए निकास नोड्स बिल्कुल महत्वपूर्ण हैं, लेकिन दुर्भाग्य से, एक को चलाने के लिए कुछ जोखिम हैं।

कुछ क्षेत्राधिकार अपने नोड को स्थानांतरित करने वाले डेटा के लिए एक एक्ज़िट नोड ऑपरेटर को जिम्मेदार ठहराने का प्रयास करेंगे। दुर्भाग्य से, इसमें पायरेसी, अवैध ब्लैक-मार्केट डीलिंग, और बहुत कुछ जैसी अवैध गतिविधियां शामिल हो सकती हैं। जब तक आप वास्तव में ऐसा करने के गंभीर परिणामों के लिए तैयार नहीं होते हैं, तब तक मैं एक निकास नोड चलाने की सलाह नहीं दूंगा। अगर आप टोर एग्जिट नोड चलाना चाहते हैं, तो आगे बढ़ने से पहले कृपया निम्नलिखित दस्तावेज पढ़ें:

- एक्ज़िट नोड चलाने के लिए टिप्स

- नोड के दुरुपयोग की समस्या से बाहर निकलें

- विशिष्ट निकास नोड दुरुपयोग

एक्ज़िट कनेक्शन चलाना कोई भयानक परीक्षा नहीं है। लेकिन इसके लिए अतिरिक्त सावधानियों की आवश्यकता होती है।

6. डीप वेब

हमने इस लेख में कई बार डीप वेब को छुआ है, और आपने शायद इसके बारे में समाचारों में भी सुना होगा। यह तुरंत खतरे से भरा नहीं है क्योंकि कुछ प्रकाशन आपको विश्वास करने के लिए प्रेरित करेंगे। उस ने कहा, कुछ सावधानियां आवश्यक हैं, और इसका एक हिस्सा यह समझना है कि टोर हिडन सर्विसेज को कैसे खोजना और उनका उपयोग करना है।

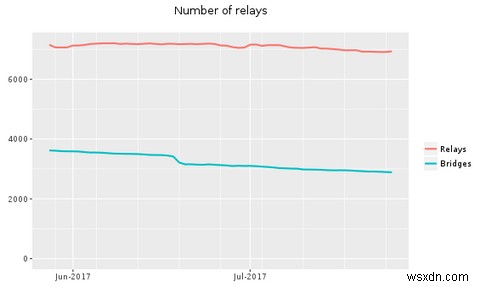

यह समझने के लिए कि छिपी हुई सेवाएं क्यों महत्वपूर्ण हैं, हमें टोर की प्रमुख कमजोरियों में से एक के बारे में बात करनी चाहिए:निकास नोड्स। लेखन के समय, 7,000 से कम सक्रिय रिले थे।

उन 7,000 रिले में से, 1,000 से कम निकास नोड हैं।

इसके अलावा, 2 मिलियन से अधिक टोर उपयोगकर्ता हैं, जो उन निकास नोड्स के माध्यम से यातायात भेज रहे हैं। वह ट्रैफ़िक "बाहरी" इंटरनेट पर वापस जाता है। और जब एचटीटीपीएस एवरीवेयर आपके डेटा को एन्क्रिप्ट करता है, तो एक बार जब यह टोर नेटवर्क छोड़ देता है, तो यह इंटरसेप्शन के लिए खुला होता है। यदि एक एकल स्रोत नेटवर्क के माध्यम से यातायात के प्रवाह के बारे में पर्याप्त जानकारी एकत्र कर सकता है, तो व्यक्तियों के व्यवहार और टोर निकास नोड्स के व्यवहार के समय विश्लेषण को पूरा करके पहचान की जानकारी निकालना संभव हो सकता है।

शीर्ष-स्तर (कभी-कभी "क्लीयरनेट" या "सतह वेब" के रूप में संदर्भित) इंटरनेट किसी विशेष वेबसाइट सर्वर के भौतिक स्थान और स्वामित्व दोनों को छुपाना बहुत कठिन बना देता है। टोर इसे नहीं बदलता है। दर्शक सुरक्षित रूप से गुमनाम है, लेकिन प्रदाता नहीं। यह वह जगह है जहां एक टोर छिपी हुई सेवा कदम रखती है।

एक छिपी हुई सेवा टोर नेटवर्क में एक रिले के रूप में काम करती है, लेकिन निजी, अनाम सर्वरों की शुरूआत की अनुमति देती है। जब आप किसी छिपी हुई सेवा का उपयोग करते हैं, तो आप और सर्वर दोनों टोर नेटवर्क पर अनाम नोड होते हैं। आपके बीच का ट्रैफ़िक कभी भी टोर नेटवर्क को नहीं छोड़ता है और इसलिए कभी भी चुभती आँखों के संपर्क में नहीं आता है। इसके अलावा, एक छिपी हुई सेवा के भौतिक स्थान को समझना भी उतना ही कठिन है (हालांकि असंभव नहीं)। सर्वर गुमनामी किसी सेवा को प्रस्तुत करना, अवरुद्ध करना, या यहां तक कि किसी सेवा को हटाना अत्यंत कठिन बना देती है। यही कारण है कि कुछ संदिग्ध और कुख्यात टोर छिपी हुई सेवाएं हैं।

6.1 डीप वेब, डार्क वेब या डार्कनेट?

डीप वेब विशाल है। लेकिन इसका अधिकांश हिस्सा बेकार है। या, बल्कि, आपके और मेरे लिए बेकार, लाखों अभिलेखागार, वेब-सेवा बैक-एंड, डेटाबेस, बॉट और बहुत कुछ से भरा हुआ है। कई विशेषज्ञ खोज इंजन हैं जो डीप वेब में जा सकते हैं। डीप वेब शब्दावली को लेकर थोड़ा भ्रम है।

- डीप वेब। डीप वेब, जैसा कि ऊपर उल्लेख किया गया है, अनइंडेक्स्ड डेटाबेस, निजी नेटवर्क, सर्च इंजन क्रॉलर, बॉटनेट कमांड और कंट्रोल सर्वर, और बहुत कुछ से भरा स्थान है।

- डार्कनेट. एक डार्कनेट टोर जैसा कुछ है:मौजूदा इंटरनेट के शीर्ष पर बनाया गया एक एन्क्रिप्टेड नेटवर्क, केवल विशेष सॉफ़्टवेयर का उपयोग करके ही पहुँचा जा सकता है। अन्य डार्कनेट उदाहरणों में I2P, Riffle और Freenet शामिल हैं।

- डार्क वेब. डार्क वेब अनिवार्य रूप से डार्कनेट्स का "WWW" है।

इन शब्दों का सही संदर्भ में तेजी से उपयोग किया जा रहा है, लेकिन प्रमुख प्रकाशन अभी भी, कभी-कभी, डीप वेब, डार्कनेट और डार्क वेब का परस्पर उपयोग करते हैं।

6.2 टोर हिडन सर्विसेज

यह बिना कहे चला जाना चाहिए कि टोर की प्रकृति और छिपी सेवाओं के लिए दी जाने वाली सुरक्षा के कारण, कुछ बेहद बेईमान व्यक्ति और समूह वहां दुबके रहते हैं। किसी भी चीज़ में ठोकर खाना आसान है:ड्रग डीलर, पीडोफाइल, आतंकवादी, असंतुष्ट, कट्टर फासीवादी (और एंटीफ़ा)... सूची मूल रूप से अंतहीन है।

केवल मामले में: लेखक और makeuseof.com पाठक द्वारा की गई किसी भी प्रकार की अवैध गतिविधि का समर्थन नहीं करते हैं . यह गुमनामी और गोपनीयता पर शिक्षा है।

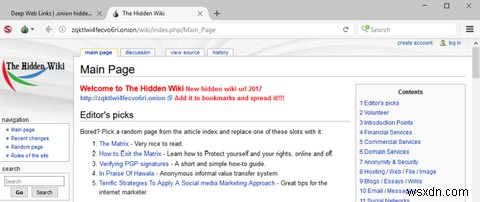

Tor छिपे हुए सेवा पते निम्न प्रारूप का उपयोग करते हैं: https://[16-character hash].onion . उदाहरण के लिए, यह वर्तमान है द हिडन विकी का लिंक (बिना सेंसर किया हुआ!):

http://zqktlwi4fecvo6ri.onion/wiki/index.php/Main_Page

ध्यान दें कि यह सेवा HTTPS का उपयोग नहीं कर रही है। तकनीकी रूप से, इससे कोई फर्क नहीं पड़ता क्योंकि हिडन विकी अन्य .onion लिंक के लिए एक भंडार है। आप व्यक्तिगत रूप से पहचान करने वाली कोई भी जानकारी दर्ज या छोड़ नहीं रहे हैं।

.onion प्रत्यय एक विशेष शीर्ष-स्तरीय डोमेन है जो एक अनाम छिपी हुई सेवा को दर्शाता है। सेवा के कॉन्फ़िगर होने पर बनाई गई सार्वजनिक कुंजी के आधार पर 16-वर्ण हैश पता स्वचालित रूप से उत्पन्न होता है। प्याज के पतों को ट्रैक करना थोड़ा मुश्किल हो सकता है, इसलिए हम आपको अपने पसंदीदा को बुकमार्क करने का सुझाव देते हैं।

6.3 उपयोगी .onion शुरुआती बिंदु

द हिडन विकी अपने टोर अनुभव को शुरू करने के लिए एक बहुत ही आसान जगह है। सेवा पिछले कुछ वर्षों में विभिन्न रूपों से गुज़री है, कम से कम नहीं क्योंकि एक बिंदु पर यह समझौता किया गया था और उपयोगकर्ताओं को एक दुर्भावनापूर्ण साइट पर पुनर्निर्देशित किया गया था। ऊपर दिया गया लिंक सुरक्षित है। लेकिन सेवा की प्रकृति को देखते हुए यह बदल सकता है। भले ही, हिडन विकी लोकप्रिय .onion लिंक को संग्रहीत और केंद्रीकृत करता है। बच्चों की अवैध छवियों जैसी कुछ भयानक चीज़ों को हटाने के लिए इसे कुछ हद तक मॉडरेट किया गया है, लेकिन आप जल्दी से कुछ बहुत ही गहरे रंग की चीज़ें पा सकते हैं।

जैसे, आप जिस पर क्लिक करने वाले हैं उसका विवरण पढ़ें।

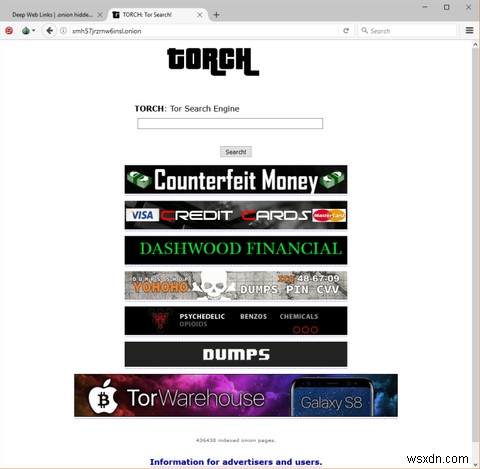

एक और अत्यंत उपयोगी साइट मशाल है। 1 मिलियन से अधिक अनुक्रमित परिणामों के साथ मशाल सबसे बड़ा छिपा सेवा खोज इंजन होने का दावा करता है।

7. बेनामी सेवाएं

बॉक्स से बाहर, टोर आपको गुमनाम रूप से इंटरनेट ब्राउज़ करने की अनुमति देता है। अकेले, यह दुनिया भर के उपयोगकर्ताओं के लिए अत्यंत शक्तिशाली है। लेकिन गोपनीयता और गुमनामी में तत्काल वृद्धि से परे, टोर कुछ बहुत अच्छी सेवाओं को भी होस्ट करता है। यहां तीन सेवाएं हैं जिनका आप सीधे उपयोग कर सकते हैं।

7.1 बेनामी मैसेजिंग

अधिकांश वैश्विक इंटरनेट गतिविधि की निगरानी और लॉग के साथ, बढ़ती संख्या में लोग एन्क्रिप्टेड संदेश सेवाओं की ओर रुख कर रहे हैं। अब, चैट के लिए Tor का उपयोग करना उतना महत्वपूर्ण नहीं है जितना पहले था।

व्हाट्सएप, टेलीग्राम, साइलेंट और सिग्नल जैसे एंड-टू-एंड एन्क्रिप्शन की विशेषता वाले मोबाइल ऐप के आगमन ने अधिक "नियमित" उपयोगकर्ताओं को अतिरिक्त गोपनीयता का लाभ उठाते हुए देखा है (कभी-कभी बिना एहसास के भी!)।

बिटमैसेज एक अनाम P2P संदेश सेवा है जो सार्वजनिक कुंजी क्रिप्टोग्राफी का उपयोग करती है। इसके अलावा, वे अंतिम उपयोगकर्ता को पुनर्वितरित करने से पहले भेजने की प्रक्रिया के दौरान एन्क्रिप्टेड संदेशों को एक साथ जोड़ते हैं (बिटकॉइन टम्बलिंग के विपरीत नहीं)। इससे किसी एक संदेश के स्रोत और गंतव्य को समझना बेहद मुश्किल हो जाता है। टोर के लिए बिटमैसेज को डाउनलोड करने, इंस्टॉल करने और कॉन्फ़िगर करने के बारे में उनके पास विस्तृत ट्यूटोरियल हैं।

7.2 बेनामी ईमेल

सबसे उपयोगी छिपी सेवाओं में से एक पूरी तरह से गुमनाम ईमेल है। वास्तव में उपयोग करने लायक कुछ ही प्रदाता हैं, जिसमें उनकी सेवा सुसंगत है और वास्तव में कार्य करती है।

एक विकल्प प्रोटॉनमेल है, जो एक टोर लॉगिन पोर्टल संचालित करता है, जो मजबूत एंड-टू-एंड एन्क्रिप्शन की पेशकश करता है। हालाँकि, उनके सर्वर स्विट्जरलैंड में हैं। और जबकि स्विट्ज़रलैंड व्यक्तियों के लिए दुनिया में कुछ सबसे मजबूत गोपनीयता सुरक्षा प्रदान करता है, वे दोषमुक्त नहीं होते हैं। इसके अलावा, प्रोटोनमेल को जावास्क्रिप्ट की आवश्यकता होती है।

Secmail.pro भी है। Secmail एक और छिपी हुई ईमेल सेवा है, जो SquirrelMail का उपयोग करती है। सेवा अपेक्षाकृत युवा है (लेखन के समय लगभग सात महीने पुरानी), और इस तरह, अभी भी कुछ शुरुआती समस्याओं का सामना करना पड़ रहा है।

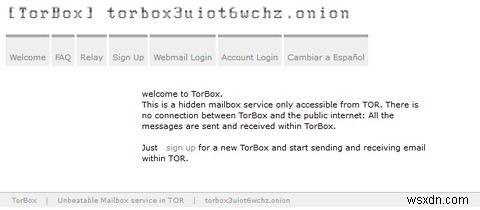

अंत में, टोरबॉक्स है। TorBox केवल Tor के माध्यम से उपलब्ध है, और केवल TorBox सेवा के भीतर अन्य उपयोगकर्ताओं को संदेश भेज सकता है। इस मायने में, यह सभी TorBox मेल और उपयोगकर्ताओं को बेहद सुरक्षित रखता है।

7.3 बिटकॉइन

बिटकॉइन और क्रिप्टोकरेंसी हाल के वर्षों में फले-फूले हैं। यह उनकी गुमनामी के कारण कोई छोटा हिस्सा नहीं है। जैसे, आपके बिटकॉइन वॉलेट की नकल, विस्तार और विस्तार करने के लिए अनगिनत टोर सेवाएं उपलब्ध हैं। विशाल बहुमत घोटाले हैं . हालांकि, घोटालों के बीच कुछ उपयोगी सेवाएं हैं। उदाहरण के लिए, बिटकॉइन को बड़े पैमाने पर पूरी तरह से गुमनाम होने के रूप में देखा जाता है। लेकिन वास्तव में, ब्लॉकचेन रिकॉर्ड के कारण, व्यक्तिगत लेनदेन में शामिल उपयोगकर्ताओं का पता लगाना पूरी तरह से संभव है।

यदि आप सही मायने में गुमनाम बिटकॉइन (और अन्य क्रिप्टोकरेंसी) चाहते हैं, तो उन्हें टम्बलिंग की आवश्यकता है। टंबलिंग मनी लॉन्ड्रिंग का क्रिप्टो-समतुल्य है। यह इस तरह (मोटे तौर पर) काम करता है:आप अपने बिटकॉइन को अन्य उपयोगकर्ताओं के साथ साझा "पॉट" में डालते हैं। टम्बलर उपयोगकर्ताओं को समान मात्रा में बिटकॉइन प्रदान करता है, लेकिन एक अलग प्रारंभिक उपयोगकर्ता से, इस प्रक्रिया में बिटकॉइन को तोड़ना या संयोजित करना। हर कोई उसी राशि के साथ समाप्त होता है जैसा उन्होंने शुरू किया था।

अनिवार्य रूप से, हर कोई सिक्के बदलता है, और हर कोई विजेता होता है।

कई बिटकॉइन उपयोगकर्ता टम्बलबिट पर स्विच कर रहे हैं, जो एक नया, ओपन-सोर्स टम्बलर है। TumbleBit 2017 में पूर्ण Tor समर्थन पेश करने के लिए तैयार है, और इसमें पहले से ही हिडन वॉलेट एकीकरण है। जो मुझे अच्छी तरह से आगे ले जाता है...

द हिडन वॉलेट। हिडन वॉलेट बिटकॉइन फीचर को तोड़ने वाली गोपनीयता और गुमनामी को समझता है। जैसे, वे आपके बिटकॉइन को अपनी आंतरिक सेवा का उपयोग करते हुए टम्बल करते हुए कोल्ड स्टोरेज सुरक्षा प्रदान करते हैं। उनका वर्तमान टम्बलिंग चार्ज 0.001 बीटीसी है।

8. सहायता और समस्याएं

कई बार सॉफ्टवेयर काम नहीं करता है। अगर टोर आपको समस्या दे रहा है, तो इसका एक कारण है। सबसे पहले आपको यह सुनिश्चित करना होगा कि आप टोर क्लाइंट के नवीनतम संस्करण का उपयोग कर रहे हैं। जब आप इसे खोलते हैं तो टोर ब्राउज़र अपडेट की जांच करता है। अगर कोई अपडेट उपलब्ध है, तो उसे इंस्टॉल करें।

इसके बाद, जांचें कि आपका फ़ायरवॉल या राउटर टोर को ब्लॉक नहीं कर रहा है। आपको पोर्ट फ़ॉरवर्डिंग सेटअप करने या फ़ायरवॉल अपवाद बनाने की आवश्यकता हो सकती है। यदि आप अभी भी संघर्ष कर रहे हैं, तो टोर सॉफ़्टवेयर को पुनः स्थापित करने पर विचार करें।

Tor के पास व्यापक दस्तावेज़ीकरण और एक बहुत सक्रिय समुदाय है। यदि अन्य सभी विफल हो जाते हैं, तो आप सीधे किसी एक डेवलपर को help@rt.torproject.org पर ईमेल कर सकते हैं। कृपया ध्यान रखें कि टोर व्यावसायिक सॉफ्टवेयर नहीं है। इसलिए, जबकि एक सक्रिय और मददगार समुदाय है, हर कोई निजता और गुमनामी की भलाई के लिए मुफ्त में काम कर रहा है। इस प्रकार, उन्हें गैर-महत्वपूर्ण के रूप में देखी गई (उनके लिए, कम से कम) किसी चीज़ का जवाब देने में थोड़ा समय लग सकता है। वैकल्पिक रूप से, प्याज सबरेडिट में कुछ सहायक व्यक्ति हैं। वही टीओआर के लिए जाता है।

9. टोर का भविष्य

आपके और मेरे जैसे नियमित इंटरनेट उपयोगकर्ताओं के लिए टोर गोपनीयता और गुमनामी के लिए अविश्वसनीय रूप से महत्वपूर्ण है। पिछले कुछ वर्षों में टोर उपयोगकर्ताओं की संख्या में काफी वृद्धि हुई है। सरकारों और निगमों द्वारा आक्रामक निगरानी प्रथाओं के बारे में निरंतर अटकलें और खुलासे ने टोर नेटवर्क को समान रूप से बढ़ा दिया है। इसके अलावा, घुसपैठ की निगरानी और टोर के बढ़ते उपयोग की प्रतिक्रिया से पता चलता है कि यह सेवा नशीली दवाओं के व्यापार और असंतुष्ट संचार की तुलना में बहुत अधिक है। ऐसा लगता है कि टोर नेटवर्क का विकास जारी रहेगा।

लेकिन इसका मतलब यह नहीं है कि टोर साफ नौकायन है। उन्हीं कारणों से जैसा कि मैंने अभी सूचीबद्ध किया है, सेवा निरंतर हमले का प्राप्तकर्ता है। वही संस्थाएं जिन्होंने टोर को जीवन में लाने में मदद की - विशेष रूप से अमेरिकी सरकार - गोपनीयता के खतरों को समझती है। विशेष रूप से, एन्क्रिप्टेड सेवाएं चॉपिंग ब्लॉक पर हैं, दुनिया भर में कई सरकारें एन्क्रिप्टेड सेवाओं में विशेष बैकडोर की मांग कर रही हैं। यह कसरत करने के लिए एक प्रतिभा की आवश्यकता नहीं है कि एक व्यक्ति के लिए पिछले दरवाजे कभी भी इस तरह नहीं रहेंगे।

दरअसल, 2017 में, द शैडो ब्रोकर्स नाम के हैकिंग समूह ने कई अत्यंत शक्तिशाली NSA हैकिंग टूल और पहले अवास्तविक शून्य-दिन के कारनामों को "मुक्त" किया। उन्होंने शुरू में अपनी टुकड़ी को बिक्री के लिए रखा, बिटकॉइन के सैकड़ों मिलियन डॉलर की मांग की। Nobody stumped up the astronomical figure, so The Shadow Brokers did the next best thing:released the entire repository, for free.

Edward Snowden commented that the "Leak of Top Secret NSA tools reveals it's nowhere near the full library." Still, the damage was plain to see:the WannaCryptor ransomware that surged around the globe was a direct result of the exploits making their way into the wild. What is clear is that Tor is the tool needed to keep discourse open when those oppressors would have it dismantled.

In its current guise, Tor will remain an extraordinarily important mouthpiece against all regimes for decades to come.

Guide First Published:November 2013