हर दिन, हजारों लोग अपनी इंटरनेट गोपनीयता बढ़ाने के लिए टोर नेटवर्क की ओर रुख करते हैं। पागल वेब-उपयोगकर्ताओं से लेकर तानाशाही के तहत रहने वाले लोगों तक, ये उपयोगकर्ता अपनी ब्राउज़िंग आदतों को गुप्त रखने के लिए प्याज रूटिंग का उपयोग करते हैं।

लेकिन "टोर" क्या है और प्याज की रूटिंग लोगों को चुभती नज़रों से कैसे बचाती है?

"टोर" क्या है?

"टोर" टोर प्रोजेक्ट को संदर्भित करता है, जो एक गैर-लाभकारी संगठन है जो अमेरिकी सरकार से धन प्राप्त करता है। टोर प्रोजेक्ट का प्राथमिक फोकस गोपनीयता है; वे लोगों के लिए इंटरनेट ब्राउज़ करने और सरकारी निगरानी के बिना बोलने की क्षमता को बढ़ावा देते हैं। टोर प्रोजेक्ट का सबसे उल्लेखनीय उत्पाद टोर नेटवर्क है, जो "प्याज रूटिंग" के माध्यम से गोपनीयता बनाए रखता है।

टॉर ब्राउजर के जरिए लोग टोर नेटवर्क से इंटरैक्ट करते हैं। यह फ़ायरफ़ॉक्स का एक संशोधित संस्करण है जो लोगों को टोर नेटवर्क का उपयोग करने की अनुमति देता है। Tor Browser का उपयोग करके सर्फ करने के लिए आपको किसी विशेष ऐडऑन या टूल की आवश्यकता नहीं है, इसलिए कोई भी इसका उपयोग कर सकता है बिना यह जाने कि यह सब कैसे काम करता है।

प्याज रूटिंग कैसे काम करता है?

टोर नेटवर्क अपने उपयोगकर्ताओं की गोपनीयता बनाए रखने के लिए प्याज रूटिंग का उपयोग करता है, लेकिन यह कैसे काम करता है?

प्याज रूटिंग कैसे काम करता है, इसे बेहतर ढंग से समझने के लिए, मान लें कि आप किसी को कोई आइटम भेजना चाहते हैं, लेकिन आप नहीं चाहते कि किसी को पता चले कि यह आप ही थे जिसने इसे भेजा था। आप यह भी नहीं चाहते कि आपके आइटम के कोरियर को पता चले कि आपने इस व्यक्ति को विशेष रूप से एक आइटम भेजा है।

परतों का उपयोग करके सुरक्षित रूप से आइटम भेजना

इसे प्राप्त करने के लिए, आप पहले तीन कोरियर किराए पर लेते हैं --- चलो उन्हें कूरियर ए, बी, और सी कहते हैं। आप प्रत्येक को बताते हैं कि उन्हें इसे अनलॉक करने के लिए एक छाती और एक कुंजी प्राप्त होगी। जब वे छाती प्राप्त करते हैं, तो उन्हें इसे अपनी चाबी से खोलना होगा और वस्तु को भीतर से बाहर निकालना होगा। आइटम को कूरियर के गंतव्य को संबोधित किया जाएगा।

फिर, आप वह आइटम लेते हैं जिसे आप भेजना चाहते हैं और उसे अपने प्राप्तकर्ता को संबोधित करते हैं। आप इसे एक लॉकबॉक्स में रखें, लॉक करें, फिर उस पर कूरियर सी का पता लिखें। आप इस लॉकबॉक्स को एक बड़े लॉकबॉक्स में रख दें, इसे लॉक करें, फिर उस पर कूरियर बी का पता लिखें। अंत में, आप इस डबल-लॉकबॉक्स को और भी बड़े लॉकबॉक्स में डाल दें और उसे लॉक कर दें।

अब आपके पास एक लॉकबॉक्स के अंदर एक लॉकबॉक्स के साथ एक रूसी घोंसले के शिकार गुड़िया की स्थिति है, जो कि लॉकबॉक्स के अंदर भी है। स्पष्टता के लिए, आइए सबसे बड़े बॉक्स लॉकबॉक्स ए, मध्यम आकार के एक लॉकबॉक्स बी, और सबसे छोटे लॉकबॉक्स सी को कॉल करें। अंतिम चरण के लिए, आप लॉकबॉक्स ए की कुंजी कूरियर ए, लॉकबॉक्स बी की कुंजी कूरियर बी, और लॉकबॉक्स सी से कूरियर सी.

फिर आप लॉकबॉक्स ए को कूरियर ए को देते हैं। कूरियर ए इसे लॉकबॉक्स बी को प्रकट करने के लिए अनलॉक करता है, जिसे कूरियर बी को संबोधित किया जाता है। कूरियर ए इसे कूरियर बी को वितरित करता है। फिर, कूरियर बी लॉकबॉक्स सी को प्रकट करने के लिए लॉकबॉक्स बी को अनलॉक करता है, जिसे कूरियर सी को संबोधित किया जाता है।

कूरियर बी इसे कूरियर सी को डिलीवर करता है। कूरियर सी लॉकबॉक्स सी खोलता है ताकि पता की गई वस्तु को प्रकट किया जा सके, जिसे कूरियर सी डिलीवर करता है।

यह विधि आपको कैसे सुरक्षित करती है

इस पद्धति की सबसे अच्छी बात यह है कि किसी भी कूरियर के पास पूरी कहानी नहीं होती है। एक कूरियर यह नहीं समझ सकता कि आपने अपने प्राप्तकर्ता को कोई आइटम भेजा है।

- कूरियर ए जानता है कि आपने एक आइटम भेजा है, लेकिन यह नहीं जानता कि अंतिम प्राप्तकर्ता कौन है।

- कूरियर बी पास से एक लॉकबॉक्स जानता है, लेकिन यह नहीं जानता कि मूल रूप से इसे (आपको) किसने भेजा है या यह कहां जा रहा है (आपका प्राप्तकर्ता)।

- कूरियर सी जानता है कि वस्तु क्या थी, और इसे किसके पास भेजा गया था, लेकिन यह नहीं कि इसे मूल रूप से किसने भेजा था।

यह तरीका जासूसों से कैसे बचाव करता है

आपके द्वारा इस पद्धति का पर्याप्त बार उपयोग करने के बाद, एक नासमझ संगठन जानना चाहता है कि क्या हो रहा है। वे कुछ कूरियर मोल लगाते हैं ताकि यह पता चल सके कि लॉकबॉक्स कौन भेज रहा है और वे किसके लिए हैं। दुर्भाग्य से, अगली बार जब आप इस लॉकबॉक्स पद्धति का उपयोग करते हैं, तो दो कूरियर मोल होते हैं!

हालांकि घबराने की जरूरत नहीं है; यह सिस्टम स्नूपिंग कोरियर के खिलाफ प्रतिरोधी है।

- अगर कूरियर ए और बी तिल हैं, तो वे जानते हैं कि आपने डिलीवरी भेजी है, लेकिन यह नहीं कि आप किसे भेज रहे हैं।

- इसी तरह, अगर कूरियर बी और सी तिल हैं, तो वे जानते हैं कि डिलीवरी क्या है और यह किसके लिए है, लेकिन यह नहीं कि इसे किसने भेजा है।

- सबसे खतरनाक संयोजन तब होता है जब A और C तिल हों। वे जानते हैं कि आपने ए को एक लॉकबॉक्स भेजा है, जो फिर इसे बी पर भेजता है। कूरियर सी जानता है कि उन्हें बी से लॉकबॉक्स प्राप्त होता है, और वे अंतिम प्राप्तकर्ता को जानते हैं। हालाँकि, क्योंकि न तो A और न ही C के पास इस बात का ठोस प्रमाण है कि प्राप्त लॉकबॉक्स A में वह लॉकबॉक्स था जिसे C ने संभाला था। केवल कूरियर बी ही वह जानकारी जानता होगा।

बेशक, वास्तविक दुनिया के परिदृश्य में, तीसरे मामले को सुलझाना आसान है। तिल सिर्फ एक अजीबोगरीब के लिए जाएगा जो मेल में लॉकबॉक्स भेजता रहता है।

लेकिन क्या होगा अगर हजारों अन्य लोगों ने इसी पद्धति का इस्तेमाल किया? इस बिंदु पर, A और C के तिलों को समय पर निर्भर रहना पड़ता है। यदि A आपके द्वारा B को एक लॉकबॉक्स वितरित करता है, और B अगले दिन C को एक लॉकबॉक्स देता है, तो A और C को संदेह होगा कि वे दोनों आपकी श्रृंखला में हैं। एक मामला आगे बढ़ने के लिए पर्याप्त नहीं है, इसलिए उन्हें यह देखना होगा कि क्या यह पैटर्न इसकी पुष्टि करने से पहले कई बार दोहराता है।

संवेदनशील जानकारी भेजने का जोखिम

कूरियर सी के तिल होने की एक और समस्या है। याद रखें कि आपके द्वारा भेजे जा रहे आइटम को कूरियर सी को देखने को मिलता है। इसका मतलब है कि आपको लॉकबॉक्स सिस्टम के माध्यम से अपने बारे में कोई जानकारी नहीं भेजनी चाहिए, अन्यथा कूरियर सी विवरण को एक साथ जोड़ सकता है।

संवेदनशील जानकारी को लीक होने से रोकने का सबसे अच्छा तरीका है कि पहले स्थान पर कूरियर सी पर भरोसा न करें। हालांकि, आप अपने प्राप्तकर्ता के साथ एक एन्क्रिप्शन कुंजी भी बना सकते हैं, जो आपको बिना किसी जासूसी के एन्क्रिप्टेड संदेश भेजने की अनुमति देता है।

यह प्याज रूटिंग से कैसे संबंधित है

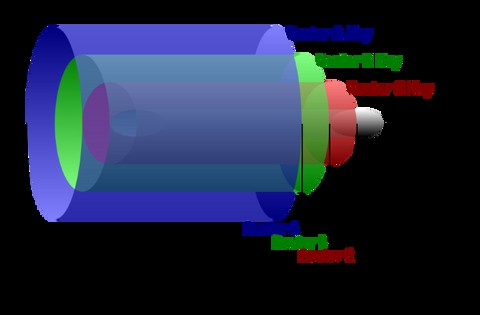

इस तरह प्याज रूटिंग काम करती है। प्याज रूटिंग तब होती है जब डेटा का एक पैकेट एन्क्रिप्शन की तीन "परतों" से सुरक्षित होता है। ये परतें हैं जो प्याज रूटिंग तकनीक को इसका नाम देती हैं --- जैसे प्याज की परतें।

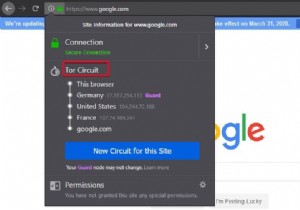

जब एक पैकेट प्याज रूटिंग के माध्यम से भेजा जाता है, तो यह तीन नोड्स के माध्यम से जाता है; प्रवेश, मध्य और निकास नोड। उपरोक्त उदाहरण में ये तीन कोरियर हैं। प्रत्येक नोड केवल अपनी निर्दिष्ट परत को डिक्रिप्ट करना जानता है, जो तब उन्हें बताता है कि आगे पैकेट कहाँ भेजना है।

आप सोच सकते हैं कि टोर अपने नेटवर्क में सभी नोड्स का मालिक है, लेकिन वास्तव में ऐसा नहीं है! एक कंपनी के सभी नोड्स को नियंत्रित करने का मतलब है कि यह निजी नहीं है। कंपनी यात्रा करते समय पैकेटों की स्वतंत्र रूप से निगरानी कर सकती है, जिससे पूरा खेल छूट जाता है। जैसे, टोर नेटवर्क दुनिया भर के स्वयंसेवकों द्वारा चलाया जाता है। ये आम तौर पर गोपनीयता के पैरोकार होते हैं जो टोर नेटवर्क को मजबूत करने में मदद करना चाहते हैं।

जब आप टोर ब्राउज़र को बूट करते हैं, तो यह बेतरतीब ढंग से प्रत्येक नोड के रूप में कार्य करने के लिए इनमें से तीन स्वयंसेवी सर्वरों का चयन करता है। यह प्रत्येक सर्वर को एन्क्रिप्शन की अपनी परत को डिक्रिप्ट करने के लिए एक कुंजी देता है, जैसा कि उपरोक्त उदाहरण में चेस्ट की कुंजी है। फिर ब्राउज़र अपने डेटा को सुरक्षा की तीन परतों के साथ एन्क्रिप्ट करता है और इन नोड्स में भेजता है।

प्याज रूटिंग की कमजोरियां

ऐसे संगठन हैं जो टोर जो कर रहे हैं उसे नापसंद करते हैं। ये समूह अक्सर स्वयंसेवकों के रूप में कार्य करते हैं और ट्रैफ़िक का विश्लेषण करने की उम्मीद में टोर नेटवर्क पर सर्वर डालते हैं। हालांकि, उपरोक्त उदाहरण की तरह, टोर नेटवर्क कुछ हद तक जासूसों का विरोध कर सकता है।

यदि आपके प्रवेश और निकास नोड एक जासूसी संगठन के स्वामित्व में हैं, तो वे आपकी गतिविधि पर कुछ हद तक निगरानी कर सकते हैं। वे आपको एंट्री नोड में डेटा भेजते हुए देखते हैं, और फिर कुछ डेटा एग्जिट नोड को उसके गंतव्य पर छोड़ देते हैं। यदि तिल लगने वाले समय की निगरानी करता है, तो वे सैद्धांतिक रूप से आपके लिए यातायात को बाँध सकते हैं। इसलिए, हालांकि टोर नेटवर्क पर किसी की निगरानी करना बेहद कठिन है, यह असंभव नहीं है।

सौभाग्य से, एक संगठन के लिए ऐसा करने के लिए, उन्हें भाग्यशाली होने की आवश्यकता है। लेखन के समय, टोर मेट्रिक रिपोर्ट करता है कि लगभग 5,000 रिले उपयोग में हैं। जब आप कनेक्ट करते हैं तो टोर ब्राउज़र बेतरतीब ढंग से उनमें से तीन का चयन करेगा, जिससे किसी संगठन के लिए आपको विशेष रूप से लक्षित करना कठिन हो जाता है।

इसके शीर्ष पर, कुछ उपयोगकर्ता टोर से कनेक्ट करने से पहले एक वीपीएन का उपयोग करते हैं। इस तरह, टोर नेटवर्क पर कोई भी जासूस उपयोगकर्ता को अपने वीपीएन प्रदाता को वापस ढूंढ लेगा। यदि उपयोगकर्ता गोपनीयता का सम्मान करने वाले वीपीएन का उपयोग कर रहा है, तो जासूसों की किस्मत खराब हो जाएगी।

ऊपर दिए गए उदाहरण का एक और बिंदु यह है कि आप निजी जानकारी वाले कोरियर पर भरोसा नहीं कर सकते। ऐसा इसलिए है क्योंकि कूरियर सी (एक्जिट नोड) देख सकता है कि आप क्या भेज रहे हैं। यदि वे दुर्भावनापूर्ण हैं, तो वे जानकारी प्राप्त करने के साधन के रूप में नेटवर्क का उपयोग कर सकते हैं। सौभाग्य से, दुर्भावनापूर्ण निकास नोड से सुरक्षित रहने के तरीके हैं, जैसे केवल HTTPS का उपयोग करना।

टोर नेटवर्क तक कैसे पहुंचें

टोर नेटवर्क तक पहुंचना आसान है। टोर ब्राउजर डाउनलोड पेज पर जाएं और इसे अपने सिस्टम पर इंस्टॉल करें। फिर, इसका उपयोग ऐसे करें जैसे कि यह आपका सामान्य ब्राउज़र हो। आप देखेंगे कि चीजें थोड़ी धीमी गति से लोड होंगी। ऐसा इसलिए है क्योंकि आपका ट्रैफ़िक तीन नोड्स से होकर जाएगा; ठीक उसी तरह जैसे किसी वस्तु को तीन कोरियर से भेजना सीधे भेजने की तुलना में धीमा है। हालांकि, आपकी ब्राउज़िंग बहुत सुरक्षित होगी और लोगों के लिए आपको ट्रैक करना मुश्किल होगा।

चेतावनी का एक शब्द:टॉर ब्राउज़र वही टूल है जिसका उपयोग अपराधी डार्क वेब तक पहुँचने के लिए करते हैं। जब आप ब्राउज़र का उपयोग करते हैं, तो आप डार्क वेब तक पहुंचने की क्षमता भी हासिल कर लेते हैं। यदि यह आपको असहज करता है, तो ".onion" पर समाप्त होने वाली किसी भी वेबसाइट पर क्लिक या विज़िट न करें, क्योंकि ये डार्क वेब पेज हैं। सौभाग्य से, यदि आप सक्रिय रूप से उनकी खोज नहीं कर रहे हैं, तो आपको प्याज की वेबसाइटें नहीं मिलेंगी।

टोर ब्राउज़र का उपयोग करने के लिए सर्वोत्तम युक्तियों को सीखना भी उचित है, ताकि आप अपने ब्राउज़िंग अनुभव का सर्वोत्तम लाभ उठा सकें।

इंटरनेट पर आपकी गोपनीयता सुरक्षित करना

टोर नेटवर्क उन लोगों के लिए एक अद्भुत उपकरण है जो अपनी पहचान छुपाना चाहते हैं। इसकी प्याज रूटिंग तकनीक के लिए धन्यवाद, किसी के लिए आपकी ब्राउज़िंग आदतों पर काम करना बहुत कठिन है। सबसे अच्छी बात यह है कि इस नेटवर्क तक पहुंच फ़ायरफ़ॉक्स का उपयोग करने जितना ही आसान है!

अगर आप और भी सुरक्षित रहना चाहते हैं, तो आगे की गोपनीयता के लिए एक मुफ्त वीपीएन सेवा लेना सुनिश्चित करें।