तुम्हारी माँ सही थी। वह नई तकनीक अच्छी नहीं है।

मेरा मतलब है, चलो इसके बारे में सोचते हैं। कंप्यूटर, स्मार्टफोन और इंटरनेट ने हमारे जीवन में जितने भी आनंद और सुविधा लाए हैं, उन्होंने उन्हें कम निजी और कम सुरक्षित बना दिया है। अब हम एक डिजिटल पैनोप्टीकॉन में रह रहे हैं, जहां सब कुछ देखा जा सकता है और देखा जाएगा। इंटरनेट ने हमें अद्भुत अवसर दिए हैं, लेकिन दूसरों को हमें आर्थिक रूप से पंगु बनाने, और हमारे निजी जीवन को दूर से और गुमनाम रूप से नष्ट करने की क्षमता भी दी है।

शायद अब समय आ गया है कि हम अतीत को देखें।

टाइपराइटर, रोटरी फोन और यहां तक कि वन-टाइम पैड भी। ये सभी वास्तव में हैं पुरानी प्रौद्योगिकियां जिन्हें आज सुरक्षा में सुधार के लिए नियोजित किया जा सकता है। यहां आपको जानने की जरूरत है।

द मिस्ट्री ऑफ़ वन टाइम पैड्स

अक्रोटिरी में एक रेडियो स्टेशन हुआ करता था; साइप्रस द्वीप के दक्षिणी सिरे पर स्थित अंतिम शेष ब्रिटिश उपनिवेशों में से एक।

यह रेडियो स्टेशन समाचार, या वृत्तचित्र प्रसारित नहीं करता था। इसने केवल एक गीत - लिंकनशायर पॉचर - और एक स्वचालित, महिला आवाज द्वारा बोली जाने वाली स्वचालित, कम्प्यूटरीकृत संख्याओं की एक स्ट्रिंग प्रसारित की। शीत युद्ध का यह अवशेष भूतिया भी है और खूबसूरत भी। यह ऐसा लगता है:

कोई भी वास्तव में निश्चित रूप से नहीं जानता कि इसे किसने चलाया, लेकिन यह काफी हद तक माना जाता है कि यह MI6 के स्वामित्व में था। इसे नंबर स्टेशन कहा जाता है। ये उच्च-शक्ति वाले, शॉर्टवेव रेडियो स्टेशन थे जो संख्याओं या शब्दों की एक श्रृंखला प्रसारित करते थे। ये एक रिकॉर्ड के अनुरूप होंगे जिसे 'वन टाइम पैड' के रूप में जाना जाता है। इसलिए, उदाहरण के लिए, 68 "मास्को" के साथ मेल कर सकते हैं, और 75 "हवाई अड्डे" के साथ मेल कर सकते हैं। आपको अंदाजा हो गया।

सोवियत संघ उनके पास था। ब्रितानियों के पास कुछ से अधिक थे। जैसा कि क्यूबन्स और पूर्वी जर्मनों ने किया था। उनकी खूबी यह थी कि उन्होंने ऑपरेटर को अपने एजेंटों के साथ संवाद करने की अनुमति दी, बिना अवरोधन के जोखिम के, या एजेंटों की पहचान करने के लिए।

इनमें से ज्यादातर बंद हो चुके हैं। अभी केवल वही बचे हैं जो रूसी संघ द्वारा संचालित हैं, जैसे UVB-76 - जिसे "द बजर" भी कहा जाता है।

लेकिन इससे तकनीक की प्रभावशीलता कम नहीं हुई है। यह केवल दो पक्षों पर निर्भर करता है जिनके पास कोडवर्ड का शब्दकोश होता है, प्रत्येक का एक समान अर्थ होता है। एक पक्ष प्रसारित करेगा - या कम से कम सार्वजनिक रूप से उपलब्ध कराएगा - कोडवर्ड की एक सूची, और दूसरा पक्ष प्रत्येक कोडवर्ड को उसके संबंधित अर्थ के साथ मिलान करके संदेश को सुनेगा और डिकोड करेगा।

इस प्रणाली की खूबी यह है कि यदि कोडवर्ड के शब्दकोश से समझौता किया गया था, तो आप बस इसे छोड़ देंगे और एक नया बना देंगे। यह कम-तकनीक, एनएसए-अभेद्य एन्क्रिप्शन सिस्टम का एक बेहतरीन उदाहरण है।

वन टाइम पैड का लाभ उठाने के लिए आपको अपने स्वयं के उच्च शक्ति वाले रेडियो ट्रांसमीटर की आवश्यकता नहीं है। आपको बस अपना खुद का शब्दकोश बनाने की जरूरत है। इन्हें साधारण पेन और पेपर से बनाया जा सकता है, और FedEx या कुछ इसी तरह के साथ साझा किया जा सकता है।

संदेशों को संप्रेषित करने के लिए, आप इसे केवल ऑनलाइन पोस्ट कर सकते हैं। आप Twitter, Reddit, Pastebin, या कुछ इसी तरह का उपयोग कर सकते हैं। यह अवरोधन के लिए उतना ही अभेद्य है।

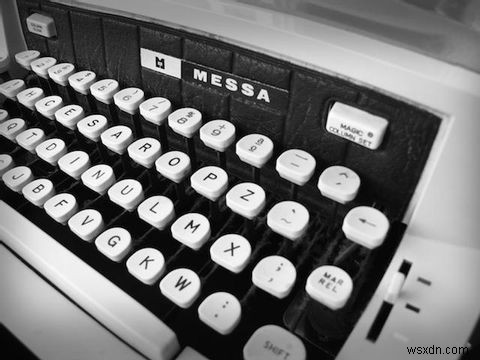

टाइपराइटर - न केवल हिपस्टर्स के लिए

ठीक है, स्वीकारोक्ति का समय।

पिछले साल की शुरुआत तक, मेरे पास एक टाइपराइटर था। यह एक ओलिवेटी था, जिसे पहली बार 1960 के दशक की शुरुआत में खरीदा गया था। इससे पहले कि यह मेरे लिए अपना रास्ता बनाता, यह एक चेन स्मोकर के स्वामित्व में था, जिसकी 40 दिन की लत ने चाबियों को चमकीले पीले रंग में रंग दिया था। लेकिन मुझे यह पसंद आया।

जब आप प्रत्येक कुंजी को दबाते हैं तो यह एक सर्वशक्तिमान शोर करता था, और आपके शब्दों को आपके सामने पृष्ठ पर भौतिक रूप से देखने के बारे में वास्तव में कुछ सुखद था।

लेकिन ऐसा होना नहीं था, और अंततः मुझे इससे छुटकारा मिल गया। कुछ कारण थे। यह भारी और भारी था, और स्याही के रिबन ढूंढना लगभग असंभव था। साथ ही, OCR प्रोग्राम का उपयोग किए बिना, या स्वयं इसे मैन्युअल रूप से टाइप किए बिना मेरा काम मेरे कंप्यूटर पर प्राप्त करना कठिन था। मैंने इसे उसी चैरिटी शॉप को दान कर दिया, जिससे मैंने इसे खरीदा था।

एक अपवाद को छोड़कर शायद ही कोई अब टाइपराइटर का उपयोग करता है। एडवर्ड स्नोडेन द्वारा NSA के गंदे कपड़े धोने के कुछ ही समय बाद, रूसी सरकार ने फेडरल प्रोटेक्टिव सर्विस, या FSO के लिए लगभग 486,540 रूबल (लगभग $7400) खरीदे।

उनके लिए, लाभ स्पष्ट है। यह असंभव है एक टाइपराइटर हैक करने के लिए। यदि आप किसी दस्तावेज़ की एकल, कागज़ की प्रति बना रहे हैं, तो उसे लीक करना बहुत कठिन हो जाता है। यदि यह लीक हो जाता है, तो हिरासत की एक श्रृंखला होती है, और आप जिम्मेदार व्यक्ति को ढूंढ सकते हैं। इसके अलावा, इसमें लगभग कोई रखरखाव शामिल नहीं है। सुरक्षित प्रणालियों को बहुत अधिक प्रशासन और प्रबंधन की आवश्यकता होती है। टाइपराइटर के लिए किसी की आवश्यकता नहीं होती है।

लेकिन आप रूसी जासूस नहीं हैं। या, कम से कम, मुझे नहीं लगता कि आप हैं ।

सेकेंडहैंड टाइपराइटर खरीदने के लिए अभी भी कुछ आकर्षक फायदे हैं। आप keyloggers के बारे में चिंता किए बिना काम कर सकते हैं, या आपके पाठ को Cryptolocker द्वारा फिरौती के लिए रखा जा रहा है। और आप इसे करते हुए बहुत अच्छे लगेंगे।

एक रोटरी फोन प्राप्त करें

मेरे एक दोस्त का जन्म 60 के दशक में हुआ था। 80 के दशक के अंत तक, उनके घर के फोन में रोटरी डायलर था। मैंने उससे पूछा कि यह कैसा था, और उसने मुझसे कहा "मैंने किसी ऐसे व्यक्ति से नफरत करना समाप्त कर दिया जिसके फ़ोन नंबर में एक से अधिक '0' थे" ।

रोटरी डायल फ़ोन कष्टप्रद थे . वे असुविधाजनक थे। नंबर डायल करने में उम्र लग गई, और उनका उपयोग स्वचालित हेल्पलाइन के साथ नहीं किया जा सकता था, क्योंकि वे DTMF टोन का उत्सर्जन नहीं करते थे।

वे बहुत ज्यादा हैं लेकिन अब मर चुके हैं। वे टच-टोन टेलीफोन द्वारा मारे गए, जो बदले में सेल फोन द्वारा मारे गए हैं। लेकिन अगर आपके पास अभी भी एक है तो अपने रोटरी फोन पर लटकने के कुछ अच्छे कारण हैं। विशेष रूप से यदि आपका कोई बुजुर्ग रिश्तेदार है, तो आपको लगता है कि आप फ़ोन घोटालों के प्रति संवेदनशील हैं।

अभी एक विशेष रूप से नापाक है जो विशेष रूप से यूरोप में प्रचलित है।

इसे कूरियर स्कैम के नाम से जाना जाता है।

घोटाले का एक सरलीकृत संस्करण कुछ इस तरह से काम करता है:एक जालसाज बैंक से होने का बहाना करके फोन करेगा, और जोर देगा कि पीड़ित के बैंक या क्रेडिट कार्ड में कोई समस्या है। वे आपके विवरण को "सत्यापित" करने के लिए उन्हें फोन में अपना चार अंकों का पिन कोड टाइप करने के लिए कहेंगे। यह प्रभावी रूप से उन्हें आपका पिन कोड देता है, क्योंकि वे प्रत्येक "बीप" को एक नंबर पर ट्रांसक्राइब करने में सक्षम होते हैं।

फिर वे "पुष्टि" करेंगे कि कार्ड में कोई समस्या है, और वे कहते हैं कि उन्होंने इसे लेने के लिए एक कूरियर भेजा है। दरअसल, यह जालसाज का साथी है। आपके कार्ड और आपके पिन कोड के साथ, वे आपके बैंक खाते को खाली करने के लिए स्वतंत्र हैं, और वे करेंगे। कुछ ने तो हजारों का नुकसान किया है।

डीटीएमएफ टन का उत्पादन करने वाले फोन के मालिक न होने से इसे टाला जा सकता है। अर्थात्, एक रेट्रो रोटरी फोन।

अन्य तकनीकी महत्व का उल्लेख

व्यक्तिगत सुरक्षा को बढ़ाने के उद्देश्य से पुरानी तकनीक को फिर से तैयार करने के अन्य महान उदाहरण हैं।

हाल ही में, शार्प - एक लोकप्रिय जापानी इलेक्ट्रॉनिक्स निर्माता - ने बुजुर्गों को धोखाधड़ी से बचाने के लक्ष्य के साथ दो नए लैंडलाइन फोन जारी किए (एक एकीकृत फैक्स मशीन के साथ - फैक्स अभी भी जापान में उपयोग किए जाते हैं)। जब भी कोई अपरिचित नंबर फोन को डायल करता है, तो एक एलईडी पट्टी लाल चमकती है, जो उन्हें सावधान रहने की याद दिलाती है।

ये दोनों डिवाइस उपयोगकर्ता को केवल एक बटन दबाकर नंबर ब्लॉक करने की अनुमति देते हैं। यह देखते हुए कि अधिकांश फ़ोन कंपनियां और निर्माता अभी भी उपद्रव कॉल को ब्लॉक करना आसान नहीं बनाते हैं (हालाँकि यह Android के साथ अपेक्षाकृत आसान है), यह अविश्वसनीय रूप से स्वागत योग्य है।

लेकिन सबसे बढ़कर, यह हमें याद दिलाता है कि सुरक्षित रहने के लिए हमें नवीनतम और महानतम तकनीक की आवश्यकता नहीं है। अक्सर, पुराना और कम परिष्कृत गियर काफी अच्छा होता है।

क्या आप किसी पुरानी तकनीक का उपयोग केवल इसलिए करते हैं, क्योंकि आपको लगता है कि यह आपकी सुरक्षा और गोपनीयता के लिए बेहतर है? मैं इसके बारे में सुनना चाहता हूं। मुझे नीचे एक टिप्पणी दें, और हम चैट करेंगे।