हैकर पूरे नेटवर्क पर नियंत्रण करने के लिए कमांड और नियंत्रण हमलों का उपयोग कर सकते हैं या व्यक्तिगत कंप्यूटरों को एक बॉट सेना में बदल सकते हैं जो वे चाहते हैं। यह हाल ही में स्पष्ट था जब संयुक्त राज्य अमेरिका ने समझौता किए गए उपकरणों में हैकिंग और वायरस को अनइंस्टॉल करके "साइक्लोप्स ब्लिंक" बॉटनेट को रोक दिया था, लेकिन यहां आपको उनके बारे में क्या पता होना चाहिए। C2 हमले आसानी से पूरे नेटवर्क पर नियंत्रण कर सकते हैं और हैकर्स को बॉटनेट सेना तक पहुंच प्रदान कर सकते हैं। यहां बताया गया है कि यह कैसे काम करता है और सुरक्षित रहने के लिए आप क्या कर सकते हैं।

कमांड और कंट्रोल अटैक क्या है

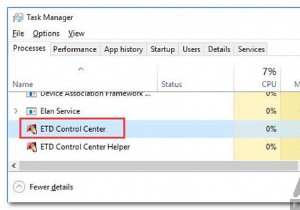

जब दुर्भावनापूर्ण अभिनेता एक पीसी का उल्लंघन करते हैं और मैलवेयर डाउनलोड करते हैं जो उन्हें सी 2 सर्वर से समझौता किए गए उपकरणों पर दूरस्थ रूप से कमांड/क्वेरी प्रसारित करने की अनुमति देता है, तो इसे कमांड और कंट्रोल साइबरटाक (संक्षेप में सी 2 या सी एंड सी) के रूप में जाना जाता है। क्योंकि पहला संक्रमित पीसी अक्सर किसी भी सेकेंडरी डिवाइस को संक्रमित करता है जिसके साथ वह संचार करता है, कंपनी के नेटवर्क की स्थिति में, कुछ ही मिनटों में एक पूरी प्रणाली को हमलावर के नियंत्रण में लाया जा सकता है।

एक पीसी को संक्रमित करने के लिए हमलावरों के कई तरीके हैं, साथ ही कई प्रकार के हमले जो वे सिस्टम के भीतर एक बार लॉन्च कर सकते हैं। साइबर सुरक्षा फर्म पालो ऑल्टो नेटवर्क्स द्वारा वर्णित अनुसार 80% से अधिक वायरस डेटा चोरी करने और मैलवेयर फैलाने के लिए C2 सर्वर खोजने के लिए डोमेन नाम प्रणाली का उपयोग करते हैं।

C2 क्या है और यह कैसे काम करता है?

हमलावर को पहले मैलवेयर का उपयोग करके लक्ष्य पीसी में घुसपैठ करनी चाहिए। सोशल इंजीनियरिंग तकनीकों जैसे फ़िशिंग ईमेल, खतरनाक वेबसाइटों पर ले जाने वाले फर्जी विज्ञापन, और डोडी ब्राउज़र प्लगइन्स और प्रोग्राम सभी का उपयोग इसे पूरा करने के लिए किया जा सकता है। COVID-19 से लेकर वीडियो गेम तक, ये अक्सर लोगों की रुचियों को बढ़ाने के लिए वर्तमान घटनाओं या पॉप संस्कृति का लाभ उठाएंगे। दुर्लभ परिस्थितियों में, हमलावर किसी सिस्टम को भौतिक रूप से भंग करने के लिए मैलवेयर वाली USB स्टिक का उपयोग करते हैं।

एक बार कमांड प्रसारित होने के बाद, संक्रमित पीसी हमलावर द्वारा नियंत्रित एक डिजिटल ज़ोंबी "बॉट" में बदल जाता है। यह बाद में वायरस को अतिरिक्त उपकरणों में फैलाता है, उन्हें बॉट्स में परिवर्तित करता है और हमलावर के नियंत्रण क्षेत्र का विस्तार करता है, जिसके परिणामस्वरूप बॉटनेट या बॉट्स का नेटवर्क बनता है। कई C2 हमले, विशेष रूप से डेटा चोरी करते समय, यथासंभव लंबे समय तक अनदेखे रहने के लिए विकसित किए जाते हैं। पालो ऑल्टो नेटवर्क्स के अनुसार C2 के अन्य सामान्य उपयोगों में शामिल हैं:

- दूसरों के कंप्यूटरों को माइन क्रिप्टोकरेंसी में ले जाना

- डेटा नष्ट करना

- मशीनें, संभवत:पूरे नेटवर्क को बंद किया जा रहा है।

- सिस्टम के कामकाज को खराब करने के लिए, छेड़छाड़ किए गए उपकरणों को दूरस्थ रूप से रीबूट किया जाता है।

- C2 का उपयोग रैंसमवेयर हमलों में डेटा एन्क्रिप्ट करने और सिस्टम को बंदी बनाने के लिए भी किया जा सकता है।

द स्ट्रक्चर ऑफ कमांड एंड कंट्रोल अटैक्स

हमलावरों के नियंत्रण में एक सर्वर हुआ करता था और इंटरनेट के शुरुआती दिनों में वहीं से हमले की शुरुआत करता था। क्लाउड-आधारित सेवाओं से कई C2 हमले शुरू किए जा रहे हैं। एक हमलावर एकल सर्वर का उपयोग कर सकता है जिस पर मैलवेयर निर्देशों के लिए एक संदेश भेजेगा। भविष्य के कनेक्शन को रोकने के लिए C2 सर्वर के आईपी पते का पता लगाकर और उसे अवरुद्ध करके इसे आसानी से रोका जा सकता है। हालांकि, यदि कोई हमलावर प्रॉक्सी का उपयोग करके अपना वास्तविक आईपी पता छुपाता है, तो सुरक्षा अधिक कठिन हो जाती है।

हमले शुरू करने के लिए स्कैमर्स अक्सर कई सर्वरों का उपयोग करेंगे। यह सर्वरों का एक सेट हो सकता है जो किसी के नीचे जाने की स्थिति में अतिरेक के लिए एक ही हमला कर रहा है, या यह एक एकल सर्वर हो सकता है। हमलावर बॉटनेट के संक्रमित कंप्यूटरों को पीयर-टू-पीयर (पी2पी) नेटवर्क के रूप में कार्य करने के लिए भी आदेश दे सकते हैं, एक केंद्रीय सर्वर के बजाय यादृच्छिक रूप से एक दूसरे के साथ बातचीत कर सकते हैं। इससे बीमारी के स्रोत का पता लगाना और भी मुश्किल हो जाता है। साइबर सुरक्षा सॉफ्टवेयर कंपनी DNSFilter के अनुसार, इस रणनीति को अक्सर एकल-सर्वर हमले के संयोजन के साथ नियोजित किया जाता है - यदि सर्वर को खटखटाया जाता है, तो P2P विकल्प बैकअप के रूप में उपलब्ध होता है।

C2 हमले से बचाव

जबकि आपके सिस्टम को नियंत्रित करने वाले किसी और के बारे में सोचना भयावह है, कुछ कदम हैं जो आप अपनी सुरक्षा के लिए उठा सकते हैं।

सबसे पहले और सबसे महत्वपूर्ण, शिक्षा है। साइबर हमलावर अक्सर सोशल इंजीनियरिंग मेम रणनीतियों का उपयोग करते हैं, इसलिए आपके नेटवर्क तक पहुंच रखने वाले किसी भी व्यक्ति को उनके बारे में सिखाते हैं। चेतावनी संकेतकों से अवगत होने के बाद लोगों को ठगे जाने की संभावना काफी कम है। प्रदर्शित करें कि फ़िशिंग ईमेल कैसा दिखता है, डाउनलोड की सुरक्षा का आकलन कैसे करें, इत्यादि।

दूसरा, फ़ायरवॉल नियोजित करें। हालांकि यह आपको उन बुरे अभिनेताओं से नहीं बचाएगा, जो पहले से ही आपके सिस्टम तक पहुंच प्राप्त कर चुके हैं, यह उन लोगों की सहायता करेगा जो अपने तरीके से मूर्ख नहीं बना सकते हैं। फ़ायरवॉल डेटा की मात्रा को सीमित करता है जो नेटवर्क में और बाहर प्रवाहित हो सकता है और कर सकता है आपको संदिग्ध URL और IP पतों की सूचना देने के लिए सेट अप किया जाए।

तीसरा, ऑनलाइन होने पर वीपीएन का उपयोग करें। विंडोज के लिए सबसे अच्छी वीपीएन सेवाओं में से एक सिस्टवेक वीपीएन है, जो स्मार्ट डीएनएस को किल स्विच के साथ जोड़ती है। विंडोज़ के लिए यह वीपीएन गुमनाम ब्राउज़िंग की अनुमति देकर और सैन्य-ग्रेड एईएस 256-बिट एन्क्रिप्शन के साथ आपके आईपी पते को छुपाकर आपकी ऑनलाइन गोपनीयता की रक्षा करता है। Systweak VPN में 53 देशों और 200 स्थानों में स्थित 4500 सर्वर हैं। जब आप अपने द्वारा चुने गए सर्वर से कनेक्ट होते हैं तो आपका ऐप आपके डिवाइस के सभी ट्रैफ़िक के चारों ओर एक एन्क्रिप्टेड सुरंग बनाता है। यह आपको नेटवर्क पर भेजे गए सभी डेटा को एन्क्रिप्ट करके और इसे हैकर्स के लिए दुर्गम बनाकर सार्वजनिक वाई-फाई के जोखिमों से भी बचाता है। यदि आप अपने वीपीएन को किसी भी नेटवर्क पर सक्षम करते हैं तो आप अपने लैपटॉप से अपने कार्यालय या घर के कंप्यूटर तक रिमोट एक्सेस को जल्दी से सेट कर सकते हैं।

आदेश और नियंत्रण साइबर हमले क्या है पर अंतिम शब्द?

सोशल मीडिया - फेसबुक, इंस्टाग्राम और यूट्यूब पर हमें फॉलो करें। किसी भी प्रश्न या सुझाव के लिए, कृपया हमें नीचे टिप्पणी अनुभाग में बताएं। हम एक समाधान के साथ आपके पास वापस आना पसंद करेंगे। हम तकनीक से संबंधित सामान्य समस्याओं के उत्तर के साथ-साथ नियमित रूप से टिप्स और ट्रिक्स पोस्ट करते हैं।