जब हम सुरक्षा और गोपनीयता के बारे में बात करते हैं, तो कई सामान्य शब्द मिलते हैं जो इधर-उधर हो जाते हैं। आपने संभवतः गोपनीयता और गुमनामी केंद्रित ब्राउज़र Tor का सामना किया है। और वीपीएन अक्सर मुख्यधारा के मीडिया लेखों में दिखाई देते हैं। विचार करने के लिए एक और विकल्प भी है:I2P।

लेकिन कौन सा गोपनीयता संक्षिप्त नाम आपकी आवश्यकताओं के अनुरूप है? आइए जानें कि I2P, Tor और VPN क्या हैं और इनमें से कौन सा आपके लिए सही है।

Tor

"टोर" नाम मूल सॉफ्टवेयर प्रोजेक्ट नाम से निकला है:प्याज राउटर। टोर सॉफ्टवेयर इंटरकनेक्टेड रिले नोड्स की एक विश्वव्यापी प्रणाली के माध्यम से वेब ट्रैफिक को निर्देशित करता है। इसे "प्याज रूटिंग" के रूप में जाना जाता है क्योंकि आपका डेटा कई परतों से होकर गुजरता है।

परतों के अलावा, टोर अगले नोड आईपी पते सहित सभी नेटवर्क ट्रैफ़िक को एन्क्रिप्ट करता है। एन्क्रिप्ट किया गया डेटा कई बेतरतीब ढंग से चुने गए रिले से होकर गुजरता है, जिसमें ट्रांज़िट के दौरान डिक्रिप्टेड निम्न नोड के लिए केवल एक परत होती है जिसमें IP पता होता है।

अंतिम रिले नोड पूरे पैकेज को डिक्रिप्ट करता है, डेटा को किसी भी बिंदु पर - स्रोत आईपी पते का खुलासा किए बिना अपने अंतिम गंतव्य पर भेजता है।

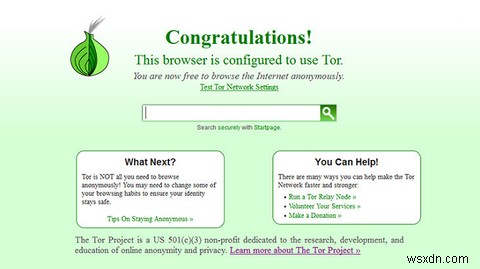

मैं Tor का उपयोग कैसे करूं?

टोर ब्राउजर टोर सॉफ्टवेयर का उपयोग करने का सबसे आसान तरीका है। ब्राउज़र को डाउनलोड और इंस्टॉल करें जैसा कि आप किसी अन्य सॉफ़्टवेयर के रूप में करते हैं। आपके द्वारा पहली बार Tor Browser खोलने के बाद सेटअप जारी रहेगा। फिर आप सामान्य रूप से ब्राउज़ करें। यह सामान्य से थोड़ा धीमा होगा -- एकाधिक रिले के माध्यम से डेटा भेजने में समय लगता है, मुझे डर है।

मुझे Tor का उपयोग क्यों करना चाहिए?

Tor Browser सभी डेटा ट्रांसमिशन को एन्क्रिप्ट करता है। जैसे, बड़ी संख्या में लोग इसका उपयोग करते हैं:अपराधी, पत्रकार, हैकर/पटाखे, कानून प्रवर्तन (संचार की रक्षा करने और अपराधों को सुलझाने के लिए), सरकारी एजेंसियां, और भी बहुत कुछ। वास्तव में, Tor ने जीवन की शुरुआत एक अमेरिकी नौसेना अनुसंधान और DARPA परियोजना के रूप में की थी। हमने एक गाइड भी लिखा है कि आप कैसे छिपे हुए वेब को एक शोध उपकरण के रूप में उपयोग कर सकते हैं।

टॉर ब्राउज़र भी डार्क वेब के सबसे सीधे मार्गों में से एक है (डीप वेब के साथ भ्रमित नहीं होना चाहिए)। डार्क वेब नियमित (कभी-कभी "सतह" के रूप में संदर्भित) वेब का तथाकथित "डार्क अंडरबेली" है जिसे हम दैनिक ब्राउज़ करते हैं। जब भी आप किसी ऑनलाइन मार्केटप्लेस के बारे में अवैध पदार्थ और सामान बेचने की कहानी सुनते हैं, तो वे डार्क नेट पर होस्ट की गई साइट के बारे में बात कर रहे होते हैं।

लेकिन टोर सिर्फ पागल सीक्रेट मार्केटप्लेस और सीक्रेट कम्युनिकेशन के बारे में नहीं है। आप इसे फेसबुक ब्राउज़ करने जैसी अन्य "सामान्य" चीजों के लिए उपयोग कर सकते हैं। उदाहरण के लिए, एयरलाइंस अपनी उड़ानों में रुचि पर नजर रखने के लिए जटिल एल्गोरिदम का उपयोग करती हैं, मांग के साथ कीमतों को समायोजित करती हैं। उसी आईपी का उपयोग करते हुए, उसी साइट पर जाते रहें, और एयरलाइन को पता है कि आप रुचि रखते हैं - लेकिन कीमत आमतौर पर बढ़ जाती है। Tor Browser का उपयोग करके उन्हीं उड़ानों की जाँच करें और आप कुछ दिलचस्प छूट पा सकते हैं।

क्या Tor मेरी गोपनीयता की रक्षा करेगा?

हां। टोर डिज़ाइन नीचे से ऊपर तक गोपनीयता की रक्षा करता है। यदि आप इंटरनेट ब्राउज़ करने के लिए केवल टोर ब्राउज़र का उपयोग कर रहे हैं, तो आप कहीं भी, किसी को भी सचेत नहीं करने जा रहे हैं। हालाँकि, कट्टर गोपनीयता अधिवक्ता टोर नेटवर्क से समझौता करने पर विचार करते हैं। राष्ट्रीय सुरक्षा एजेंसी (NSA) प्रोग्राम XKeyscore उन सभी को रिकॉर्ड करता है जो Tor वेबपेज पर जाते हैं और Tor Browser को डाउनलोड करते हैं। इसके अलावा, वे उन लोगों को वर्गीकृत करते हैं जो इसे "संभावित चरमपंथी" के रूप में डाउनलोड और इंस्टॉल करते हैं।

तो, हाँ, क्षमा करें, अब आप एक सूची में हैं। (वे लिनक्स का इस्तेमाल करने वालों के बारे में भी ऐसा ही सोचते हैं, इसलिए मैं ज्यादा चिंता नहीं करूंगा।)

टोर केवल टोर ब्राउज़र (या टोर सॉफ्टवेयर का उपयोग कर एक अलग ब्राउज़र) के भीतर भेजे और प्राप्त किए गए डेटा को एन्क्रिप्ट करता है। यह आपके संपूर्ण सिस्टम के लिए नेटवर्क गतिविधि को एन्क्रिप्ट नहीं करता है।

टोर पर अधिक जानकारी के लिए, समझौता किए गए टोर निकास नोड्स से दूर रहने के तरीकों पर एक नज़र डालें।

I2P

अदृश्य इंटरनेट प्रोजेक्ट (I2P) एक गार्लिक रूटिंग प्रोटोकॉल है। यह टोर द्वारा उपयोग किए जाने वाले प्याज रूटिंग प्रोटोकॉल का एक प्रकार है।

I2P एक "गुमनाम ओवरले नेटवर्क" है। गार्लिक रूटिंग प्रोटोकॉल डेटा ट्रैफ़िक विश्लेषण को कठिन बनाने के लिए एक साथ कई संदेशों को एन्क्रिप्ट करता है, साथ ही साथ नेटवर्क ट्रैफ़िक गति को बढ़ाता है। लहसुन रूटिंग का नाम वास्तविक लहसुन से लिया गया है। प्रत्येक संदेश एक "लहसुन लौंग" है, जिसमें संपूर्ण एन्क्रिप्टेड बंडल "बल्ब" का प्रतिनिधित्व करता है। प्रत्येक एन्क्रिप्टेड संदेश का अपना विशिष्ट वितरण निर्देश होता है, और प्रत्येक अंत-बिंदु एक क्रिप्टोग्राफ़िक पहचानकर्ता के रूप में कार्य करता है (सार्वजनिक कुंजी की एक जोड़ी में से एक पढ़ें)।

प्रत्येक I2P क्लाइंट (राउटर) इनबाउंड और आउटबाउंड कनेक्शन "सुरंगों" की एक श्रृंखला बनाता है - प्रत्यक्ष पीयर-टू-पीयर (P2P) नेटवर्किंग। आपके द्वारा उपयोग किए गए I2P और अन्य P2P नेटवर्क के बीच एक बड़ा अंतर सुरंग की लंबाई का व्यक्तिगत चयन है। सुरंग की लंबाई गुमनामी, विलंबता और व्यक्तिगत थ्रूपुट का एक कारक है, और व्यक्तिगत सहकर्मी खतरे मॉडल का हिस्सा है।

इसका परिणाम यह होता है कि प्रत्येक सहकर्मी के प्रेषक और प्राप्तकर्ता के खतरे वाले मॉडल के अनुसार कम से कम पीयर संभव संदेश रिले करते हैं।

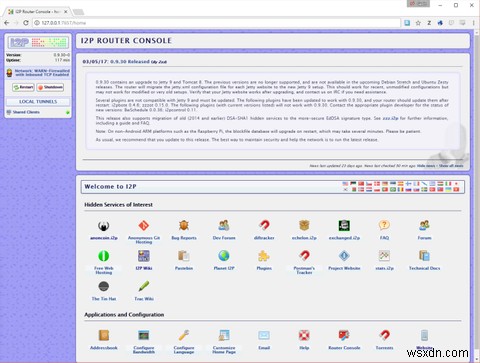

मैं I2P का उपयोग कैसे करूं?

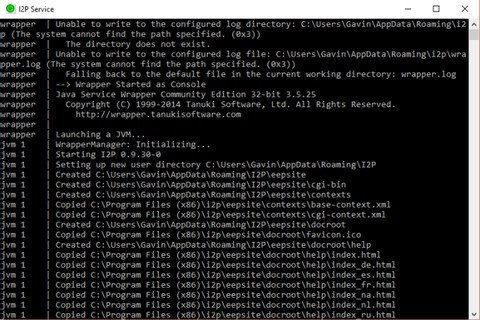

I2P का उपयोग करने का सबसे आसान तरीका आधिकारिक इंस्टॉल पैकेज को डाउनलोड और इंस्टॉल करना है। एक बार इंस्टॉल हो जाने पर, I2P प्रारंभ करें (पुनरारंभ करने योग्य) खोलें . यह इंटरनेट एक्सप्लोरर, I2P डिफ़ॉल्ट ब्राउज़र में स्थानीय रूप से होस्ट किया गया वेब पेज खोलेगा (आप इसे बाद में बदल सकते हैं)। यह I2P राउटर कंसोल है, या दूसरे शब्दों में, आपके I2P कनेक्शन को बनाए रखने के लिए उपयोग किया जाने वाला वर्चुअल राउटर। आपको I2P सर्विस कमांड विंडो भी दिखाई देगी -- इसे अनदेखा करें और इसे बैकग्राउंड में चालू रहने दें।

I2P सेवा को उठने और चलने में कुछ मिनट लग सकते हैं, खासकर पहले बूट के दौरान। अपनी बैंडविड्थ सेटिंग्स को कॉन्फ़िगर करने के लिए समय निकालें।

I2P अपने उपयोगकर्ताओं को छिपी हुई वेबसाइटों को बनाने और होस्ट करने की अनुमति देता है, जिन्हें "ईप्ससाइट्स" कहा जाता है। यदि आप किसी ईपसाइट को एक्सेस करना चाहते हैं, तो आपको विशिष्ट I2P प्रॉक्सी का उपयोग करने के लिए अपने ब्राउज़र को सेट करना होगा। आप I2P प्रॉक्सी कॉन्फ़िगरेशन विवरण यहां पा सकते हैं।

मुझे I2P का उपयोग क्यों करना चाहिए?

I2P और Tor अधिकांश भाग के लिए समान ब्राउज़िंग अनुभव प्रदान करते हैं। आपके I2P बैंडविड्थ कॉन्फ़िगरेशन के आधार पर, यह संभवतः Tor Browser की तुलना में थोड़ा तेज़ है, और आपके मौजूदा ब्राउज़र के आराम से चलता है। I2P छिपी हुई सेवाओं से भरा है, जिनमें से कई अपने टोर-आधारित समकक्षों की तुलना में तेज़ हैं - एक बड़ा प्लस यदि आप कभी-कभी क्रोधित करने वाले टोर नेटवर्क से निराश हैं।

I2P आपके नियमित इंटरनेट कनेक्शन के साथ चलता है, आपके ब्राउज़र ट्रैफ़िक को एन्क्रिप्ट करता है। हालांकि, खुले वेब को गुमनाम रूप से ब्राउज़ करने के लिए I2P सबसे अच्छा टूल नहीं है। आउटप्रोक्सी की सीमित संख्या (जहां आपका ट्रैफ़िक "नियमित" इंटरनेट ट्रैफ़िक में फिर से जुड़ता है) का मतलब है कि इस तरह से उपयोग किए जाने पर यह बहुत कम गुमनाम होता है।

क्या I2P मेरी गोपनीयता की रक्षा करेगा?

संक्षेप में, हाँ। यह आपकी गोपनीयता की बहुत अच्छी तरह से रक्षा करेगा, जब तक कि आप इसे नियमित वेब ब्राउज़िंग के लिए उपयोग नहीं कर रहे हैं। और फिर भी, आपके वेब ट्रैफ़िक को अलग करने के लिए महत्वपूर्ण संसाधनों की आवश्यकता होगी। I2P वितरित P2P मॉडल का उपयोग यह सुनिश्चित करने के लिए करता है कि डेटा संग्रह, आंकड़े एकत्र करना और नेटवर्क ओवरव्यू को पूरा करना मुश्किल है। इसके अलावा, गार्लिक रूटिंग प्रोटोकॉल कई संदेशों को एक साथ एन्क्रिप्ट करता है, जिससे ट्रैफ़िक विश्लेषण करना अधिक कठिन हो जाता है।

जिन I2P सुरंगों की हमने पहले चर्चा की थी, वे एक-दिशा में हैं:डेटा केवल एक तरह से बहता है। एक सुरंग अंदर, एक सुरंग बाहर। यह अकेले सभी साथियों के लिए अधिक गुमनामी प्रदान करता है।

I2P केवल कॉन्फ़िगर किए गए ब्राउज़र के माध्यम से भेजे और प्राप्त किए गए डेटा को एन्क्रिप्ट करता है। यह आपके संपूर्ण सिस्टम के लिए नेटवर्क गतिविधि को एन्क्रिप्ट नहीं करता है।

VPN

अंत में, हमारे पास वर्चुअल प्राइवेट नेटवर्क (वीपीएन) है। एक वीपीएन Tor और I2P दोनों के लिए अलग तरह से काम करता है। केवल ब्राउज़र ट्रैफ़िक के एन्क्रिप्शन पर ध्यान केंद्रित करने के बजाय, एक वीपीएन सभी इनकमिंग और आउटगोइंग नेटवर्क ट्रैफ़िक को एन्क्रिप्ट करता है। इस अर्थ में, यह नियमित उपयोगकर्ताओं को अपने डेटा की सुरक्षा के लिए एक आसान मार्ग प्रदान करता है, लेकिन कुछ चेतावनी हैं जिन्हें हम एक पल में खोज लेंगे।

वीपीएन कैसे काम करता है

आम तौर पर, जब आप एक अनुरोध भेजते हैं (उदाहरण के लिए अपने वेब ब्राउज़र में एक लिंक पर क्लिक करें या वीडियो-कॉल के लिए स्काइप को फायर करें), तो आपका अनुरोध निर्दिष्ट डेटा रखने वाले सर्वर पर पिंग करता है, और यह आपके पास वापस आ जाता है। डेटा कनेक्शन आमतौर पर असुरक्षित होता है, और कंप्यूटर का पर्याप्त ज्ञान रखने वाला कोई भी व्यक्ति संभावित रूप से इसे एक्सेस कर सकता है (विशेषकर यदि HTTPS के बजाय मानक HTTP का उपयोग कर रहा हो)।

एक वीपीएन एक पूर्वनिर्धारित, निजी स्वामित्व वाले सर्वर (या सर्वर) से जुड़ता है, एक "सुरंग" नामक एक सीधा कनेक्शन बनाता है (हालांकि वीपीएन के उपयोग में वृद्धि के साथ, यह शब्द अक्सर नहीं देखा जाता है)। आपके सिस्टम और वीपीएन सर्वर के बीच सीधा कनेक्शन एन्क्रिप्ट किया गया है, जैसा कि आपका सारा डेटा है।

VPN को एक क्लाइंट के माध्यम से एक्सेस किया जाता है जिसे आप अपने कंप्यूटर पर इंस्टॉल करेंगे। अधिकांश वीपीएन सार्वजनिक-कुंजी क्रिप्टोग्राफी का उपयोग करते हैं। जब आप वीपीएन क्लाइंट खोलते हैं और अपने क्रेडेंशियल के साथ लॉगिन करते हैं, तो यह एक सार्वजनिक कुंजी का आदान-प्रदान करता है, कनेक्शन की पुष्टि करता है और आपके नेटवर्क ट्रैफ़िक की सुरक्षा करता है।

मुझे VPN का उपयोग क्यों करना चाहिए?

एक वीपीएन आपके नेटवर्क ट्रैफ़िक को एन्क्रिप्ट करता है। आपके सिस्टम पर इंटरनेट कनेक्शन से जुड़ी हर चीज़ चुभती नज़रों से सुरक्षित है। वीपीएन की लोकप्रियता में भी भारी उछाल आया है। वे इसके लिए असाधारण रूप से उपयोगी हैं:

- सार्वजनिक वाई-फ़ाई कनेक्शन पर अपना डेटा सुरक्षित करना.

- क्षेत्र-प्रतिबंधित सामग्री तक पहुंच।

- संवेदनशील जानकारी तक पहुँचने पर सुरक्षा की एक अतिरिक्त परत।

- सरकार या अन्य आक्रामक एजेंसियों से आपकी गोपनीयता की रक्षा करना।

क्या कोई VPN मेरी गोपनीयता की रक्षा करेगा

हां, एक वीपीएन आपकी गोपनीयता की रक्षा करेगा - लेकिन यहां वे चेतावनियां आती हैं जिनका मैंने पहले उल्लेख किया था। अधिकांश चीजों की तरह, आपको जो मिलता है उसके लिए आप भुगतान करते हैं। कई मुफ्त वीपीएन प्रदाता हैं, लेकिन वे हमेशा आपकी उतनी अच्छी तरह से सुरक्षा नहीं करते जितना आप सोचते हैं।

उदाहरण के लिए, कई मुफ्त वीपीएन प्रदाता सभी उपयोगकर्ताओं और उनके इंटरनेट ट्रैफ़िक का लॉग रखते हैं। इसलिए जब एन्क्रिप्टेड डेटा आपके कंप्यूटर में और उनके सर्वर से आने और जाने के लिए सुरक्षित है, तब भी एक लॉग है कि आप क्या कर रहे हैं। और जबकि अधिकांश वीपीएन प्रदाता आपको अधिकारियों में बदलने वाले नहीं हैं, वे कानूनी रूप से बाध्य हैं कि वे जो जानते हैं उसे एक सम्मन के साथ प्रस्तुत करें। यदि आप वास्तव में सुरक्षित, लॉगलेस कनेक्शन चाहते हैं, तो इन छह गोपनीयता-केंद्रित वीपीएन को देखें।

वीपीएन आपके नियमित ब्राउज़र से बदले बिना, या अपनी सामान्य ब्राउज़िंग आदतों और इंटरनेट उपयोग को बदले बिना कुछ गोपनीयता वापस लेने का एक उत्कृष्ट, आसान तरीका है। यदि आप इस विकल्प पर विचार कर रहे हैं, तो आप वीपीएन किल स्विच का उपयोग करने पर भी विचार कर सकते हैं।

Tor बनाम I2P बनाम VPN का सारांश

यदि आप सुपर-प्राइवेट ब्राउजिंग चाहते हैं, प्याज साइटों और डार्कवेब तक पहुंच चाहते हैं, और इंटरनेट की गति में थोड़ी सी भी गिरावट की परवाह नहीं करते हैं, तो टोर चुनें।

अगर आप अपने साथियों के वितरित नेटवर्क में छिपी सेवाओं और मैसेजिंग टूल तक सुपर-प्राइवेट एक्सेस चाहते हैं, और फिर भी इंटरनेट की गति में थोड़ी सी भी कमी नहीं करना चाहते हैं, तो I2P चुनें।

अंत में, यदि आप अपने सभी इनकमिंग और आउटगोइंग नेटवर्क ट्रैफ़िक को एन्क्रिप्ट करना चाहते हैं, और वास्तव में, इंटरनेट की गति में थोड़ी सी भी गिरावट की परवाह नहीं करते हैं, तो एक वीपीएन चुनें।

कुछ लोग लॉगलेस वीपीएन पर टोर ब्राउज़र का उपयोग करना चुनते हैं। जब वे स्थानीय कैफे में अपने ऑनलाइन बैंकिंग का उपयोग करना चाहते हैं तो अन्य लोग केवल एक मुफ्त वीपीएन शुरू करते हैं (यह बहुत समझदार है)। भले ही, वीपीएन अब सुलभ सुरक्षा और गोपनीयता तकनीक का एक महत्वपूर्ण हिस्सा है, जिस पर मैं किसी को भी विचार करने की सलाह दूंगा।

और यदि आप वीपीएन विकल्प में रुचि रखते हैं, लेकिन सुनिश्चित नहीं हैं कि आपके लिए सबसे अच्छा कौन सा है, तो सुरफशाख वीपीएन पर हमारी समीक्षा के साथ शुरुआत करें।