HTTPS पर DNS (DoH ) समर्थन विंडोज 10 2004 बिल्ड (मई 2020 अपडेट) पर दिखाई दिया। अब विंडोज 10 बिल्ट-इन DoH क्लाइंट का उपयोग करके HTTPS प्रोटोकॉल पर नामों को हल कर सकता है। इस लेख में हम बताएंगे कि HTTPS प्रोटोकॉल पर DNS का उपयोग किस लिए किया जाता है, इसे नवीनतम विंडोज 10 बिल्ड पर कैसे सक्षम और उपयोग किया जाता है।

जब आपका कंप्यूटर नामों को हल करने के लिए DNS सर्वर से जुड़ता है, तो यह भेजता है और स्पष्ट पाठ में इंटरनेट पर DNS अनुरोध/प्रतिक्रिया प्राप्त करता है। एक हमलावर आपके ट्रैफ़िक को रोक सकता है, यह पता लगा सकता है कि आपने किन संसाधनों का दौरा किया है या एक मैन-इन-द-बीच प्रकार के हमले का उपयोग करके आपके DNS ट्रैफ़िक में हेरफेर कर सकता है। HTTPS पर DNS सभी DNS प्रश्नों को एन्क्रिप्ट करके उपयोगकर्ता डेटा गोपनीयता की रक्षा करता है। DoH प्रोटोकॉल DNS प्रश्नों को HTTPS ट्रैफ़िक में समाहित करता है और उन्हें एक DNS सर्वर पर भेजता है (आपको DoH समर्थन के साथ एक विशेष DNS सर्वर का उपयोग करने की आवश्यकता है)।

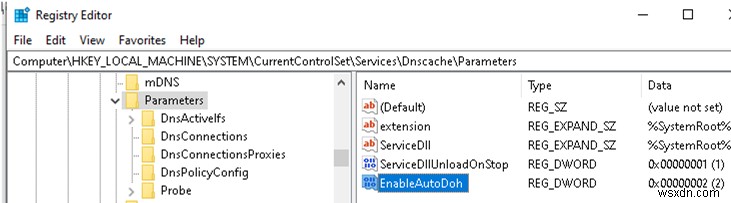

Windows 10 2004 में अभी तक GPO पैरामीटर या ग्राफ़िक इंटरफ़ेस में DNS-over-HTTPS को सक्षम करने का विकल्प नहीं है। वर्तमान में, आप केवल रजिस्ट्री के माध्यम से नवीनतम Windows 10 बिल्ड पर DoH को सक्षम कर सकते हैं:

regedit.exeचलाएं;- रजिस्ट्री कुंजी पर जाएं

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters - नाम के साथ एक नया DWORD पैरामीटर बनाएं EnableAutoDoh और मान 2;

आप इस रजिस्ट्री पैरामीटर को New-ItemProperty cmdlet का उपयोग करके भी बना सकते हैं:$EnableDNSoverHTTPSKey = 'HKLM:\SYSTEM\CurrentControlSet\Services\Dnscache\Parameters'

$EnableDNSoverHTTPSParameter = 'EnableAutoDoh'

New-ItemProperty -Path $EnableDNSoverHTTPSKey -Name $EnableDNSoverHTTPSParameter -Value 2 -PropertyType DWord –Force - फिर DNS क्लाइंट सेवा को पुनरारंभ करें। ऐसा करने के लिए, अपने कंप्यूटर को रीबूट करें, क्योंकि आप सामान्य रूप से dnscase सेवा को पुनरारंभ करने में सक्षम नहीं होंगे (

Restart-Service -Name Dnscache –forceकमांड निम्न त्रुटि देता है:संग्रह संशोधित किया गया था; एन्यूमरेशन ऑपरेशन निष्पादित नहीं हो सकता है )।

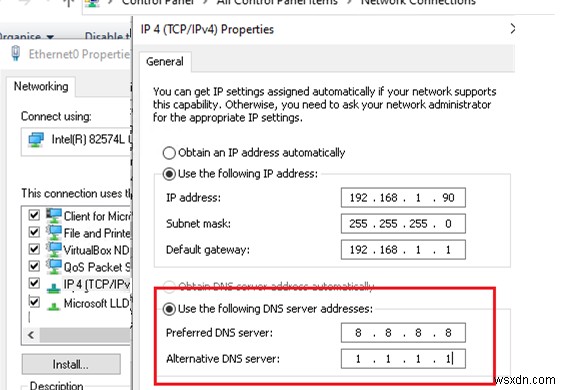

फिर आपको अपने नेटवर्क कनेक्शन की DNS सेटिंग्स को बदलना होगा। आपको HTTPS समर्थन पर DNS के साथ DNS सर्वर निर्दिष्ट करने की आवश्यकता है। सभी DNS सर्वर अभी तक DoH का समर्थन नहीं करते हैं। नीचे दी गई तालिका में HTTPS समर्थन पर DNS के साथ सार्वजनिक DNS सर्वरों की सूची दिखाई गई है।

| प्रदाता | HTTP समर्थन पर DNS के साथ DNS सर्वर के IP पते |

| क्लाउडफ्लेयर | 1.1.1.1, 1.0.0.1 |

| 8.8.8.8, 8.8.4.4 | |

| Quad9 | 9.9.9.9, 149.112.112.112 |

नेटवर्क कनेक्शन विंडो खोलें (कंट्रोल पैनल -> नेटवर्क और इंटरनेट -> नेटवर्क और शेयरिंग सेंटर या ncpa.cpl ) फिर वर्तमान DNS सर्वर IP पतों को DNS सर्वरों के पतों में बदलें जो नेटवर्क एडेप्टर गुणों में DoH का समर्थन करते हैं।

$PhysAdapter = Get-NetAdapter -Physical

$PhysAdapter | Get-DnsClientServerAddress -AddressFamily IPv4 | Set-DnsClientServerAddress -ServerAddresses '8.8.8.8', '1.1.1.1'

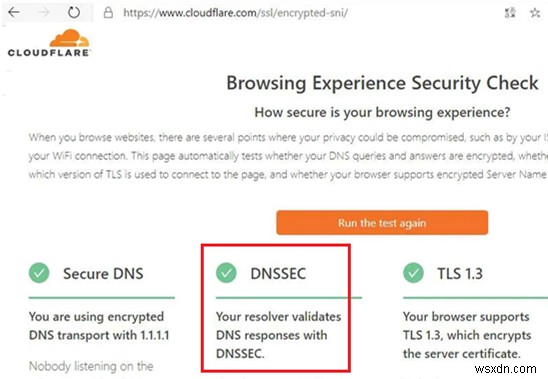

तब आपका DNS क्लाइंट DNS नाम समाधान के लिए मानक UDP/TCP पोर्ट 53 के बजाय HTTPS (443) प्रोटोकॉल का उपयोग करेगा।

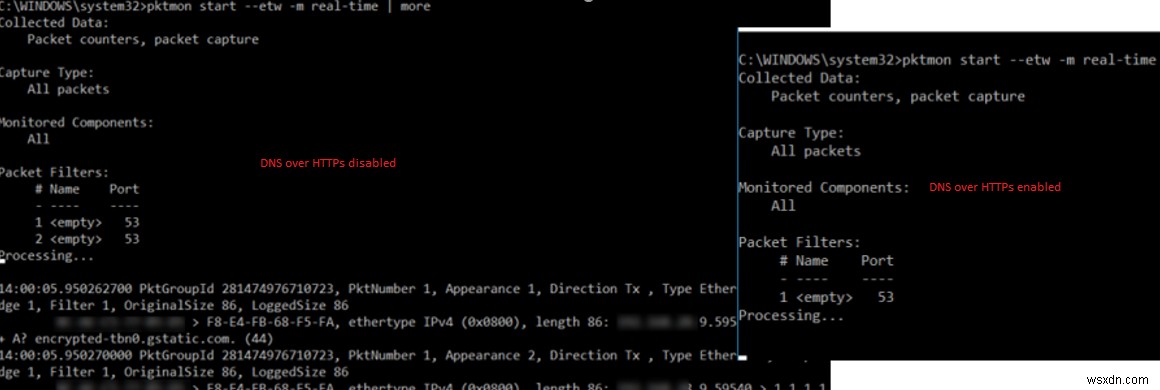

नेटवर्क ट्रैफ़िक को कैप्चर करने के लिए एक उपकरण PktMon.exe का उपयोग करके (हमने इसके बारे में पहले बताया था), आप यह सुनिश्चित कर सकते हैं कि 53 पोर्ट पर कंप्यूटर से कोई DNS अनुरोध नहीं भेजा गया है।

सभी मौजूदा पैकेट मॉनिटर फ़िल्टर निकालें:

pktmon filter remove

डिफ़ॉल्ट DNS पोर्ट (53) के लिए एक नया फ़िल्टर बनाएं:

pktmon filter add -p 53

रीयल-टाइम ट्रैफ़िक मॉनिटरिंग प्रारंभ करें (ट्रैफ़िक कंसोल में दिखाया जाएगा):

pktmon start --etw -p 0 -l real-time

यदि आपने HTTPS पर DNS को सही तरीके से कॉन्फ़िगर किया है, तो पोर्ट 53 पर कोई ट्रैफ़िक नहीं होगा (नीचे स्क्रीनशॉट DoH सक्षम और अक्षम के साथ कंसोल आउटपुट दिखाता है)।

पिछले वर्ष में, सभी लोकप्रिय ब्राउज़रों (Google क्रोम, मोज़िला फ़ायरफ़ॉक्स, माइक्रोसॉफ्ट एज, ओपेरा) में एचटीटीपीएस पर डीएनएस लागू किया गया है। आप उनमें से प्रत्येक में DoH समर्थन सक्षम कर सकते हैं। इस प्रकार, आपके ब्राउज़र से सभी DNS प्रश्नों को एन्क्रिप्ट किया जाएगा (अन्य ऐप्स का DNS ट्रैफ़िक अभी भी एक सादे पाठ के रूप में भेजा जाएगा)।

HTTPS पर DNS और TLS पर DNS कॉर्पोरेट नेटवर्क प्रशासकों के लिए बहुत सारी परेशानी पैदा करेगा, क्योंकि आंतरिक नेटवर्क से बाहरी संसाधनों तक पहुंच को प्रतिबंधित करना कठिन होगा।