SMB या सर्वर मैसेज ब्लॉक कंप्यूटर नेटवर्किंग में एक लोकप्रिय शब्द है। 1980 के दशक में मूल रूप से आईबीएम में बैरी फेगेनबाम ने एसएमबी डिजाइन किया था। एसएमबी का मुख्य उद्देश्य नेटवर्क पर नोड्स के बीच प्रिंटर, फाइल और सीरियल पोर्ट तक साझा पहुंच प्रदान करना है। यह अंतर-प्रक्रिया संचार के लिए लेन-देन प्रोटोकॉल ले सकता है।

सर्वर मैसेज ब्लॉक के उपयोग में मुख्य रूप से विंडोज कंप्यूटर शामिल है। सर्वर कंपोनेंट और क्लाइंट कंपोनेंट के लिए उपयोग की जाने वाली विंडोज सेवाएं क्रमशः LAN मैनेजर सर्वर और LAN मैनेजर वर्कस्टेशन हैं।

आइए एसएमबी संस्करण 1 के बारे में और जानें।

SMB1 का इतिहास

सर्वर संदेश ब्लॉक, SMB मूल रूप से IBM द्वारा डिज़ाइन किया गया था और 1990 के दशक के मध्य में Microsoft द्वारा LAN प्रबंधक उत्पाद में उपयोग किया गया था। SMB का उद्देश्य DOS INT 21h लोकल फ़ाइल एक्सेस को नेटवर्क फ़ाइल सिस्टम में बदलना था। एसएमबी 1.0 का नाम बदलकर कॉमन इंटरनेट फाइल सिस्टम कर दिया गया। आम भाषा में, हम सुरक्षित रूप से कह सकते हैं कि यह नेटवर्किंग की शुरुआत थी, जहां एक नेटवर्क पर स्थानीय फाइल सिस्टम उपलब्ध कराया जा रहा था।

शुरुआत में, एसएमबी 1.0 के कार्यान्वयन में बहुत सारी समस्याएं थीं जो अंतिम उपयोगकर्ताओं के लिए छोटी फाइलों को संभालने के लिए एसएमबी को अटका देती थीं। इसके अलावा, प्रोटोकॉल गपशप था, इसलिए दूरी पर प्रदर्शन अच्छा नहीं था। Microsoft ने संस्करण में बदलाव किए और SMB प्रोटोकॉल को LAN प्रबंधक उत्पाद के साथ विलय कर दिया, जिसे उसने 1990 के आसपास 3Com के साथ OS/2 के लिए विकसित करना शुरू कर दिया। तब से, इसने कार्यसमूहों के लिए Windows और Windows के बाद के संस्करणों में प्रोटोकॉल में सुविधाएँ जोड़ना शुरू कर दिया। CIFS 1996 के साथ, Microsoft ने SMB बोली विकसित की जो Windows 95 के साथ आई। इसके साथ कुछ चीजें जोड़ी गईं, बड़े फ़ाइल आकारों के लिए समर्थन, TCP/IP पर सीधे परिवहन, और प्रतीकात्मक लिंक और हार्ड लिंक।

यह कैसे काम करता है?

एसएमबी प्रोटोकॉल का उपयोग किसी एप्लिकेशन के उपयोगकर्ता को अन्य संसाधनों के साथ रिमोट सर्वर पर फाइलों तक पहुंचने में सक्षम बनाने के लिए किया जाता है, जिसमें प्रिंटर, मेल स्लॉट और बहुत कुछ शामिल है। इसलिए, एक क्लाइंट ऐप एक दूरस्थ सर्वर पर फ़ाइल को एक्सेस, पढ़, बना, स्थानांतरित और परिवर्तन कर सकता है। यह किसी भी सर्वर प्रोग्राम से भी जुड़ सकता है जो एक SMB क्लाइंट अनुरोध प्राप्त करने के लिए सेट अप किया गया है।

SMB प्रोटोकॉल को प्रतिक्रिया-अनुरोध प्रोटोकॉल के रूप में भी जाना जाता है, क्योंकि यह कनेक्शन स्थापित करने के लिए सर्वर और क्लाइंट के बीच कई संदेश भेजता है। SMB प्रोटोकॉल लेयर 7 या एप्लिकेशन लेयर में काम करता है और आप ट्रांसपोर्ट के लिए पोर्ट 445 पर TCP/IP पर इसका उपयोग कर सकते हैं। SMB प्रोटोकॉल के शुरुआती संस्करण TCP/IP पर API (एप्लिकेशन प्रोग्रामिंग इंटरफ़ेस) NetBIOS का उपयोग करते हैं।

आजकल ट्रांसपोर्ट प्रोटोकॉल पर NetBIOS को उन उपकरणों के साथ संवाद करने की आवश्यकता होती है जो सीधे TCP/IP पर SMB का समर्थन नहीं करते हैं।

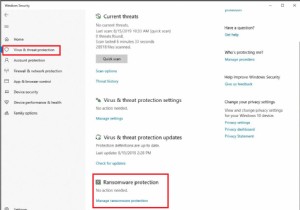

SMB1 रैनसमवेयर और अन्य हमलों का कारण कैसे बनता है?

आप WannaCry Ransomware से परिचित होंगे, यही वह कारण था जिसके कारण बहुत सारे व्यवसाय पैसे से ठगे गए थे। इस प्रकार के रैंसमवेयर और ट्रोजन मालवेयर वेरिएंट किसी संगठन के नेटवर्क के माध्यम से प्रचार करने के लिए विंडोज सर्वर मैसेज ब्लॉक (एसएमबी) में कमजोरियों पर निर्भर करते हैं।

आम तौर पर, हमलावर लक्षित प्रणाली को संक्रमित करने के लिए फ़िशिंग ईमेल का उपयोग करते हैं, हालाँकि, WannaCry अलग था। इसने सार्वजनिक रूप से सामना करने वाले SMB पोर्ट को लक्षित किया और कथित NSA-लीक EternalBlue शोषण का उपयोग किया नेटवर्क में प्रवेश करने के लिए और फिर कथित तौर पर DoublePulsar शोषण का इस्तेमाल किया WannaCry Ransomware की स्थापना के लिए दृढ़ता और समर्थन स्थापित करने के लिए।

यह इतना प्रभावी क्यों है?

उच्च दर पर नुकसान पहुंचाने के लिए, कृमि जैसे संक्रमण को खुद को फैलते रहने की जरूरत होती है ताकि रिटर्न को गुणा करने के लिए बहुत कम प्रयास की आवश्यकता हो। तभी एसएमबी भेद्यताएं जुड़ी हुई प्रणालियों के माध्यम से पार्श्व में फैलने के लिए उपयोग में आती हैं।

एसएमबी और नेटवर्क सेगमेंटेशन जैसे अनावश्यक प्रोटोकॉल को अक्षम किया जाना चाहिए क्योंकि वे संभावित रूप से सिस्टम को हैकर्स के संपर्क में लाते हैं। साथ ही, यह अनुशंसा की जाती है कि सभी सिस्टम को ऑपरेटिंग सिस्टम के नवीनतम संस्करण में अपडेट किया जाए और समय के साथ सुरक्षा अपडेट के पैच को लागू किया जाए।

एसएमबी सेटिंग्स सभी सिस्टम पर सक्षम हैं, हालांकि, सभी के लिए जरूरी नहीं है। इसलिए, यदि आप उनका उपयोग नहीं कर रहे हैं, तो SMB1 और अन्य संचार प्रोटोकॉल को अक्षम करने की अनुशंसा की जाती है।

Wannacry ने SMB कमजोरियों का दुरुपयोग करने के लिए केवल दो साइबर उपकरणों का उपयोग किया। ख़ैर, यह अकेला रैंसमवेयर हमला नहीं है जिसमें SMB भेद्यताओं का उपयोग किया गया है। एक आगामी कीड़ा, EternalRocks दुनिया भर के सिस्टम को संक्रमित करने के लिए सात साइबर टूल के साथ आएगा।

EternalRocks घातक सर्वर संदेश ब्लॉक टूल अर्थात् EternalBlue, EternalChampion, Eternal Synergy, और Eternal Romance का उपयोग करेगा। साथ ही, प्रभावित कंप्यूटरों पर नज़र रखने के लिए SMB Touch और ArchTouch को SMB टोही उपकरण भी कहा जाता है।

जब दो औज़ारों वाले एक कीड़े ने दुनिया में बड़े पैमाने पर अराजकता पैदा कर दी, तो हम उस विशाल विनाश की कल्पना भी नहीं कर सकते हैं जो EternalRocks का कारण बन सकता है।

हमला कैसे हुआ?

वर्तमान में, EternalBlue, EternalChampion और EternalRomance नामक तीन शोषण हैं, जो खुले में हैं और SMB कमजोरियों का लाभ उठा सकते हैं। EternalBlue का उपयोग WannaCry और Emotet द्वारा किया गया था। बैड रैबिट, नॉटपेट्या और ट्रिकबोट द्वारा इटरनल रोमांस का इस्तेमाल किया गया था। EternalSynergy नाम का एक और कारनामा भी मौजूद है।

इन सभी कारनामों को शैडोब्रोकर्स नाम के हैकर ग्रुप ने लीक कर दिया। एक महीने के भीतर, इटरनल ब्लू एक्सप्लॉइट का इस्तेमाल किया गया, वानाक्राई जंगल की आग की तरह फैल गया।

EternalRocks DoublePulsar को संक्रमित सिस्टम पर मैलवेयर इंस्टॉल करने के लिए पिछले दरवाजे के रूप में उपयोग करता है।

अनुसंधान से पता चलता है कि पिछले दरवाजे अभी भी सुरक्षित नहीं हैं और अन्य हैकर्स अपने मैलवेयर को पेश करने और सिस्टम को नष्ट करने के लिए इसका उपयोग एक माध्यम के रूप में कर सकते हैं।

उसके बाद, 2017 में बैड रैबिट और नॉट पेट्या जैसे विभिन्न बड़े पैमाने के मैलवेयर हमलों ने संगठनों के नेटवर्क में प्रवेश करने के लिए एसएमबी कमजोरियों को नियोजित किया। 2018 की तीसरी और चौथी तिमाही में, इमोटेट और ट्रिकबोट ट्रोजन हमले चरम पर थे।

हमने SMB संस्करण 1 और इसकी कमजोरियों के बारे में पर्याप्त पढ़ा है, यदि हम SMB 1 का उपयोग नहीं कर रहे हैं, तो आप इसके बिना बेहतर हैं।

अगले भाग में, हम इस बारे में बात करेंगे कि Windows पर SMB1 का पता कैसे लगाया जाए, सक्षम या अक्षम कैसे किया जाए। तो, चलिए आगे बढ़ते हैं!

Windows पर SMB1 का पता कैसे लगाएं, सक्षम/अक्षम करें?

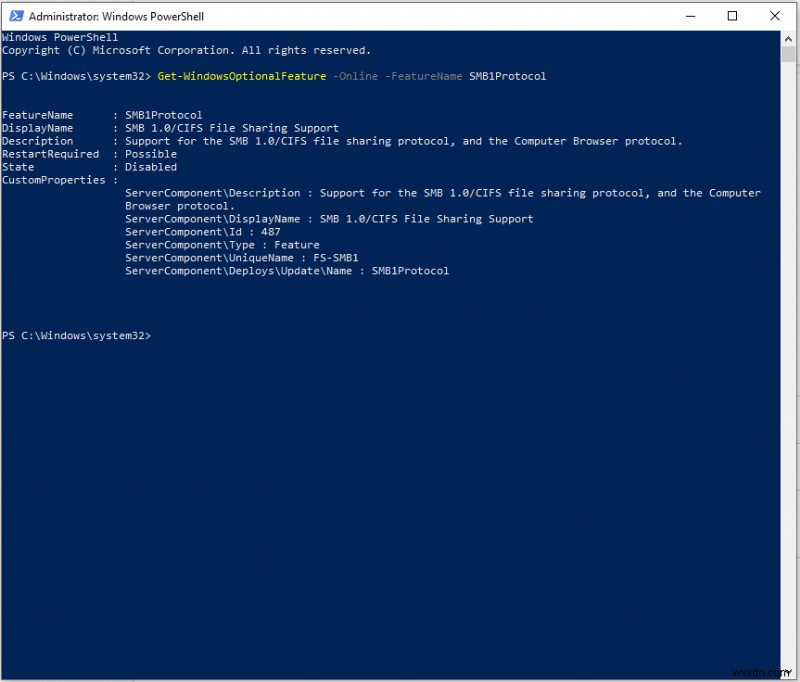

पद्धति 1: PowerShell पद्धति का उपयोग करके Windows 8.1 और Windows 10 पर SMB v1 प्रोटोकॉल का पता लगाएं, सक्षम/अक्षम करें

पता लगाने के लिए

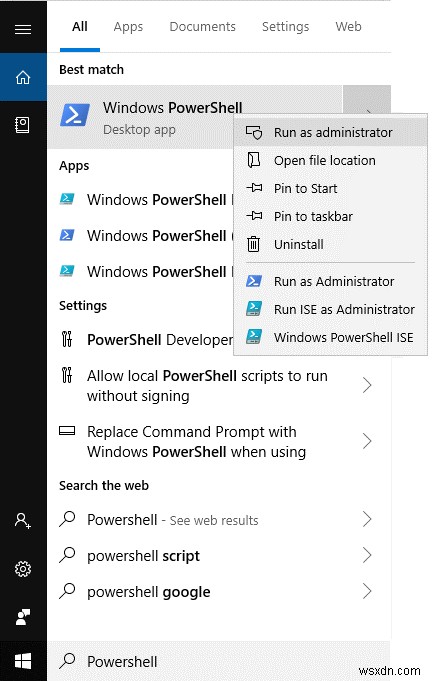

कॉन्टेक्स्ट मेन्यू को स्टार्ट मेन्यू के ऊपर लाने के लिए Windows और X दबाएं।

सूची से, Windows PowerShell व्यवस्थापक का पता लगाएं।

ध्यान दें: आप सर्च बॉक्स में PowerShell लिखकर PowerShell प्राप्त कर सकते हैं। Windows PowerShell विकल्प चुनें और इसे व्यवस्थापक के रूप में चलाने के लिए राइट-क्लिक करें

PowerShell विंडो पर, Get-WindowsOptionalFeature –Online –FeatureName SMB1Protocol

टाइप करेंकैसे अक्षम करें

- प्रारंभ मेनू के ऊपर संदर्भ मेनू प्राप्त करने के लिए Windows और X दबाएं।

- सूची से, Windows PowerShell व्यवस्थापक का पता लगाएं।

ध्यान दें: आप सर्च बॉक्स में PowerShell लिखकर PowerShell प्राप्त कर सकते हैं। Windows PowerShell विकल्प चुनें और इसे व्यवस्थापक के रूप में चलाने के लिए राइट क्लिक करें

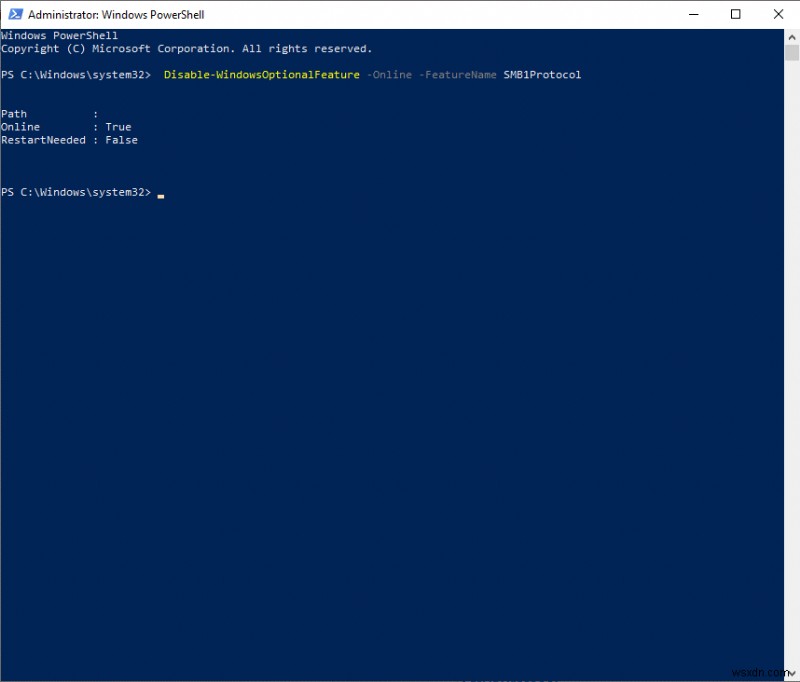

- PowerShell विंडो पर, Disable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol टाइप करें।

सक्षम करने के लिए

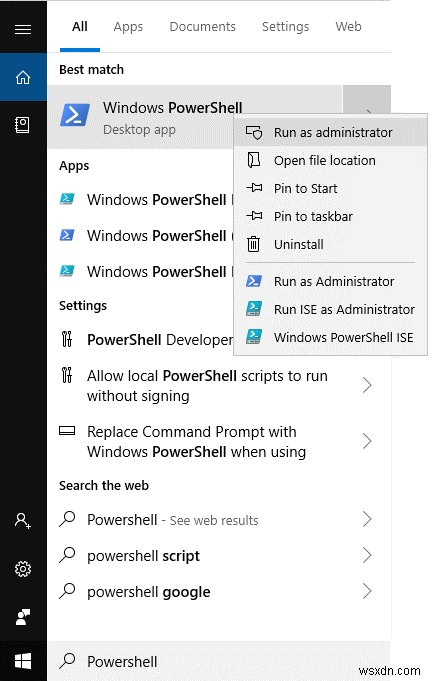

- प्रारंभ मेनू के ऊपर संदर्भ मेनू प्राप्त करने के लिए Windows और X दबाएं।

- सूची से, Windows PowerShell व्यवस्थापक का पता लगाएं।

ध्यान दें: आप सर्च बॉक्स में PowerShell लिखकर PowerShell प्राप्त कर सकते हैं। Windows PowerShell विकल्प चुनें और इसे व्यवस्थापक के रूप में चलाने के लिए राइट क्लिक करें

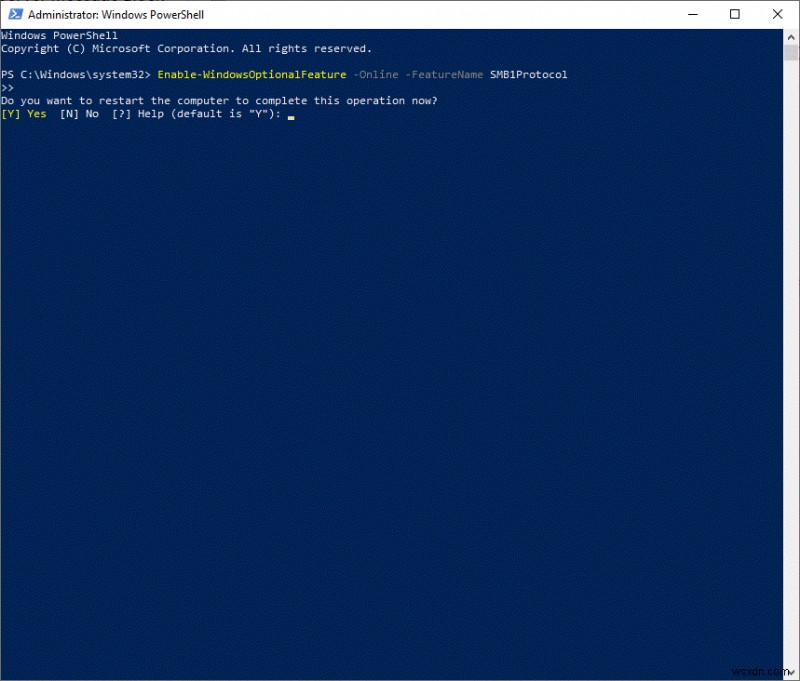

- PowerShell विंडो पर, Enable-WindowsOptionalFeature -Online -FeatureName SMB1Protocol टाइप करें

परिवर्तन प्रभावी होने के लिए Y टाइप करें।

विधि 2:Windows सुविधाओं को चालू या बंद करने के लिए SMB1 को अक्षम/सक्षम करें

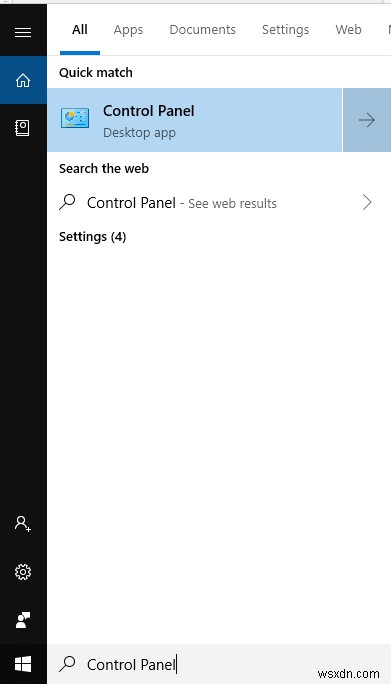

चरण 1: स्टार्ट बटन पर जाएं और कंट्रोल पैनल टाइप करें। आपको कंट्रोल पैनल डेस्कटॉप ऐप मिलेगा। उस पर क्लिक करें।

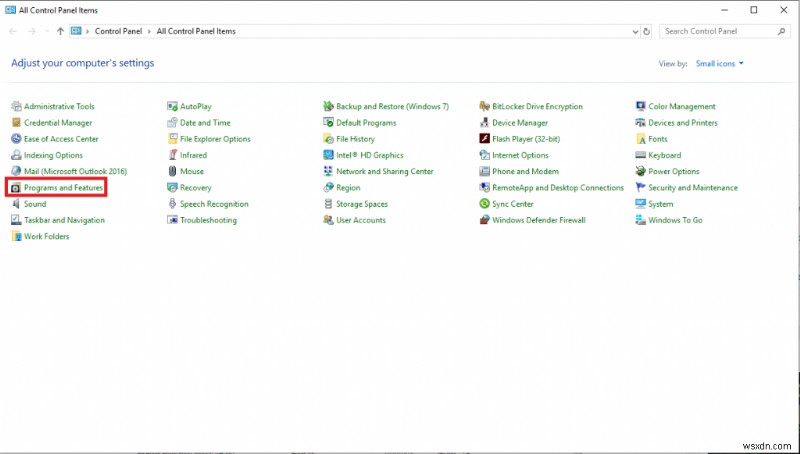

चरण 2 :अब कार्यक्रम और सुविधाएं खोजें

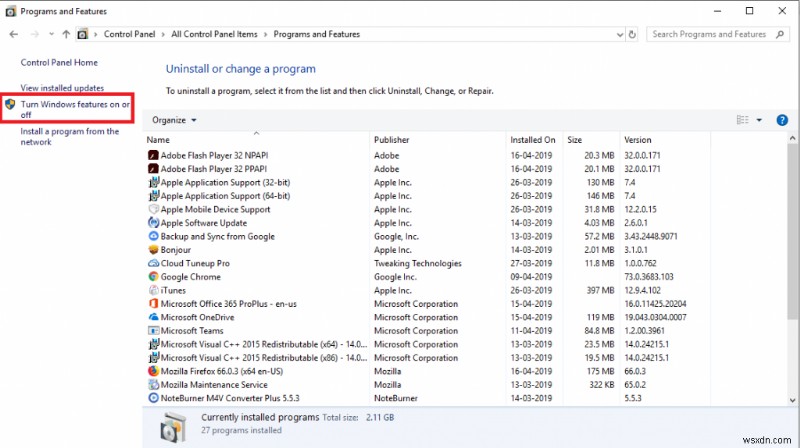

चरण 3: आपको अपने सिस्टम पर इंस्टॉल किए गए सॉफ़्टवेयर की सूची के साथ एक विंडो मिलेगी, पैनल के बाईं ओर जाएं और विंडोज़ सुविधाओं को चालू या बंद करें पर क्लिक करें।

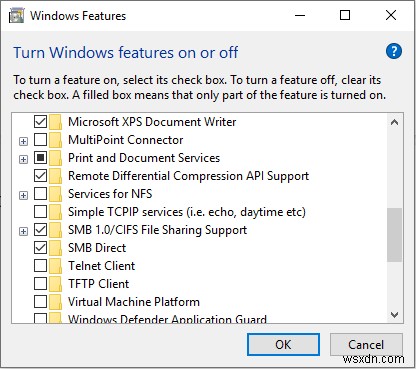

चरण 3: SMB1 को हमेशा के लिए अक्षम करने के लिए आपको SMB 1.0/CFs फ़ाइल शेयरिंग समर्थन के पास स्थित चेकमार्क को हटाने की आवश्यकता है। अगर आप इसे सक्षम करना चाहते हैं, तो उसके बगल में एक चेकमार्क लगाएं।

विधि 3:SMB 1 को सक्षम/अक्षम करने के लिए रजिस्ट्री संपादक का उपयोग करना

आप SMB1 को सक्षम या अक्षम करने के लिए रजिस्ट्री संपादक का भी उपयोग कर सकते हैं। आगे जाने से पहले सुनिश्चित करें कि आपने रजिस्ट्री संपादक के लिए बैकअप ले लिया है।

ध्यान दें: बैकअप लेने के लिए, इन चरणों का पालन करें:

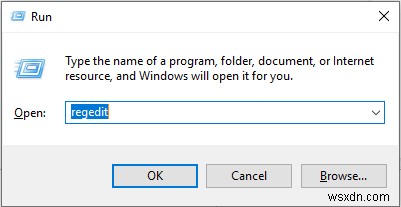

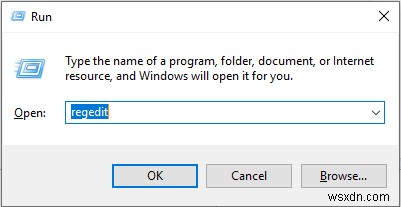

चरण 1: Windows और R दबाएं और regedit टाइप करें और एंटर दबाएं।

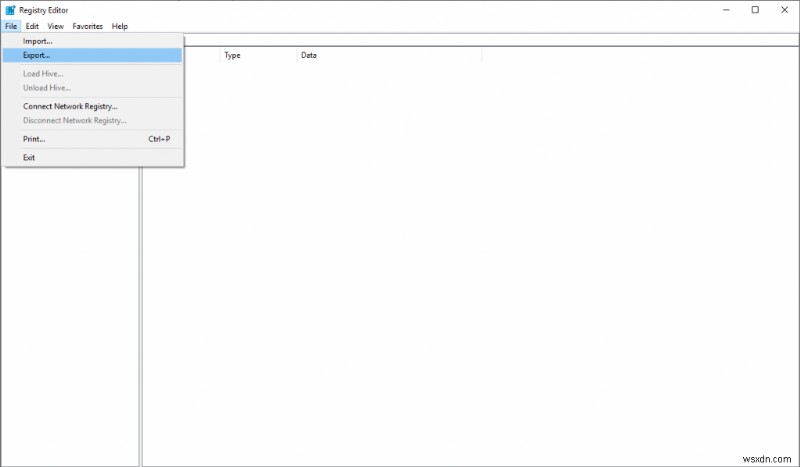

चरण 2: रजिस्ट्री संपादक पर, फ़ाइल-> निर्यात करें।

पर जाएँ

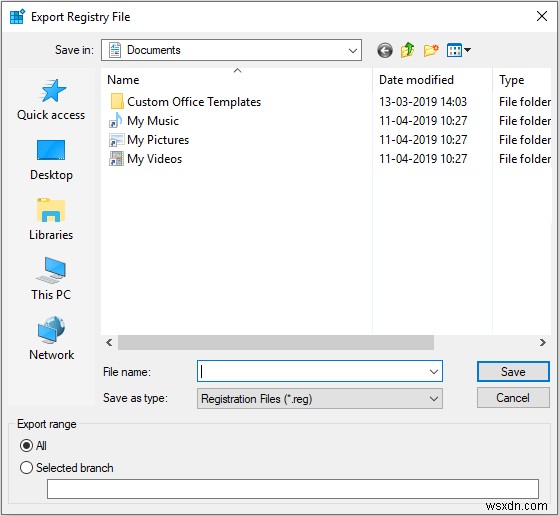

चरण 3: आपके पसंदीदा स्थान पर रजिस्ट्री फ़ाइलों का बैकअप सहेजने के लिए एक विंडो खुलेगी।

Windows पर SMBv1 को सक्षम/अक्षम करने के लिए, इन चरणों का पालन करें:

चरण 1: Windows और R दबाएं और regedit टाइप करें और एंटर दबाएं।

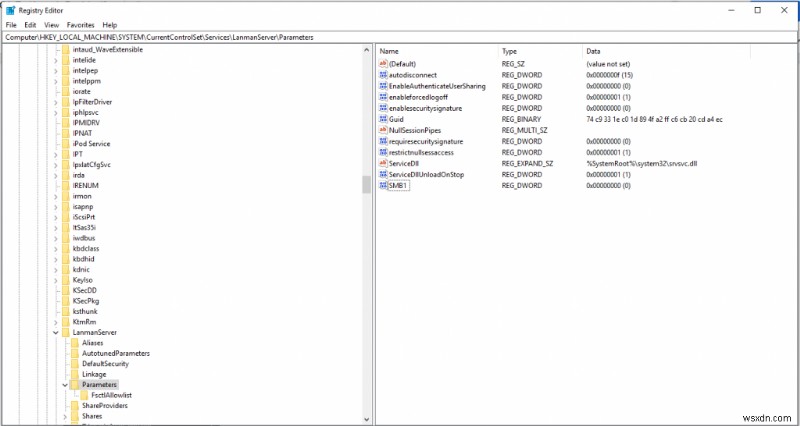

चरण 2: रजिस्ट्री संपादक पर, इस पथ पर नेविगेट करें:HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters

चरण 3: फलक के दाईं ओर, रजिस्ट्री प्रविष्टि का पता लगाएं:SMB1,

- f REG_DWORD का मान 0 है, तो यह अक्षम है।

- यदि REG_DWORD का मान 1 है, तो यह सक्षम है।

मान की जाँच करने के लिए, SMB पर राइट-क्लिक करें और संशोधित करें पर क्लिक करें। इसमें वैल्यू डेटा की जांच करें।

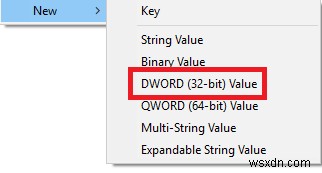

ध्यान दें: यदि आपको SMB (DWORD) नहीं मिलता है, तो आप इसे बना सकते हैं। पैनल के दाईं ओर राइट क्लिक करें। नए पर क्लिक करें और DWORD चुनें। उस कुंजी को SMB1 नाम दें।

ध्यान दें इन परिवर्तनों को करने के बाद आपको अपना कंप्यूटर पुनरारंभ करना होगा।

यदि आपको लगता है कि आपका सिस्टम किसी दुर्भावनापूर्ण हमले के प्रभाव में रहा है या आप भविष्य में उन्हें रोकना चाहते हैं, तो आप हमेशा Systweak द्वारा उन्नत सिस्टम रक्षक जैसे सुरक्षा उपकरण स्थापित कर सकते हैं। उन्नत सिस्टम रक्षक वन स्टॉप सॉल्यूशन है क्योंकि यह आपके सिस्टम पर मौजूद सभी संक्रमणों से लड़ने के लिए एंटीमैलवेयर, एंटीस्पायवेयर और एंटीवायरस तकनीकों से भरपूर है।

साथ ही, यह सुनिश्चित करने के लिए कि आपका डेटा सुरक्षित है, हमेशा अपने सिस्टम का बैकअप बनाने की अनुशंसा की जाती है। बहुत सारे डेटा बैकअप उपकरण उपलब्ध हैं, हालाँकि, आपके पास सही होना मायने रखता है। <यू>राइट बैकअप जब आपके डेटा का बैकअप लेने की बात आती है तो यह सबसे विश्वसनीय उपकरणों में से एक है क्योंकि यह एसएसएल एन्क्रिप्शन के साथ आता है। यह आपके डेटा को आपके पास मौजूद हर डिवाइस पर एक्सेस करने योग्य बनाता है। आपको बस अपना डेटा इस पर अपलोड करना है और बैकअप सेवा इसे सुरक्षित क्लाउड सर्वर में सुरक्षित रखेगी।

तो, इस तरह, आप सर्वर मैसेज ब्लॉक (SMB 1) को आसानी से अक्षम/सक्षम कर सकते हैं। सुरक्षा संबंधी चिंताएं कोई नई बात नहीं है, लेकिन वानाक्राई रैनसमवेयर के कारण होने वाले व्यवधान को एक वेक-अप कॉल के रूप में माना जाना चाहिए। चूंकि यह हमले की शुरुआत करने के लिए विंडोज ऑपरेटिंग सिस्टम की SMB1 सेवाओं की कमजोरियों का उपयोग करता है। यहां तक कि Microsoft स्वयं सुरक्षा कारणों से SMB1 को अक्षम करने की अनुशंसा करता है, इसलिए इसे अक्षम रखने से आपको इन रैनसमवेयर को अपने सिस्टम को पीड़ित होने से रोकने में मदद मिल सकती है।

साथ ही, यह सुनिश्चित करने के लिए कि आपका डेटा सुरक्षित है और आपका सिस्टम सुरक्षित है, आप क्रमशः सही बैकअप और उन्नत सिस्टम रक्षक पर भरोसा कर सकते हैं।

लेख पसंद आया? कृपया नीचे टिप्पणी अनुभाग में अपने विचार साझा करें।