खूंखार रैंसमवेयर दो नए रूपों, 'डियाब्लो' और 'लुकिटस' के साथ वापस आ गया है।

सुरक्षा शोधकर्ताओं ने हाल ही में दो नए लॉकी रैनसमवेयर स्ट्रेन डियाब्लो और लुकिटस को देखा है। अन्य प्रकार के क्रिप्टो-लॉकिंग रैंसमवेयर की तरह, उन्हें भी पीसी पर फ़ाइलों को एन्क्रिप्ट करने और डिक्रिप्शन कुंजी के बदले में फिरौती मांगने के लिए डिज़ाइन किया गया है। शोधकर्ताओं ने 16 अगस्त

वें

को इन नए प्रकारों की रिपोर्ट की थी 2017.

"रैंसमवेयर, विरोधी के तकनीकी परिष्कार की तुलना में मानव मनोविज्ञान में कमजोरियों में हेरफेर करने के बारे में अधिक है।"

? जेम्स स्कॉट

लॉकी रैंसमवेयर के प्रमुख रूपों में से एक रहा है जो विश्व स्तर पर सफल हुआ। पहली बार यह 2016 में दिखाई दिया और साल के अंत तक यह गायब हो गया। लेकिन अगर आपको लगता है कि इससे अब कोई खतरा नहीं है तो आप गलत हैं। अंधेरा होने के बाद, Locky Necurs botnet के साथ वापस आ गया है जो हमलों के लिए उपयोग किए जाने वाले सबसे बड़े botnets में से एक है।

9 अगस्त

वें

से बाद में लॉकी ने बचाव नोट:"डियाब्लो- .htm" के साथ फाइलों को एन्क्रिप्ट करने के लिए एक नए फ़ाइल एक्सटेंशन ".diablo6" का उपयोग करके एक और पुन:प्रकट किया है। डियाब्लो एक अलग कमांड और कंट्रोल सर्वर पर वापस कॉल करता है। इसके साथ, एक और नया संस्करण है जो एन्क्रिप्टेड फाइलों में एक्सटेंशन 'लुकिटस' जोड़ता है।

दिलचस्प बात यह है कि लुकिटस का मतलब फिनिश में लॉकिंग होता है।

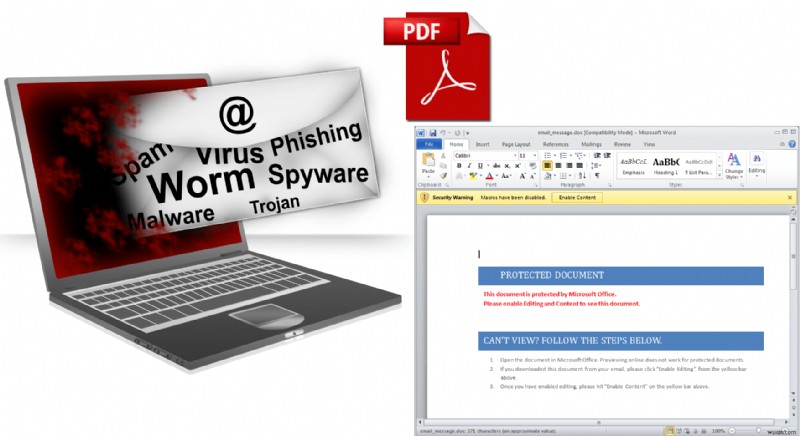

नया अभियान एम्बेडेड .DOCM फ़ाइलों के साथ PDF अटैचमेंट के रूप में स्पैम ईमेल भेजता है। यदि उपयोगकर्ता अनुलग्नक को डाउनलोड करता है और मैक्रोज़ को अनुरोध के अनुसार सक्षम करता है, तो वे अपने कंप्यूटर पर फ़ाइलों तक पहुंच खो देंगे।

एक बार सभी डेटा एन्क्रिप्ट हो जाने के बाद, यदि मालिक डेटा को डिक्रिप्ट करने के लिए निजी कुंजी प्राप्त करना चाहते हैं, तो यह फिरौती की मांग करता है। लॉकी कम प्रचलित है लेकिन इसकी मजबूत क्रिप्टोग्राफी के कारण यह अभी भी एक गंभीर खतरा है।

यह अभियान हम सभी के लिए एक आंख खोलने वाला है, जिन्होंने मान लिया था कि लॉकी केवल इसलिए चला गया क्योंकि यह एक विशिष्ट समय के लिए सक्रिय नहीं है। यह पहली बार नहीं है कि लॉकी फिर से प्रकट हुआ है, यह कुछ समय के लिए रहस्य में डूबा रहता है और फिर नए संक्रमणों के साथ प्रकट होता है।

लॉकी का अचानक फिर से प्रकट होना जाफ रैंसमवेयर के डिक्रिप्शन टूल से संबंधित हो सकता है जो जून में उपलब्ध कराया गया था। जाफ मई में दिखाई दिया और लॉकी को वितरित करने के लिए उपयोग किए जाने वाले उसी नेक्रस बॉटनेट द्वारा फैलाया गया।

यह साबित करता है कि रैंसमवेयर हमें जल्द ही छोड़ने वाला नहीं है, इसलिए हमें उनसे लड़ने के लिए नई रणनीतियों और तकनीकों को विकसित करते रहने की आवश्यकता है।

लॉकी वेरिएंट, एक अलग कमांड और कंट्रोल सर्वर (C2) पर कॉलबैक और संबद्ध आईडी का उपयोग करें:AffilID3 और AffilID5