LDAP हस्ताक्षर विंडोज सर्वर में एक प्रमाणीकरण विधि है जो एक निर्देशिका सर्वर की सुरक्षा में सुधार कर सकती है। एक बार सक्षम होने पर, यह किसी भी अनुरोध को अस्वीकार कर देगा जो हस्ताक्षर करने के लिए नहीं कहता है या यदि अनुरोध गैर-एसएसएल / टीएलएस-एन्क्रिप्टेड का उपयोग कर रहा है। इस पोस्ट में, हम साझा करेंगे कि आप विंडोज सर्वर और क्लाइंट मशीनों में एलडीएपी साइनिंग को कैसे सक्षम कर सकते हैं। LDAP का मतलब है लाइटवेट डायरेक्ट्री एक्सेस प्रोटोकॉल (एलडीएपी)।

Windows कंप्यूटर में LDAP साइन इन कैसे करें

यह सुनिश्चित करने के लिए कि हमलावर सर्वर कॉन्फ़िगरेशन और डेटा को बदलने के लिए जाली LDAP क्लाइंट का उपयोग नहीं करता है, यह LDAP हस्ताक्षर को सक्षम करने के लिए आवश्यक है। क्लाइंट मशीनों पर इसे सक्षम करना भी उतना ही महत्वपूर्ण है।

- सर्वर LDAP हस्ताक्षर आवश्यकता सेट करें

- स्थानीय कंप्यूटर नीति का उपयोग करके क्लाइंट LDAP हस्ताक्षर आवश्यकता सेट करें

- डोमेन समूह नीति ऑब्जेक्ट का उपयोग करके क्लाइंट LDAP हस्ताक्षर आवश्यकता सेट करें

- रजिस्ट्री कुंजियों का उपयोग करके क्लाइंट LDAP हस्ताक्षर आवश्यकता सेट करें

- कॉन्फ़िगरेशन परिवर्तन कैसे सत्यापित करें

- उन ग्राहकों को कैसे खोजें जो "हस्ताक्षर करने की आवश्यकता" विकल्प का उपयोग नहीं करते हैं

अंतिम अनुभाग आपको उन ग्राहकों का पता लगाने में मदद करता है जिनके पास हस्ताक्षर करने की आवश्यकता सक्षम नहीं है कंप्यूटर पर। यह उन कंप्यूटरों को अलग करने और कंप्यूटर पर सुरक्षा सेटिंग्स को सक्षम करने के लिए आईटी व्यवस्थापकों के लिए एक उपयोगी उपकरण है।

1] सर्वर LDAP साइनिंग आवश्यकता सेट करें

- माइक्रोसॉफ्ट मैनेजमेंट कंसोल खोलें (mmc.exe)

- फ़ाइल > स्नैप-इन जोड़ें/निकालें> समूह नीति ऑब्जेक्ट संपादक चुनें और फिर जोड़ें चुनें.

- यह ग्रुप पॉलिसी विजार्ड खोलेगा। ब्राउज़ करें बटन पर क्लिक करें, और डिफ़ॉल्ट डोमेन नीति select चुनें स्थानीय कंप्यूटर के बजाय

- ठीक बटन पर क्लिक करें, और फिर समाप्त करें बटन पर क्लिक करें, और इसे बंद करें।

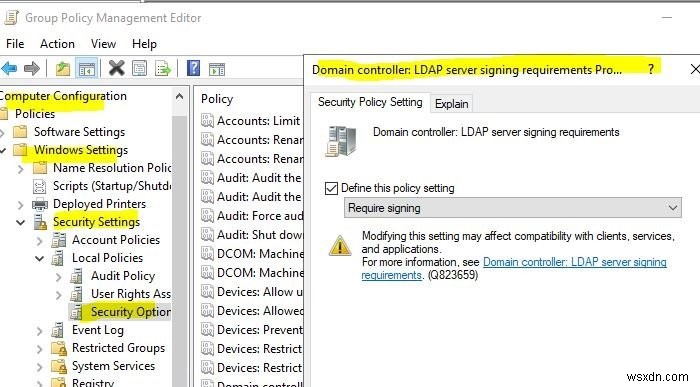

- डिफ़ॉल्ट डोमेन नीति > कंप्यूटर कॉन्फ़िगरेशन > Windows सेटिंग > सुरक्षा सेटिंग > स्थानीय नीतियां चुनें , और फिर सुरक्षा विकल्प चुनें।

- राइट-क्लिक करें डोमेन नियंत्रक:LDAP सर्वर हस्ताक्षर आवश्यकताएं , और फिर गुण चुनें।

- डोमेन नियंत्रक में:एलडीएपी सर्वर हस्ताक्षर आवश्यकताएं गुण संवाद बॉक्स, सक्षम करें इस नीति सेटिंग को परिभाषित करें, चुनें इस नीति सेटिंग को परिभाषित करें सूची में साइन इन करने की आवश्यकता है, और फिर ठीक चुनें.

- सेटिंग दोबारा जांचें और उन्हें लागू करें।

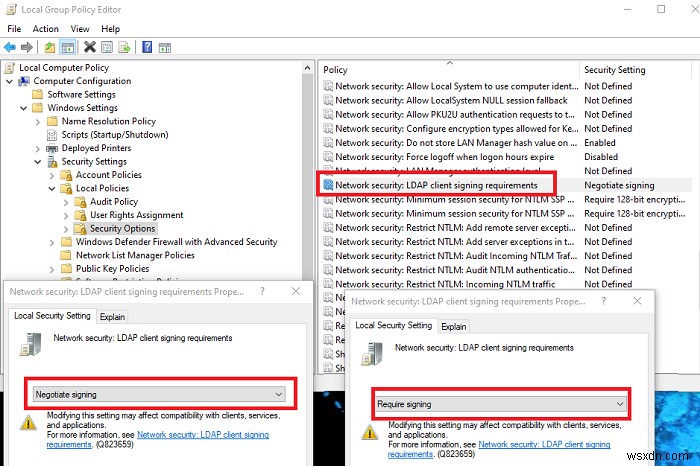

2] स्थानीय कंप्यूटर नीति का उपयोग करके क्लाइंट LDAP हस्ताक्षर आवश्यकता सेट करें

- रन प्रॉम्प्ट खोलें, और gpedit.msc टाइप करें, और एंटर कुंजी दबाएं।

- समूह नीति संपादक में, स्थानीय कंप्यूटर नीति > कंप्यूटर कॉन्फ़िगरेशन > नीतियां > Windows सेटिंग > सुरक्षा सेटिंग > स्थानीय नीतियां पर नेविगेट करें , और फिर सुरक्षा विकल्प select चुनें

- नेटवर्क सुरक्षा पर राइट-क्लिक करें:LDAP क्लाइंट साइनिंग आवश्यकताएं , और फिर गुण चुनें।

- नेटवर्क सुरक्षा में:LDAP क्लाइंट साइनिंग आवश्यकताएं प्रॉपर्टी डायलॉग बॉक्स में, हस्ताक्षर करने की आवश्यकता है चुनें सूची में और फिर ठीक चुनें।

- परिवर्तनों की पुष्टि करें और उन्हें लागू करें।

3] डोमेन समूह नीति ऑब्जेक्ट का उपयोग करके क्लाइंट LDAP हस्ताक्षर आवश्यकता सेट करें

- Microsoft प्रबंधन कंसोल (mmc.exe) खोलें

- फ़ाइलचुनें> स्नैप-इन जोड़ें/निकालें समूह नीति ऑब्जेक्ट संपादक . चुनें , और फिर जोड़ें . चुनें ।

- यह ग्रुप पॉलिसी विजार्ड खोलेगा। ब्राउज़ करें बटन पर क्लिक करें, और डिफ़ॉल्ट डोमेन नीति select चुनें स्थानीय कंप्यूटर के बजाय

- ठीक बटन पर क्लिक करें, और फिर समाप्त करें बटन पर क्लिक करें, और इसे बंद करें।

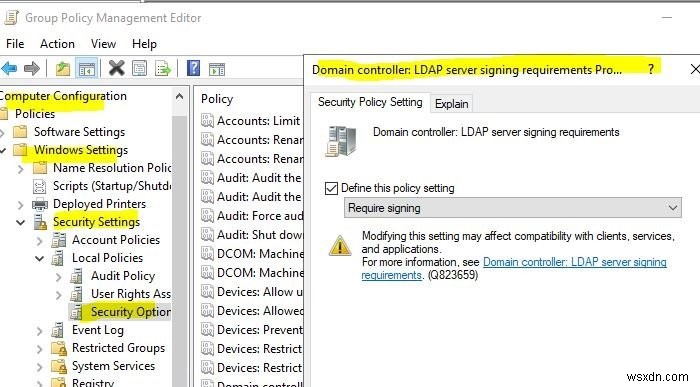

- डिफ़ॉल्ट डोमेन नीतिचुनें> कंप्यूटर कॉन्फ़िगरेशन> Windows सेटिंग> सुरक्षा सेटिंग> स्थानीय नीतियां , और फिर सुरक्षा विकल्प . चुनें ।

- नेटवर्क सुरक्षा में:LDAP क्लाइंट साइनिंग आवश्यकताएं प्रॉपर्टी संवाद बॉक्स में, हस्ताक्षर करने की आवश्यकता है . चुनें सूची में और फिर ठीक choose चुनें ।

- परिवर्तनों की पुष्टि करें और सेटिंग लागू करें।

4] रजिस्ट्री कुंजियों का उपयोग करके क्लाइंट LDAP हस्ताक्षर आवश्यकता सेट करें

सबसे पहली और महत्वपूर्ण बात यह है कि आप अपनी रजिस्ट्री का बैकअप लें

- रजिस्ट्री संपादक खोलें

- HKEY_LOCAL_MACHINE \ SYSTEM \ CurrentControlSet \ Services \

\Parameters पर नेविगेट करें - दाएं फलक पर राइट-क्लिक करें, और LDAPServerIntegrity नाम से एक नया DWORD बनाएं

- इसे उसके डिफ़ॉल्ट मान पर छोड़ दें।

<इंस्टेंसनाम>:AD LDS इंस्टेंस का नाम जिसे आप बदलना चाहते हैं।

5] कैसे सत्यापित करें कि कॉन्फ़िगरेशन परिवर्तन के लिए अब साइन-इन की आवश्यकता है या नहीं

यह सुनिश्चित करने के लिए कि सुरक्षा नीति यहां काम कर रही है, इसकी अखंडता की जांच कैसे करें।

- उस कंप्यूटर में साइन इन करें जिसमें AD DS Admin Tools स्थापित हैं।

- रन प्रॉम्प्ट खोलें, और ldp.exe टाइप करें, और एंटर कुंजी दबाएं। यह एक UI है जिसका उपयोग सक्रिय निर्देशिका नाम स्थान के माध्यम से नेविगेट करने के लिए किया जाता है

- कनेक्शन > कनेक्ट चुनें.

- सर्वर और पोर्ट में, सर्वर का नाम और अपने निर्देशिका सर्वर का गैर-एसएसएल/टीएलएस पोर्ट टाइप करें, और फिर ठीक चुनें।

- कनेक्शन स्थापित होने के बाद, कनेक्शन > बाइंड चुनें।

- बाइंड टाइप के तहत, सिंपल बाइंड चुनें।

- उपयोगकर्ता नाम और पासवर्ड टाइप करें, और फिर ठीक चुनें।

अगर आपको यह कहते हुए एक त्रुटि संदेश मिलता है कि Ldap_simple_bind_s() विफल:सशक्त प्रमाणीकरण आवश्यक , तो आपने अपने निर्देशिका सर्वर को सफलतापूर्वक कॉन्फ़िगर कर लिया है।

6] ऐसे क्लाइंट कैसे खोजें जो "हस्ताक्षर करने की आवश्यकता" विकल्प का उपयोग नहीं करते हैं

हर बार जब कोई क्लाइंट मशीन असुरक्षित कनेक्शन प्रोटोकॉल का उपयोग करके सर्वर से जुड़ती है, तो यह इवेंट आईडी 2889 उत्पन्न करती है। लॉग प्रविष्टि में क्लाइंट के आईपी पते भी होंगे। आपको 16 . सेट करके इसे सक्षम करना होगा LDAP इंटरफ़ेस ईवेंट डायग्नोस्टिक सेटिंग 2 (मूल) पर। यहां Microsoft पर AD और LDS डायग्नोस्टिक इवेंट लॉगिंग को कॉन्फ़िगर करने का तरीका जानें।

एलडीएपी साइनिंग महत्वपूर्ण है, और मुझे आशा है कि यह आपको स्पष्ट रूप से समझने में मदद करने में सक्षम था कि आप विंडोज सर्वर और क्लाइंट मशीनों में एलडीएपी साइनिंग को कैसे सक्षम कर सकते हैं।