काली लिनक्स आपके उपकरणों और नेटवर्क की सुरक्षा स्थिति का आकलन करने के लिए कई प्रकार के प्रवेश उपकरणों का उपयोग करता है। चाहे आप एक नैतिक परीक्षक के रूप में अपने करियर को आगे बढ़ाना चाहते हों या अपने सिस्टम की कमजोरियों का पता लगाना चाहते हों, ये शक्तिशाली उपकरण उत्कृष्ट परिणाम देते हैं। उनमें से लगभग सभी को मुख्य काली लिनक्स टर्मिनल से एक्सेस किया जाना चाहिए।

नोट :यदि आप एक नैतिक परीक्षक हैं, तो आपके पास किसी अन्य व्यक्ति के उपकरण तक पहुंचने के लिए आवश्यक अनुमतियां होनी चाहिए, जब तक कि आप अपने स्वयं के उपकरणों पर परीक्षण नहीं कर रहे हों।

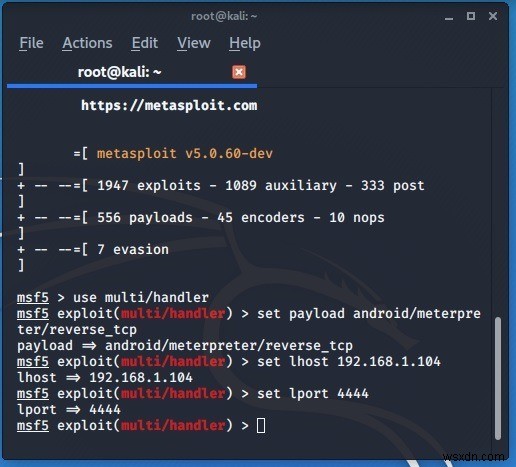

1. मेटास्प्लोइट फ्रेमवर्क

एक मेटास्प्लोइट ढांचा एक बहुत ही सामान्य प्रवेश उपकरण है। इसका उद्देश्य सिस्टम में किसी भी संभावित कमजोरियों की खोज करना है। यदि प्रवेश परीक्षण सफल होता है, तो मेटास्प्लोइट का उपयोग एंड्रॉइड फोन और कैमरों जैसे उपकरणों तक पहुंचने के लिए किया जा सकता है, जिन्हें हमने पहले विस्तार से कवर किया है।

फ्रेमवर्क को "MSFvenom," "Meterpreter," और अन्य पेलोड के संयोजन में लॉन्च किया गया है। यदि मेटास्प्लोइट हमला आपके फोन या अन्य डिवाइस की सुरक्षा को बायपास नहीं कर सकता है, तो इसका मतलब है कि डिवाइस निर्माता ने इस अटैक वेक्टर के लिए परीक्षण किया है।

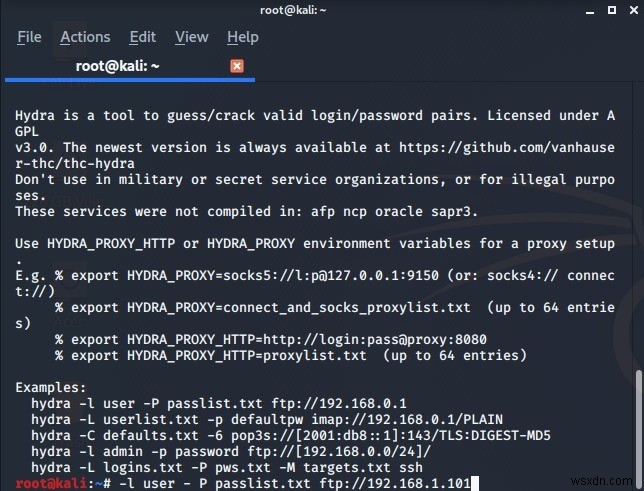

2. हाइड्रा

यदि आपने अभी काली लिनक्स के साथ शुरुआत की है, तो हाइड्रा एक बहुत ही उपयोगी प्रवेश उपकरण है जिसका उपयोग वैध लॉगिन और पासवर्ड जोड़े का अनुमान लगाने या क्रैक करने के लिए किया जाता है। इसके द्वारा उपयोग की जाने वाली तकनीकों में से एक में, "रूट" फ़ोल्डर में सहेजी गई फ़ाइल में शब्दकोश हमलों और सहेजे गए पासवर्ड की एक विस्तृत सूची है। सूची से पासवर्ड पढ़कर, हाइड्रा नेटवर्क के लॉगिन खाते से उनका मिलान करने का प्रयास करेगा। यह सुरक्षा शोधकर्ताओं को यह समझने में मदद करता है कि क्या बहुत ही सरल लॉगिन और पासवर्ड जोड़े का उपयोग किया गया था।

3. Findmyhash

Findmyhash एक पायथन-आधारित निष्पादन योग्य है जो पाशविक परीक्षण के माध्यम से लक्ष्य पासवर्ड के हैश मान निर्धारित करने का प्रयास करता है। प्रवेश को वेबसाइट की उपयोगकर्ता क्रेडेंशियल्स की सहेजी गई सूची में सूचीबद्ध हैश के विरुद्ध निर्देशित किया जा सकता है। इसका मूल रूप से मतलब यह है कि यदि कोई वेबसाइट अनएन्क्रिप्टेड डेटा स्थानांतरित कर रही है, तो यह टूल आपको खामियों का आकलन करने में मदद करेगा। आधुनिक वेबसाइट एन्क्रिप्टेड ट्रैफ़िक का उपयोग करती हैं।

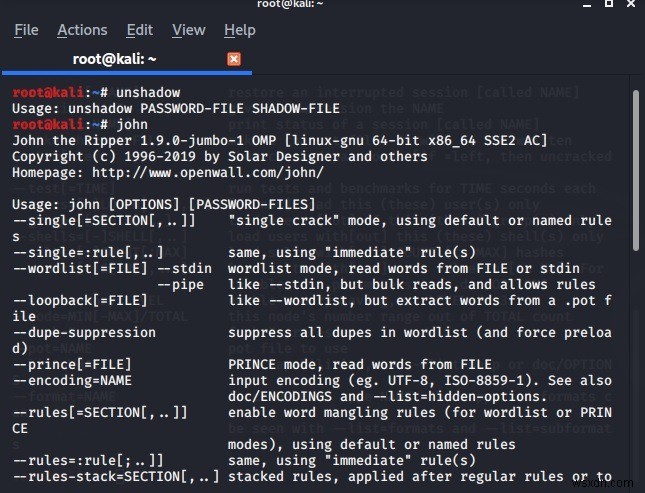

4. जॉन द रिपर

जॉन द रिपर एक बहुत ही सामान्य पासवर्ड प्रवेश उपकरण है जिसे काली लिनक्स एक डिफ़ॉल्ट क्रैकर के रूप में उपयोग करता है। यह मुफ़्त और खुला स्रोत है, और इसका मुख्य उद्देश्य कमजोर और अविश्वसनीय पासवर्ड का पता लगाना है। जॉन द रिपर के लिए एक डिफ़ॉल्ट पासवर्ड सूची काली लिनक्स के "उपयोगकर्ता" फ़ोल्डर में पाई जा सकती है।

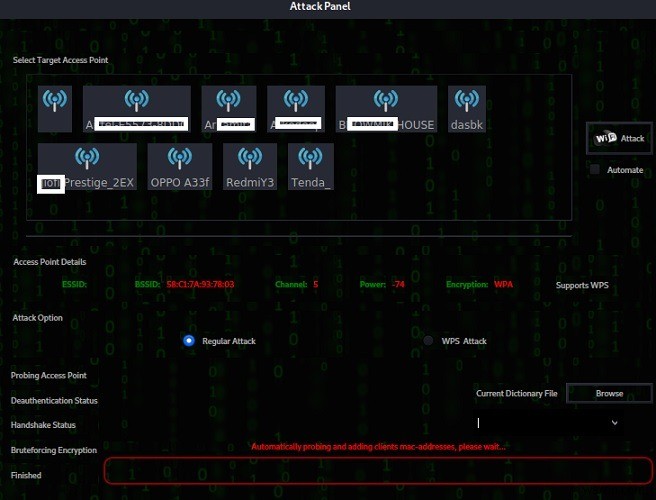

5. फ़र्न वाई-फ़ाई क्रैकर

क्या आप जानना चाहते हैं कि क्या आपका वाई-फाई नेटवर्क बाहरी लोगों के लिए सुलभ है? यह पता लगाने का एक तरीका है कि काली लिनक्स के साथ संयोजन में फर्न वाई-फाई क्रैकर का उपयोग किया जाए। जैसे ही आप "सक्रिय" वाई-फाई स्कैन नोड को सक्षम करते हैं, यह आस-पास के वाई-फाई नेटवर्क की एक सूची निर्धारित करेगा।

अगले चरण में आप एक्सेस प्वाइंट विवरण की समीक्षा करने और नेटवर्क को निष्क्रिय करने के लिए एक पैठ हमला शुरू करने में सक्षम होंगे। यदि वाई-फाई नेटवर्क अनएन्क्रिप्टेड है या कमजोर पासवर्ड का उपयोग किया जाता है, तो इसका मतलब है कि वाई-फाई नेटवर्क हमलों की चपेट में है।

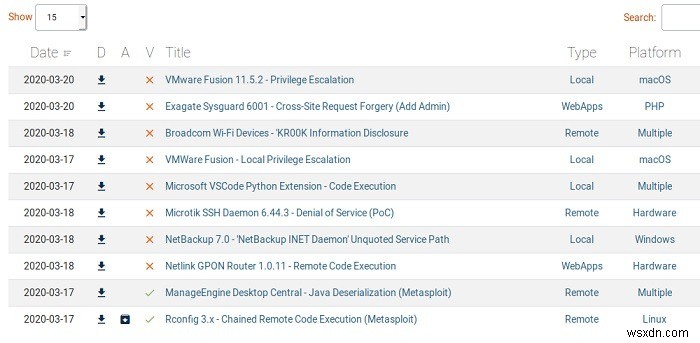

6. शोषणडीबी

शोषणडीबी में सभी प्रकार के उपकरणों और ऑपरेटिंग सिस्टम पर प्रवेश हमलों की एक विस्तृत सूची है। लिनक्स, मैकओएस, विंडोज और वेब-आधारित सिस्टम से, हमले सीधे काली लिनक्स टर्मिनल से शुरू किए जा सकते हैं। उदाहरण के लिए, यह SQL इंजेक्शन हमलों के विरुद्ध आपकी वेबसाइटों और उपकरणों की सुरक्षा को जानने में उपयोगी है।

7. क्रैकल

क्रैकल एक अन्य उपकरण है जिसका उपयोग अस्थायी कुंजी (टीके) अनुमान के माध्यम से नेटवर्क के पिछले दरवाजे तक पहुंच को निर्धारित करने के लिए किया जाता है। यह एक क्रूर बल का हमला है जो यह आकलन करता है कि सिस्टम के प्रमाणीकरण खाते को बदलने की जरूरत है या नहीं।

8. राउटर्सप्लोइट

क्या आपके पास पुराना राउटर है? क्या आप चिंतित हैं कि यह हैकर्स को दिखाई दे सकता है? राउटर्सप्लोइट एक ऐसा कारनामा है जो राउटर के साथ-साथ अन्य एम्बेडेड उपकरणों की पहचान की गई कमजोरियों का आकलन करता है। यह एक लक्षित आईपी पते पर "दुर्भाग्य कुकी" के रूप में जाना जाता है। (काली लिनक्स में आईपी एड्रेस जानने के लिए, #ifconfig दर्ज करें ।) यदि लक्ष्य कमजोर नहीं है, तो कोई परिणाम नहीं हैं।

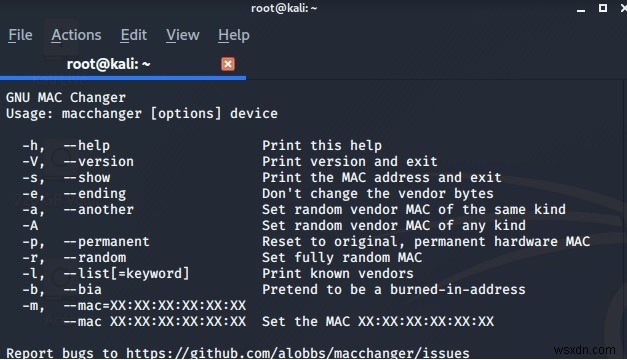

9. मैकचेंजर

यदि आप लक्ष्य डिवाइस के मैक पते को दूरस्थ रूप से एक्सेस करने में सक्षम हैं (आमतौर पर मेटास्प्लोइट या हाइड्रा हमलों के माध्यम से ऊपर चर्चा की गई), तो आप मैकचेंजर का उपयोग यह निर्धारित करने के लिए कर सकते हैं कि इसका मैक पता बदला जा सकता है या नहीं। यह पैठ उपकरण यह आकलन करने में उपयोगी है कि आपका सिस्टम मैक स्पूफिंग और अन्य हमलों के प्रति संवेदनशील है या नहीं।

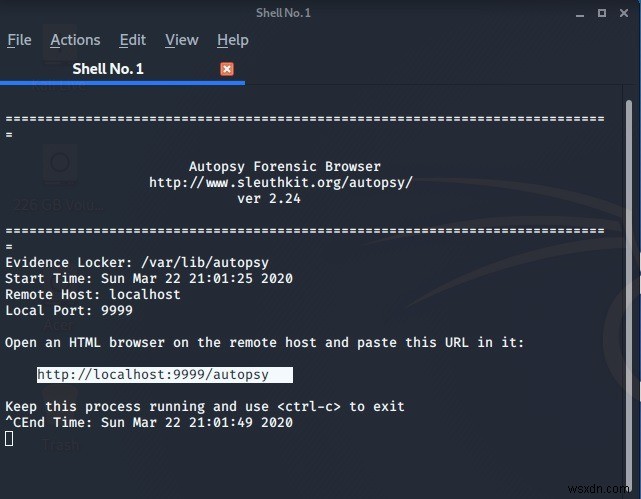

<एच2>10. शव परीक्षण

<एच2>10. शव परीक्षण ऑटोप्सी एक डिजिटल फोरेंसिक उपकरण है जो हमें विभिन्न फाइलों और पासवर्ड की अखंडता को निर्धारित करने में मदद करता है। जब आप टूल लॉन्च करते हैं, तो यह आपको "आइसवीज़ल" जैसे HTML ब्राउज़र में एक URL पेस्ट करने के लिए कहेगा। एक बार जब आप ऐसा कर लेते हैं, तो यह जानने के लिए अगले चरणों का पालन करें कि आपकी फ़ाइलों और पासवर्ड के साथ क्या हुआ और क्या किसी ने उन्हें एक्सेस करने का प्रयास किया था।

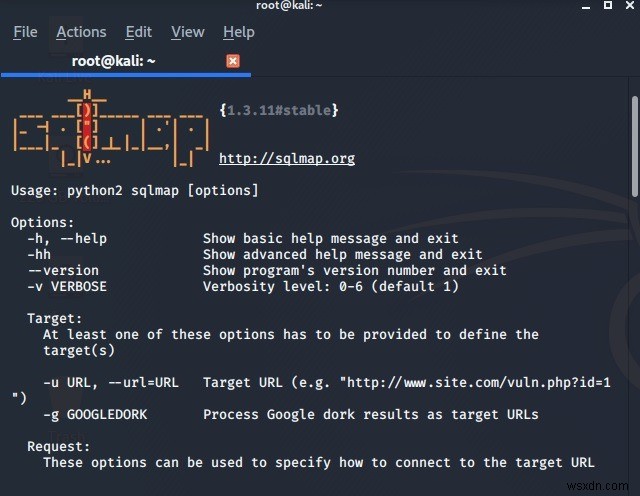

11. sqlmap

sqlmap एक खुला स्रोत उपकरण है जो यह निर्धारित करने में मदद करता है कि आपके डेटाबेस सर्वर को SQL इंजेक्शन हमलों के माध्यम से प्रवेश किया जा सकता है या नहीं। यह Oracle, MySql, SAP, Microsoft Access, IBM DB2 और अन्य सहित SQL और Nosql डेटाबेस के एक व्यापक सूट में कमजोरियों की जाँच करता है।

12. sqlninja

sqlmap के विपरीत, जो सभी SQL और NoSQL डेटाबेस को लक्षित करता है, sqlninja का उपयोग Microsoft SQL सर्वर पर निर्मित अनुप्रयोगों में प्रवेश करने के लिए किया जाता है। प्रवेश परीक्षा ज्यादातर वेब-आधारित प्रणालियों के लिए है।

13. प्रॉक्सीस्ट्राइक

प्रॉक्सीस्ट्राइक का उपयोग वेब अनुप्रयोगों के लिए प्रॉक्सी सुनने के हमलों में किया जाता है। यह एक सूँघने वाला उपकरण है जो जावास्क्रिप्ट-आधारित अनुप्रयोगों में मौजूद कई कमजोरियों को निर्धारित करता है। यदि आप अपने उपयोगकर्ता क्रेडेंशियल्स पर सर्वर-साइड हमलों के बारे में चिंतित हैं, तो यह टूल उपयोगी है।

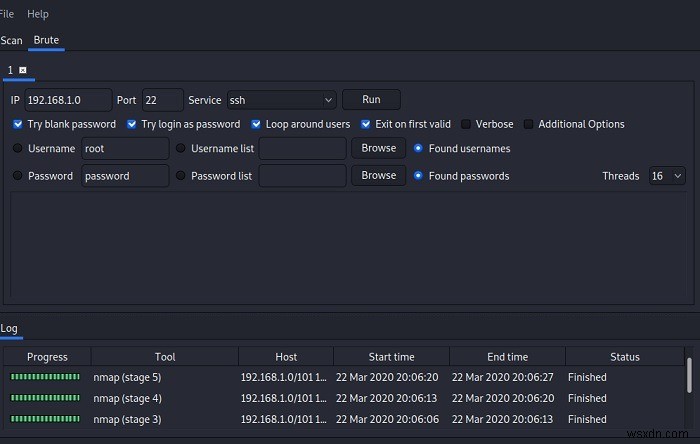

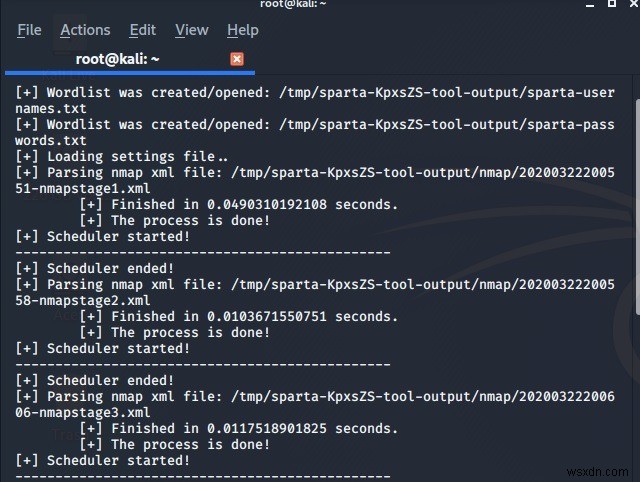

14. स्पार्टा

स्पार्टा एक बहुत ही सामान्य टूलकिट है जो एक निश्चित सीमा में सभी आईपी पते की गणना करता है, उन्हें संभावित "उपयोगकर्ता नाम और पासवर्ड मिला" के लिए स्कैन करता है। आप एक लॉग फ़ाइल में स्कैन की प्रगति देख सकते हैं।

स्पार्टा किसी भी कमजोर आईपी पते को निर्धारित करने के लिए जॉन द रिपर और हाइड्रा के समान वर्डलिस्ट हमलों का उपयोग करता है।

15. किस्मत

किस्मत एक वायरलेस नेटवर्क डिटेक्टर, स्निफर और इंट्रूज़न डिटेक्शन टूल है। इसका उपयोग सारांश के माध्यम से नेटवर्क के मूल्यों को निर्धारित करने के लिए किया जाता है और क्या कुछ या अन्य सिस्टम अनएन्क्रिप्टेड हैं।

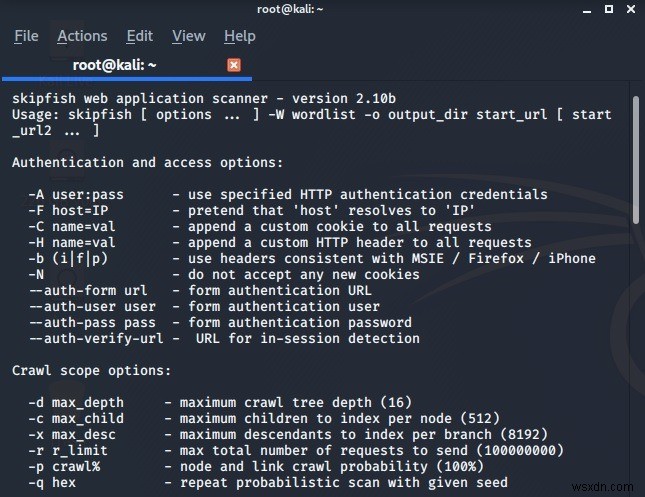

16. स्किपफिश

स्किपफिश एक बहुत ही सामान्य उपकरण है जो शब्दकोश-आधारित जांच और शब्दसूची प्रवेश प्रयासों के माध्यम से आपके पूरे नेटवर्क की टोह लेता है।

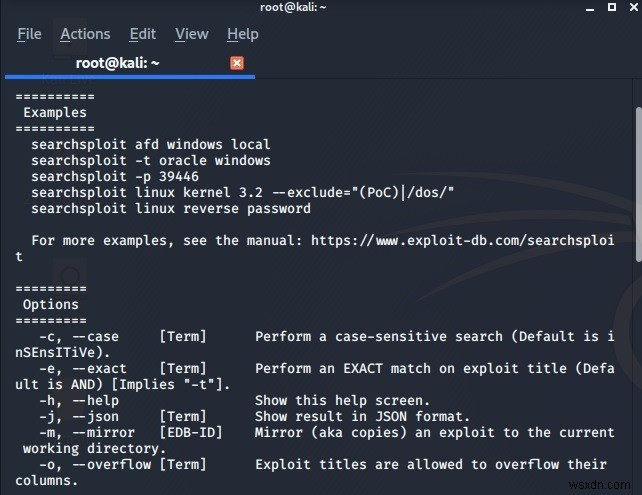

17. सर्चप्लोइट

Searchsploit एक आसानी से सुलभ कमांड लाइन उपकरण है जो आपके स्थानीय भंडार पर सुरक्षा आकलन ऑफ़लाइन करने में मदद कर सकता है। यह किसी भी मैलवेयर फ़ाइल और पेलोड की खोज कर सकता है जो हो सकता है कि हमलावरों द्वारा आपके सिस्टम में डाला गया हो। इस प्रकार, यह आपके काली लिनक्स सिस्टम को अच्छे स्वास्थ्य में रखने में मदद करता है।

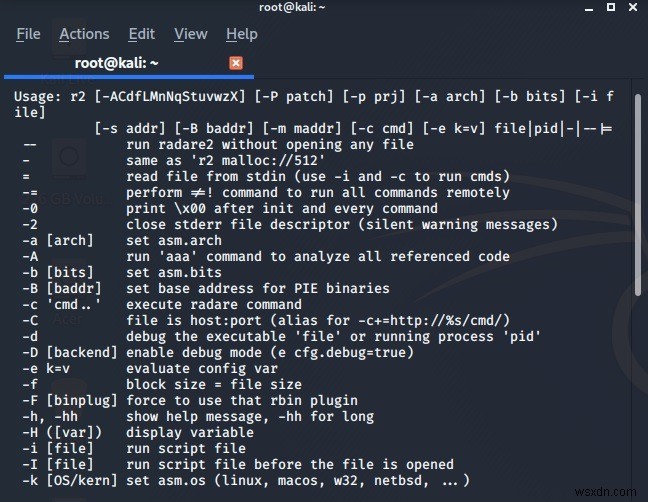

18. राडारे

राडारे एक रिवर्स इंजीनियरिंग प्रवेश परीक्षा है। यह रजिस्ट्री स्तर के हमलों और फाइलों के डिबगिंग को निर्धारित करने के लिए एक बहुत ही उन्नत उपकरण है।

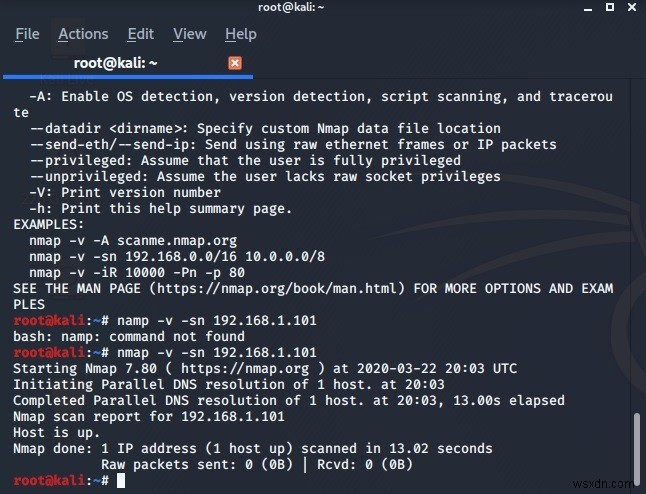

19. एनएमएपी

Nmap एक सामान्य उपकरण है जो नेटवर्क होस्ट अपटाइम (जैसा कि यहां दिखाया गया है), सुरक्षा ऑडिटिंग, नेटवर्क इन्वेंट्री प्रबंधन और डिबगिंग के लिए स्कैन रिपोर्ट तैयार करता है।

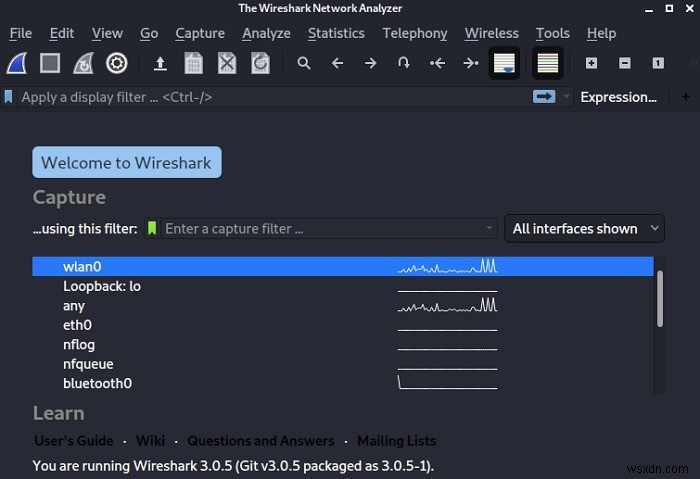

<एच2>20. वायरशार्क

<एच2>20. वायरशार्क काली लिनक्स के साथ Wireshark एक बहुत ही लोकप्रिय टूल है। यह एक नेटवर्क प्रोटोकॉल विश्लेषक है जो सभी संभावित नेटवर्क कनेक्शन और इंटरफेस के लाइव डेटा को कैप्चर करता है। Wireshark का उपयोग करके और सूक्ष्म स्तर पर यह जानकर कि आपके नेटवर्क में क्या है, आप अपने नेटवर्क को कई प्रकार के हमलों से सुरक्षित करने में सक्षम होंगे।

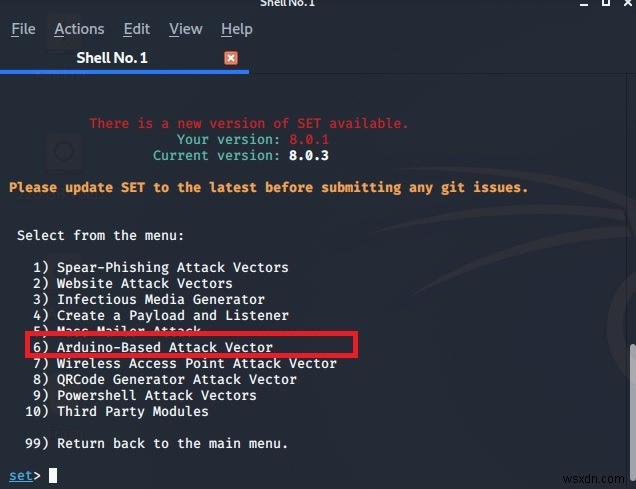

21. Arduino डिवाइस अटैक

काली लिनक्स का उपयोग Arduino हार्डवेयर जैसे परीक्षण उपकरण प्रणालियों में प्रवेश करने के लिए किया जा सकता है। इसके लिए सोशल इंजीनियरिंग टेस्ट (SET) टूल खोलें और Arduino- आधारित अटैक वेक्टर चुनें।

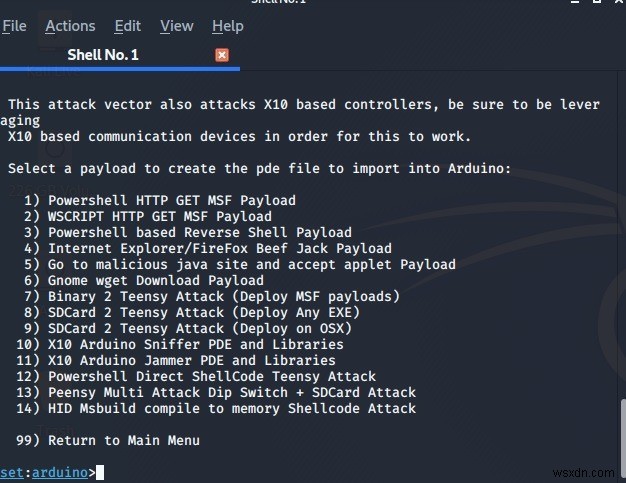

अगली स्क्रीन में, उस प्रकार का Arduino पेलोड चुनें जिसे आप इंजेक्ट करना चाहते हैं। यदि सिस्टम एक भेद्यता निर्धारित करता है, तो यह एक सकारात्मक गणना देगा।

कई दृष्टिकोणों से अपने उपकरणों, डेटा और नेटवर्क की अखंडता का मूल्यांकन करने के लिए कई नैतिक परीक्षकों द्वारा काली लिनक्स का आसानी से उपयोग किया जाता है। इससे पहले कि आप इसका उपयोग कर सकें, आपको इसे इंस्टॉल करना होगा या इसे लाइवसीडी से चलाना होगा।

उपरोक्त सूची आमतौर पर उपयोग किए जाने वाले प्रवेश उपकरणों का एक प्रमुख चयन है। भविष्य में, हम इन उपकरणों के बारे में अधिक गहराई और विस्तार से चर्चा करेंगे।