जबकि उद्यम के बाहर कई लिनक्स उपयोगकर्ता लिनक्स पर माइक्रोसॉफ्ट टूल्स के बिंदु को नहीं समझ सकते हैं, अंदर के लोग समझेंगे कि वे अमूल्य हो सकते हैं। सक्रिय निर्देशिका और अधिकांश Microsoft पारिस्थितिकी तंत्र के साथ एकीकृत करने की क्षमता जिसने कार्यस्थल पर कब्जा कर लिया है, डेस्कटॉप लिनक्स के लिए बहुत बड़ा है, और यह आपके पसंदीदा डिस्ट्रो को कार्यस्थल में अधिक व्यवहार्य ओएस बना सकता है। उद्यम के सबसे महत्वपूर्ण भागों में से एक सुरक्षा है। यह ट्यूटोरियल आपको लिनक्स पर माइक्रोसॉफ्ट डिफेंडर को स्थापित और उपयोग करने का तरीका दिखाता है ताकि यह सुनिश्चित हो सके कि आपका आईटी विभाग खतरों के लिए आपकी मशीन को स्कैन कर सकता है।

लिनक्स में माइक्रोसॉफ्ट डिफेंडर कैसे स्थापित करें

लिनक्स पर माइक्रोसॉफ्ट डिफेंडर स्थापित करने के लिए, निर्देश डिस्ट्रो से डिस्ट्रो में भिन्न होते हैं। Microsoft ने अपने पैकेज को रिपॉजिटरी में नहीं रखा है, इसलिए आपको यह सुनिश्चित करना होगा कि सही निर्भरताएँ स्थापित हैं और रेपो जोड़ें।

RPM-आधारित डिस्ट्रोस

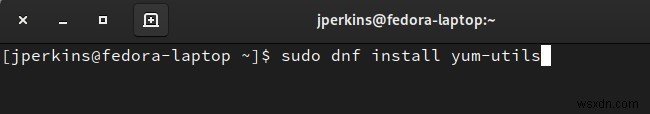

आपको आवश्यकता होगी yum-utils या dnf-utils :

sudo dnf instll yum-utils

Microsoft रेपो को कॉन्फ़िगर करने के लिए, Microsoft रेपो का मूल सिंटैक्स इस प्रकार है:

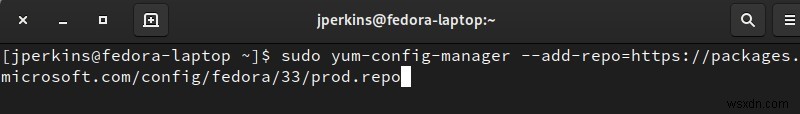

https://packages.microsoft.com/config/[distro]/[version]/[channel].repo

आप क्या चाहते हैं यह देखने के लिए आप इस दर्पण का पता लगा सकते हैं। मैं prod.repo का उपयोग करने जा रहा हूं एकरूपता के लिए, क्योंकि सभी डिस्ट्रो के पास prod.repo है या prod.list उपलब्ध। तो, मेरे फेडोरा सिस्टम के लिए, वह कमांड निम्नलिखित होगी:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/fedora/33/prod.repo

CentOS सिस्टम के लिए मैं मॉडल के लिए उपयोग कर रहा हूँ, कमांड निम्नलिखित होगी:

sudo yum-config-manager --add-repo=https://packages.microsoft.com/config/centos/8/prod.repo

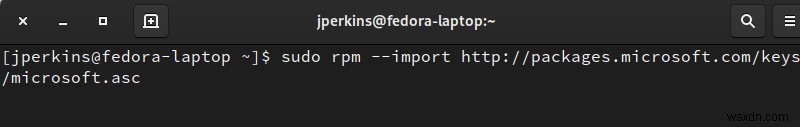

मैं yum . का उपयोग कर रहा हूं कमांड क्योंकि यह RHEL, CentOS और Oracle Linux पर लक्षित है, लेकिन आप dnf का भी उपयोग कर सकते हैं . आपको निम्न आदेश का उपयोग करके Microsoft की GPG कुंजी आयात करने की भी आवश्यकता होगी:

sudo rpm --import http://packages.microsoft.com/keys/microsoft.asc

एक त्वरित अपडेट चलाएँ:

sudo yum update

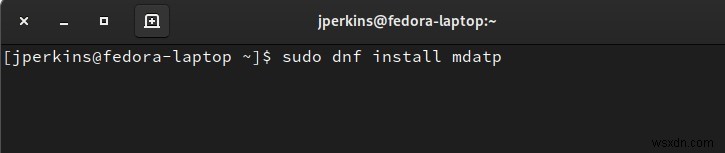

उसके बाद, आप बस पैकेज को स्थापित करने में सक्षम होना चाहिए। नाम है mdatp , या माइक्रोसॉफ्ट डिफेंडर एडवांस्ड थ्रेट प्रोटेक्शन।

sudo yum install mdatp

डेबियन/उबंटू सिस्टम्स

आपको कुछ अतिरिक्त निर्भरताओं की आवश्यकता होगी:

sudo apt install curl libplist-utils

फिर आप मूल रूप से उसी प्रक्रिया का पालन कर सकते हैं:

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/prod.list sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-prod.list sudo apt install gpg curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add - sudo apt install apt-transport-https sudo apt update sudo apt install mdatp

रेपो, GPG कुंजी, कोई भी निर्भरता, और mdatp स्थापित करें .

लिनक्स पर माइक्रोसॉफ्ट डिफेंडर का उपयोग करना

स्कैन चलाना

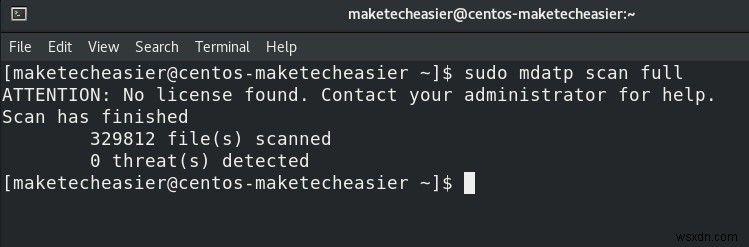

मुख्य चीजों में से एक जो आप शायद करना चाहते हैं वह है खतरों के लिए अपने सिस्टम को स्कैन करना। ऐसा करने के लिए, आप टर्मिनल खोलें और निम्न कमांड टाइप करें:

mdatp scan full

यह उतनी ही फाइलों को स्कैन करेगा, जितनी इसकी पहुंच है (मेरे मामले में 329,812) और किसी भी खतरे पर रिपोर्ट करें जिसे वह जानता है। आप quick भी चला सकते हैं या custom स्कैन। custom विकल्प आपको एक निर्देशिका या फ़ाइल निर्दिष्ट करने या आपके द्वारा पहले सेट किए गए किसी भी बहिष्करण को अनदेखा करने की अनुमति देता है। आप इस तरह स्कैन चला सकते हैं:

mdatp scan custom --path /PATH/TO/DIRECTORY --ignore-exclusions

यदि आपने नीचे कवर जैसा बहिष्करण सेट किया है, तो आप उपरोक्त स्कैन चला सकते हैं।

हस्ताक्षर अपडेट करना

लिनक्स पर माइक्रोसॉफ्ट डिफेंडर पर वायरस सिग्नेचर अपडेट करने के लिए, इसे किसी भी अन्य पैकेज की तरह ही अपडेट करें।

sudo yum update mdatp sudo apt-get upgrade mdatp

बहिष्करण सेट करना

बहिष्करण बनाने के लिए ताकि अच्छी मानी जाने वाली फ़ाइलों की रिपोर्ट न की जाए, आप कुछ तरीकों से ऐसा कर सकते हैं। किसी फ़ाइल प्रकार को बाहर करने के लिए, आप निम्न की तरह एक कमांड का उपयोग कर सकते हैं:

mdatp exclusion extension add --name .png

यह सब .png लेगा फ़ाइलें और उन्हें बहिष्करण सूची में डाल दें। मैं अनिवार्य रूप से इसकी अनुशंसा नहीं करता, लेकिन यदि आपके पास एक विशेष फ़ाइल प्रकार है जिसे आप बनाते हैं जिसे आप जानते हैं कि स्कैन करने की आवश्यकता नहीं होगी, तो आप ऐसा करने के लिए उस आदेश का उपयोग कर सकते हैं।

एक निर्देशिका के लिए एक बहिष्करण बनाने के लिए, आप एक बहुत ही समान कमांड का उपयोग कर सकते हैं:

mdatp exclusion folder add --path /PATH/TO/DIRECTORY/

अब, जो भी निर्देशिका आपने अभी बताई है mdatp बाहर करने के लिए स्कैन नहीं किया जाएगा। यदि आपके सिस्टम पर कुछ सुरक्षा परीक्षण उपकरण हैं, तो यह मददगार है, क्योंकि उनमें वायरस हस्ताक्षर होते हैं जो एंटीवायरस सॉफ़्टवेयर को ट्रिप कर सकते हैं।

मुझे आशा है कि आपने लिनक्स पर माइक्रोसॉफ्ट डिफेंडर को स्थापित करने और उसका उपयोग करने के बारे में इस गाइड का आनंद लिया है। यदि आप लिनक्स पर माइक्रोसॉफ्ट डिफेंडर का उपयोग करने के इच्छुक नहीं हैं, तो लिनक्स के लिए कुछ अन्य एंटीवायरस सॉफ़्टवेयर देखें या लिनक्स में रूटकिट और वायरस के लिए स्कैन करना सीखें।