यदि आप किसी भी समय लिनक्स का उपयोग कर रहे हैं, तो निस्संदेह आपने एसएसएच नामक टूल के बारे में सुना होगा। सिक्योर शेल, जिसे आमतौर पर SSH के नाम से जाना जाता है, क्लाइंट और रिमोट सर्वर के बीच सुरक्षित कनेक्शन स्थापित करने के लिए एक नेटवर्क प्रोटोकॉल है। यह उपयोगकर्ताओं को एक नेटवर्क पर दूरस्थ रूप से विभिन्न प्रकार के कंप्यूटरों में सुरक्षित रूप से लॉग इन करने की अनुमति देने के लिए डिज़ाइन किया गया है। यहां हम आपको दिखाते हैं कि कैसे SSH कुंजियों को अपने सर्वर पर आसानी से सेट और कॉपी किया जा सकता है।

SSH इंस्टाल करना

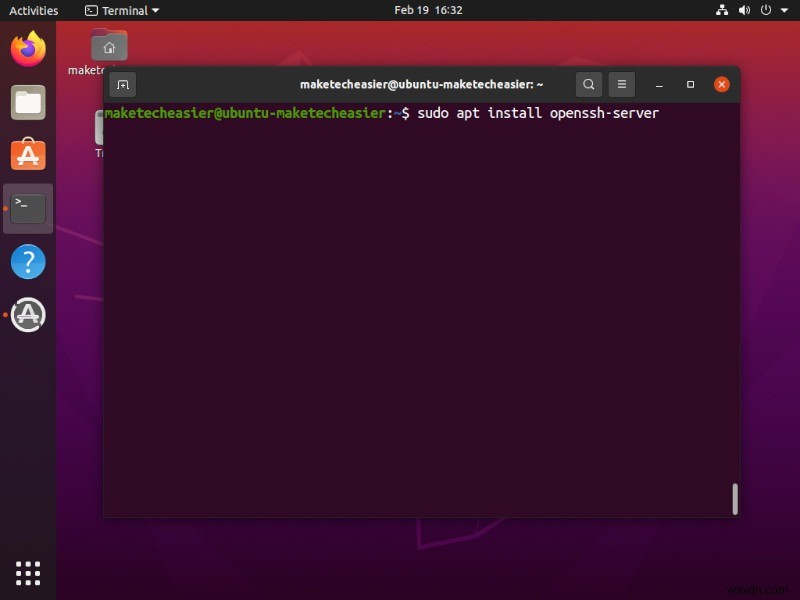

आरंभ करने के लिए, हमें SSH सर्वर स्थापित करना होगा। आप openssh-server को ढूंढ और स्थापित कर सकते हैं सॉफ्टवेयर सेंटर या आपके पैकेज मैनेजर में पैकेज। वैकल्पिक रूप से, यदि आप सर्वर पर हैं (या केवल टर्मिनल का उपयोग करना पसंद करते हैं), तो एक टर्मिनल खोलें और निम्न कमांड टाइप करें:

# Ubuntu/Debian sudo apt install openssh-server # Fedora/CentOS/REHL sudo dnf install openssh-server

लिनक्स में SSH सक्षम करें

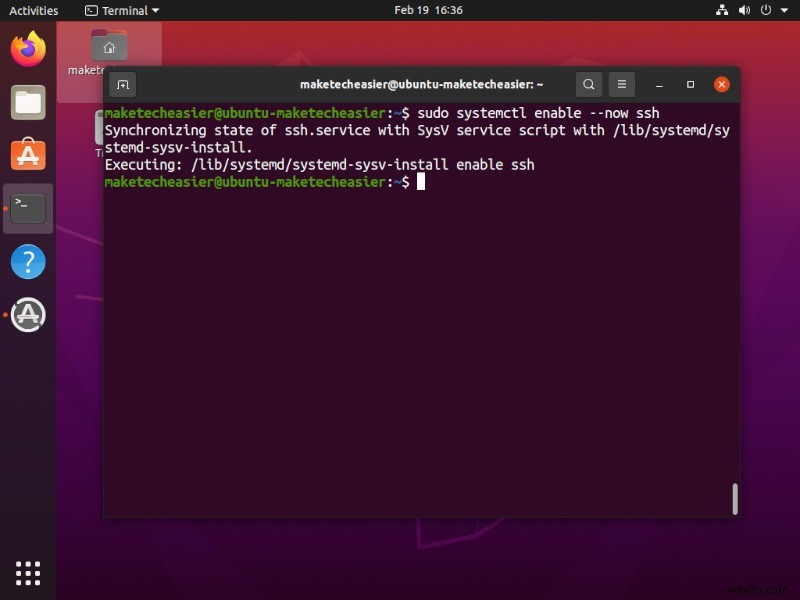

एक बार ओपनएसएसएच सर्वर आपके मशीन पर स्थापित हो जाने के बाद, आपको सिस्टमड यूनिट को शुरू और सक्षम करने की आवश्यकता होगी। ऐसा करने के लिए, आप बस टर्मिनल में निम्न कमांड टाइप कर सकते हैं:

sudo systemctl enable --now ssh

SSH कुंजियाँ बनाना

एक बार जब आप ओपनश सर्वर स्थापित कर लेते हैं, तो आप एसएसएच कुंजी जोड़े बनाना शुरू कर सकते हैं। आगे बढ़ने से पहले, सुनिश्चित करें कि आपके पास कोई मौजूदा कुंजी युग्म नहीं है, क्योंकि यह प्रक्रिया मौजूदा कुंजी युग्म को अधिलेखित कर देगी।

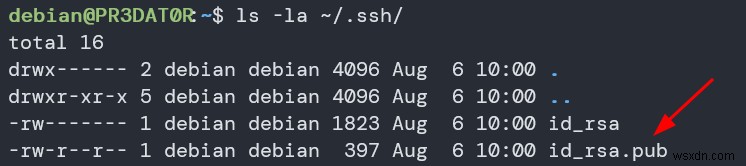

यह जांचने के लिए कि क्या आपके पास कोई मौजूदा कुंजी जोड़ी है, कमांड का उपयोग करें:

ls -la ~/.ssh

यदि आपके पास एक मौजूदा कुंजी जोड़ी है, तो ऊपर दिए गए आदेश में "id_rsa" और "id_rsa.pub" फ़ाइलें प्रदर्शित होनी चाहिए।

एक बार जब आप सत्यापित कर लेते हैं कि आपके पास कोई मौजूदा SSH कुंजी युग्म नहीं है, तो आप एक नया कुंजी युग्म बनाने के लिए आगे बढ़ सकते हैं। अन्यथा, अपनी पुरानी चाबियों को खोने से बचाने के लिए उनका बैकअप लें।

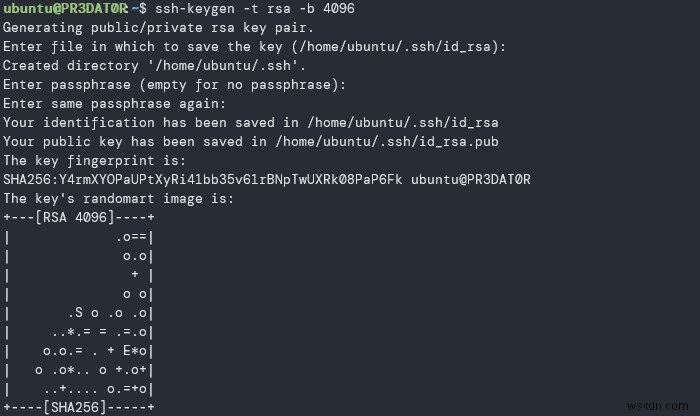

एक नई कुंजी उत्पन्न करने के लिए, कमांड का उपयोग करें:

ssh-keygen -t rsa -b 4096

ऊपर दिया गया कमांड ssh-keygen . को इनवाइट करता है एक एसएसएच कुंजी जोड़ी को अंतःक्रियात्मक रूप से उत्पन्न करने के लिए उपयोगिता। -t का उपयोग करना विकल्प, हम उत्पन्न करने के लिए कुंजी प्रकार निर्दिष्ट करते हैं। इस मामले में, हम एक आरएसए कुंजी उत्पन्न करते हैं।

हम -b . का भी उपयोग करते हैं कुंजी में बिट्स की संख्या निर्दिष्ट करने का विकल्प। यदि आप RSA कुंजी का उपयोग करते हैं, तो न्यूनतम बिट आकार 1024 है। यदि निर्दिष्ट नहीं है, तो यह 3072 बिट्स के साथ कुंजी उत्पन्न करेगा।

कुंजी का उपयोग करके SSH से कनेक्ट करते समय पथ टाइप करने से बचने के लिए SSH कुंजियों को संग्रहीत करने के लिए डिफ़ॉल्ट स्थान का उपयोग करना अच्छा है।

यदि आप पासफ़्रेज़ के साथ अपनी कुंजी को एन्क्रिप्ट नहीं करना चाहते हैं, तो स्किप करने के लिए एंटर दबाएं।

कुंजी को दूरस्थ सर्वर पर कॉपी करें

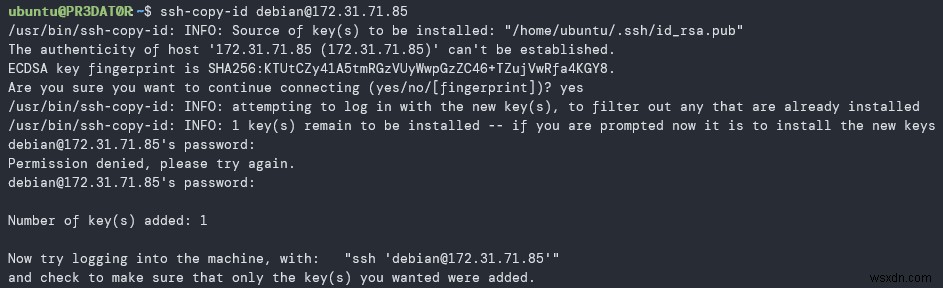

अब जब हमने एक नई SSH कुंजी जोड़ी बनाई है, तो हमें इसे उस दूरस्थ मशीन पर अपलोड करना होगा जिसे हम प्रबंधित करना चाहते हैं।

ऐसा करने का सबसे कारगर तरीका ssh-copy-id . का उपयोग करना है आज्ञा। कमांड का प्रयोग इस प्रकार करें:

ssh-copy-id remote_user@remote_IP

यदि आप एक अलग फ़ाइल नाम के साथ कीफ़ाइल का उपयोग कर रहे हैं, तो आप कीफ़ाइल के पथ को निर्दिष्ट करने के लिए निम्न आदेश का उपयोग कर सकते हैं।

ssh-copy-id -i ~/.ssh/id_rsa remote_user@remote_IP

अगर आप पहली बार रिमोट मशीन में लॉग इन कर रहे हैं, तो आपको फिंगरप्रिंट स्वीकार करना होगा।

इसके बाद, दूरस्थ उपयोगकर्ता के लिए SSH पासवर्ड दर्ज करें।

एक बार प्रमाणित होने के बाद, ssh-copy-id कमांड आपके id_rsa.pub . की सामग्री को जोड़ देगा रिमोट मशीन पर "~/.ssh/authorized_keys" फ़ाइल की कुंजी और कनेक्शन बंद करें।

रिमोट मशीन में लॉग इन करें

एक बार जब आप उपरोक्त सभी चरणों को सफलतापूर्वक पूरा कर लेते हैं, तो अब आप पासवर्ड की आवश्यकता के बिना रिमोट सर्वर में लॉग इन कर सकते हैं।

आप कमांड का उपयोग करके इसका परीक्षण कर सकते हैं:

ssh remote_user@remote_ip

जब तक आपने अपनी कुंजी के लिए पासफ़्रेज़ सक्षम नहीं किया है, आप स्वचालित रूप से लॉग इन हो जाएंगे।

अक्सर पूछे जाने वाले प्रश्न

<एच3>1. क्या SSH सुरक्षित है?SSH एक शक्तिशाली सुरक्षा उपकरण है जो प्रमाणीकृत उपयोगकर्ताओं को दूरस्थ सिस्टम में लॉग इन करने की अनुमति देता है। हालाँकि, यह केवल उतना ही सुरक्षित है जितना इसकी कॉन्फ़िगरेशन फ़ाइल अनुमति देती है। एक अपुष्ट/गलत कॉन्फ़िगर किया गया SSH सर्वर हैकर्स और थर्ड-पार्टी एक्सेस के लिए भी असुरक्षित हो सकता है। सुनिश्चित करें कि आपने SSH कॉन्फ़िगरेशन को स्थापित करने के ठीक बाद उसे सुरक्षित कर लिया है।

<एच3>2. SSH अधिकृत कुंजियाँ कहाँ हैं?SSH अधिकृत_की फ़ाइल प्रत्येक उपयोगकर्ता की सार्वजनिक कुंजी फ़ाइल रखती है और निर्दिष्ट करती है कि किन उपयोगकर्ताओं को सर्वर में लॉग इन करने की अनुमति है। Linux में, अधिकृत_की फ़ाइल आमतौर पर उपयोगकर्ता की होम निर्देशिका में ".ssh" फ़ोल्डर में पाई जाती है।

<एच3>3. मैं ssh-copy-id अनुमति अस्वीकृत समस्या को कैसे ठीक कर सकता हूँ?

यह केवल तब होता है जब आपके पास अपने रिमोट सर्वर में पहले से ही एक सार्वजनिक कुंजी सेट हो और पासवर्ड प्रमाणीकरण अक्षम हो। इस समस्या को ठीक करने के लिए, पहले अपने सर्वर में लॉग इन करें, "/etc/ssh/sshd_config" फ़ाइल में पासवर्ड प्रमाणीकरण सक्षम करें, फिर ssh-copy-id चलाएं। फिर से आदेश दें।

एक बार जब आप नए कीफाइल को कॉपी कर लेते हैं, तो पासवर्ड प्रमाणीकरण विकल्प को फिर से अक्षम करने के लिए याद रखें।

रैपिंग अप

अब जब आपने SSH को सेट और उपयोग कर लिया है, तो अगली चीज़ जो आपको करनी चाहिए वह है SSH कॉन्फ़िगरेशन को सुरक्षित करना। वैकल्पिक रूप से, यदि आप Windows का उपयोग कर रहे हैं, तो जानें कि आप Windows में SSH कुंजी युग्म कैसे उत्पन्न कर सकते हैं।