पिछले लेख में, हमने बताया था कि मिमिकेट्ज़ जैसी उपयोगिताओं से बचाव का एक तरीका डिबग प्रोग्राम नीति का उपयोग करने वाले सिस्टम व्यवस्थापकों के लिए डिबग विशेषाधिकार को अक्षम करना है। हालाँकि, हाल ही में यह पता चला है कि डिबग विशेषाधिकार के बिना (यह विंडोज में SeDebugPrivilege है), एक स्थानीय सर्वर व्यवस्थापक Microsoft SQL सर्वर को स्थापित या अपडेट नहीं कर सकता है। बात यह है कि जब शुरू होता है, तो SQL सर्वर इंस्टॉलर जांचता है कि क्या SeSecurity, SeBackup और SeDebug विशेषाधिकार हैं। इसे SQL सर्वर प्रक्रिया को चलाने और SQL सर्वर की सफल शुरुआत के बारे में जानकारी प्राप्त करने की आवश्यकता है। यहां है कि यह कैसा लग रहा है।

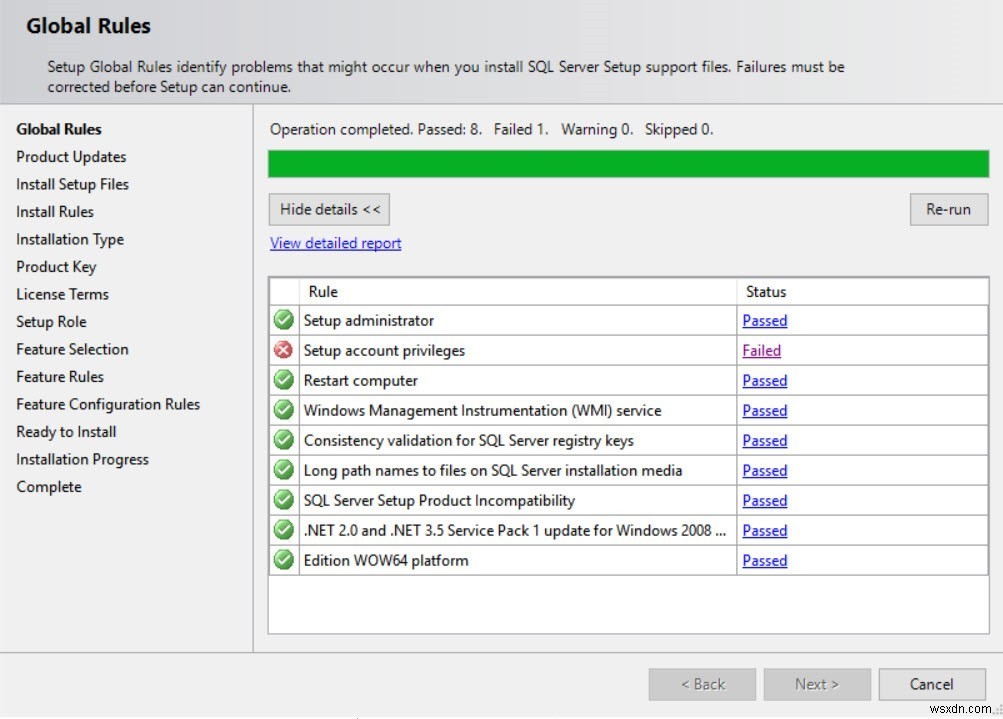

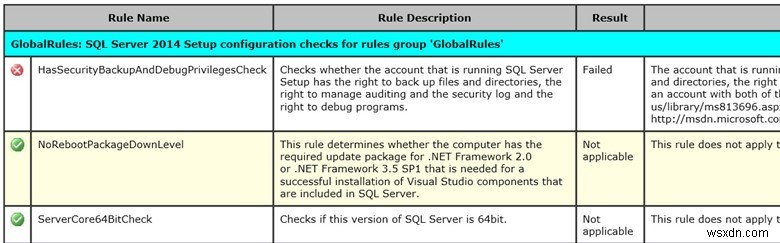

SQL सर्वर स्थापना के दौरान, इंस्टॉलर प्रारंभिक जांच करता है और खाता विशेषाधिकार सेटअप करें के साथ कुछ समस्याओं की पहचान करता है ।

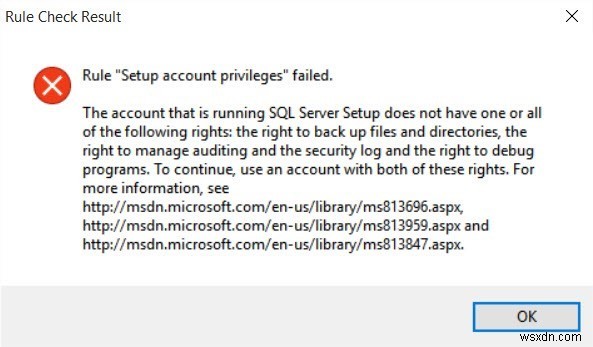

यदि आप विफल लिंक पर क्लिक करते हैं, तो आप निम्न संदेश देख सकते हैं:

नियम "खाता विशेषाधिकार सेटअप" विफल रहा।SQL सर्वर सेटअप चलाने वाले खाते में निम्न में से एक या सभी अधिकार नहीं होते हैं:फ़ाइलों और निर्देशिकाओं का बैकअप लेने का अधिकार, ऑडिटिंग और सुरक्षा लॉग को प्रबंधित करने का अधिकार और प्रोग्राम को डीबग करने का अधिकार। जारी रखने के लिए, इन दोनों अधिकारों वाले खाते का उपयोग करें। अधिक जानकारी के लिए देखें https://msdn.microsoft.com/en-us/library/ms813696.aspx, https://msdn.microsoft.com/en-us/library/ms813959.aspx और https://msdn .microsoft.com/en-us/library/ms813847.aspx।

अब SystemConfigurationCheck_Report.htm खोलें रिपोर्ट good।

जैसा कि आप देख सकते हैं, HasSecurityBackupAndDebugPrivilegesCheck को चेक करते समय नियम, इंस्टॉलर ने पाया है कि वर्तमान प्रक्रिया को निम्नलिखित विशेषाधिकारों में से कोई एक नहीं मिला है:

- SeSecurity - ऑडिट और सुरक्षा लॉग प्रबंधित करना

- SeBackup - फ़ाइलों और फ़ोल्डरों का बैकअप लेने की अनुमति

- SeDebug — प्रोग्राम को डीबग करने का विशेषाधिकार

लॉग में कुछ विस्तृत जानकारी है जो दिखाती है कि स्थापना प्रक्रिया में SeDebug ध्वज नहीं है।

(09) 2017-12-12 11:15:13 Slp: Initializing rule : Setup account privileges (09) 2017-12-12 11:15:13 Slp: Rule is will be executed : True (09) 2017-12-12 11:15:13 Slp: Init rule target object: Microsoft.SqlServer.Configuration.SetupExtension.FacetPrivilegeCheck (09) 2017-12-12 11:15:13 Slp: Rule ‘HasSecurityBackupAndDebugPrivilegesCheck’ Result: Running process has SeSecurity privilege, has SeBackup privilege and does not have SeDebug privilege. (09) 2017-12-12 11:15:13 Slp: Evaluating rule : HasSecurityBackupAndDebugPrivilegesCheck (09) 2017-12-12 11:15:13 Slp: Rule running on machine: rom-sql10 (09) 2017-12-12 11:15:13 Slp: Rule evaluation done : Failed

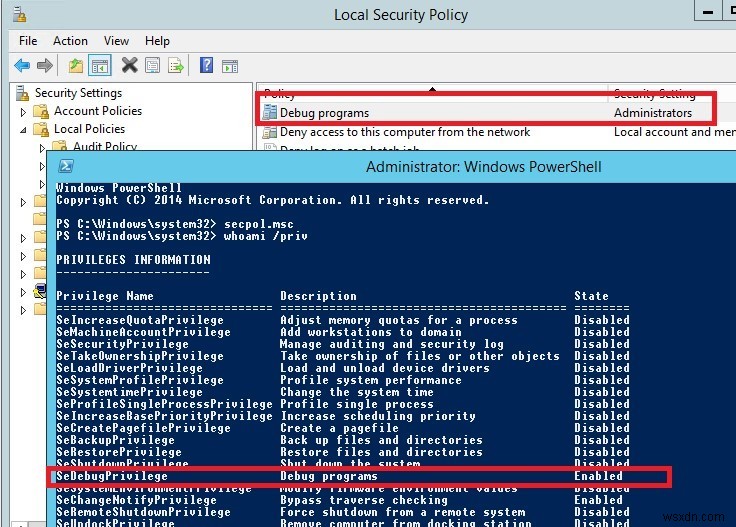

मैंने डिबग प्रोग्राम नीति को बदले या अक्षम किए बिना SeDebugPrivilege प्राप्त करने के वैकल्पिक समाधान की तलाश करने का निर्णय लिया है। यह पता चला है कि यदि आपके सर्वर पर स्थानीय व्यवस्थापक विशेषाधिकार हैं, तो इस नीति को बायपास करने का एक आसान तरीका है। प्रतिनिधित्व उपकरण जो सर्वर की स्थानीय सुरक्षा नीतियों को प्रबंधित करने की अनुमति देता है, हमारी मदद करेगा।

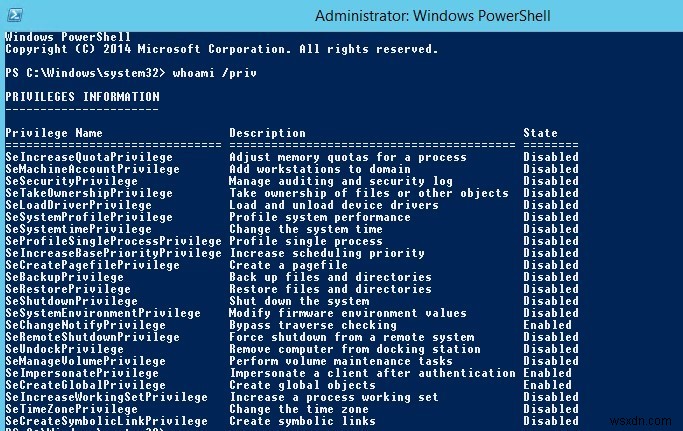

वर्तमान विशेषाधिकारों की जाँच करें:

whoami /priv

जैसा कि आप देख सकते हैं, उपयोगकर्ता के वर्तमान टोकन में कोई SeDebugPrivilege नहीं है।

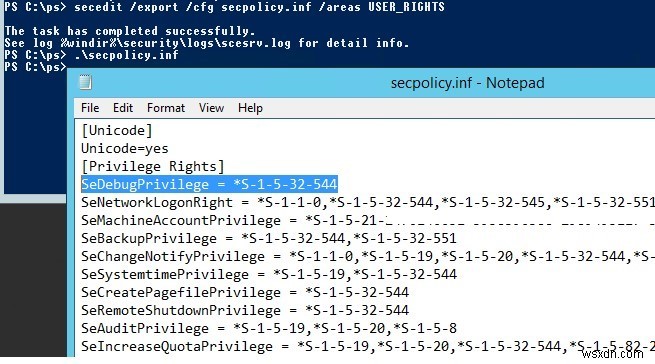

समूह नीतियों द्वारा निर्धारित वर्तमान उपयोगकर्ता अधिकारों को टेक्स्ट फ़ाइल में निर्यात करें:

secedit /export /cfg secpolicy.inf /areas USER_RIGHTS

किसी भी टेक्स्ट एडिटर का उपयोग करके, secpolicy.inf खोलें और [विशेषाधिकार अधिकार] . में एक स्ट्रिंग जोड़ें अनुभाग जो स्थानीय व्यवस्थापकों के समूह के लिए डीबग प्रोग्राम विशेषाधिकारों को सक्षम बनाता है।

SeDebugPrivilege = *S-1-5-32-544

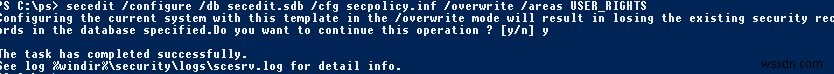

फ़ाइल सहेजें। अब नए उपयोगकर्ता अधिकार लागू करें:

secedit /configure /db secedit.sdb /cfg secpolicy.inf /overwrite /areas USER_RIGHTS

लॉग ऑफ करें और फिर से लॉग ऑन करें और secpol.msc का उपयोग करके सुनिश्चित करें कि डीबग प्रोग्राम विशेषाधिकार स्थानीय प्रशासकों के समूह को सौंपे गए हैं। वही whoami /priv कमांड के परिणामों में दिखाया गया है:

SeDebugPrivilege Debug programs Enabled

अब आप इंस्टॉलेशन चला सकते हैं या अपने SQL सर्वर को अपडेट कर सकते हैं। लेकिन ध्यान रखें कि SeDebugPrivilege अस्थायी रूप से असाइन किया गया है और इसे अगले GPO अपडेट चक्र (उपयोगकर्ता के लॉग ऑफ करने के बाद) पर रीसेट किया जाएगा।

आपको यह समझना चाहिए कि यदि आप डीबग प्रोग्राम नीति को सक्षम करते हैं तो यह आपको दुर्भावनापूर्ण सॉफ़्टवेयर द्वारा SeDebugPrivilege प्राप्त करने से पूरी तरह से सुरक्षित नहीं करेगा जो पहले से ही आपके सर्वर में स्थानीय व्यवस्थापक अधिकारों के साथ प्रवेश कर चुका है, और यह सर्वर पर काम करने वाले सभी उपयोगकर्ता/व्यवस्थापक खातों से समझौता कर सकता है।