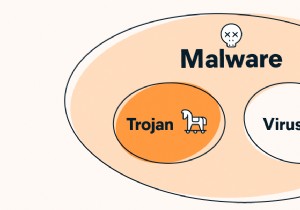

KONNI एक रिमोट एक्सेस ट्रोजन (RAT) है जो उत्तर कोरियाई खुफिया एजेंसियों के साथ दृढ़ता से जुड़ा हुआ है। साइबर सुरक्षा शोधकर्ता संबंध बनाने में सक्षम थे क्योंकि उत्तर कोरिया द्वारा एक अंतरमहाद्वीपीय बैलिस्टिक मिसाइल के 2017 के सफल परीक्षण के बाद, उत्तर कोरिया की अधिग्रहीत क्षमताओं को संदर्भित करने वाले भाला फ़िशिंग अभियानों में एक स्पाइक था। इसी तरह के KONNI अभियान 2014 में हुए और उन्होंने भी इस निष्कर्ष पर पहुँचाया कि KONNI एक जासूसी हथियार है, जो उत्तर कोरियाई मामलों, विशेष रूप से इसके परमाणु और बैलिस्टिक मिसाइल कार्यक्रमों में रुचि रखने वाले किसी भी व्यक्ति के लिए बनाया गया है। हालांकि यह स्पष्ट नहीं है कि मैलवेयर का लक्ष्य क्या है, कोई यह निष्कर्ष निकाल सकता है कि यह ज्यादातर संक्रमित पीड़ितों के कंप्यूटरों की प्रोफाइलिंग के बारे में है ताकि अधिक निरंतर हमलों के लिए एक लक्ष्य की पहचान की जा सके। KONNI के अधिकांश लक्ष्य एशिया प्रशांत क्षेत्र में स्थित हैं।

कोनी ट्रोजन क्या करता है?

KONNI मैलवेयर मुख्य रूप से एक दूषित Word दस्तावेज़ के माध्यम से कंप्यूटर को संक्रमित करता है जो इसके अधिकांश पीड़ितों तक ईमेल अटैचमेंट के रूप में पहुंचता है।

जब पीड़ित फ़ाइल डाउनलोड कर रहे होते हैं, तो मैलवेयर उस पृष्ठभूमि में लोड हो जाता है जहां वह अपना पेलोड निष्पादित करता है। KONNI तब टोही और सूचना एकत्र करने का अपना मुख्य लक्ष्य शुरू करता है। यह एक संगठन के कंप्यूटरों के नेटवर्क की रूपरेखा तैयार करता है, स्क्रीनशॉट लेता है, पासवर्ड चुराता है, वेब ब्राउज़िंग इतिहास, और आम तौर पर किसी भी जानकारी के लिए चारा बनाता है जिसे वह अपने हाथों से प्राप्त कर सकता है। सूचना तब एक कमांड और नियंत्रण केंद्र को भेजी जाती है।

मैलवेयर वर्तमान उपयोगकर्ता के स्थानीय सेटिंग्स फ़ोल्डर के तहत पथ MFAData\\event के तहत एक Windows निर्देशिका बनाकर ऐसा करने में सक्षम है। यह दो दुर्भावनापूर्ण DLL फ़ाइलें भी निकालता है, एक 64-बिट OS के लिए और दूसरी 32-बिट OS के लिए। इसके बाद, यह निम्न रजिस्ट्री पथ पर RTHDVCP या RTHDVCPE नामक एक महत्वपूर्ण मान बनाता है:HKCU\\Software\\Microsoft\\Windows\\CurrentVersion\\Run।

इस रजिस्ट्री पथ का उपयोग ऑटो-दृढ़ता के लिए किया जाता है, यह देखते हुए कि यह सफल लॉगिन के बाद एक प्रक्रिया को ऑटोस्टार्ट करेगा। इस प्रकार बनाई गई डीएलएल फाइलों में कई मुख्य क्षमताएं होती हैं जिनमें कीलॉगिंग, होस्ट एन्यूमरेशन, इंटेलिजेंस इकट्ठा करना, डेटा एक्सफ़िल्टरेशन और होस्ट प्रोफाइलिंग शामिल हैं।

एकत्र की गई जानकारी का उपयोग पीड़ितों के प्रोफाइल में फिट होने वाले हमलों को तैयार करने के लिए किया जाता है। यदि KONNI दक्षिण कोरिया के सैन्य कंप्यूटर या एक वित्तीय संस्थान जैसे हाई-प्रोफाइल लक्ष्यों के कंप्यूटरों को संक्रमित करता है, तो इसके पीछे के लोग जासूसी या रैंसमवेयर हमलों सहित विशिष्ट हमलों को दर्जी कर सकते हैं।

कोनी ट्रोजन कैसे निकालें

मान लें कि आपका कंप्यूटर संक्रमित हो गया है, क्या आप जानते हैं कि कोनी ट्रोजन के बारे में क्या करना चाहिए?

KONNI ट्रोजन को हटाने का सबसे आसान तरीका एक विश्वसनीय एंटी-मैलवेयर समाधान जैसे आउटबाइट एंटीवायरस का उपयोग करना है। . एंटी-मैलवेयर का उपयोग करने के लिए, आपको अपने पीसी को सेफ मोड पर चलाना होगा क्योंकि जैसा कि पहले उल्लेख किया गया है, KONNI कुछ ऑटो-परसिस्टेंस तकनीकों का उपयोग करता है, जिसमें स्वयं को शामिल करने के लिए ऑटोस्टार्ट आइटम में हेरफेर करना शामिल है।

Windows 10/11 और 7 उपयोगकर्ताओं के लिए, नेटवर्किंग के साथ सुरक्षित मोड में आने के लिए निम्नलिखित कदम उठाए गए हैं।

- खोलें चलाएं Windows + R . दबाकर उपयोगिता आपके कीबोर्ड पर कुंजियां.

- टाइप करें msconfig और कमांड चलाएँ।

- बूट पर जाएं टैब करें और सुरक्षित बूट select चुनें और नेटवर्क विकल्प।

- अपने डिवाइस को पुनरारंभ करें।

एक बार जब आपका उपकरण पुनरारंभ हो जाए, तो एंटी-मैलवेयर लॉन्च करें और इसे वायरस को हटाने के लिए पर्याप्त समय दें।

यदि आपके पास एंटी-मैलवेयर नहीं है, तो हमेशा उन फ़ाइलों और फ़ोल्डरों को मैन्युअल रूप से ट्रैक करने का विकल्प होता है जो वायरस को होस्ट करते हैं। ऐसा करने का तरीका कार्य प्रबंधक . को खोलना है Ctrl, Alt . दबाकर और हटाएं आपके कीबोर्ड पर कुंजियाँ। टास्क मैनेजर ऐप पर, स्टार्टअप . पर जाएं टैब और किसी भी संदिग्ध स्टार्टअप आइटम की तलाश करें। उन पर राइट-क्लिक करें और फ़ाइल स्थान खोलें select चुनें . अब, फ़ाइल स्थान पर जाएँ और फ़ाइलों और फ़ोल्डरों को रीसायकल बिन में ले जाकर हटा दें। आपको MFAData\\event फ़ोल्डर ढूंढ़ना चाहिए।

दूसरी चीज जो आपको करने की आवश्यकता होगी वह है टूटी हुई रजिस्ट्री प्रविष्टियों की मरम्मत करना और कोनी मैलवेयर से जुड़ी हुई रजिस्ट्री प्रविष्टियों को हटाना। ऐसा करने का सबसे आसान तरीका एक पीसी क्लीनर को तैनात करना है क्योंकि पीसी मरम्मत उपकरण के मुख्य लक्ष्यों में से एक टूटी हुई रजिस्ट्री प्रविष्टियों की मरम्मत करना है।

एक अन्य उद्देश्य जो पीसी रिपेयर टूल चलेगा, वह है किसी भी जंक फाइल्स, कुकीज, ब्राउजिंग हिस्ट्री, डाउनलोड्स और अधिकांश डेटा को डिलीट करना जो ट्रोजन जैसे कोनी साइबर अपराधियों को भेजते हैं। दूसरे शब्दों में, पीसी क्लीनर का उपयोग न केवल पुन:संक्रमण के जोखिम को कम करेगा बल्कि यह भी सुनिश्चित करेगा कि यदि कोई अन्य मैलवेयर आपके डिवाइस में आ भी जाता है, तो उसके पास चोरी करने के लिए बहुत कुछ नहीं होगा।

यदि आपने ऊपर दिए गए निर्देशों का पालन किया है, तो इस बात की बहुत अधिक संभावना है कि आप मैलवेयर के खतरे से पूरी तरह निपट चुके हैं और केवल एक चीज जो अब बची है, वह है भविष्य में होने वाले संक्रमणों से बचाव।

आपको पता चल गया है कि KONNI जैसी मैलवेयर संस्थाएं केवल कंप्यूटरों को संक्रमित करती हैं यदि पीड़ित इस बात से लापरवाह हैं कि वे अज्ञात स्रोतों से अटैचमेंट को कैसे संभालते हैं। यदि आप अतिरिक्त सावधानी बरतते हैं और आपके रास्ते में आने वाली किसी भी फाइल को डाउनलोड नहीं करते हैं, तो आप संक्रमण के जोखिम को काफी कम कर देंगे।

अंत में, आपको अपने कंप्यूटर को जितनी बार संभव हो अपडेट रखना होगा। KONNI जैसी मैलवेयर संस्थाएं उन कारनामों का उपयोग करती हैं जिन्हें Microsoft सहित सॉफ़्टवेयर विक्रेताओं द्वारा लगातार पैच किया जाता है।