सभी मैलवेयर नहीं समान बनाए जाते हैं। इसका एक प्रमाण VPNFilter मैलवेयर . का अस्तित्व है , राउटर मैलवेयर की एक नई नस्ल जिसमें विनाशकारी गुण हैं। इसकी एक विशिष्ट विशेषता यह है कि यह अन्य इंटरनेट ऑफ थिंग्स (IoT) खतरों के विपरीत, रिबूट से बच सकता है।

यह लेख आपको VPNFilter मैलवेयर के साथ-साथ इसके लक्ष्यों की सूची की पहचान करने में मार्गदर्शन करता है। हम आपको यह भी सिखाएंगे कि पहली बार में इसे आपके सिस्टम पर कहर बरपाने से कैसे रोका जाए।

VPNFilter मालवेयर क्या है?

VPNFilter को विनाशकारी मैलवेयर के रूप में सोचें जो राउटर, IoT डिवाइस और यहां तक कि नेटवर्क-अटैच्ड स्टोरेज (NAS) डिवाइस के लिए खतरा है। इसे एक परिष्कृत मॉड्यूलर मैलवेयर संस्करण माना जाता है जो मुख्य रूप से विभिन्न निर्माताओं के नेटवर्किंग उपकरणों को लक्षित करता है।

प्रारंभ में, Linksys, NETGEAR, MikroTik और TP-Link नेटवर्क उपकरणों पर मैलवेयर का पता चला था। यह QNAP NAS उपकरणों में भी खोजा गया था। अब तक, 54 देशों में लगभग 500,000 संक्रमण हैं, जो इसकी व्यापक पहुंच और उपस्थिति को प्रदर्शित करता है।

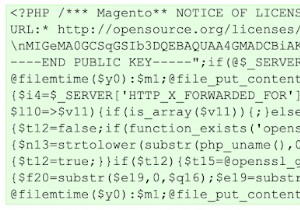

VPNFilter को उजागर करने वाली टीम Cisco Talos, प्रदान करती है मैलवेयर और उसके आसपास के तकनीकी विवरणों पर एक विस्तृत ब्लॉग पोस्ट। इसके लुक से, ASUS, D-Link, Huawei, UPVEL, Ubiqiuiti, और ZTE के नेटवर्किंग उपकरण में संक्रमण के लक्षण हैं।

अधिकांश अन्य IoT- लक्षित मैलवेयर के विपरीत, VPNFilter को समाप्त करना मुश्किल है क्योंकि यह सिस्टम रिबूट के बाद भी बना रहता है। इसके हमलों के लिए असुरक्षित साबित होने वाले उपकरण हैं जो अपने डिफ़ॉल्ट लॉगिन क्रेडेंशियल का उपयोग करते हैं, या वे ज्ञात शून्य-दिन कमजोरियों वाले हैं जिनके पास अभी तक फर्मवेयर अपडेट नहीं है।

वे डिवाइस जो VPNFilter Malware से प्रभावित होते हैं

उद्यम और छोटे कार्यालय या गृह कार्यालय राउटर दोनों को इस मैलवेयर के लक्ष्य के रूप में जाना जाता है। निम्नलिखित राउटर ब्रांडों और मॉडलों पर ध्यान दें:

- आसूस RT-AC66U

- आसूस RT-N10

- आसूस RT-N10E

- आसूस RT-N10U

- आसूस RT-N56U

- आसूस RT-N66U

- डी-लिंक डीईएस-1210-08पी

- डी-लिंक डीआईआर-300

- डी-लिंक डीआईआर-300ए

- डी-लिंक डीएसआर-250एन

- डी-लिंक डीएसआर-500एन

- डी-लिंक डीएसआर-1000

- डी-लिंक डीएसआर-1000एन

- Linksys E1200

- लिंक्स ई2500

- लिंक्स ई3000

- लिंक्स ई3200

- लिंक्स E4200

- Linksys RV082

- हुआवेई एचजी8245

- Linksys WRVS4400N

- नेटगियर DG834

- नेटगियर डीजीएन1000

- नेटगियर DGN2200

- नेटगियर DGN3500

- नेटगियर FVS318N

- नेटगियर MBRN3000

- नेटगियर R6400

- नेटगियर R7000

- नेटगियर R8000

- नेटगियर WNR1000

- नेटगियर WNR2000

- नेटगियर WNR2200

- नेटगियर WNR4000

- नेटगियर WNDR3700

- नेटगियर WNDR4000

- नेटगियर WNDR4300

- नेटगियर WNDR4300-TN

- नेटगियर UTM50

- माइक्रोटिक CCR1009

- माइक्रोटिक CCR1016

- माइक्रोटिक CCR1036

- माइक्रोटिक सीसीआर1072

- माइक्रोटिक सीआरएस109

- माइक्रोटिक CRS112

- माइक्रोटिक सीआरएस125

- माइक्रोटिक आरबी411

- माइक्रोटिक आरबी450

- माइक्रोटिक आरबी750

- माइक्रोटिक आरबी911

- माइक्रोटिक आरबी921

- माइक्रोटिक आरबी941

- माइक्रोटिक आरबी951

- माइक्रोटिक आरबी952

- माइक्रोटिक आरबी960

- माइक्रोटिक आरबी962

- माइक्रोटिक आरबी1100

- माइक्रोटिक आरबी1200

- माइक्रोटिक आरबी2011

- माइक्रोटिक आरबी3011

- माइक्रोटिक आरबी ग्रूव

- माइक्रोटिक आरबी ओमनीटिक

- माइक्रोटिक एसटीएक्स5

- टीपी-लिंक R600VPN

- TP-लिंक TL-WR741ND

- TP-लिंक TL-WR841N

- सर्वव्यापी NSM2

- Ubiquiti PBE M5

- अपवेल डिवाइस -अज्ञात मॉडल

- ZTE डिवाइस ZXHN H108N

- QNAP TS251

- QNAP TS439 प्रो

- अन्य QNAP NAS उपकरण QTS सॉफ़्टवेयर चला रहे हैं

अधिकांश लक्षित उपकरणों के बीच एक सामान्य भाजक डिफ़ॉल्ट क्रेडेंशियल्स का उपयोग है। उनके पास विशेष रूप से पुराने संस्करणों के लिए ज्ञात कारनामे भी हैं।

VPNFilter मैलवेयर संक्रमित डिवाइस पर क्या करता है?

VPNFilter प्रभावित उपकरणों को कमजोर करने वाली क्षति के साथ-साथ डेटा संग्रह विधि के रूप में काम करता है। यह तीन चरणों में काम करता है:

चरण 1

यह एक लक्ष्य डिवाइस पर स्थापना और लगातार उपस्थिति बनाए रखने का प्रतीक है। अतिरिक्त मॉड्यूल डाउनलोड करने और निर्देशों की प्रतीक्षा करने के लिए मैलवेयर एक कमांड एंड कंट्रोल (सी एंड सी) सर्वर से संपर्क करेगा। इस चरण में, स्टेज 2 सी एंड सी का पता लगाने के लिए कई अंतर्निहित अतिरेक होते हैं, यदि कोई बुनियादी ढांचा परिवर्तन होता है, जबकि खतरे को तैनात किया जाता है। चरण 1 VPNFilter रीबूट का सामना कर सकता है।

चरण 2

इसमें मुख्य पेलोड है। हालांकि यह रिबूट के माध्यम से बने रहने में असमर्थ है, लेकिन इसमें अधिक क्षमताएं हैं। यह फाइलों को इकट्ठा करने, कमांड निष्पादित करने और डेटा एक्सफिल्ट्रेशन और डिवाइस प्रबंधन करने में सक्षम है। अपने विनाशकारी प्रभावों को जारी रखते हुए, मैलवेयर हमलावरों से आदेश प्राप्त करने के बाद डिवाइस को "ईंट" कर सकता है। यह डिवाइस फर्मवेयर के एक हिस्से को ओवरराइट करने और बाद में रिबूट करने के माध्यम से निष्पादित किया जाता है। आपराधिक कृत्य डिवाइस को अनुपयोगी बनाते हैं।

चरण 3

इसके कई ज्ञात मॉड्यूल मौजूद हैं और स्टेज 2 के लिए प्लगइन्स के रूप में कार्य करते हैं। इनमें डिवाइस के माध्यम से भेजे गए ट्रैफ़िक की जासूसी करने के लिए एक पैकेट स्निफ़र शामिल है, जो वेबसाइट क्रेडेंशियल चोरी और मोडबस SCADA प्रोटोकॉल की ट्रैकिंग को सक्षम करता है। एक अन्य मॉड्यूल स्टेज 2 को टोर के माध्यम से सुरक्षित रूप से संचार करने देता है। सिस्को टैलोस जांच के आधार पर, एक मॉड्यूल डिवाइस से गुजरने वाले ट्रैफ़िक को दुर्भावनापूर्ण सामग्री प्रदान करता है। इस तरह, हमलावर कनेक्टेड डिवाइस को और अधिक प्रभावित कर सकते हैं।

6 जून को, दो और स्टेज 3 मॉड्यूल सामने आए। पहले वाले को "ssler" कहा जाता है, और यह पोर्ट 80 का उपयोग करके डिवाइस से गुजरने वाले सभी ट्रैफ़िक को इंटरसेप्ट कर सकता है। यह हमलावरों को वेब ट्रैफ़िक देखने और बीच के हमलों में आदमी को निष्पादित करने के लिए इसे इंटरसेप्ट करने की अनुमति देता है। उदाहरण के लिए, यह HTTPS अनुरोधों को HTTP वाले में बदल सकता है, माना जाता है कि एन्क्रिप्टेड डेटा को असुरक्षित रूप से भेज रहा है। दूसरे को "dstr" कहा जाता है, जिसमें इस सुविधा की कमी वाले किसी भी चरण 2 मॉड्यूल में किल कमांड शामिल होता है। एक बार क्रियान्वित होने के बाद, यह डिवाइस को बंद करने से पहले मैलवेयर के सभी निशानों को समाप्त कर देगा।

यहां 26 सितंबर को सामने आए सात और चरण 3 मॉड्यूल हैं:

- htpx - यह ssler की तरह ही काम करता है, किसी भी विंडोज एक्जिक्यूटिव को पहचानने और लॉग इन करने के लिए संक्रमित डिवाइस से गुजरने वाले सभी HTTP ट्रैफिक को पुनर्निर्देशित और निरीक्षण करता है। यह संक्रमित राउटर से गुजरते हुए निष्पादन योग्य ट्रोजन-इज़ कर सकता है, जो हमलावरों को एक ही नेटवर्क से जुड़ी विभिन्न मशीनों पर मैलवेयर स्थापित करने देता है।

- ndbr - इसे एक बहु-कार्यात्मक SSH टूल माना जाता है।

- एनएम - यह मॉड्यूल स्थानीय सबनेट को स्कैन करने के लिए एक नेटवर्क मैपिंग हथियार है।

- नेटफिल्टर - सेवा से इनकार करने वाली उपयोगिता कुछ एन्क्रिप्टेड ऐप्स तक पहुंच को अवरुद्ध कर सकती है।

- पोर्ट अग्रेषण - यह नेटवर्क ट्रैफ़िक को हमलावरों द्वारा निर्धारित अवसंरचना पर अग्रेषित करता है।

- socks5proxy - यह SOCKS5 प्रॉक्सी को संवेदनशील उपकरणों पर स्थापित करने में सक्षम बनाता है।

VPNFilter की उत्पत्ति का खुलासा हुआ

यह मैलवेयर संभवतः एक राज्य-प्रायोजित हैकिंग इकाई का काम है। प्रारंभिक संक्रमण मुख्य रूप से यूक्रेन में महसूस किया गया था, आसानी से हैकिंग समूह फैंसी बियर और रूसी समर्थित समूहों के लिए इस अधिनियम को जिम्मेदार ठहराया।

हालाँकि, यह VPNFilter की परिष्कृत प्रकृति को दर्शाता है। यह एक स्पष्ट मूल और एक विशिष्ट हैकिंग समूह से जुड़ा नहीं हो सकता है, और किसी को इसके लिए जिम्मेदारी का दावा करने के लिए आगे बढ़ना बाकी है। एक राष्ट्र-राज्य प्रायोजक का अनुमान लगाया जा रहा है क्योंकि अन्य औद्योगिक सिस्टम प्रोटोकॉल के साथ SCADA में व्यापक मैलवेयर नियम और लक्ष्यीकरण है।

अगर आप एफबीआई से पूछें, हालांकि, वीपीएनफिल्टर फैंसी बियर के दिमाग की उपज है। मई 2018 में वापस, एजेंसी ने ToKnowAll.com डोमेन को जब्त कर लिया, जिसे स्टेज 2 और 3 VPNFilter को स्थापित करने और कमांड करने में महत्वपूर्ण भूमिका निभाई। जब्ती ने मैलवेयर के प्रसार को रोकने में मदद की, लेकिन यह मुख्य स्रोत से निपटने में विफल रहा।

अपनी 25 मई की घोषणा में, एफबीआई उपयोगकर्ताओं के लिए एक बड़े विदेशी-आधारित मैलवेयर हमले को रोकने के लिए घर पर अपने वाई-फाई राउटर को रीबूट करने के लिए एक तत्काल अनुरोध जारी करता है। उस समय, एजेंसी ने विदेशी साइबर अपराधियों को छोटे कार्यालय और घरेलू वाई-फाई राउटर के साथ-साथ अन्य नेटवर्क उपकरणों के साथ समझौता करने के लिए एक लाख तक चिन्हित किया था।

मैं सिर्फ एक साधारण उपयोगकर्ता हूं - VPNFilter Attack मेरे लिए क्या मायने रखता है?

अच्छी खबर यह है कि यदि आपने ऊपर प्रदान की गई VPNFilter राउटर सूची की जाँच की है, तो आपके राउटर में पेस्टरिंग मैलवेयर होने की संभावना नहीं है। लेकिन सावधानी के पक्ष में यह हमेशा सबसे अच्छी गलती है। सिमेंटेक, एक के लिए, वीपीएनफिल्टर चेक चलाता है ताकि आप परीक्षण कर सकें कि आप प्रभावित हैं या नहीं। चेक को चलाने में केवल कुछ सेकंड लगते हैं।

अब, ये रही बात। क्या होगा यदि आप वास्तव में संक्रमित हैं? इन चरणों को एक्सप्लोर करें:

- अपना राउटर रीसेट करें। इसके बाद, एक बार फिर VPNFilter Check चलाएँ।

- अपने राउटर को उसकी फ़ैक्टरी सेटिंग पर रीसेट करें।

- अपने डिवाइस पर किसी भी दूरस्थ प्रबंधन सेटिंग को अक्षम करने पर विचार करें।

- अपने राउटर के लिए सबसे अपडेटेड फर्मवेयर डाउनलोड करें। प्रक्रिया के दौरान राउटर से ऑनलाइन कनेक्शन किए बिना आदर्श रूप से एक साफ फर्मवेयर इंस्टॉल पूरा करें।

- अपने कंप्यूटर या डिवाइस पर एक पूर्ण सिस्टम स्कैन पूरा करें जो संक्रमित राउटर से जुड़ा है। अपने विश्वसनीय मैलवेयर स्कैनर के साथ काम करने के लिए एक विश्वसनीय पीसी अनुकूलक उपकरण का उपयोग करना न भूलें।

- अपने कनेक्शन सुरक्षित करें। शीर्ष पायदान ऑनलाइन गोपनीयता और सुरक्षा के ट्रैक रिकॉर्ड के साथ उच्च गुणवत्ता वाले भुगतान किए गए वीपीएन के साथ खुद को सुरक्षित रखें।

- अपने राउटर के साथ-साथ अन्य IoT या NAS उपकरणों के डिफ़ॉल्ट लॉगिन क्रेडेंशियल को बदलने की आदत डालें।

- आपके नेटवर्क से खराब सामग्री को बाहर रखने के लिए एक फ़ायरवॉल स्थापित और ठीक से कॉन्फ़िगर किया गया है।

- अपने उपकरणों को मजबूत, अद्वितीय पासवर्ड से सुरक्षित करें।

- एन्क्रिप्शन सक्षम करें।

यदि आपका राउटर संभावित रूप से प्रभावित है, तो किसी भी नई जानकारी और अपने उपकरणों की सुरक्षा के लिए उठाए जाने वाले कदमों के लिए निर्माता की वेबसाइट से जांच करना एक अच्छा विचार हो सकता है। यह एक तत्काल कदम है, क्योंकि आपकी सारी जानकारी आपके राउटर के माध्यम से जाती है। जब राउटर से छेड़छाड़ की जाती है, तो आपके डिवाइस की गोपनीयता और सुरक्षा दांव पर लग जाती है।

सारांश

VPNFilter मैलवेयर हाल के इतिहास में उद्यम और छोटे कार्यालय या घरेलू राउटर को हिट करने के लिए सबसे मजबूत और सबसे अविनाशी खतरों में से एक हो सकता है। यह शुरू में Linksys, NETGEAR, MikroTik, और TP-Link नेटवर्क उपकरणों और QNAP NAS उपकरणों पर पाया गया था। आप ऊपर प्रभावित राउटर की सूची पा सकते हैं।

54 देशों में लगभग 500,000 संक्रमण शुरू करने के बाद VPNFilter को नजरअंदाज नहीं किया जा सकता है। यह तीन चरणों में काम करता है और राउटर को निष्क्रिय कर देता है, राउटर से गुजरने वाली जानकारी एकत्र करता है, और यहां तक कि नेटवर्क ट्रैफ़िक को भी रोकता है। इसकी नेटवर्क गतिविधि का पता लगाना और उसका विश्लेषण करना एक कठिन उपक्रम है।

इस लेख में, हमने मैलवेयर से खुद को बचाने में मदद करने के तरीकों की रूपरेखा तैयार की है और अगर आपके राउटर से छेड़छाड़ की गई है तो आप क्या कदम उठा सकते हैं। परिणाम भयानक हैं, इसलिए आपको कभी भी अपने उपकरणों की जांच करने के महत्वपूर्ण कार्य पर नहीं बैठना चाहिए।