क्या आपने अभी तक Android 4.4 KitKat में अपग्रेड नहीं किया है? यहां कुछ ऐसा है जो आपको स्विच करने के लिए थोड़ा सा प्रोत्साहन दे सकता है:प्री-किटकैट फोन पर स्टॉक ब्राउज़र के साथ एक गंभीर समस्या का पता चला है, और यह दुर्भावनापूर्ण वेबसाइटों को अन्य वेबसाइटों के डेटा तक पहुंचने की अनुमति दे सकता है। डरावना लगता है? यहां आपको जानने की जरूरत है

मुद्दा - जिसे पहली बार शोधकर्ता राफे बलोच ने खोजा था - दुर्भावनापूर्ण वेबसाइटों को मनमाने ढंग से जावास्क्रिप्ट को अन्य फ़्रेमों में इंजेक्ट करने में सक्षम होने के कारण देखता है, जो कुकीज़ को चोरी कर सकता है, या वेबसाइटों की संरचना और मार्कअप में सीधे हस्तक्षेप किया जा सकता है।

सुरक्षा शोधकर्ता इससे बेहद चिंतित हैं, रैपिड 7 - लोकप्रिय सुरक्षा परीक्षण ढांचे के निर्माता, मेटास्प्लोइट - इसे 'गोपनीयता दुःस्वप्न' के रूप में वर्णित करते हैं। इस बारे में उत्सुक हैं कि यह कैसे काम करता है, आपको चिंतित क्यों होना चाहिए, और आप इसके बारे में क्या कर सकते हैं? अधिक के लिए पढ़ें।

एक बुनियादी सुरक्षा सिद्धांत:बायपास किया गया

मूल सिद्धांत जो इस हमले को पहले स्थान पर होने से रोकना चाहिए, वही मूल नीति कहलाता है। संक्षेप में, इसका मतलब है कि एक वेबसाइट में चल रहे क्लाइंट-साइड जावास्क्रिप्ट को दूसरी वेबसाइट के साथ हस्तक्षेप करने में सक्षम नहीं होना चाहिए।

यह नीति वेब एप्लिकेशन सुरक्षा का आधार रही है, जब से इसे पहली बार 1995 में नेटस्केप नेविगेटर 2 के साथ पेश किया गया था। हर एक वेब ब्राउज़र ने इस नीति को एक मौलिक सुरक्षा सुविधा के रूप में लागू किया है, और इसके परिणामस्वरूप ऐसा देखने के लिए अविश्वसनीय रूप से दुर्लभ है। जंगली में एक भेद्यता।

http://www.youtube.com/watch?v=WnjZJ38YEB4

एसओपी कैसे काम करता है, इस बारे में अधिक जानकारी के लिए, आप उपरोक्त वीडियो देखना चाह सकते हैं। यह जर्मनी में एक OWASP (ओपन वेब ऐप सिक्योरिटी प्रोजेक्ट) कार्यक्रम में लिया गया था, और मैंने अब तक देखे गए प्रोटोकॉल की सबसे अच्छी व्याख्याओं में से एक है।

जब कोई ब्राउज़र SOP बायपास हमले की चपेट में आता है, तो नुकसान की बहुत गुंजाइश होती है। एक हमलावर संभावित रूप से कुछ भी कर सकता है, यह पता लगाने के लिए कि शिकार कहाँ स्थित है, यह पता लगाने के लिए HTML5 विनिर्देश के साथ पेश किए गए स्थान API का उपयोग करके, कुकीज़ चुराने तक।

सौभाग्य से, अधिकांश ब्राउज़र डेवलपर इस तरह के हमले को गंभीरता से लेते हैं। जो 'जंगली में' इस तरह के हमले को देखने के लिए इसे और अधिक उल्लेखनीय बनाता है।

अटैक कैसे काम करता है

तो, हम जानते हैं कि वही मूल राजनीति महत्वपूर्ण है। और हम जानते हैं कि स्टॉक एंड्रॉइड ब्राउज़र की भारी विफलता संभावित रूप से हमलावरों को इस महत्वपूर्ण सुरक्षा उपाय को दरकिनार कर सकती है? लेकिन यह कैसे काम करता है?

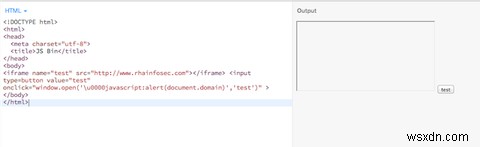

खैर, राफ़े बलोच द्वारा दिया गया प्रूफ़ ऑफ़ कॉन्सेप्ट कुछ इस तरह दिखता है:

[अब उपलब्ध नहीं]

तो हमें यहां क्या करना है? खैर, एक आईफ्रेम है। यह एक HTML तत्व है जिसका उपयोग वेबसाइटों को किसी अन्य वेब पेज को दूसरे वेब पेज में एम्बेड करने की अनुमति देने के लिए किया जाता है। उनका उतना उपयोग नहीं किया जाता जितना वे हुआ करते थे, बड़े पैमाने पर क्योंकि वे एक एसईओ दुःस्वप्न हैं। हालांकि, आप अब भी अक्सर उन्हें समय-समय पर ढूंढते हैं, और वे अभी भी HTML विनिर्देश का एक हिस्सा हैं, और अभी तक बहिष्कृत नहीं किए गए हैं।

उसके बाद एक इनपुट बटन का प्रतिनिधित्व करने वाला एक HTML टैग है। इसमें कुछ विशेष रूप से तैयार की गई जावास्क्रिप्ट शामिल है (ध्यान दें कि '\u0000' का अनुसरण कर रहे हैं?) कि, जब क्लिक किया जाता है, तो वर्तमान वेबसाइट के डोमेन नाम को आउटपुट करता है। हालाँकि, Android ब्राउज़र में एक त्रुटि के कारण, यह iFrame की विशेषताओं तक पहुँचना समाप्त कर देता है, और जावास्क्रिप्ट अलर्ट बॉक्स के रूप में 'rhaininfosec.com' को प्रिंट करना समाप्त कर देता है।

Google क्रोम, इंटरनेट एक्सप्लोरर और फ़ायरफ़ॉक्स पर, इस प्रकार का हमला बस त्रुटिपूर्ण होगा। यह (ब्राउज़र के आधार पर) जावास्क्रिप्ट कंसोल में एक लॉग भी तैयार करेगा जो सूचित करेगा कि ब्राउज़र ने हमले को अवरुद्ध कर दिया है। सिवाय, किसी कारण से, Android 4.4 उपकरणों पर स्टॉक ब्राउज़र ऐसा नहीं करता है।

एक डोमेन नाम प्रिंट करना बहुत शानदार नहीं है। हालाँकि, कुकीज़ तक पहुँच प्राप्त करना और किसी अन्य वेबसाइट में मनमानी जावास्क्रिप्ट को क्रियान्वित करना बल्कि चिंताजनक है। शुक्र है, कुछ किया जा सकता है।

क्या किया जा सकता है?

यूजर्स के पास यहां कुछ विकल्प हैं। सबसे पहले, स्टॉक एंड्रॉइड ब्राउज़र का उपयोग करना बंद करें। यह पुराना है, यह असुरक्षित है और अभी बाजार में कहीं अधिक सम्मोहक विकल्प हैं। Google ने Android के लिए Chrome जारी किया है (हालाँकि, केवल Ice Cream Sandwich और इसके बाद के वर्शन चलाने वाले उपकरणों के लिए), और यहाँ Firefox और Opera के मोबाइल संस्करण भी उपलब्ध हैं।

फ़ायरफ़ॉक्स मोबाइल विशेष रूप से ध्यान देने योग्य है। एक अद्भुत ब्राउज़िंग अनुभव प्रदान करने के अलावा, यह आपको मोज़िला के अपने मोबाइल ऑपरेटिंग सिस्टम, फ़ायरफ़ॉक्स ओएस के लिए एप्लिकेशन चलाने के साथ-साथ बहुत बढ़िया ऐड-ऑन स्थापित करने की भी अनुमति देता है।

http://www.youtube.com/watch?v=zCe_1DxBQDc

यदि आप विशेष रूप से पागल होना चाहते हैं, तो फ़ायरफ़ॉक्स मोबाइल के लिए नोस्क्रिप्ट की पोर्टिंग भी है। हालांकि, यह ध्यान दिया जाना चाहिए कि अधिकांश वेबसाइट क्लाइंट-साइड बारीकियों को प्रस्तुत करने के लिए जावास्क्रिप्ट पर बहुत अधिक निर्भर हैं, और NoScript का उपयोग करने से अधिकांश वेबसाइटें लगभग निश्चित रूप से टूट जाएंगी। शायद यह बताता है कि क्यों जेम्स ब्रूस ने इसे 'बुराई के ट्रिफेक्टा' के हिस्से के रूप में वर्णित किया।

अंत में, यदि संभव हो, तो आपको Android ऑपरेटिंग सिस्टम के नवीनतम संस्करण को स्थापित करने के अलावा, अपने Android ब्राउज़र को नवीनतम संस्करण में अपडेट करने के लिए प्रोत्साहित किया जाएगा। यह सुनिश्चित करता है कि यदि Google इस बग के लिए एक सुधार जारी करता है, तो आप सुरक्षित हैं।

हालाँकि, यह ध्यान देने योग्य है कि ऐसी अफवाहें हैं कि यह समस्या संभावित रूप से Android 4.4 किटकैट के उपयोगकर्ताओं को प्रभावित कर सकती है। हालांकि, ऐसा कुछ भी सामने नहीं आया है जो पाठकों को ब्राउज़र स्विच करने की सलाह देने के लिए पर्याप्त रूप से पर्याप्त हो।

एक प्रमुख गोपनीयता बग

कोई गलती न करें, यह एक प्रमुख स्मार्टफोन सुरक्षा समस्या है। हालाँकि, किसी भिन्न ब्राउज़र पर स्विच करने से, आप वस्तुतः अभेद्य हो जाते हैं। हालांकि, एंड्रॉइड ऑपरेटिंग सिस्टम की समग्र सुरक्षा के बारे में कई सवाल बने हुए हैं।

क्या आप कुछ अधिक सुरक्षित, जैसे सुपर-सिक्योर आईओएस या (मेरा पसंदीदा) ब्लैकबेरी 10 पर स्विच कर रहे हैं? या शायद आप एंड्रॉइड के प्रति वफादार रहेंगे, और पैरानॉयड एंड्रॉइड या ओमिरोम जैसे सुरक्षित रोम स्थापित करेंगे? या शायद आप इतने चिंतित भी नहीं हैं।

चलिए इसके बारे में बात करते हैं। कमेंट बॉक्स नीचे है। मैं आपके विचार सुनने के लिए और इंतजार नहीं कर सकता।