इन दिनों छोटी और बड़ी दोनों कंपनियों पर हमले की आशंका है। उनकी सूचना प्रणाली और डेटा हर समय खतरे में है। इसलिए, इन खतरों से सुरक्षित रहने के लिए साइबर सुरक्षा में शामिल बुनियादी कदमों को समझने की जरूरत है।

साइबर सुरक्षा जोखिम मूल्यांकन के लिए आवश्यक है, यह संगठनों को यह जानने में मदद करती है कि खतरों और अन्य दुर्भावनापूर्ण हमलों से निपटने के लिए कौन से कदम शामिल किए जाने चाहिए।

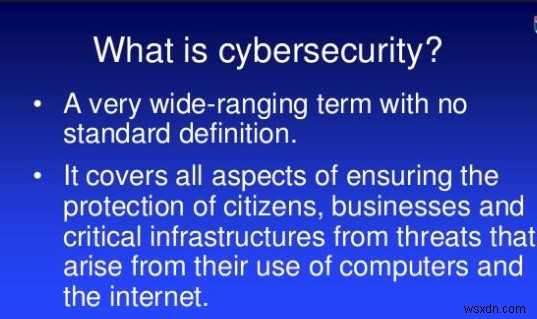

साइबर सुरक्षा क्या है?

यह सूचना की अखंडता, गोपनीयता और पहुंच की गारंटी देने की तकनीक है। साइबर सुरक्षा कंप्यूटर, नेटवर्क, प्रोग्राम और डेटा को अनधिकृत पहुंच, खतरों से बचाती है और अप्रत्याशित दुर्घटनाओं जैसे हार्ड ड्राइव की विफलता, पावर आउटेज और अन्य उन्नत लगातार खतरों (APTs) से उबरने में मदद करती है।

उद्यमों के लिए सुरक्षा का अत्यधिक महत्व होना चाहिए, और वरिष्ठ प्रबंधन के लिए यह अनिवार्य होना चाहिए। हम सभी जानते हैं कि आज हम जिस दुनिया में रह रहे हैं, वह सूचना सुरक्षा के मामले में नाजुक है, इसलिए साइबर सुरक्षा समय की जरूरत है।

वरिष्ठ प्रबंधन को सुरक्षा का बोझ अपने कंधों पर उठाने की जरूरत है, उन्हें यह सुनिश्चित करने की जरूरत है कि सभी प्रणालियों में सुरक्षा बनी हुई है और कुछ निर्धारित मानकों का पालन किया जाता है। इसके अलावा, कर्मचारियों को मानवीय त्रुटियों की संभावना को कम करने के लिए उचित प्रशिक्षण दिया जाना चाहिए। कुछ भी फुलप्रूफ नहीं है, इसलिए हमें सावधान रहने की जरूरत है। ऐप डेवलपर्स को विशेष रूप से अतिरिक्त सतर्क रहना चाहिए क्योंकि वे इंसान हैं और त्रुटियां कर सकते हैं। एक गलती और हमारा सारा डेटा खतरे में पड़ सकता है।

यह भी पढ़ें : डेटा गोपनीयता और यह आपको कैसे प्रभावित करता है

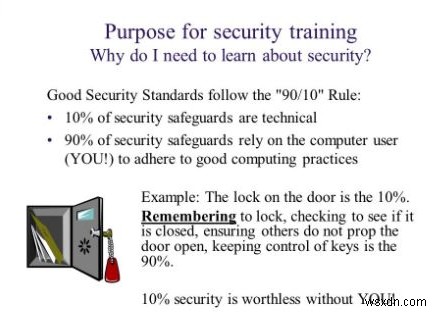

सुरक्षा प्रशिक्षण की आवश्यकता

मनुष्य कोई भगवान नहीं हैं, वे त्रुटियां करते हैं, और इसलिए किसी भी सुरक्षा कार्यक्रम में सबसे कमजोर कड़ी हैं। इसलिए साइबर सुरक्षा को मजबूत बनाने के लिए कर्मचारियों, डेवलपर्स और वरिष्ठ प्रबंधन को इसके और इसके महत्व से अवगत कराया जाना चाहिए।

जीरो-डे कारनामों के कारण, सभी कंपनियां जल्द या बाद में साइबर हमले का शिकार होंगी। यहां तक कि अगर उनके पास सबसे मजबूत सुरक्षा प्रणाली है, तो संभावना है कि एक दोष हमलावरों को अपने फायदे के लिए इसका फायदा उठाने की अनुमति देगा।

खाना खाने से पहले हाथ धोने जैसे बुनियादी कार्यों को करने से हम "व्यक्तिगत हाइनिन" प्राप्त करते हैं, इसी तरह बुनियादी साइबर सुरक्षा कार्य "साइबर स्वच्छता" करके हम प्राप्त कर सकते हैं। उद्यमों को मजबूत प्रमाणन बनाए रखना चाहिए, और संवेदनशील डेटा को सार्वजनिक सर्वर पर या जहां वे सभी के द्वारा आसानी से पहुँचा जा सकता है, संग्रहीत करने से बचना चाहिए।

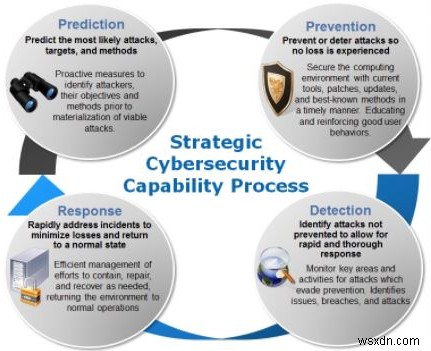

अच्छी साइबर सुरक्षा के लिए रणनीति

एक बुनियादी सुरक्षा प्रणाली केवल प्रवेश स्तर के खतरों से रक्षा कर सकती है, जबकि एक अच्छी साइबर सुरक्षा रणनीति बुनियादी बातों से परे जाने में मदद करेगी। परिष्कृत और उन्नत हैकर विभिन्न तरीकों से बुनियादी रक्षा प्रणाली को आसानी से बायपास कर सकते हैं - जुड़े उपकरणों (कार, बिजली संयंत्र, चिकित्सा उपकरणों) का शोषण करके। साथ ही IoT डिवाइस, क्लाउड सर्विस जैसे नए सिस्टम के साथ जोखिम बढ़ गया है। इसलिए, हमें साइबर सुरक्षा को गंभीरता से लेने की आवश्यकता है।

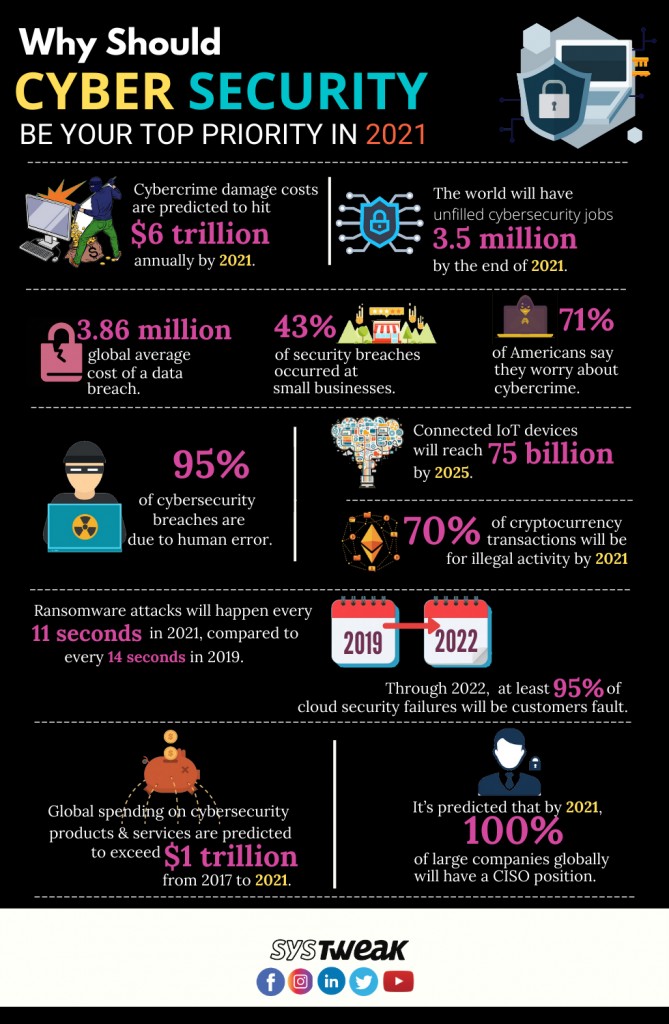

हाल ही में, यूरोपीय संघ के जनरल डेटा प्रोटेक्शन रेगुलेशन (जीडीपीआर) ने व्यक्ति की गोपनीयता की रक्षा के लिए नियमों को मजबूत किया है, जिसके कारण साइबर सुरक्षा की मांग बढ़ी है। साइबर सुरक्षा को संभालने के लिए संगठन सुरक्षा पेशेवरों को काम पर रख रहे हैं क्योंकि हमले का खतरा बढ़ रहा है।

वे क्षेत्र जहां साइबर सुरक्षा अनिवार्य है

साइबर सुरक्षा का दायरा बहुत बड़ा है लेकिन कुछ ऐसे क्षेत्र हैं जिन्हें सुरक्षित करने की आवश्यकता है क्योंकि उनके ठीक से काम किए बिना हम कोई भी कार्य नहीं कर सकते हैं।

यह भी पढ़ें : साइबर सुरक्षा में सुधार हो रहा है या बिगड़ रहा है?

बुनियादी ढांचा

आवश्यक बुनियादी ढांचे में बिजली, पानी, ट्रैफिक लाइट और अस्पताल जैसी प्रणालियां शामिल हैं। अगर इन प्रणालियों को कुछ होता है तो हमारा जीवन अप्रबंधित हो जाता है। आजकल, जैसा कि सब कुछ ऑनलाइन है, ये सिस्टम भी जुड़ रहे हैं और इस प्रकार साइबर हमलों की चपेट में आ रहे हैं। इसलिए, हमें एक समाधान की तलाश करने की जरूरत है और जिस तरह से उन्हें सुरक्षित किया जा सकता है वह है उचित परिश्रम करना क्योंकि इससे कंपनियों को कमजोरियों को समझने और उनसे निपटने में मदद मिलेगी। ऐसा नहीं है कि केवल कंपनियों को ही काम करने की जरूरत है, दूसरों को भी यह आकलन करने और समझने में उनकी मदद करने की जरूरत है कि महत्वपूर्ण बुनियादी ढांचे पर हमला उन्हें कैसे प्रभावित कर सकता है और एक आकस्मिक योजना कितनी मददगार होगी। इसलिए, इसे विकसित करने के लिए संगठनों की मदद की जानी चाहिए।

नेटवर्क सुरक्षा

नेटवर्क सुरक्षा अनिवार्य है क्योंकि यह आपके डेटा और अनधिकृत पहुंच के बीच है। यह आपके महत्वपूर्ण डेटा को दुर्भावनापूर्ण कोड से प्रभावित होने से बचाता है। लेकिन कई बार इसे सुरक्षित करने के लिए विभिन्न उपकरणों का उपयोग किया जाता है जो विशाल डेटा उत्पन्न करते हैं जिसके कारण वास्तविक खतरों को नजरअंदाज कर दिया जाता है। इसलिए, नेटवर्क सुरक्षा को प्रबंधित करने और उस पर नज़र रखने के लिए, सुरक्षा टीमों को मशीन लर्निंग का उपयोग करना शुरू कर देना चाहिए क्योंकि यह मौजूद अंतर को भरने में मदद करता है। कई कंपनियों ने पहले से ही इस तकनीक का उपयोग यह सुनिश्चित करने के लिए शुरू कर दिया है कि एक मजबूत साइबर सुरक्षा को क्रियान्वित किया जाए।

क्लाउड सुरक्षा

उद्यमों द्वारा अपने डेटा को क्लाउड पर स्थानांतरित करने के साथ, उनके सामने नई सुरक्षा चुनौतियों का सामना करना पड़ रहा है। 2017 क्लाउड पर संग्रहीत डेटा की सुरक्षा के मामले में एक अच्छा वर्ष नहीं था। खराब तरीके से कॉन्फ़िगर की गई क्लाउड सुरक्षा के कारण कंपनियों को साप्ताहिक डेटा उल्लंघनों का सामना करना पड़ा। यही कारण है कि क्लाउड प्रदाताओं को सुरक्षा उपकरण बनाने और एंटरप्राइज़ उपयोगकर्ताओं को अपने डेटा को सुरक्षित रखने में मदद करने की आवश्यकता होती है, लेकिन लब्बोलुआब यह है:जब डेटा सुरक्षा की बात आती है तो डेटा स्थानांतरित करना कोई समाधान नहीं है। यदि हम उचित परिश्रम करते हैं और सही रणनीति बनाते हैं तो साइबर सुरक्षा प्राप्त की जा सकती है।

एप्लिकेशन सुरक्षा

मानव के अलावा, एप्लिकेशन विशेष रूप से वेब एप्लिकेशन हमले के सबसे कमजोर तकनीकी बिंदु हैं। But fewer organizations realize this fact therefore, they need to start paying attention to app security and should keep coding errors at par for this they can use penetration testing.

Internet of things (IoT) Security

IoT refers to interconnected systems, as we see a rise in the usage of IoT devices the risk of attacks is increased. IoT developers did not foresee how their devices could be compromised and they shipped the devices with little or no security thus posing threat not only to the users, but also to others on the Internet. These devices are often used as a botnet. They are a security challenge for both home users and society.

Types of Cyber Threats

Cyber threats most commonly fall under three general categories, that are explained below:

Attacks on Privacy

Cyber criminals steal, or copy victim’s personal information to perform various cyber-attacks like credit card fraud, identity theft, or stealing bitcoin wallets.

Attacks on Integrity:

Commonly known as sabotage, integrity attacks are designed to damage, or destroy data or systems. Integrity attacks are of various types they can target a small organization or a complete nation.

Attacks on Accessibility :

These days data ransomware is a very common threat. It prevents victim from accessing data and in addition to this DDOS attacks are also rising. A denial-of-service attack, overloads the network resource with requests, making it unavailable.

But how are these attacks carried out this is the question. To understand it let us read further.

यह भी पढ़ें : No More Cyber Risks With Adaptive Authentication

Social Engineering

These days social engineering is used to design ransomware attacks, the reason? Easy availability of personal information! When cyber criminals can hack a human why would they spend time in hacking a system. Social engineering is the no.1 method used to trick users into running a Trojan horse program. The best way to stay secure from these attacks is to be cautious and have knowledge about them.

Phishing Attacks

It is the best way to steal someone’s password. Cyber criminals design mails in such a manner that a user reveals password of their financial and other accounts. The best defense is two-factor authentication (2FA)

Unpatched Software

You cannot blame a company if an attacker installs a zero-day exploit against you as this has happened due to the failure to perform due diligence. If an organization doesn’t apply a patch even after disclosure of a vulnerability, then it is your duty to ask for it and get it implemented.

Social Media Threats

Crafting an attack to target a special sect of individuals is no more difficult. Attackers use social networking sites be it Facebook, LinkedIn, Twitter, or any popular site to strike up a conversation and then making them a target based on their profile.

Advanced Persistent Threats

Speaking of which it is a network attack in which an unauthorized person gains access to the network and stays hidden for a long duration. The purpose of such attacks is to steal your data and cause damage to the network or organization while playing hide and seek.

Careers in cybersecurity

As organizations have started to notice the importance of cybersecurity, avenues are getting opened in terms of career. With the implementation of GDPR in European countries, search for professionals in this field have increased. As they help in building a strong cyber security strategy.

Never before has the demand of cybersecurity professionals been this high. But as companies are starting to understand its importance they are looking for cybersecurity experts rather than security analyst. A penetration tester has become a must to enforce more strictness and strong security.

CISO/CSO

Chief information security officer (CISO) is senior level executive within an organization. He is responsible for establishing and maintaining the strategy to ensure information assets and technologies are protected.

Security Analyst

A person who detects and prevents cyber threats to infiltrate organization’s network. He/she is responsible to identify and correct flaws in the company’s security system. Typically, the following responsibilities are to be taken care by a security analyst:

- Plan, implement and upgrade security measures

- Protect digital files and information systems from unauthorized access, modification or destruction

- Maintain data and monitor security access

- Conduct internal and external security audits

- Manage network, interruption detection and prevention systems

- Analyze security breaches to determine their root cause

- Define, implement and maintain corporate security policies

- Coordinate security plans with outside vendors

Security Architect

This person is responsible for maintaining company’s security. They think like a hacker to anticipate the moves and plan strategy to secure computer system from getting hacked.

Security Engineer

It is the front line of defense. A person with strong technical, organizational and communication skills is also preferred for this job.

यह भी पढ़ें : Are Companies Prepared for Cyber Attacks?

All this clearly states how important cybersecurity is, in today’s interconnected world. If one fails to have a good cybersecurity system in place it is susceptible of being attacked. It doesn’t matter whether an organization is small or big what matters is that attackers want to get data. We all know no system is 100% full proof, secure but that doesn’t mean we should stop trying to protect our data. All what is explained above will help you understand the importance of cyber security and areas it should be implemented.