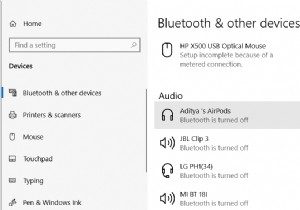

ब्लूटूथ सुरक्षा आज सबसे कम रेटेड सुरक्षा विषयों में से एक है। जबकि हम में से अधिकांश के पास कम से कम एक ब्लू-सक्षम डिवाइस है, हम शायद ही कभी ध्यान देते हैं कि वे क्या करते हैं और वे कैसे कॉन्फ़िगर किए जाते हैं। हमारे मोबाइल उपकरणों पर, ब्लूटूथ आमतौर पर डिफ़ॉल्ट रूप से चालू होता है और हम कभी भी डिफ़ॉल्ट पिन कोड को उसके डिफ़ॉल्ट चार अंकों के संयोजन से बदलने से परेशान नहीं होते हैं, आमतौर पर 0000, 1234 या इसी तरह का कुछ।

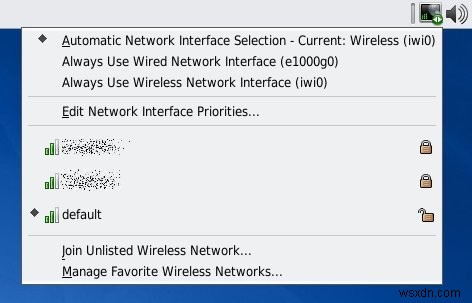

यह आपको उन लोगों की याद दिलाता है जो अपने वायरलेस राउटर को डिफ़ॉल्ट पासवर्ड और बिना एन्क्रिप्शन के छोड़ देते हैं। इन उपकरणों का अक्सर दुरुपयोग किया जाता है, कभी-कभी दुर्घटना से भी, क्योंकि कंप्यूटर उपलब्ध सबसे सुविधाजनक नेटवर्क से ऑटो-कनेक्ट होते हैं, जो आमतौर पर असुरक्षित, अनक्रिप्टेड, फ्री-फॉर-ऑल एक्सेस पॉइंट होते हैं।

दरअसल, इस संबंध में, ब्लूटूथ काफी हद तक राउटर सुरक्षा की तरह है, और भी बहुत कुछ। क्यों? ठीक है, हमारे राउटर घर पर रहते हैं, लेकिन हमारे फोन, ताड़ के उपकरण और लैपटॉप हर जगह जाते हैं, जिससे खतरों का अधिक जोखिम होता है।

इस लेख में, मैं ब्लूटूथ सुरक्षा के कुछ बुनियादी पहलुओं को संबोधित करने की कोशिश करूंगा और कुछ बहुत ही सरल प्रथाओं का पालन करके संभावित जोखिमों का आकलन और उन्हें कैसे नकारा जा सकता है। मैं बहुत अधिक तकनीकी हुए बिना ऐसा करने का प्रयास करूँगा।

तो आइए जानें कि आप अपने ब्लूटूथ उपकरणों को वेब की दुष्ट नुकीली चीजों के लिए अपने लोकप्रिय डिजिटल गले को उजागर करने से रोकने के लिए क्या कर सकते हैं।

उपकरणों की जोड़ी

यह सबसे महत्वपूर्ण - और सबसे कमजोर - ब्लूटूथ संचार का हिस्सा है:दो उपकरणों के बीच चाबियों का प्रारंभिक आदान-प्रदान जो एक दूसरे से बात करना चाहते हैं।

एक अच्छा सादृश्य बनाने के लिए, अपने राउटर की वायरलेस सुरक्षा के बारे में सोचें। आप वायरलेस ट्रैफ़िक को एन्क्रिप्ट करना चाहते हैं ताकि कोई भी आपके राउटर और आपके राउटर के आंतरिक नेटवर्क से जुड़े विभिन्न उपकरणों के बीच प्रवाहित होने वाले डेटा की सामग्री को समझ न सके, जिसमें डेस्कटॉप, लैपटॉप, मोबाइल डिवाइस आदि शामिल हैं।

अपने राउटर के वायरलेस संचार को सुरक्षित बनाने के लिए, आप एक पासवर्ड बनाते हैं। और यह पासवर्ड सादे पाठ में राउटर वेब इंटरफेस में डाला गया है! इसके बारे में सोचो। आप आमतौर पर 192.168.x.x या 10.x.x.x जैसे पते का उपयोग करके एक ब्राउज़र के माध्यम से अपने राउटर से जुड़ते हैं और आवश्यक क्रेडेंशियल प्रदान करते हैं। यह अक्सर एक साधारण वायर्ड कनेक्शन, अनक्रिप्टेड का उपयोग करके किया जाता है।

सिद्धांत रूप में, यदि आपके पास अपने आंतरिक नेटवर्क पर दुर्भावनापूर्ण होस्ट थे, तो आपके राउटर से कनेक्ट करने के लिए आपके द्वारा उपयोग किए जाने वाले प्रशासनिक पासवर्ड को सूंघना संभव होगा, साथ ही आपके द्वारा राउटर के साथ एक्सचेंज की जाने वाली किसी भी अन्य जानकारी, आईपी रेंज, मैक सहित फ़िल्टरिंग, पोर्ट फ़ॉरवर्डिंग, और वायरलेस संचार को एन्क्रिप्ट करने के लिए उपयोग किया जाने वाला कीमती पासफ़्रेज़ भी।

लेकिन चूंकि अधिकांश लोगों के पास उनके होम नेटवर्क पर कोई बदमाश नहीं है, इसलिए यह प्रारंभिक कॉन्फ़िगरेशन चरण सुरक्षित रूप से किया जाता है, जिसके बाद आपके वायरलेस उपकरणों द्वारा उत्सर्जित रेडियो प्रसारण, जबकि संभावित बदमाशों द्वारा आसानी से पता लगाया और कब्जा कर लिया जाता है, एन्क्रिप्टेड होते हैं और इस प्रकार अपठनीय होते हैं, की गोपनीयता बनाए रखते हैं आपके संचार।

ब्लूटूथ को लौटें। प्रारंभिक कुंजी विनिमय आपकी संपूर्ण ब्लूटूथ सुरक्षा की सबसे कमजोर कड़ी है। और चीजों को और खराब करने के लिए, जबकि आप अपने राउटर को सुरक्षित करने के लिए वायर्ड कनेक्शन का उपयोग कर सकते हैं, ब्लूटूथ डिवाइस को वायरलेस सिग्नल प्रसारित करना चाहिए, जो किसी भी ब्लूटूथ-सक्षम डिवाइस द्वारा सीमा के भीतर प्राप्त किया जा सकता है।

इसलिए, आपकी ब्लूटूथ सुरक्षा यह सुनिश्चित करने से शुरू होती है कि आपका कुंजी विनिमय सुरक्षित है।

सुरक्षित की एक्सचेंज

उपकरणों को पेयर करने का सबसे अच्छा तरीका यह है कि इसे अलग-थलग कमरों में किया जाए, ताक-झांक करने वाली आंखों और कानों से दूर। अधिकांश ब्लूटूथ उपकरणों की सीमा बहुत कम होती है, इसलिए यदि आपके स्थान के कुछ मीटर के भीतर कोई एंटेना नहीं है, तो आपको ठीक होना चाहिए।

एयरपोर्ट जैसे भीड़भाड़ वाले सार्वजनिक स्थानों पर उपकरणों को पेयर करने की अनुशंसा नहीं की जाती है।

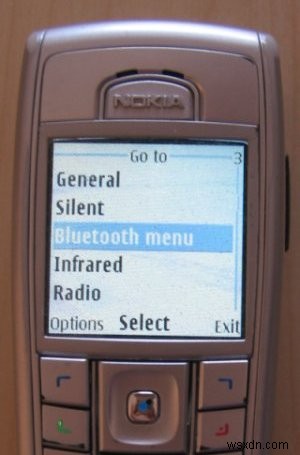

जानें कि किस डिवाइस के साथ पेयर करना है

राउटर की तरह, अधिकांश ब्लूटूथ डिवाइस सामान्य पहचानकर्ता का उपयोग करते हैं, आमतौर पर उनके विक्रेता के नाम और मॉडल प्रकार के आधार पर, कई विकल्पों की उपस्थिति में पहचान करना थोड़ा मुश्किल होता है। आपको अपने ब्लूटूथ डिवाइसों को सार्थक लेकिन बहुत अधिक वर्णनात्मक नाम नहीं देना चाहिए, ताकि आप जान सकें कि कौन से आपके हैं।

उदाहरण के लिए, Dedo RG4453C से काफी बेहतर है, जो भी ब्रांड और फर्मवेयर संशोधन इसका उल्लेख कर सकता है। इसी तरह, आप लोगों को उनके आईडी नंबरों या सामाजिक सुरक्षा नंबरों से संबोधित नहीं करते हैं, क्योंकि वे याद रखने के लिए बहुत सामान्य हैं - आप नामों का उपयोग करते हैं।

कुंजी की लंबाई महत्वपूर्ण है

समग्र सुरक्षा योजना में यह एक और महत्वपूर्ण कारक है। जबकि आपका ब्लूटूथ ट्रैफ़िक एन्क्रिप्ट किया जाएगा चाहे आप कोई भी कुंजी चुनें, एन्क्रिप्ट किए गए संदेशों को क्रैक करने की कठिनाई कुंजी की लंबाई पर निर्भर करेगी।

सिद्धांत रूप में, हर एन्क्रिप्टेड संदेश को क्रैक किया जा सकता है। आपको बस इतना करना है कि ब्रह्मांड का पूरा समय लें और फिर कुछ और कंप्यूटर के विशाल ग्रिड पर टेक्स्ट के किसी भी संभावित संयोजन के खिलाफ कीबोर्ड प्रतीकों के किसी भी संभावित संयोजन को चलाएं।

वास्तव में, जो एन्क्रिप्टेड संदेशों को सुरक्षित बनाता है, वह उनके एल्गोरिथ्म या उपयोग की गई कुंजी को क्रैक करने के लिए आवश्यक समय है। यदि यह समय एक उचित अवधि से अधिक हो जाता है, तो क्रूर बल के प्रयास बेकार होंगे।

यह वह है जिससे आप अपने संचार को सुरक्षित रखना चाहते हैं - आपके नेटवर्क के विरुद्ध स्वचालित अनुमान। आपके पास कोई सटीक समाधान नहीं है। सामान्य परिस्थितियों में उचित जोखिम समय, मान लें कि कई घंटों या दिनों में सामान्य स्थितियों में सबसे आम हमले के तरीकों को हराने के लिए पर्याप्त पर्याप्त होना चाहिए। यही बात है।

एक मजबूत पिन कोड चुनने से यह सुनिश्चित होगा कि आपका डिवाइस संचार सुरक्षित रहेगा। SANS संस्थान 12 अंकों के पिन कोड की सिफारिश करता है।

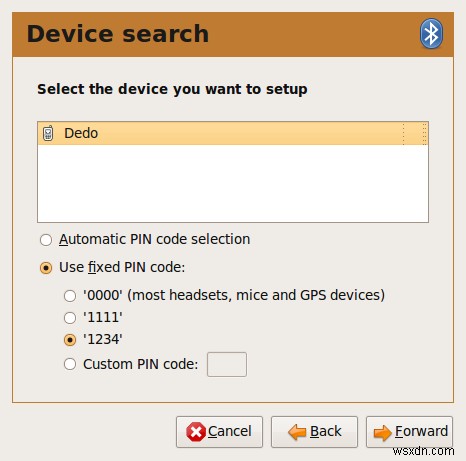

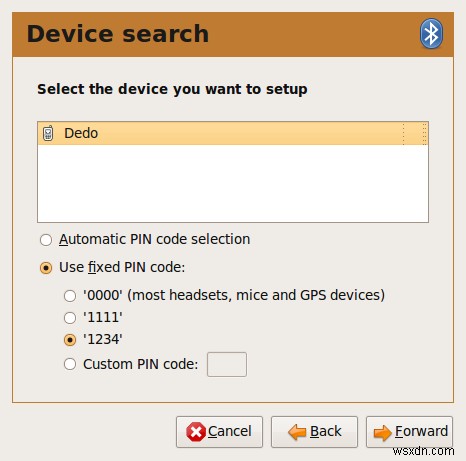

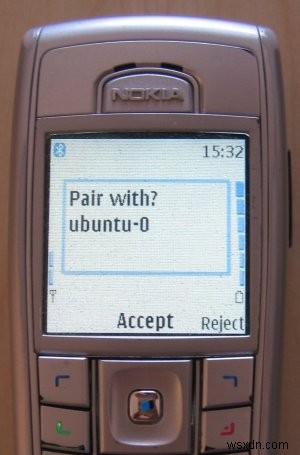

आइए ऊपर पोस्ट किए गए स्क्रीनशॉट पर एक और नज़र डालते हैं:

नोकिया सेल फोन के साथ युग्मित करने के प्रयास के दौरान स्क्रीनशॉट को उबंटू जॉन्टी जैकलोप ऑपरेटिंग सिस्टम पर लिया गया था। मैंने पिछले नियम के अनुसार इसका नाम डेडो रखा है। एक और चीज जो मुझे चुननी है वह है पिन कोड।

जैसा कि आप देख सकते हैं, उबंटू पर ब्लूटूथ विज़ार्ड मुझे सबसे आम, ज्ञात पिन प्रदान करता है जो विक्रेताओं द्वारा उपयोग किया जाता है, आमतौर पर आसानी से अनुमान लगाने योग्य सेट - 0000, 1111, 1234, आदि के आसपास घूमता है। यह राउटर से अलग नहीं है, जो सामान्य व्यवस्थापक के साथ जहाज करता है। /12345 उपयोगकर्ता नाम/पासवर्ड कॉम्बो।

ये संयोजन हमेशा किसी भी ब्लू हमलावर की पहली पसंद होते हैं, यदि आप चाहें तो कम लटकने वाले फलों को आसानी से उठा सकते हैं। यहां तक कि अगर आप एक गैर-डिफ़ॉल्ट चार-अंकीय कोड का उपयोग करते हैं, तो आपने तुरंत अपनी सुरक्षा बढ़ा दी होगी, हालांकि पसंद पूल छोटा है और हमलावरों द्वारा आसानी से काम किया जा सकता है।

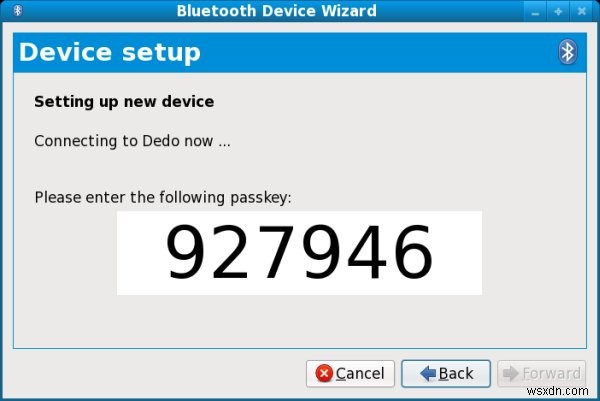

एक और दिलचस्प उदाहरण फेडोरा द्वारा उनके लियोनिदास रिलीज में पेश किया गया दृष्टिकोण है। किसी बाहरी डिवाइस के साथ पेयरिंग करते समय, Fedora एक रैंडम पिन बनाता है जिसे आपको पेयरिंग को सफल बनाने के लिए अपने अन्य डिवाइस में इनपुट करना होगा। यह दृष्टिकोण स्वचालित रूप से आपकी सुरक्षा को बढ़ाता है, क्योंकि कुंजी यादृच्छिक है और क्योंकि यह मानक चार अंकों के संयोजन से काफी लंबी है।

12 अंकों के पिन की सिफारिश की जाती है। वांछित उपकरणों में याद रखना या इनपुट करना कष्टप्रद हो सकता है, लेकिन इसे प्रत्येक युग्मन प्रयास के लिए केवल एक ही करना होगा।

एक बार जब आप डिवाइस को सफलतापूर्वक और सुरक्षित रूप से पेयर कर लेते हैं, तो आप जाने के लिए तैयार हैं। अब, हम देखेंगे कि अपने गैजेट्स को कॉन्फ़िगर करने के बाद आपको क्या करना चाहिए।

सुरक्षित व्यवहार

अब हम कुछ सरल सामान्य ज्ञान नियमों की समीक्षा करेंगे जो आपको अपने ब्लूटूथ उपकरणों की सुरक्षा बनाए रखने में मदद करेंगे। सिद्धांत किसी भी प्रकार के डेटा विनिमय और साझाकरण के समान है। क्या आप चाहते हैं कि दूसरे पक्ष को आपकी फाइलों तक पहुंच प्राप्त हो? कितनी पहुंच? केवल पढ़ें या शायद लिखें भी? आप कौन सी फाइलें साझा करना चाहते हैं? ये सभी प्रश्न वायर्ड या वायरलेस नेटवर्क पर किसी भी प्रकार के डेटा एक्सचेंज के लिए मान्य हैं, चाहे वह पीयर-टू-पीयर (पी2पी) शेयरिंग, सांबा, एनएफएस, ब्लूटूथ, एफ़टीपी या कोई अन्य प्रोटोकॉल हो।

उपयोग में न होने पर ब्लूटूथ उपकरणों को बंद कर दें

सबसे पहले, यह बैटरी जीवन बचाता है। दूसरा, व्यापक दुनिया में अपनी उपस्थिति का विज्ञापन करने का कोई कारण नहीं है, अब, क्या है? जब आपको डेटा संचारित करने की आवश्यकता हो तो ब्लूटूथ डिवाइस को सक्रिय करें और फिर इसे बंद कर दें। ज्यादातर लोग ब्लूटूथ का इस्तेमाल बहुत कम करते हैं, अगर करते भी हैं। इसे चालू रखना केवल अनावश्यक है।

अवांछित कनेक्शन अस्वीकार करें

यह सभी का सबसे बुनियादी सुरक्षा सिद्धांत है - डिफ़ॉल्ट इनकार। इसका मतलब है, विश्वसनीय कनेक्शनों की केवल एक छोटी श्वेतसूची को छोड़कर कुछ भी न होने दें। यह ब्लूटूथ पर समान रूप से लागू होता है।

जब भी कोई नया, अज्ञात डिवाइस आपसे कनेक्ट करने के लिए कहता है, तो आपको सावधानीपूर्वक स्थिति की जांच करनी चाहिए। क्या आप इस अन्य मेजबानों को जानते हैं? क्या कनेक्शन अपेक्षित है? यदि आप इन प्रश्नों का उत्तर 'हां' में नहीं दे सकते हैं - तो आपको प्रयासों को नकारना चाहिए। यह इतना आसान है।

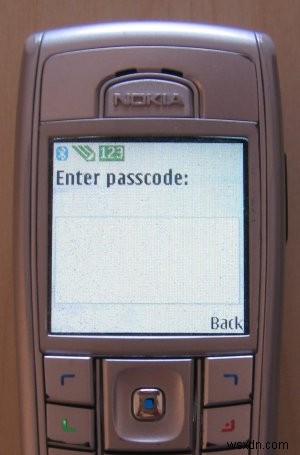

आप देख सकते हैं कि सेलफोन बड़े, बोल्ड फ़ॉन्ट में डिफ़ॉल्ट विकल्प के रूप में स्वीकार करता है। सामान्य तौर पर, इसका मतलब यह है कि फोन उपयोगिता के लिए तैयार है, लेकिन ज्यादातर लोगों के लिए इसका मतलब कम सुरक्षा भी है।

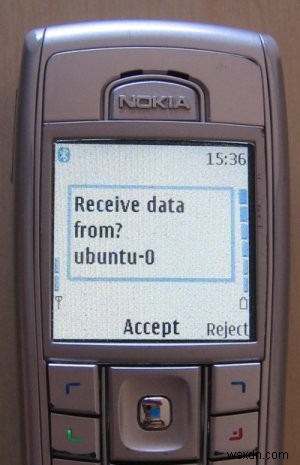

इसी तरह, जब कोई उपकरण आपको डेटा भेजने का प्रयास करता है, भले ही आपने पहले ही इसके साथ जोड़ा हो, सुनिश्चित करें कि आप वास्तव में डेटा स्थानांतरण स्वीकार करते हैं। या आपकी फ़ाइलों को ब्राउज़ करने का प्रयास। ब्लूटूथ कनेक्शन आमतौर पर जानबूझकर होते हैं, इसलिए कोई अप्रत्याशित आश्चर्य शायद वांछित नहीं है।

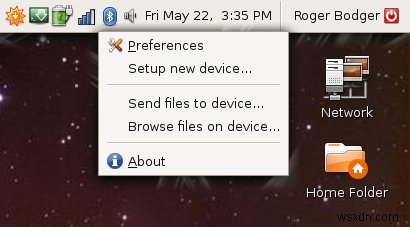

उदाहरण के लिए, जब मैं डिवाइस पर फ़ाइलें भेजें ...

पर क्लिक करता हूं

मेरा फ़ोन मुझे इस प्रयास के बारे में संकेत देगा। चूंकि यह एक अपेक्षित संपर्क है, इसलिए मैं इसकी अनुमति दूंगा। वहीं दूसरी ओर, यदि आपको अचानक से इस प्रकार के इशारे मिलते हैं, तो वे संभवत:अवांछित हैं।

और फिर हम अपने सेलफ़ोन के छोटे डिस्प्ले पर अपना VMware रहस्य लेख लिखते समय लिया गया एक फैंसी स्क्रीनशॉट देख सकते हैं।

डिवाइस को ब्राउज़ करने का प्रयास करते समय भी यही बात लागू होती है। अगर आप कनेक्शन की अनुमति देते हैं, तो आपकी फ़ाइलें दूसरे पक्ष को दिखाई देंगी. यह एक ऐसी चीज है जिस पर आपको ध्यान से विचार करना चाहिए। उदाहरण के लिए, हो सकता है कि आप काम पर किसी सहकर्मी को अपने 0.1Kp फोन कैमरे से ली गई कुछ तस्वीरें आपको भेजने देना चाहें, लेकिन हो सकता है कि आप अपने फोन की सामग्री को उजागर नहीं करना चाहें।

आपके ब्लूटूथ डिवाइस कैसे व्यवहार करेंगे यह आपके द्वारा उपयोग किए जा रहे सटीक मॉडल और प्रकार पर निर्भर करता है। मैं आपको सटीक नुस्खा नहीं दे सकता, लेकिन मैं निश्चित रूप से सामान्य सेटिंग्स की सिफारिश कर सकता हूं।

इस बात पर ध्यान दिए बिना कि आप किस उपकरण का उपयोग करते हैं, उपयोग न होने पर इसे बंद रखने का प्रयास करें, सुनिश्चित करें कि यदि उपलब्ध हो तो आप सुरक्षा सुविधाओं को सक्रिय करते हैं, जिसमें आने वाले ब्लूटूथ कनेक्शनों की निगरानी (और अस्वीकार) करने का कोई तरीका शामिल है। आपके डिवाइस को आपको किसी भी व्यक्तिगत डेटा ट्रांसफर प्रयास के लिए संकेत देना चाहिए, भले ही आपने अभी इसकी अनुमति दी हो। क्यों? ठीक है, क्या होगा यदि आपने जिस डिवाइस के साथ अभी-अभी पेयर किया है वह चोरी हो गया है? क्या है किसी ने आपके मित्र के सेल फोन पर चुटकी ली है और अब किसी को परेशान करने की कोशिश कर रहा है? यहां एक अपरिष्कृत उदाहरण है, लेकिन एक निश्चित संभावना है, क्योंकि हल्के, छोटे मोबाइल उपकरण आसानी से खो जाते हैं, भूल जाते हैं, खो जाते हैं और चोरी हो जाते हैं।

यह एक उपद्रव की तरह लग सकता है, हर एक कनेक्शन को अधिकृत करना, लेकिन सच्चाई यह है कि वैसे भी उनमें से बहुत से नहीं हैं। आप अपने दोस्तों के साथ कितनी बार ब्लू करते हैं?

इस सटीक कारण के लिए, ब्लूटूथ कनेक्शन की कमी, ज्यादातर लोग इस प्रोटोकॉल में शामिल सुरक्षा सावधानियों के बारे में भूल जाते हैं, संभावित रूप से अपने डेटा को अवांछित तृतीय पक्षों को उजागर करते हैं। ज्यादातर मामलों में, आपके फोन में मुख्य रूप से जंक और कुछ महत्वपूर्ण फोन होंगे, लेकिन यह अधिक संवेदनशील डेटा भी सूचीबद्ध कर सकता है।

इसी तरह, आप अपने कंप्यूटर को ब्लूटूथ साझा करने के लिए कॉन्फ़िगर कर सकते हैं। उदाहरण के लिए, Fedora 11 Leonidas के पास फ़ाइल साझाकरण प्राथमिकता के लिए एक समर्पित मेनू है, जो नीले उपकरणों को भी कवर करता है।

मेनू पर एक नजर डालें। बहुत सारे विकल्प। उदाहरण के लिए, आप केवल बंधित उपकरणों के साथ फ़ाइलें साझा कर सकते हैं। या फ़ाइलों को हटाने के लिए दूरस्थ उपकरणों को अनुमति न दें, उन्हें केवल-पढ़ने के लिए मोड में मजबूर कर दें। इसी तरह, हो सकता है कि आप केवल बंधित उपकरणों के लिए फ़ाइलें स्वीकार करना और सूचनाएँ प्राप्त करना चाहें।

अगले चरण

इस ट्यूटोरियल में अगला चरण उपलब्ध विभिन्न ब्लूटूथ टूल्स का अवलोकन करना होगा, कुछ लिनक्स के लिए, कुछ विंडोज के लिए, जिनका उपयोग सक्रिय ब्लूटूथ डिवाइस, स्नीफ कनेक्शन आदि के लिए स्कैन करने के लिए किया जा सकता है। लेकिन मैं अभी ऐसा नहीं करने जा रहा हूं।

भविष्य में हमारे पास समर्पित नेटवर्क विश्लेषण ट्यूटोरियल होगा। इसके अलावा, इस तरह के उपकरणों का उपयोग करने के लिए विशेषज्ञता और जिम्मेदारी की आवश्यकता होती है। मासूम शरारतों के लिए भी सुरक्षा कौशल का दुरुपयोग करना इतनी आसानी से हो जाता है।

सीक्वेल के लिए बने रहें, जहां हम नैतिक रूप से सुरक्षा स्कैनिंग के बारे में जानेंगे, ताकि हम जोखिमों का आकलन कर सकें, कमजोरियों के लिए अपने नेटवर्क का ऑडिट कर सकें और संभावित खतरों के लिए सही प्रत्युपाय विकसित कर सकें।

निष्कर्ष

बस इतना ही। बस कुछ सरल नियम और आपका नीला अनुभव आनंददायक हो सकता है। अधिकांश लोगों के लिए, ब्लूटूथ इस ट्यूटोरियल में पहली छवि के समान है, एक प्रकार का मौखिक आभूषण जो रैपर्स या इस तरह से पहना जाता है। जब उपयोग मॉडल और सुरक्षा प्रथाओं की बात आती है तो ब्लूटूथ लोकप्रिय और व्यावहारिक होता है, लेकिन यह बहुत अस्पष्ट है। अधिकांश लोग पूरी तरह से अनजान हैं कि उनके उपकरण कैसे काम करते हैं और व्यापक दुनिया के लिए उनकी हवा क्या है।

सौभाग्य से, ब्लूटूथ डिवाइस को कॉन्फ़िगर करना किसी भी रेडियो-हैप्पी डिवाइस से अलग नहीं है। मूल सिद्धांत वही रहते हैं। इच्छित पक्षों को बचाने के लिए किसी भी व्यक्ति द्वारा प्रेषित डेटा को अपठनीय बनाने के लिए एन्क्रिप्शन का उपयोग करें। सुनिश्चित करें कि एन्क्रिप्शन कुंजियों का प्रारंभिक आदान-प्रदान निजी तौर पर किया जाता है। स्ट्रॉन्ग कीज यानी स्ट्रांग पासवर्ड का इस्तेमाल करें। उपयोग में न होने पर अपने उपकरणों को बंद कर दें। अन्य डिवाइस की स्पष्ट रूप से पहचान करते हुए, इनकमिंग पेयरिंग अनुरोधों को व्यक्तिगत रूप से स्वीकार/अस्वीकार करें। दोनों तरह से फ़ाइलें साझा करते समय सावधानी बरतें।

मुझे उम्मीद है कि यह ट्यूटोरियल आपके लिए उपयोगी था। मज़े करो और अपने आसपास मिलते हैं।

प्रोत्साहित करना।