"यदि कोई विरोधी साइबर-स्वच्छता से उदासीन कर्मचारी को अटैचमेंट खोलने या किसी दुर्भावनापूर्ण लिंक पर क्लिक करने और इस तरह पूरे नेटवर्क से समझौता करने के लिए धोखा देता है, तो थोड़ा सा बदला हुआ मैलवेयर ले जाने वाला एक स्पीयर-फ़िशिंग ईमेल मल्टी-मिलियन-डॉलर के उद्यम सुरक्षा समाधानों को बायपास कर सकता है।"

जेम्स स्कॉट, सीनियर फेलो, इंस्टीट्यूट फॉर क्रिटिकल इंफ्रास्ट्रक्चर टेक्नोलॉजी

पिछले हफ्ते, एक रैंसमवेयर जिसे डिफ्रे कहा जाता है, संभ्रांत संगठनों के एक चयनित समूह को लक्षित करता है जो संक्रमण पर $ 5,000 की मांग करता है। यह एक फ़ाइल एनकोडर ट्रोजन है जिसे C++ में लिखा गया है जो उन्नत क्रिप्टोग्राफ़िक एल्गोरिथम का उपयोग करता है।

डिफ़्रे नाम पहले ट्रेस किए गए हमले में कमांड-एंड-कंट्रोल सर्वर होस्ट पर आधारित है:'डिफ़्रेएबल-लिस्टिंग'।

इसे दूसरे नाम Glushkov Ransomware के नाम से भी जाना जाता है। नाम का उपयोग 'admin@wsxdn.com,' 'glushkov®tutanota.de,' और 'admin@wsxdn.com' ई मेल खातों के संदर्भ के रूप में किया जा सकता है, जिनका उपयोग खतरे को फैलाने और हैकर से संपर्क करने के लिए किया जाता है।

यह दो छोटे और चुनिंदा हमलों का वितरण कर रहा था और इसे बड़े क्रिप्टो खतरे के रूप में पहचाना जाता है। इस खतरे की तुलना पेट्या और वानाक्राई स्ट्रेन से की जा रही है।

रिपोर्टों के मुताबिक, खतरा ज्यादातर अस्पतालों और शैक्षणिक संस्थानों के नेटवर्क को लक्षित कर रहा है और डेटा को एन्क्रिप्ट कर रहा है।

पहले हमले स्वास्थ्य सेवा और शिक्षा संगठन पर लक्षित थे, जबकि अन्य लक्षित विनिर्माण और प्रौद्योगिकी संस्थान थे।

यह कैसे फैल रहा है?

Img src: भाकर्स

मैलवेयर फैलाने के लिए उपयोग किया जाने वाला इंस्टॉलर एक Word दस्तावेज़ का उपयोग कर रहा है जिसमें एक एम्बेडेड निष्पादन योग्य वीडियो क्लिप (O LE पैकेजर शेल ऑब्जेक्ट) है।

जब प्राप्तकर्ता एम्बेडेड वीडियो को चलाने की कोशिश करता है, जो एक छवि है, Defray Ransomware इंस्टॉल हो जाता है और सक्रिय हो जाता है। स्थापना के बाद, यह डेटा को एन्क्रिप्ट करना शुरू कर देता है और फिर एक फिरौती नोट प्रदर्शित करता है, यह घोषणा करते हुए कि आपको फिर से पहुँच प्राप्त करने के लिए फिरौती का भुगतान करना होगा।

फ़िशिंग ईमेल और लक्षित स्पीयर फ़िशिंग ईमेल का उपयोग कार्यालय कर्मचारियों को आकर्षित करने के लिए किया जाता है और फिर उन्हें संक्रमित दस्तावेज़ को पढ़ने के लिए मजबूर किया जाता है। ईमेल व्यक्तियों या समूहों को संबोधित किए जाते हैं और इसमें विशेष रूप से लक्ष्यों को लुभाने के लिए डिज़ाइन किए गए संदेश होते हैं।

पहली बार 15 अगस्त को विनिर्माण और प्रौद्योगिकी पेशेवरों को लक्षित करते हुए अभियान चलाया गया। इसी क्रम में 22 अगस्त को एक और अभियान शुरू किया गया और स्वास्थ्य और शैक्षणिक संगठनों को फर्जी मेल भेजे गए। इस ईमेल में एक अस्पताल में सूचना प्रबंधन और प्रौद्योगिकी के कथित निदेशक की रोगी रिपोर्ट शामिल थी।

Img src: प्रमाण

ये फर्जी ईमेल मालवेयर को खुला आमंत्रण देते हैं और यह मशीनों पर इंस्टॉल हो जाता है। यह आपके घर में एक पिशाच का स्वागत करने और फिर उसे अपना खून लेने की अनुमति देने जैसा है।

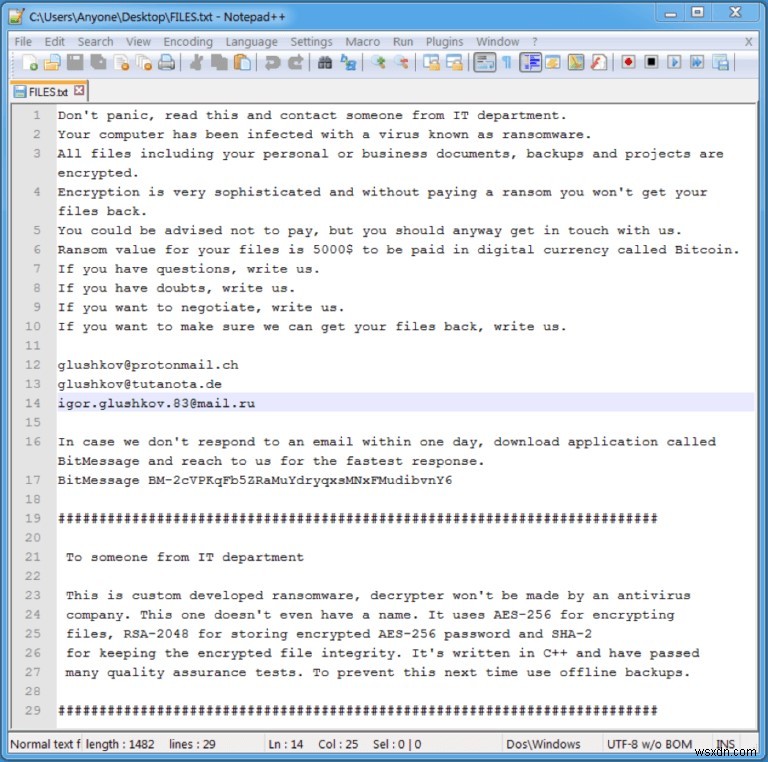

इन सबके बाद आपके डेस्कटॉप पर फिरौती का एक नोट दिखाई देता है, पीड़ित को बिटकॉइन के रूप में $5,000 का भुगतान करने के लिए कहा जाता है।

फिरौती के नोट को 'Files.TXT' और 'HELP.TXXR' नाम की दो फाइलों में पाया जा सकता है और इसका निष्कर्ष है:

“यह कस्टम विकसित रैंसमवेयर है, डिक्रिप्टर किसी एंटीवायरस कंपनी द्वारा नहीं बनाया जाएगा। इनका तो नाम ही नहीं है। यह फ़ाइलों को एन्क्रिप्ट करने के लिए AES-256 का उपयोग करता है, एन्क्रिप्टेड AES-256 पासवर्ड को संग्रहीत करने के लिए RSA-2048 और एन्क्रिप्टेड फ़ाइल अखंडता को बनाए रखने के लिए SHA-2 का उपयोग करता है। यह C++ में लिखा गया है और इसने कई गुणवत्ता आश्वासन परीक्षण पास किए हैं। अगली बार इसे रोकने के लिए ऑफ़लाइन बैकअप का उपयोग करें।”

स्रोत: ट्रिपवायर

निम्न एक्सटेंशन वाली Ransomware एन्क्रिप्ट फ़ाइलें:

.001, .3ds, .7zip, .MDF, .NRG, .PBF, .SQLITE, .SQLITE2, .SQLITE3, .SQLITEDB, .SVG, .UIF, .WMF, .abr, .accdb, .afi , .arw, .asm, .bkf, .c4d, .cab, .cbm, .cbu, .class, .cls, .cpp, .cr2, .crw, .csh, .csv, .dat, .dbx,। dcr, .dgn, .djvu, .dng, .doc, .docm, .docx, .dwfx, .dwg, .dxf, .exe, .fla, .fpx, .gdb, .gho, .ghs, .hdd, .html, .iso, .iv2i, .java, .key, .lcf, .lnk, .matlab, .max, .mdb, .mdi, .mrbak, .mrimg, .mrw, .nef, .odg, .ofx , .orf, .ova, .ovf, .pbd, .pcd, .pdf, .php, .pps, .ppsx, .ppt, .pptx, .pqi, .prn, .psb, .psd, .pst, .pst। ptx, .pvm, .pzl, .qfx, .qif, .r00, .raf, .rar, .raw, .reg, .rw2, .s3db, .skp, .spf, .spi, .sql, .sqlite- जर्नल, .stl, .sup, .swift, .tib, .txf, .u3d, .v2i, .vcd, .vcf, .vdi, .vhd, .vmdk, .vmem, .vmwarevm, .vmx, .vsdx, .वॉलेट, .विन, .xls, .xlsm, .xlsx, .zip।

स्रोत: पहेली सॉफ्टवेयर

ये सभी रैंसमवेयर हमले सुरक्षित और जागरूक रहने के लिए एक अलार्म हैं। हमें अज्ञात स्रोतों से प्राप्त ईमेल को खोलने से बचना चाहिए और जिनके बारे में हम निश्चित नहीं हैं। हमें ईमेल में प्राप्त होने वाले सभी अटैचमेंट को नहीं खोलना चाहिए। सुरक्षा की दृष्टि से भी आपकी मशीन पर एक अपडेटेड एंटी-वायरस इंस्टॉल होना चाहिए।