वर्चुअलाइजेशन-आधारित सुरक्षा विंडोज 10 पर वर्षों से एक विशेषता रही है। यह कई लोगों के लिए रडार के नीचे उड़ गया क्योंकि Microsoft इसे लागू नहीं कर रहा था; हालांकि, यह विंडोज 11 के साथ बदलने जा रहा है।

आइए वीबीएस पर करीब से नज़र डालें, देखें कि यह क्या है, और इसे कैसे सक्षम और अक्षम करना है।

वर्चुअलाइजेशन-आधारित सुरक्षा (VBS) क्या है?

वर्चुअलाइजेशन-आधारित सुरक्षा (वीबीएस) मुख्य मेमोरी के एक खंड को बाकी ऑपरेटिंग सिस्टम से वस्तुतः अलग करने के लिए विंडोज हाइपरवाइजर का उपयोग करता है। विंडोज़ महत्वपूर्ण सुरक्षा समाधानों जैसे लॉग-इन क्रेडेंशियल्स और विंडोज़ सुरक्षा के लिए ज़िम्मेदार कोड को अन्य चीज़ों के साथ स्टोर करने के लिए मेमोरी के इस पृथक, सुरक्षित क्षेत्र का उपयोग करता है।

स्मृति के एक अलग हिस्से के अंदर सुरक्षा समाधानों को होस्ट करने का कारण समाधान को उन कारनामों से बचाना है जिनका उद्देश्य इन सुरक्षा को हराना है। मैलवेयर अक्सर महत्वपूर्ण सिस्टम संसाधनों तक पहुंच प्राप्त करने के लिए विंडोज़ के अंतर्निहित सुरक्षा तंत्र को लक्षित करता है। उदाहरण के लिए, दुर्भावनापूर्ण कोड विंडोज के कोड प्रमाणीकरण विधियों को हराकर कर्नेल-स्तरीय संसाधनों तक पहुंच प्राप्त कर सकता है।

वीबीएस इस समस्या को विंडोज सुरक्षा समाधानों को बाकी ओएस से अलग करके हल करता है। यह विंडोज को अधिक सुरक्षित बनाता है क्योंकि कमजोरियां ओएस सुरक्षा को बायपास नहीं कर सकती हैं क्योंकि उनके पास इन सुरक्षा तक पहुंच नहीं है। इनमें से एक सुरक्षा हाइपरवाइजर-एनफोर्स्ड कोड इंटीग्रिटी (HVCI) या मेमोरी इंटीग्रिटी है।

एचवीसीआई उन्नत कोड अखंडता जांच को लागू करने के लिए वीबीएस का लाभ उठाता है। ये जाँच कर्नेल-मोड ड्राइवरों और प्रोग्रामों को प्रमाणित करते हैं ताकि यह सुनिश्चित हो सके कि वे विश्वसनीय स्रोतों से आए हैं। इसलिए, एचवीसीआई सुनिश्चित करता है कि केवल विश्वसनीय कोड ही मेमोरी में लोड हो।

संक्षेप में, VBS एक ऐसा तंत्र है जिसके द्वारा Windows महत्वपूर्ण सुरक्षा समाधानों को अन्य सभी चीज़ों से अलग रखता है। सिस्टम उल्लंघन के मामले में, वीबीएस द्वारा संरक्षित समाधान और जानकारी सक्रिय रहेगी क्योंकि दुर्भावनापूर्ण कोड घुसपैठ नहीं कर सकता है और उन्हें अक्षम / बायपास नहीं कर सकता है।

विंडोज़ में वर्चुअलाइजेशन-आधारित सुरक्षा की आवश्यकता

वीबीएस के लिए विंडोज 11 की आवश्यकता को समझने के लिए, हमें उन खतरों को समझना होगा जिन्हें वीबीएस खत्म करने का इरादा रखता है। वीबीएस मुख्य रूप से दुर्भावनापूर्ण कोड से बचाने के लिए एक तंत्र है जिसे पारंपरिक सुरक्षा तंत्र संभाल नहीं सकते हैं।

दूसरे शब्दों में, VBS का उद्देश्य कर्नेल-मोड मैलवेयर को हराना है।

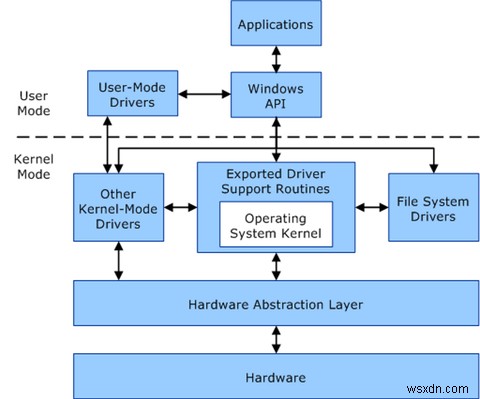

कर्नेल किसी भी OS का मूल है। यह वह कोड है जो सब कुछ प्रबंधित करता है और विभिन्न हार्डवेयर घटकों को एक साथ काम करने की अनुमति देता है। आम तौर पर, उपयोगकर्ता प्रोग्राम कर्नेल-मोड में नहीं चलते हैं। वे उपयोगकर्ता-मोड में चलते हैं। उपयोगकर्ता-मोड कार्यक्रमों में सीमित क्षमताएं होती हैं क्योंकि उनके पास उन्नत अनुमतियां नहीं होती हैं। उदाहरण के लिए, एक उपयोगकर्ता-मोड प्रोग्राम किसी अन्य प्रोग्राम के वर्चुअल एड्रेस स्पेस को अधिलेखित नहीं कर सकता है और इसके संचालन में गड़बड़ी नहीं कर सकता है।

कर्नेल-मोड प्रोग्राम, जैसा कि नाम से पता चलता है, विंडोज कर्नेल तक पूर्ण पहुंच है और बदले में विंडोज के संसाधनों तक पूर्ण पहुंच है। वे बिना किसी बाधा के सिस्टम कॉल कर सकते हैं, महत्वपूर्ण डेटा एक्सेस कर सकते हैं और रिमोट सर्वर से जुड़ सकते हैं।

संक्षेप में, कर्नेल-मोड प्रोग्रामों में एंटी-वायरस प्रोग्रामों की तुलना में उन्नत अनुमतियाँ होती हैं। इसलिए, वे विंडोज और तीसरे पक्ष के ऐप्स द्वारा स्थापित फायरवॉल और अन्य सुरक्षा को बायपास कर सकते हैं।

कई मामलों में, विंडोज़ को पता भी नहीं चलेगा कि कर्नेल-स्तरीय एक्सेस के साथ दुर्भावनापूर्ण कोड है। यह कर्नेल-मोड मैलवेयर का पता लगाना बेहद कठिन या कुछ मामलों में असंभव भी बना देता है।

वीबीएस का लक्ष्य इसे बदलना है।

जैसा कि पिछले खंड में बताया गया है, वीबीएस विंडोज हाइपरवाइजर का उपयोग करके मेमोरी का एक सुरक्षित क्षेत्र बनाता है। विंडोज हाइपरवाइजर के पास सिस्टम में उच्चतम स्तर की अनुमतियां हैं। यह सिस्टम मेमोरी पर प्रतिबंधों की जांच कर सकता है और उन्हें लागू कर सकता है।

इसलिए, यदि कर्नेल-मोड मैलवेयर ने सिस्टम मेमोरी में पृष्ठों को बदल दिया है, तो हाइपरविजर द्वारा संचालित कोड अखंडता जांच सुरक्षित मेमोरी क्षेत्र के अंदर संभावित अखंडता उल्लंघन के लिए मेमोरी पेजों की जांच करती है। केवल जब कोड का एक टुकड़ा इन अखंडता जांच से हरी झंडी प्राप्त करता है, तो इसे इस स्मृति क्षेत्र के बाहर निष्पादन योग्य बनाया जाता है।

लंबी कहानी संक्षेप में, Windows को उपयोगकर्ता-मोड दुर्भावनापूर्ण कोड से निपटने के अलावा कर्नेल-मोड मैलवेयर के जोखिम को कम करने के लिए VBS की आवश्यकता है।

Windows 11 VBS का उपयोग कैसे करता है?

यदि हम विंडोज 11 की हार्डवेयर आवश्यकताओं पर करीब से नज़र डालें, तो हम देख सकते हैं कि वीबीएस के काम करने के लिए माइक्रोसॉफ्ट विंडोज 11 पीसी के लिए अनिवार्य है। Microsoft अपनी वेबसाइट पर काम करने के लिए VBS के लिए आवश्यक हार्डवेयर का विवरण देता है, जिसमें शामिल हैं:

- Intel VT-X और AMD-V जैसी हार्डवेयर त्वरण सुविधाओं वाला 64-बिट CPU

- विश्वसनीय प्लेटफार्म मॉड्यूल (टीपीएम) 2.0

- यूईएफआई

- Hypervisor-Enforced Code Integrity (HVCI) संगत ड्राइवर

इस सूची से, यह बिल्कुल स्पष्ट है कि विंडोज 11 की प्रमुख हार्डवेयर आवश्यकताएं, जिनमें इंटेल 8 वीं पीढ़ी या उससे ऊपर के सीपीयू शामिल हैं, वीबीएस और इसके द्वारा सक्षम सुविधाओं की सुविधा के लिए हैं। ऐसी ही एक विशेषता हाइपरवाइजर-एनफोर्स्ड कोड इंटीग्रिटी (HVCI) है।

याद रखें कि वीबीएस बाकी ओएस से अलग वर्चुअल मेमोरी वातावरण बनाने के लिए विंडोज हाइपरवाइजर का उपयोग करता है। यह वातावरण OS के भरोसे की जड़ के रूप में कार्य करता है। दूसरे शब्दों में, केवल इस आभासी वातावरण के अंदर रहने वाले कोड और सुरक्षा तंत्र पर भरोसा किया जाता है। किसी भी कर्नेल-मोड कोड सहित बाहर रहने वाले प्रोग्राम और समाधान तब तक विश्वसनीय नहीं होते जब तक वे प्रमाणित नहीं हो जाते। एचवीसीआई एक प्रमुख घटक है जो वीबीएस द्वारा बनाए गए आभासी वातावरण को मजबूत करता है।

वर्चुअल मेमोरी क्षेत्र के अंदर, एचवीसीआई अखंडता उल्लंघन के लिए कर्नेल-मोड कोड की जांच करता है। विचाराधीन कर्नेल-मोड कोड केवल स्मृति आवंटित कर सकता है यदि कोड एक विश्वसनीय स्रोत से है और यदि आवंटन सिस्टम सुरक्षा के लिए कोई खतरा पैदा नहीं करता है।

जैसा कि आप देख सकते हैं, एचवीसीआई एक बड़ी बात है। इसलिए, विंडोज 11 प्रत्येक संगत सिस्टम पर डिफ़ॉल्ट रूप से सुविधा को चालू कर देता है।

कैसे देखें कि आपके कंप्यूटर पर VBS सक्षम है या नहीं

माइक्रोसॉफ्ट डिफ़ॉल्ट रूप से संगत प्री-बिल्ट और ओईएम विंडोज 11 मशीनों पर वीबीएस को सक्षम करता है। दुर्भाग्य से, वीबीएस प्रदर्शन को 25% तक बढ़ा सकता है। इसलिए, यदि आप Windows 11 चला रहे हैं और आपको अत्याधुनिक सुरक्षा की आवश्यकता नहीं है, तो VBS को बंद करना सुनिश्चित करें।

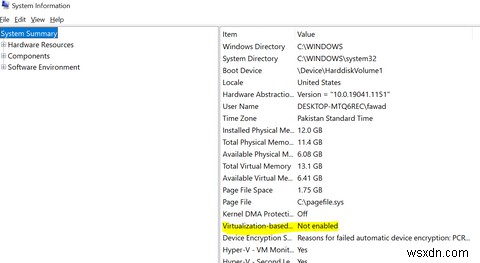

अपने कंप्यूटर पर वीबीएस सक्षम है यह जांचने के लिए, विंडोज कुंजी दबाएं , "सिस्टम जानकारी" टाइप करें, और प्रासंगिक परिणाम चुनें। ऐप खुलने के बाद, वर्चुअलाइज़ेशन-आधारित सुरक्षा . तक नीचे स्क्रॉल करें और देखें कि क्या यह सक्षम है।

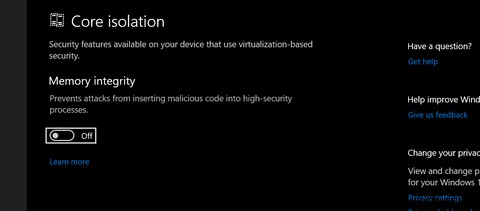

वीबीएस को सक्षम/अक्षम करने के लिए, विंडोज की दबाएं, "कोर आइसोलेशन" टाइप करें और प्रासंगिक परिणाम चुनें। कोर आइसोलेशन . में अनुभाग, टॉगल करें स्मृति अखंडता चालू/बंद.

अंत में, अपने पीसी को रीस्टार्ट करें।

VBS Windows 11 को और अधिक सुरक्षित बना सकता है... लेकिन कमियां हैं

विंडोज 11 की एचवीसीआई जैसी बड़ी सुरक्षा विशेषताएं अच्छे कारणों से वीबीएस पर बहुत अधिक निर्भर करती हैं। वीबीएस दुर्भावनापूर्ण कोड को हराने और ओएस को सुरक्षा उल्लंघनों से बचाने का एक प्रभावी तरीका है। लेकिन क्योंकि VBS वर्चुअलाइजेशन पर निर्भर करता है, यह आपके सिस्टम के प्रदर्शन का एक बड़ा हिस्सा खा सकता है।

Microsoft के एंटरप्राइज़ ग्राहकों के लिए, यह सुरक्षा टक्कर, भले ही यह प्रदर्शन की कीमत पर आती है, कोई दिमाग नहीं है। लेकिन औसत लोगों के लिए जो एक तेज विंडोज अनुभव चाहते हैं, खासकर गेमिंग के दौरान, वीबीएस की प्रदर्शन लागत को निगलना मुश्किल हो सकता है।

शुक्र है, Microsoft आपको अपनी मशीन पर VBS को अक्षम करने की अनुमति देता है। लेकिन वीबीएस को अक्षम करने के बारे में चिंता न करें। विंडोज 11 बिना वीबीएस के भी विंडोज 10 से कहीं ज्यादा सुरक्षित है।