वर्म्स, वायरस, मालवेयर और खतरनाक रूटकिट हर सर्वर एडमिनिस्ट्रेटर के अस्तित्व के लिए अभिशाप हैं। आर्किटेक्चर के आधार पर, संक्रमित सिस्टम में कोड नीर-डू-वेल्स का पता लगाने के लिए कई विकल्प हो सकते हैं, संवेदनशील जानकारी एकत्र करना और/या इस प्रक्रिया में संगठनों को काफी पैसा खर्च करना पड़ता है।

शुक्र है, आपको ऐसे साइबर-दुश्मनों के सामने हार का झंडा फहराने की जरूरत नहीं है - आपके सर्वर पर उनका पता लगाना संभव है, और मैलवेयर और रूटकिट के लिए अपने लिनक्स सर्वर को स्कैन करने में आपकी मदद करने के लिए बहुत सारे उपकरण हैं। सबसे अच्छी बात यह है कि इनमें से कई उपकरण उपयोग करने के लिए स्वतंत्र हैं।

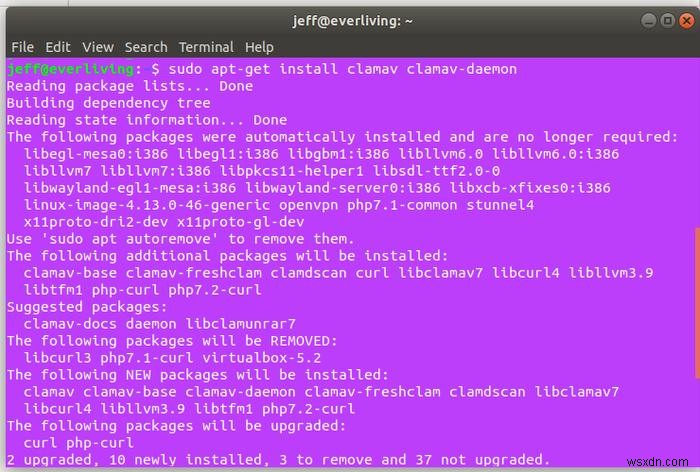

<एच2>1. क्लैम एवीयह कमांड लाइन एंटीवायरस मेल सर्वर के साथ निकटता से एकीकृत करने के लिए डिज़ाइन किया गया है और सभी प्रकार के सिस्टम के लिए उपलब्ध है, जिसमें प्रमुख लिनक्स डिस्ट्रो जैसे SuSE, Fedora और Ubuntu शामिल हैं।

उबंटू में इंस्टालेशन उतना ही आसान है जितना कि निम्न कमांड चलाना:

sudo apt install clamav clamav-daemon

एक बार इंस्टाल हो जाने के बाद, क्लैमाव का उपयोग टर्मिनल से ठीक दांतों वाली कंघी के साथ पूरे सिस्टम पर जाने और किसी भी संक्रमित फाइल को साफ करने के लिए किया जा सकता है। इसके अलावा, क्लैम एवी शक्तिशाली रीयल-टाइम स्कैनिंग और संसाधन-निगरानी सुविधाएं भी प्रदान करता है।

अपने सर्वर के फाइल सिस्टम का एक साधारण स्कैन चलाने के लिए, रूट डायरेक्टरी से निम्नलिखित कोड का उपयोग करें:

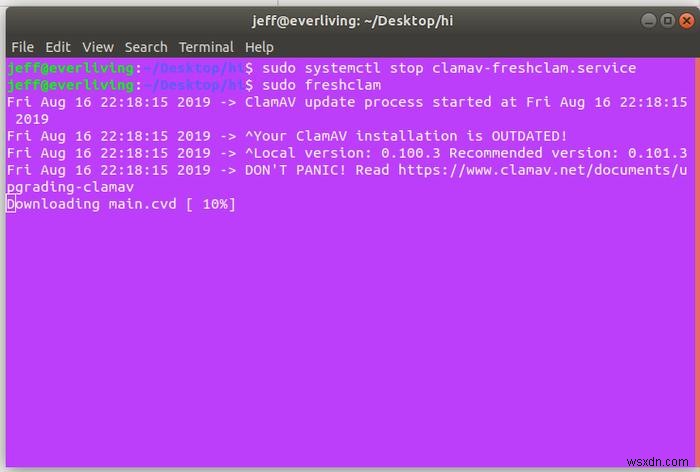

clamscan -r -i

उपरोक्त आदेश क्लैम एवी को एक पुनरावर्ती स्कैन (फाइलों के भीतर फाइलों की जांच) करने और टर्मिनल पर केवल संक्रमित दस्तावेजों को प्रिंट करने का निर्देश देगा। ध्यान रखें कि इस कोड को चलाने से पहले आपको क्लैम एवी को अपनी मशीन पर वायरस हस्ताक्षर के डेटाबेस को स्थापित करने के लिए पर्याप्त समय देना होगा। इस प्रक्रिया पर नजर रखने के लिए, आप सेवा को रद्द कर सकते हैं और इसे निम्नलिखित कोड के साथ मैन्युअल रूप से पुनरारंभ कर सकते हैं:

sudo systemctl stop clamav-freshclam.service

इसके बाद:

sudo freshclam

स्कैन के दौरान सिस्टम से संक्रमित फ़ाइलों को स्वचालित रूप से हटाने के लिए, निम्न कोड का उपयोग करें। (इस विकल्प से सावधान रहें!):

clamscan -r -i --remove

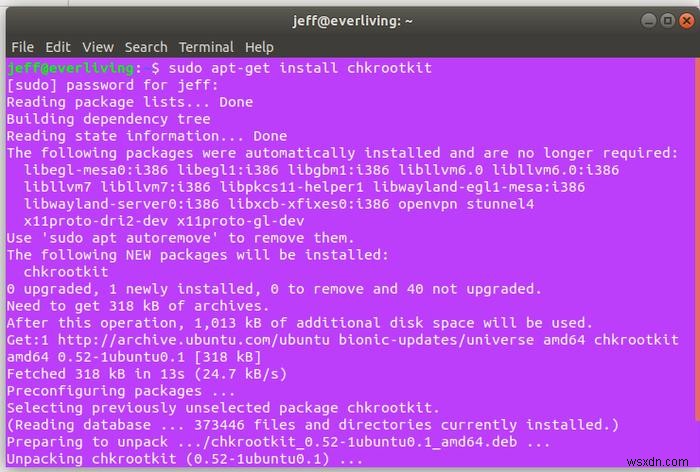

2. चकरूटकिट

यह टूल दुर्भावनापूर्ण लोड करने योग्य कर्नेल मॉड्यूल, वर्म्स और पूर्ण विकसित रूटकिट का पता लगाने के लिए कई परीक्षण चलाता है।

उबंटू के लिए, यह उपकरण आधिकारिक भंडार से उपलब्ध है। इसे स्थापित करने के लिए निम्न कोड का उपयोग करें:

sudo apt install chkrootkit

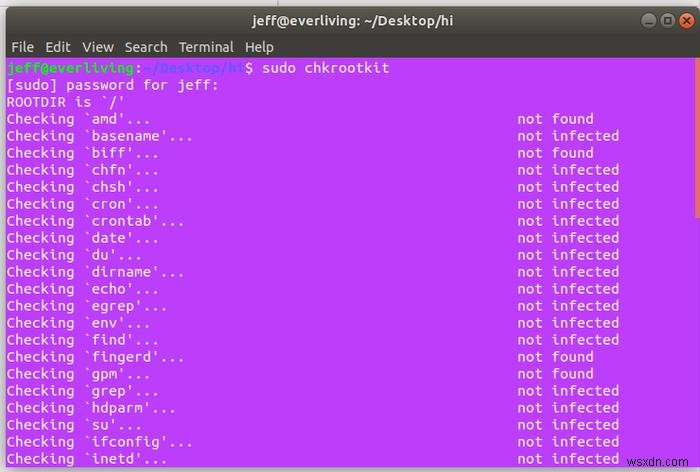

क्लैम एवी के विपरीत, चकरूटकिट एक निष्क्रिय उपकरण है और किसी भी ज्ञात खतरों पर कार्रवाई करने के लिए कार्यक्षमता का अभाव है। आपके सर्वर के फाइल सिस्टम में जो कुछ भी संदेहास्पद पाया जाता है, उसे शोध करने और मैन्युअल रूप से निकालने की आवश्यकता होगी, इसलिए बाद के संदर्भ के लिए इसके आउटपुट की एक प्रति अपने पास रखें।

इस टूल को चलाने के लिए, निम्न कमांड का उपयोग करें:

sudo chkrootkit

चकरूटकिट आपको जो सूची देता है वह आगे के निदान के लिए एक अच्छा प्रारंभिक बिंदु है।

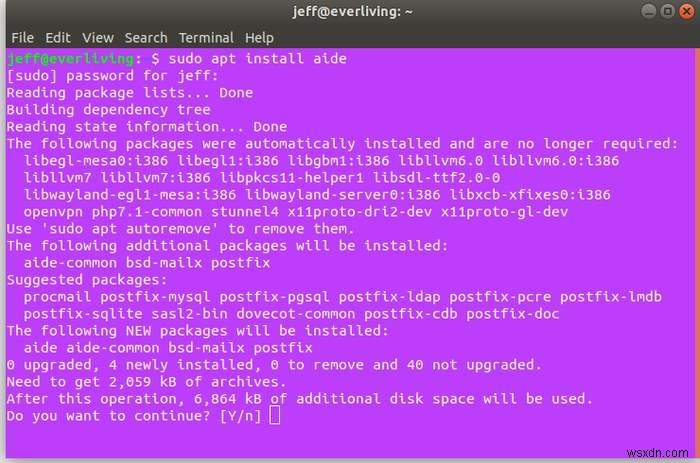

3.AIDE

इस टूल का नाम एक संक्षिप्त नाम है जो "एडवांस्ड इंट्रूज़न डिटेक्शन एनवायरनमेंट" के लिए है - ट्रिपवायर नामक एक समान टूल के लिए पूरी तरह से मुफ्त प्रतिस्थापन।

AIDE आपको अपने सिस्टम की फाइलों पर करीबी नजर रखने की अनुमति देता है ताकि यह पता लगाया जा सके कि उन्हें कब और कैसे संशोधित किया गया या अन्यथा एक्सेस किया गया। यह टूल उबंटू के आधिकारिक रिपॉजिटरी से उपयुक्त के साथ आसानी से इंस्टॉल करने योग्य है।

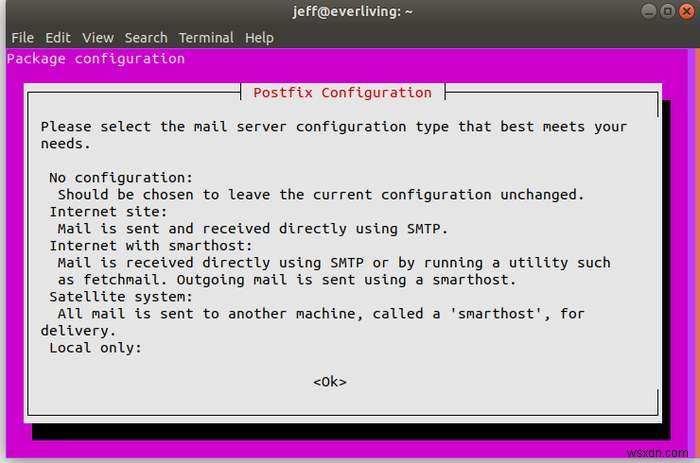

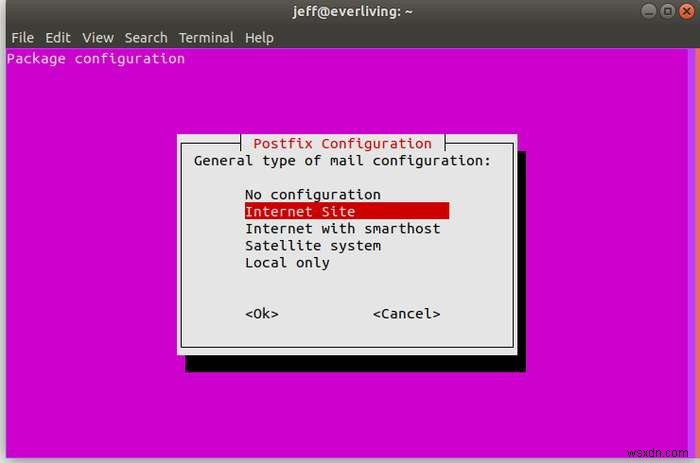

sudo apt install aide

संस्थापन प्रक्रिया को पूरा करने के लिए, आपको प्रस्तुत विकल्पों के माध्यम से पोस्टफिक्स को कॉन्फ़िगर करने की आवश्यकता होगी। इन्हें नेविगेट करने के लिए, आप टैब . का उपयोग कर सकते हैं कुंजी या तीर बटन, फिर अपने इच्छित विकल्प पर एंटर दबाएं। पोस्टफ़िक्स का उपयोग आपके ईमेल पते पर उस शेड्यूल पर जानकारी भेजने के लिए किया जाता है जिसे आप नियंत्रित कर सकते हैं।

AIDE को कॉन्फ़िगर करने के लिए कुछ फ़ाइल हेरफेर की आवश्यकता होती है। आपको निम्न स्थानों में फ़ाइलों को संभालना होगा:

/var/lib/aide /etc/aide

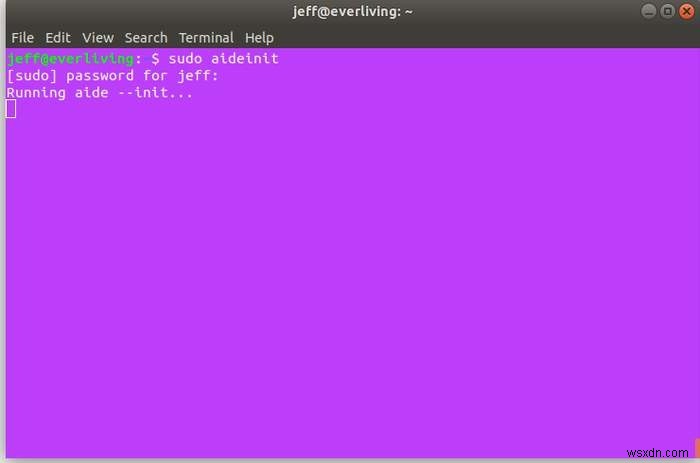

सबसे पहले, हम निम्न कमांड चलाकर डेटाबेस और कॉन्फिग फाइल बनाएंगे:

sudo aideinit

एक बार पूरा हो जाने पर, यह प्रक्रिया डेटाबेस और कॉन्फ़िगरेशन फ़ाइलों को "/var/lib/aide/" में "aide.db.new" और "aide.conf.autogenerated" नामों के तहत उत्पन्न करती है। इन दोनों को ठीक से काम करने के लिए क्रमशः "aide.db" और "aide.conf" के रूप में कॉपी करने की आवश्यकता है।

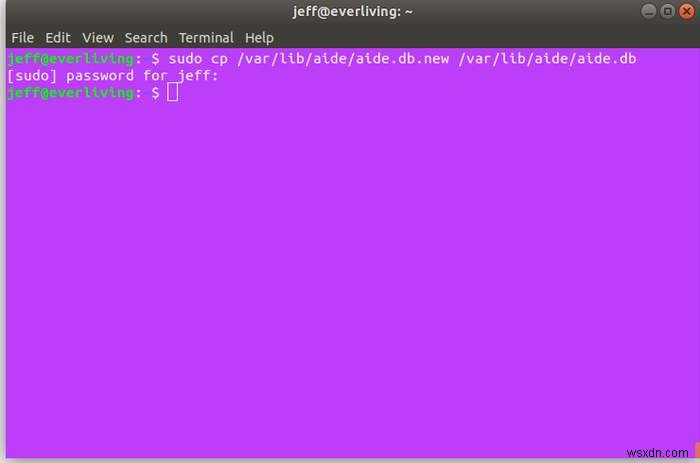

निम्न कोड के साथ डेटाबेस फ़ाइल की एक नए नाम से प्रतिलिपि बनाना आसान है:

sudo cp /var/lib/aide/aide.db.new /var/lib/aide/aide.db

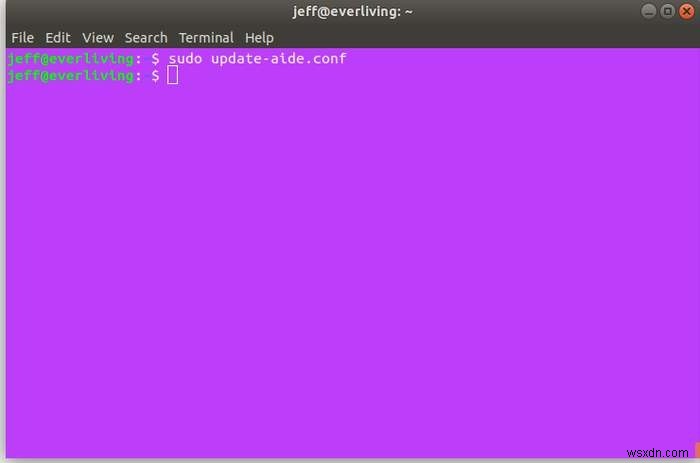

कॉन्फिग फाइल का नाम बदलने और कॉपी करने से पहले, इसे निम्न कमांड से अपडेट करें:

sudo update-aide.conf

एक बार जब आप कॉन्फ़िग फ़ाइल को अपडेट कर लेते हैं, तो इसे निम्न कमांड के साथ सही फ़ोल्डर में कॉपी करें:

sudo cp /var/lib/aide/aide.conf.autogenerated /etc/aide/aide.conf

अब AIDE आपके सर्वर पर काम करना चाहिए और सक्रिय रूप से आपके फाइल सिस्टम के HASHED प्रतिनिधित्व को देखना चाहिए जो इसे उत्पन्न करता है।

AIDE को फ़ोल्डरों को बाहर करने के लिए कॉन्फ़िगर किया जा सकता है, इसकी कॉन्फ़िगरेशन फ़ाइल को संशोधित करके समय-समय पर और अधिक चलाया जा सकता है, लेकिन निम्न आदेश आपके सिस्टम के आउटपुट को देखने के लिए पर्याप्त है:

aide -c /etc/aide/aide.conf -C

AIDE सबसे प्रभावी तब होता है जब इसके कॉन्फिगरेशन को केवल-पढ़ने के लिए स्थान से एक्सेस किया जाता है, क्योंकि रूटकिट हमलावरों को फ़ाइल को संशोधित करने की अनुमति दे सकता है। इष्टतम परिणामों के लिए ऐसे सेटअप को लागू करने पर विचार करें।

इस लेख में शामिल टूल आपको विभिन्न तकनीकों का उपयोग करके मैलवेयर और रूटकिट के लिए अपने लिनक्स सर्वर को स्कैन करने में मदद करेंगे। डिजिटल खतरों से निपटने के लिए रूटकिट सबसे मुश्किल हैं, लेकिन उचित परिश्रम से उन्हें टाला जा सकता है।